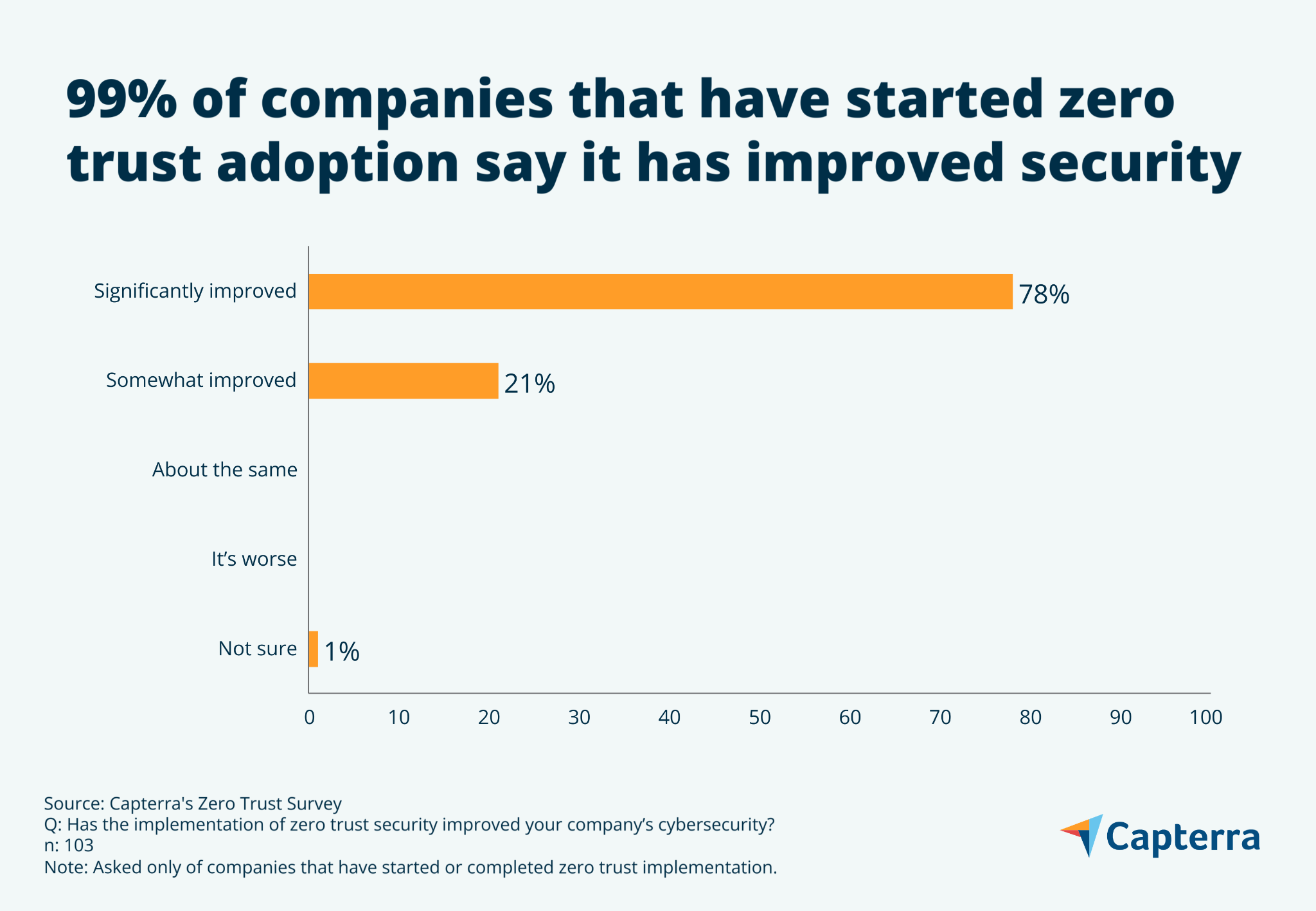

99% 採用零信任的公司表示,零信任提高了網絡安全

已發表: 2022-08-18在採用零信任的人中,幾乎一致的 99% 表示這改善了他們公司的網絡安全。 這是您開始公司零信任之旅所需了解的內容。

零信任是一種安全策略,但也是一種心態。 這並不意味著沒有信任,但確實意味著沒有隱含的信任。 清除? 不? 好吧,讓我們深入研究一下。

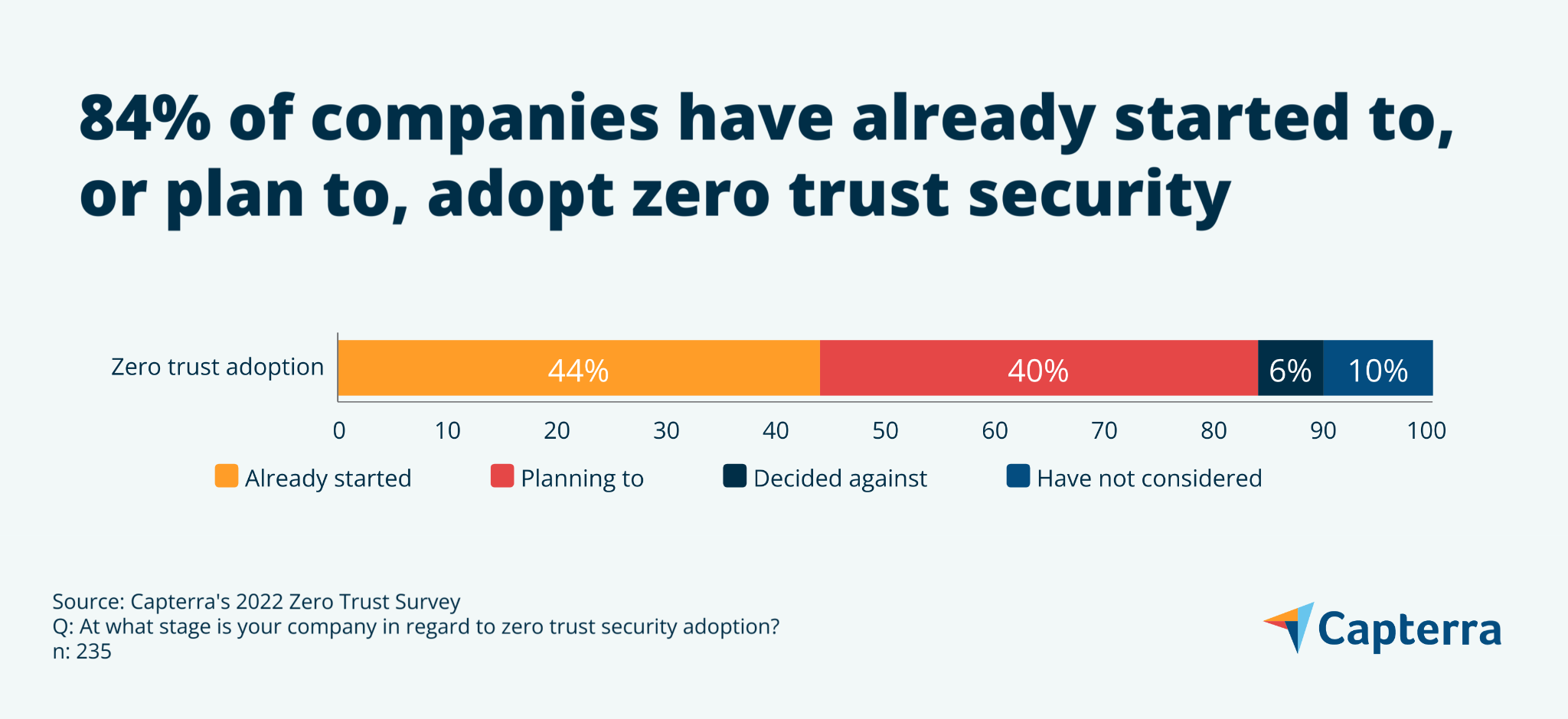

我們的 2022 年零信任調查[*]顯示84% 的公司已決定採用零信任策略。 如果您的公司擔心日益增長的安全威脅,請繼續閱讀以了解切換到零信任的好處,以及如何應對隨之而來的挑戰。

什麼是零信任,為什麼我一直聽到它?

零信任是一種策略,通過明確識別用戶並授予他們對您網絡的適量訪問權限,可以更輕鬆地優化您的業務安全性。

零信任用無情的格言“從不信任,總是驗證”取代了隱含信任的謙虛座右銘“信任,但驗證”。 ” 如果這聽起來很憤世嫉俗,那應該是。 零信任安全是在這樣一種心態下運行的,即違規行為要么不可避免,要么已經發生。

因此,零信任安全可直接替代隱式信任安全,隱式信任安全在歷史上一直是 IT 基礎設施的默認設置。 有了隱式信任,一旦有人進入您的安全範圍,您就會隱式信任他們,無需任何進一步的審查。 事實證明,這種策略不適用於現代有針對性的威脅環境。

我們將在下面討論的零信任的安全改進是多種多樣的。 零信任策略已經被 CISA [1]和 NIST [2]等組織推薦,現在根據拜登總統關於改善國家網絡安全的命令[3]授權給聯邦機構。

進一步證明零信任的迫在眉睫,我們調查的公司中有 44% 已經開始實施零信任,另有 40% 計劃在未來某個時候採用它——只有 16% 的公司沒有考慮或決定反對它。 在那些計劃在未來採用它的人中,72% 打算在明年內開始實施。

但是,儘管不可避免地會大規模採用零信任,但我們的調查發現,在我們調查的 IT 專業人士中,近一半 (47%) 表示他們公司的領導層不了解零信任安全。 更糟糕的是,40% 的受訪者表示,他們在獲得實施零信任安全所需的新技術預算方面面臨挑戰。

儘管這些問題可能會使您組織的零信任之旅變得複雜,但在當今快速升級的威脅環境中,使用隱式信任安全策略根本無法保持足夠的安全性。

我們已經在使用的安全方法(即隱式信任)有什麼問題?

隱式信任安全模型是為過去的時代設計的,不再適用於現代網絡安全威脅。 過去,當大多數工作是在與外部威脅幾乎沒有聯繫的封閉網絡中完成時,用戶名和密碼似乎就足夠了,並且很容易假設在您的安全範圍內操作的任何人都可以信任。

快進到今天,公司連接到各種軟件即服務 (SaaS) 平台,依賴於基於雲的數據存儲解決方案,並且越來越多地在全球範圍內託管遠程工作人員。 換句話說,安全邊界已經擴大,攻擊面也在擴大。

此外,網絡安全威脅本身已從一般被動的惡意軟件感染轉變為針對特定公司或個人的更具針對性和破壞性的攻擊,這些攻擊通常由高度組織化的犯罪組織發起。 出於這些原因,公司需要能夠持續驗證身份並將潛在攻擊影響降至最低的安全策略。

那麼,零信任是否比隱式信任更好? 在已經開始或完成零信任採用的人中,幾乎一致的 99% 表示這改善了他們公司的網絡安全——78% 表示它顯著改善了網絡安全。

零信任的商業價值是什麼?

零信任旨在提高您的 IT 基礎架構的彈性並減少業務中斷。 這很重要,因為我們最近的勒索軟件影響調查[**]發現,攻擊對生產力的最大影響是四分之一以上的攻擊持續時間超過 24 小時(包括 8% 的攻擊持續一周或更長時間)。 因此,在受害者不支付贖金的勒索軟件攻擊中,三分之一的受害者 (34%) 仍遭受超過 50,000 美元的損失也就不足為奇了。

零信任減少了網絡攻擊(例如勒索軟件)的威脅,不僅可以從一開始就阻止它們,而且還可以限制它們在您受到攻擊時在整個網絡中移動的能力。 這是通過使用數據分類、受限訪問權限和網絡分段等策略來實現的,因此訪問網絡的一部分並不意味著訪問所有網絡。

我們的研究發現,採用零信任的首要原因是加強數據安全 (72%),其次是需要改進身份和訪問管理 (63%)。 大多數網絡攻擊都涉及憑據洩露或密碼被盜,而越來越多的數據隱私法規促使企業加強數據安全實踐,所有這些都通過零信任來解決。

更重要的是,現代混合工作環境需要足夠靈活,以支持遠程工作人員,同時防止未經授權的訪問。 零信任網絡訪問 (ZTNA) 通過替換易受攻擊的網絡技術(例如 VPN)來支持遠程工作安全。

零信任實施的挑戰是什麼?

根據我們的零信任調查,在不影響工作流程的情況下限制數據訪問是已經實施零信任 (49%) 的公司面臨的最大挑戰,緊隨其後的是製定新的安全策略 (47%) 和選擇零信任供應商 (46 %)。 讓我們來看看其中的每一個。

在不影響工作流程的情況下限制數據訪問

在採用零信任時,公司必須確保員工、承包商和業務合作夥伴能夠訪問他們需要的數據,同時限制對他們不需要的數據的訪問。

重要的是要認識到,如果隨意處理,刪除對以前可用系統或數據的訪問可能會導致挫敗感。 這就是為什麼如果要成功,零信任必須成為公司文化的一部分。 員工應該明白,零信任並不意味著他們不受信任,它只是為了使企業能夠在現代威脅環境中取得成功。

制定新的安全策略

零信任通常需要開發更廣泛的身份和訪問管理策略以及適應特定工作負載的精細網絡分段。 由於成本和必要的過渡期,現有的安全控制可能會逐漸被取代。 同時,IT 人員通常負責維護重疊的標準。

選擇零信任供應商

零信任是一個流行詞,已作為一項功能添加到無數軟件供應商的產品中。 在 Capterra 上,我們的目錄包含 1000 多種聲稱零信任功能的產品。 儘管可能是這樣,但零信任顯然已經成為一種營銷工具,就像一種安全工具一樣,進一步混淆了它的含義並使選擇過程複雜化。

零信任是一段旅程,而不是目的地

勒索軟件攻擊、遠程工作者和基於雲的一切只是公司必須開始計劃最終過渡到零信任安全的幾個原因。 話雖如此,大多數公司不太可能在短期內完全過渡到零信任架構——這很好。 您的公司在實現零信任的過程中遇到的任何和所有里程碑都會使其更加安全。

調查方法

* Capterra 的 2022 年零信任調查於 2022 年 6 月在 235 名美國受訪者中進行,以了解有關零信任採用趨勢的更多信息。 所有受訪者都被確定為他們公司的 IT 專業人員、高管或所有者。

** Capterra 的 2022 年勒索軟件影響調查於 2022 年 5 月在 300 名經歷過勒索軟件攻擊的美國商業領袖中進行。 所有受訪者都是響應團隊的成員或充分了解公司的響應。

來源

- 零信任成熟度模型,CISA

- 零信任架構,NIST

- 白宮關於改善國家網絡安全的行政命令