密碼就是 W0r$T!——是時候採用無密碼身份驗證了

已發表: 2022-05-07與其試圖讓密碼更強大,不如讓您的企業開始完全擺脫它們。

每個人都知道密碼天生就容易受到網絡安全威脅。 這就是為什麼不斷敦促您使用多因素身份驗證 (MFA) 的原因,直到最近,這意味著為您的密碼添加一層或更多保護。 但近年來,替代身份驗證方法的日益多樣化和可用性使得您作為業務領導者可以開始實施無需密碼的 MFA。

我們最近的 2022 年無密碼身份驗證調查發現,82% 的企業領導者已準備好採用無密碼方法。 因此,讓我們談談您的企業如何通過放棄密碼來提高其安全性——即使它只是其中的一部分。

1.絕大多數企業領導者(82%)願意採用無密碼認證方式。

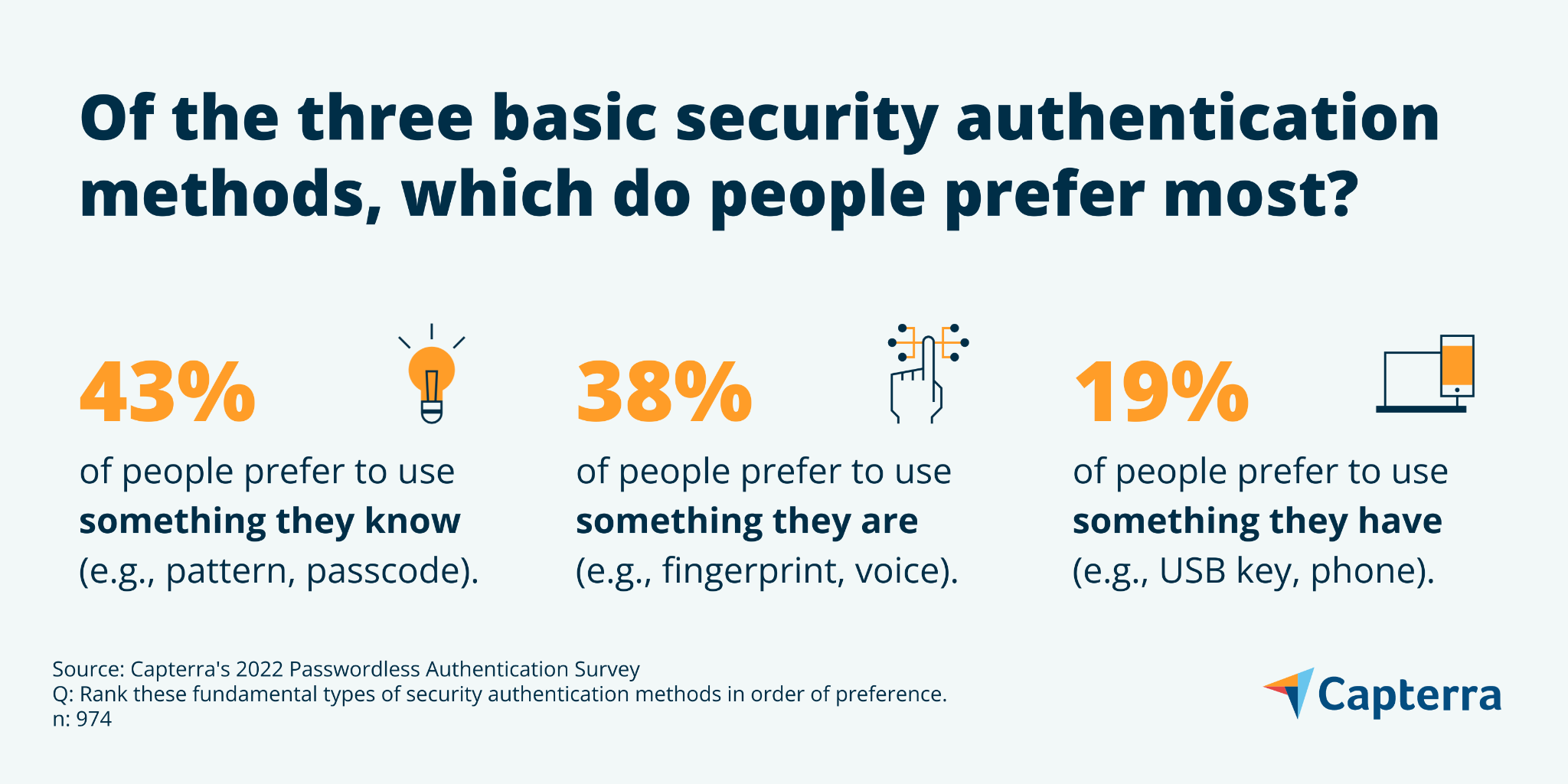

2.最流行的身份驗證方法(43%)是使用您知道的東西(例如密碼),但使用您所知道的東西(例如指紋)僅落後幾個百分點(38%)。

3.法規現在要求大多數企業 (56%) 使用多因素身份驗證,並且很大一部分 (17%) 必須使用它來遵守網絡保險單。

密碼會給用戶帶來摩擦,導致安全性更弱

為了使密碼有價值,它必須是強大的。 在 2022 年,這意味著至少有 12 個字符,包括數字、特殊字符以及大小寫字母的混合。 並確保為每個帳戶使用唯一的密碼。 哦,你應該定期更換它們。 如果您忘記了密碼,只需通過一個複雜的過程來創建一個新密碼或與幫助台保持聯繫。

換句話說,密碼提供了糟糕的用戶體驗——這就是為什麼大多數用戶不會費心遵循基本密碼協議的原因。

令人震驚的是,77% 的受訪者至少在某些時候會為多個帳戶使用相同的密碼——其中近一半 (46%) 的人承認經常重複使用密碼。 這是一個嚴重的問題,因為密碼重用是帳戶接管攻擊和數據洩露的主要驅動因素。 當被問及如何記住密碼時,26% 的人將密碼寫在紙上,25% 的人將密碼存儲在在線文檔中,21% 的人使用對個人有意義的信息。

在最佳情況下,密碼提供的安全性相對較弱,但正如我們的研究表明,許多用戶讓自己(和他們的公司)幾乎毫無防備。 這使您的公司容易受到網絡釣魚計劃、鍵盤記錄程序、暴力攻擊以及網絡犯罪分子用來破解密碼的任何其他策略的攻擊。

那麼究竟什麼是無密碼認證呢?

這正是它聽起來的樣子——不使用密碼的身份驗證。 但這並不是那麼簡單。 您不能打電話給某人說“我想訂購一些無密碼身份驗證”。 不要將無密碼視為目標——將其視為目標,您在擺脫密碼這一目標方面取得的任何進展都會使您的公司更加安全。

在我們進一步討論之前,讓我們分解替代方案以及人們對它們的看法。 身份驗證分為三種基本類型:

|

今天,超過五分之二的人 (43%) 仍然喜歡使用他們知道的東西——這並不奇怪,因為幾十年來使用密碼、PIN 和安全問題一直是最常見的身份驗證方法。 令人驚訝的是,超過三分之一 (38%) 的人更喜歡使用他們所使用的東西,也稱為生物特徵認證。 完善我們的結果,大約五分之一 (19%) 的人更喜歡使用他們擁有的東西。

在我們深入研究密碼替代方案和可能最適合貴公司員工的選項時,請考慮這些偏好。

通過採用無密碼身份驗證提高安全性

如果無密碼身份驗證可以提高安全性,您是否願意進行切換? 我們向 389 位商界領袖提出了這個問題,整整 82% 的人說是。 雖然無密碼身份驗證可以作為單一因素執行(例如,使用您的指紋解鎖手機),但企業必須使用 MFA 來保護對關鍵系統和敏感數據的訪問。

幸運的是,幾乎所有的業務領導者 (95%) 都表示他們的公司至少將 MFA 用於某些業務應用程序——55% 的人表示他們將 MFA 用於所有應用程序。 多年來,我們一直在問這個問題,這些數字一直在穩步攀升。 原因之一是 MFA 不僅是最佳實踐,而且越來越需要。 在我們調查的商業領袖中,超過一半 (56%) 表示,他們的公司必鬚根據法規(例如,HIPAA、PCI DSS、SOX)使用 MFA,而 17% 的公司需要根據網絡保險政策這樣做。

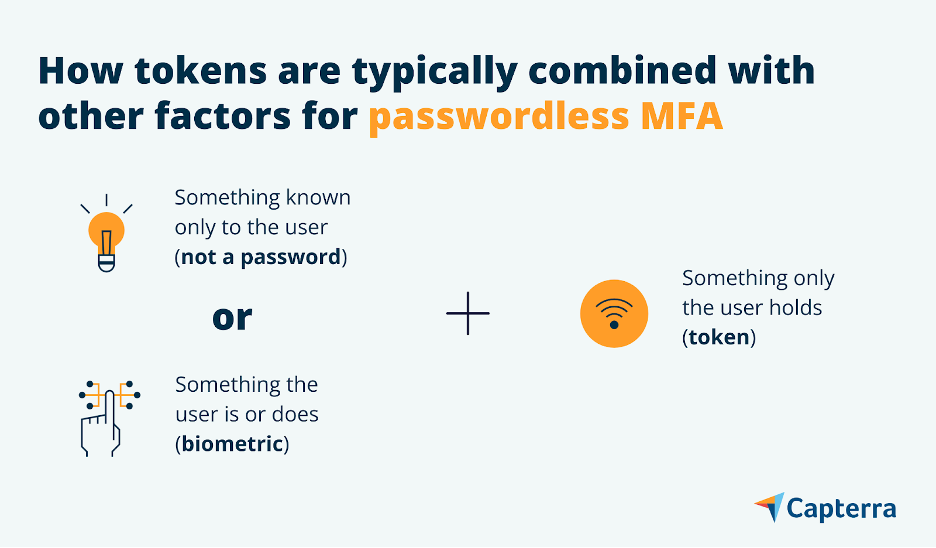

考慮到所有這些,讓我們看看無密碼 MFA 是如何工作的。

使用身份驗證令牌啟用無密碼 MFA

身份驗證令牌是與個人身份相關聯的硬件設備(或數據對象),以實現對數字資產的訪問。 令牌(通常是智能手機或 USB 硬件密鑰)被假定為個人擁有它所綁定的身份。

電話即令牌已存在多年,包括帶外 (OOB)、一次性密碼 (OTP) 以及越來越多的二維碼身份驗證。 最近,公鑰令牌已經取得進展,很可能是基於令牌的身份驗證的未來。 讓我們看看這些不同類型的令牌是如何使用的。

帶外 (OOB) 身份驗證

一些 OOB 方法會向您的電子郵件發送一個代碼,或者只是發送一個“魔術鏈接”,您可以單擊該鏈接以立即訪問該服務。 值得注意的是,在無密碼方案中使用電子郵件和魔術鏈接是有問題的,因為大多數人使用密碼來訪問他們接收一次性密碼或鏈接的電子郵件帳戶。

OOB 身份驗證旨在使用兩種不同的身份驗證通道,例如互聯網連接和無線網絡。 OOB 身份驗證的一個常見示例是當您在手機上收到帶有代碼的 SMS 消息或自動語音呼叫,然後您將代碼輸入網站。 其他方法包括比 SMS 消息更安全的推送通知。

一次性密碼 (OTP) 身份驗證

OTP 身份驗證通常使用手機上的身份驗證應用程序執行(儘管確實存在硬件 OTP 設備)以生成臨時代碼,然後輸入該代碼以訪問數字資產。

快速響應 (QR) 碼

從餐館到超級碗廣告,二維碼無處不在,而且越來越多地用於安全目的。 通過使用智能手機掃描網站登錄窗格中顯示的二維碼,您可以進行身份驗證。 當然,缺點是不能使用二維碼從手機本身訪問網站。

公鑰令牌

公鑰令牌使用非對稱加密(即公鑰和私鑰對)進行身份驗證,並且通常使用 X.509 證書。 公鑰令牌可以是基於軟件或基於硬件的,包括 USB 硬件密鑰、智能卡以及支持藍牙或 NFC 的智能手機和可穿戴設備。

也許是無密碼身份驗證的未來,Fast Identity Online (FIDO) 是一組包含公鑰令牌的協議,專門用於減少對密碼的依賴。 FIDO 身份驗證使用兩個步驟,一個是解鎖身份驗證器,另一個是生成使用在線服務進行身份驗證所需的加密密鑰。

第一步中用於在本地設備上解鎖的因素可以從任何可用選項中選擇,例如指紋、輸入 PIN 或插入專用硬件設備(例如 YubiKey)。 解鎖 FIDO 身份驗證器後,設備會提供與服務提供商的公鑰對應的正確私鑰。 第一步中提供的信息保持私密,永遠不會離開用戶的設備。

使用您知道的東西(但不是密碼!)、您的身份以及其他一切進行身份驗證

無密碼身份驗證可以使用您知道的東西,只要它不是密碼。 最常見的替代方法是 PIN。 雖然 PIN 可能看起來類似於密碼,但它卻大不相同。 PIN 通常用於解鎖本地設備,例如借記卡。 沒有 PIN 碼,您的銀行卡將毫無用處。 相反,密碼與存儲在中央數據庫中的信息相匹配,並且本身就很容易受到攻擊。

該領域的其他常用方法包括圖片和模式識別。 在註冊過程中,某些服務會要求您選擇一張圖片。 然後,在進行身份驗證時,您可以從多個選項中選擇您的圖片。 同樣,模式識別身份驗證要求您記住圖片或網格上的預選點。

生物特徵認證變得更受歡迎

生物識別身份驗證使用獨特的物理特徵(例如您的面部或指紋)來驗證您的身份。 生物識別技術正在成為主流,尤其是在用於安全目的時。 我們的調查發現,76% 的消費者樂於使用面部識別來訪問他們的電腦或手機。 也許更令人驚訝的是,64% 的人願意使用它來登錄在線帳戶。

生物識別身份驗證正在迅速與電話作為令牌的方法集成。 智能手機具有麥克風、攝像頭和指紋掃描儀,所有這些都可用於支持一系列生物特徵認證模式,同時確認設備的擁有。

上下文身份驗證為無密碼用戶提供了靈活性

除了主動確認您的身份之外,上下文身份驗證方法還使用位置、活動和設備標識符等因素被動地檢測風險。 也稱為基於信號的身份驗證,此過程可能允許稱為零因素身份驗證 (0FA) 的最終無密碼場景,如果不存在風險信號,則授予用戶訪問權限。 如果系統不確定,則只會提示用戶輸入身份驗證措施,例如 PIN 或生物特徵。

持續自適應信任 (CAT) 等高級模型使用機器學習來分析關於用戶的更豐富的變量集以確定風險,例如測量擊鍵壓力或識別用戶在使用設備行走時的特定動作。

您可以採取三個步驟來實施無密碼身份驗證

如前所述,無密碼是有抱負的(至少目前如此),您朝著它邁出的每一步都會提升您的整體安全狀況。 本著這種精神,讓我們看一下您可以採取的三個步驟來開始減少公司的密碼數量。

與利益相關者合作確定優先事項和偏好

通過準確解釋擺脫密碼將如何使他們的團隊受益並使他們的工作更輕鬆,從而獲得關鍵利益相關者的支持。 確定安全改進的優先級,了解工作流程可能受到的影響,並確定新身份驗證方法的偏好。

優化允許無密碼方法的現有工具

評估並利用您已經擁有的無密碼選項。 例如,如果您的企業已經在使用 Windows 10,您可以使用結合了本地身份驗證方法的 Windows Hello for Business,例如生物識別或基於設備的身份驗證。

問以下問題:

- 我們已經有哪些無密碼選項可用?

- 我們可以修改當前的身份驗證流程以避免密碼嗎?

- 這些變化最終會減少用戶的摩擦嗎?

將未來投資轉向無需密碼的工具

為了讓您的公司為普遍採用無密碼身份驗證做好準備,重要的是通過盡可能轉移當前和未來的投資來簡化您的遷移路徑。 在採購新軟件時,請考慮利用生物識別、電話即令牌和新興協議(如 FIDO2)的身份驗證選項的可用性。

我們對密碼的依賴很快就會過去

我們最終會到達一個你不需要記住密碼、服務器不必存儲密碼、黑客無法利用它們的未來。 這是一個比我們今天生活的更安全的數字世界。 但它會一點一點地發生,並且需要新的安全思考方式,例如零知識證明和零信任安全模型(我們將在即將發布的研究報告中深入探討這兩者)。

趨勢是從密碼轉向更加個性化、上下文相關和無摩擦的身份驗證形式。

方法

Capterra 於 2022 年 1 月對 974 名消費者進行了 2022 年無密碼身份驗證調查,其中包括 389 名報告管理職責或更高級別的商業領袖,以了解美國企業對各種身份驗證方法及其使用的態度。