99% 采用零信任的公司表示,零信任提高了网络安全

已发表: 2022-08-18在采用零信任的人中,几乎一致的 99% 表示这改善了他们公司的网络安全。 这是您开始公司零信任之旅所需了解的内容。

零信任是一种安全策略,但也是一种心态。 这并不意味着没有信任,但确实意味着没有隐含的信任。 清除? 不? 好吧,让我们深入研究一下。

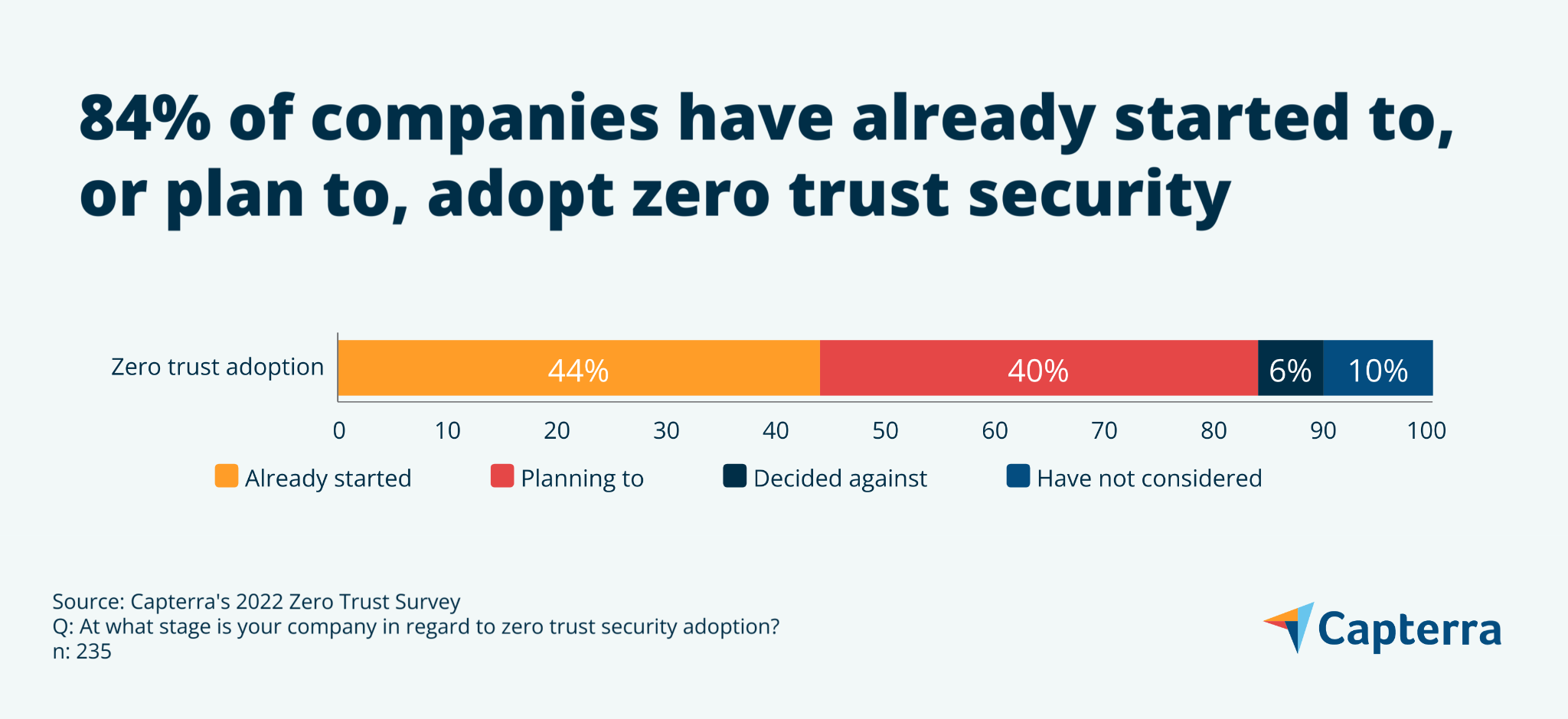

我们的 2022 年零信任调查[*]显示84% 的公司已决定采用零信任策略。 如果您的公司担心日益增长的安全威胁,请继续阅读以了解切换到零信任的好处,以及如何应对随之而来的挑战。

什么是零信任,为什么我一直听到它?

零信任是一种策略,通过明确识别用户并授予他们对您网络的适量访问权限,可以更轻松地优化您的业务安全性。

零信任用无情的格言“从不信任,总是验证”取代了隐含信任的谦虚座右铭“信任,但验证”。 ” 如果这听起来很愤世嫉俗,那应该是。 零信任安全是在这样一种心态下运行的,即违规行为要么不可避免,要么已经发生。

因此,零信任安全可直接替代隐式信任安全,隐式信任安全在历史上一直是 IT 基础设施的默认设置。 有了隐式信任,一旦有人进入您的安全范围,您就会隐式信任他们,无需任何进一步的审查。 事实证明,这种策略不适用于现代有针对性的威胁环境。

我们将在下面讨论的零信任的安全改进是多种多样的。 零信任策略已经被 CISA [1]和 NIST [2]等组织推荐,现在根据拜登总统关于改善国家网络安全的命令[3]授权给联邦机构。

进一步证明零信任的迫在眉睫,我们调查的公司中有 44% 已经开始实施零信任,另有 40% 计划在未来某个时候采用它——只有 16% 的公司没有考虑或决定反对它。 在那些计划在未来采用它的人中,72% 打算在明年内开始实施。

但是,尽管不可避免地会大规模采用零信任,但我们的调查发现,在我们调查的 IT 专业人士中,近一半 (47%) 表示他们公司的领导层不了解零信任安全。 更糟糕的是,40% 的受访者表示,他们在获得实施零信任安全所需的新技术预算方面面临挑战。

尽管这些问题可能会使您组织的零信任之旅变得复杂,但在当今快速升级的威胁环境中,使用隐式信任安全策略根本无法保持足够的安全性。

我们已经在使用的安全方法(即隐式信任)有什么问题?

隐式信任安全模型是为过去的时代设计的,不再适用于现代网络安全威胁。 过去,当大多数工作是在与外部威胁几乎没有联系的封闭网络中完成时,用户名和密码似乎就足够了,并且很容易假设在您的安全范围内操作的任何人都可以信任。

快进到今天,公司连接到各种软件即服务 (SaaS) 平台,依赖于基于云的数据存储解决方案,并且越来越多地在全球范围内托管远程工作人员。 换句话说,安全边界已经扩大,攻击面也在扩大。

此外,网络安全威胁本身已从一般被动的恶意软件感染转变为针对特定公司或个人的更具针对性和破坏性的攻击,这些攻击通常由高度组织化的犯罪组织发起。 出于这些原因,公司需要能够持续验证身份并将潜在攻击影响降至最低的安全策略。

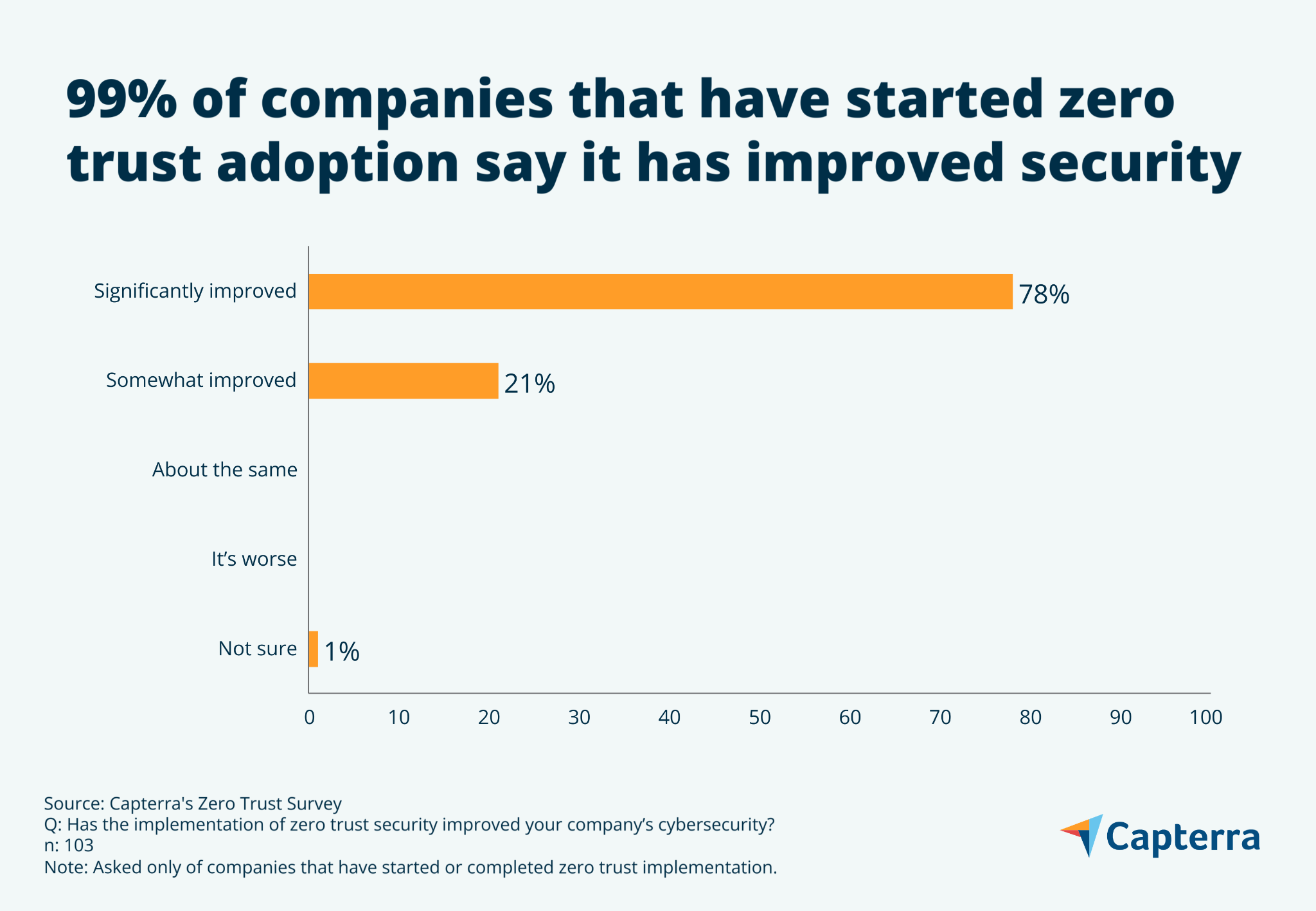

那么,零信任是否比隐式信任更好? 在已经开始或完成零信任采用的人中,几乎一致的 99% 表示这改善了他们公司的网络安全——78% 表示它显着改善了网络安全。

零信任的商业价值是什么?

零信任旨在提高您的 IT 基础架构的弹性并减少业务中断。 这一点很重要,因为我们最近的勒索软件影响调查[**]发现攻击对生产力的最大影响是超过四分之一的攻击持续时间超过 24 小时(包括 8% 的攻击持续一周或更长时间)。 因此,在受害者不支付赎金的勒索软件攻击中,三分之一的受害者 (34%) 仍遭受超过 50,000 美元的损失也就不足为奇了。

零信任减少了网络攻击(例如勒索软件)的威胁,不仅可以从一开始就阻止它们,而且还可以限制它们在您受到攻击时在整个网络中移动的能力。 这是通过使用数据分类、受限访问权限和网络分段等策略来实现的,因此访问网络的一部分并不意味着访问所有网络。

我们的研究发现,采用零信任的首要原因是加强数据安全 (72%),其次是需要改进身份和访问管理 (63%)。 大多数网络攻击都涉及凭据泄露或密码被盗,而越来越多的数据隐私法规促使企业加强数据安全实践,所有这些都通过零信任来解决。

更重要的是,现代混合工作环境需要足够灵活,以支持远程工作人员,同时防止未经授权的访问。 零信任网络访问 (ZTNA) 通过替换易受攻击的网络技术(例如 VPN)来支持远程工作安全。

零信任实施的挑战是什么?

根据我们的零信任调查,在不影响工作流程的情况下限制数据访问是已经实施零信任 (49%) 的公司面临的最大挑战,紧随其后的是制定新的安全策略 (47%) 和选择零信任供应商 (46 %)。 让我们来看看其中的每一个。

在不影响工作流程的情况下限制数据访问

在采用零信任时,公司必须确保员工、承包商和业务合作伙伴能够访问他们需要的数据,同时限制对他们不需要的数据的访问。

重要的是要认识到,如果随意处理,删除对以前可用系统或数据的访问可能会导致挫败感。 这就是为什么如果要成功,零信任必须成为公司文化的一部分。 员工应该明白,零信任并不意味着他们不受信任,它只是为了使企业能够在现代威胁环境中取得成功。

制定新的安全策略

零信任通常需要开发更广泛的身份和访问管理策略以及适应特定工作负载的精细网络分段。 由于成本和必要的过渡期,现有的安全控制可能会逐渐被取代。 同时,IT 人员通常负责维护重叠的标准。

选择零信任供应商

零信任是一个流行词,已作为一项功能添加到无数软件供应商的产品中。 在 Capterra 上,我们的目录包含 1000 多种声称零信任功能的产品。 尽管可能是这样,但零信任显然已经成为一种营销工具,就像一种安全工具一样,进一步混淆了它的含义并使选择过程复杂化。

零信任是一段旅程,而不是目的地

勒索软件攻击、远程工作者和基于云的一切只是公司必须开始计划最终过渡到零信任安全的几个原因。 话虽如此,大多数公司不太可能在短期内完全过渡到零信任架构——这很好。 您的公司在实现零信任的过程中遇到的任何和所有里程碑都会使其更加安全。

调查方法

* Capterra 的 2022 年零信任调查于 2022 年 6 月在 235 名美国受访者中进行,以了解有关零信任采用趋势的更多信息。 所有受访者都被确定为他们公司的 IT 专业人员、高管或所有者。

** Capterra 的 2022 年勒索软件影响调查于 2022 年 5 月在 300 名经历过勒索软件攻击的美国商业领袖中进行。 所有受访者都是响应团队的成员或充分了解公司的响应。

来源

- 零信任成熟度模型,CISA

- 零信任架构,NIST

- 白宫关于改善国家网络安全的行政命令