7 Yaygın Siber Saldırı Türü

Yayınlanan: 2022-05-07İşletmenizi bu yedi yaygın siber saldırı türünden koruyun.

Siber suçlular, işletmelere saldırmak için farklı araçlar ve teknikler kullanır. Örneğin, bir siber saldırı, Çek Cumhuriyeti'nin COVID-19 ile savaşan yoğun hastanesindeki tüm acil ameliyatları durdurdu. Almanya'daki bir gıda dağıtım şirketi, dağıtılmış bir hizmet reddi (DDoS) saldırısının kurbanı oldu ve teslimatların durdurulması nedeniyle büyük bir kayba neden oldu. ABD'deki hükümet yetkilileri, bir yardım yasasının geçmesinin ardından bir dizi kimlik avı saldırısı aldı.

Gartner'ın tahminleri, siber suçluların 2025 yılına kadar insanlara zarar vermek veya onları öldürmek için silahlandırılmış operasyonel teknoloji (OT) ortamlarına sahip olacağını iddia ediyor. Bu, siber saldırı tekniklerinin, işletmeler için daha büyük kayıplara neden olan daha iyi kötü amaçlı yazılım sürümleri bulmak için gelişmeye devam edeceğini gösteriyor.

Bu durum, siber saldırılarla mücadele etmek için büyük işletmelerle aynı kaynaklara sahip olmadıklarından, küçük ve orta ölçekli işletmeler (KOBİ'ler) için daha endişe vericidir. Bir KOBİ sahibi olarak, bir savunma mekanizması oluşturmanız ve ekibinizi siber suçlardan kaynaklanan kayıpları azaltmaya hazırlamanız gerekir.

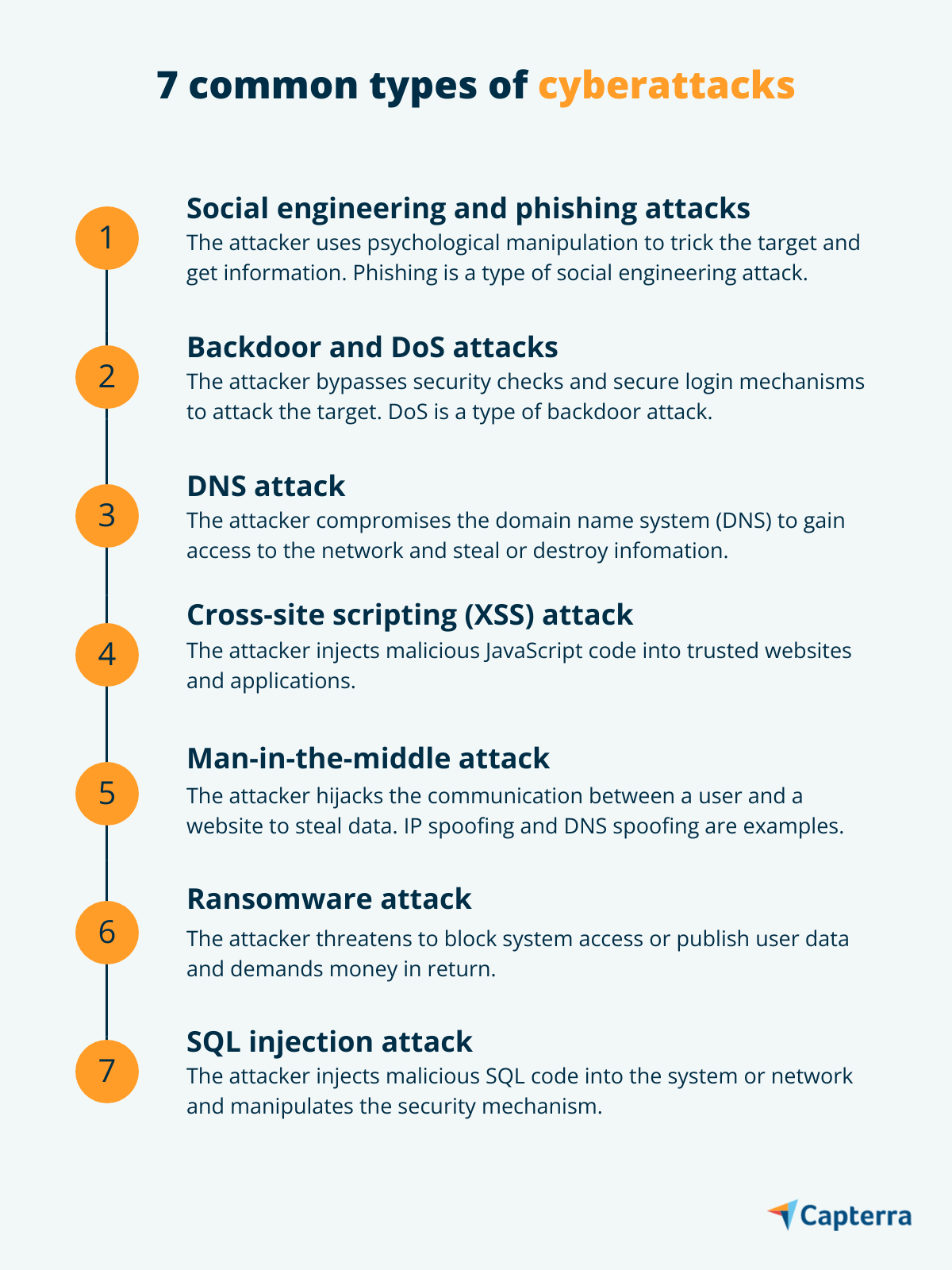

Bu yazıda, en yaygın yedi siber saldırıyı listeledik ve bunları önlemek için bazı ipuçları paylaştık. Farkındalık oluşturmak ve siber suçları önlemek için kendinizi ve ekibinizi bu siber saldırılar hakkında eğitin.

Sosyal mühendislik ve kimlik avı saldırısı

Bir sosyal mühendislik saldırısı, gizli bilgilere erişmek için hedefi manipüle eder. Saldırgan, hedefi banka bilgileri veya şifreler gibi bilgiler vermesi için kandırmak için psikolojik manipülasyonu (yani duygusal istismar yoluyla etkileme) kullanır.

Kimlik avı, bir siber suçlunun hedefi manipüle etmek ve bilgi almak için e-postaları veya web sitesi reklamlarını kullandığı yaygın olarak kullanılan bir sosyal mühendislik saldırısıdır. KOBİ'lerin çoğu, küçük bir ağları olduğu için kimlik avı saldırılarının hedefi olur ve saldırganın, kimin avlanma ve bilgileri ifşa etme olasılığının daha yüksek olduğunu belirlemesi kolaydır.

Bir sosyal mühendislik saldırısını tehlikeli yapan şey, teknolojik boşluklardan ziyade insan hatalarından faydalanmasıdır. Saldırı, bir arkadaş/meslektaştan gelen bir mesaj, bağış isteyen bir e-posta, bilinmeyen bir kişiden gelen bir mesaj veya "gerçek olamayacak kadar iyi" bir teklif içeren bir promosyon e-postası şeklinde olabilir.

Kimlik avının yanı sıra, bunlar diğer bazı sosyal mühendislik saldırıları türleridir:

- Tuzaklama: Saldırganlar, kötü amaçlı yazılım bulaşmış bir flash sürücüyü halka açık bir yerde bırakmak veya bir spam web sitesine veya açılış sayfasına yönlendiren cazip bir reklam koymak gibi fiziksel veya çevrimiçi yemler yerleştirir.

- Scareware: Saldırganlar, kullanıcıları siber saldırılara karşı koruma sağlayan yazılımları yüklemeye yönlendiren tehdit bildirimleri gönderir.

- Bahane Yapma: Saldırganlar, hedefi kandırmak ve onları ticari veya kişisel bilgileri ifşa etmeye ikna etmek için bir senaryo oluşturur (örneğin, henüz başlatılmamış bir proje hakkında bilgi isteyen bir iş ortağı gibi davranan bir e-posta göndermek).

- Hedefli kimlik avı: Saldırganlar, bir kişiyi veya işletmeyi hedefleyen e-postalar gönderir (örneğin, bir İK ortağı gibi davranarak çalışanlardan yıllık bir el kitabı imzalamalarını isteyen bir e-posta göndermek).

Sosyal mühendislik saldırılarını önlemeye yönelik ipuçları:

|

Arka kapı ve DoS saldırısı

Bir arka kapı saldırısı, güvenlik kontrollerini ve oturum açma mekanizmalarını atlayarak bir bilgisayar sistemine veya şifrelenmiş verilere erişim sağlar. Saldırı, güvenli oturum açma için kimlik doğrulama sürecini geçersiz kılar ve hassas bilgiler taşıyan uygulamalara, ağlara veya cihazlara erişime izin verir. Saldırı ayrıca komutların uzaktan başlatılmasına ve kötü amaçlı yazılımların güncellenmesine izin verir.

Hizmet reddi (DoS) saldırısı, bir arka kapı saldırısının yol açabileceği kötü niyetli etkinliklerden biridir. Bir DoS saldırısında, saldırgan hedef sistemi veya ağı, kullanıcılara geçici veya kalıcı bir hizmet reddine neden olan olağandışı trafikle doldurur. Bu teknik, bir şirket ağındaki birden fazla cihazı (dizüstü bilgisayar, akıllı telefon vb.) hacklemek için kullanıldığında, DDoS saldırısı olarak bilinir.

Diğer arka kapı saldırı türleri şunları içerir:

- Yerleşik arka kapı: Bir yazılım aracını HTML koduna doğrudan erişmek ve hataları düzeltmek için programlarken mühendisler için bir arka kapı girişi oluşturulur. Siber suçlular, sistemi hacklemek ve hassas bilgilere erişmek veya yazılıma sahip cihazlara virüs yerleştirmek için bu arka kapıdan yararlanır.

- Truva atı arka kapısı: İndirildiğinde saldırgana yetkisiz sistem erişimi sağlayan kötü amaçlı bir yazılım programı. Yüksek güvenlikli sistemleri ve kaynakları hacklemek için özel olarak tasarlanmıştır.

Arka kapı saldırılarını önlemek için ipuçları:

|

DNS saldırısı

Alan adı sistemi (DNS), makine dostu IP adreslerini insan tarafından okunabilir URL'lere çeviren bir telefon rehberi gibidir. Bu, DNS'yi işletmeler için çok önemli bir bileşen ve siber saldırılar için ana hedef haline getirir.

Bir DNS saldırısı sırasında, alan adı sistemi tehlikeye girer ve saldırganın ağa erişmesine ve bilgileri çalmasına veya yok etmesine izin verir. DNS güvenlik tehdidini içeren farklı siber saldırı türleri şunlardır:

- DNS tünelleme: Saldırganlar, kurban ve saldırgan arasında bir tünel oluşturmak için bir DNS çözümleyici kullanır. Bu tünel, kötü amaçlı yazılımın güvenlik kontrollerinden geçmesini ve kurbana ulaşmasını sağlar.

- Etki alanı oluşturma algoritması: Güvenlik yazılımı öncekileri engellediği için saldırganlar yeni etki alanları ve IP adresleri oluşturur. Bu, güvenlik önlemlerinden kaçmalarına ve saldırı girişiminde bulunmaya devam etmelerine yardımcı olur.

- Hızlı akış: Saldırganlar, IP kontrollerini karıştırmak, kaçmak ve güvenli bir ağa girmek için birden fazla sahte etki alanı ve IP adresi kullanır.

- Yeni kayıtlı alan adları: Saldırganlar, kullanıcıları kandırmak için mevcut alan adlarının varyasyonlarını oluşturur. Bu alan adları yalnızca kısa bir süre için kullanılabilir, bu da tespit edilmelerini zorlaştırır.

DNS saldırılarını önlemeye yönelik ipuçları:

|

Siteler arası komut dosyası çalıştırma (XSS) saldırısı

XSS saldırısı olarak da bilinen siteler arası komut dosyası çalıştırma, kullanıcıların tarayıcısına kötü amaçlı JavaScript kodu göndermek için ağları veya uygulamaları manipüle eden bir tekniktir. Basitçe söylemek gerekirse, saldırgan güvenilir web sitelerine ve uygulamalara kötü amaçlı kod enjekte eder.

Bir kullanıcı güvenliği ihlal edilmiş bir web sitesini ziyaret ettiğinde, kullanıcı ile platform arasındaki iletişim yolu saldırgan tarafından hacklenir. Bu şekilde saldırgan, banka bilgileri ve oturum açma kimlik bilgileri gibi önemli bilgileri çalabilir veya kullanıcı adına eylemler gerçekleştirebilir.

XSS içeren siber saldırı türleri şunları içerir:

- Yansıyan XSS: Saldırgan, güvenliği ihlal edilmiş bir ağ veya uygulama aracılığıyla bir kullanıcının tarayıcısına kötü amaçlı kod gönderir.

- Stored XSS: Saldırgan, kötü amaçlı kodu doğrudan kullanıcının tarayıcısına enjekte eder.

- DOM tabanlı XSS: Saldırgan, güvenliği ihlal edilmiş bir ağ veya uygulamada istemci tarafı kodunu değiştirir.

XSS saldırılarını önlemeye yönelik ipuçları:

|

Ortadaki adam saldırısı

Ortadaki Adam (MITM), saldırganın bir kullanıcı ile bir web sitesi arasındaki iletişimi ele geçirdiği ve bilgi çalmak için gizlice izlediği bir tür siber saldırıdır. Benzer görünümlü bir web sitesi oluşturur, ancak kodunda gizlice dinlemeyi sağlayan bir virüs bulunur.

Örneğin, bankanızdan internet bankacılığı için KYC'nizi güncellemenizi isteyen bir e-posta alırsınız. Muhtemelen iletişime inanacak ve talimatları izlemeye başlayacaksınız. Ancak bu süreç, web sitesine virüs yerleştiren bir saldırgan tarafından izlenmektedir ve girdiğiniz bilgiler (banka bilgileri, oturum açma kimlik bilgileri veya KYC ayrıntıları) saldırgan tarafından görülebilir.

İşte farklı MITM saldırıları türleri:

- IP sahtekarlığı: Saldırganlar kötü amaçlı yazılımın kimliğini gizler ve kaynaklara erişim elde etmek için bunu kullanıcılara meşru bir bağlantı olarak sunar.

- DNS sahtekarlığı: Saldırganlar DNS isteklerini engeller ve kullanıcıları orijinaline benzeyen kötü amaçlı sitelere yönlendirir.

- HTTPS sahtekarlığı: Saldırganlar, güvenli bir etki alanının karakterlerini orijinaline benzer ASCII olmayan karakterlerle değiştirir.

- E-posta ele geçirme: Saldırganlar, bir kullanıcının e-posta hesabına yetkisiz erişim elde eder ve kötü amaçlar için iletişimleri izler.

- Wi-Fi gizli dinleme: Saldırganlar, kullanıcıları gerçek bir Wi-Fi ağı olarak adlandırarak kötü niyetli bir ağa bağlanmaları için kandırır. Bu saldırı aynı zamanda kötü bir ikiz saldırısı olarak da bilinir.

- SSL sıyırma: Saldırganlar, bir MITM saldırısı başlatmak için iki hedef arasındaki iletişimi şifrelenmemiş bir biçime düşürür.

MITM saldırılarını önlemeye yönelik ipuçları:

|

Fidye yazılımı saldırısı

Gartner'a göre, 2020'de bildirilen kötü amaçlı yazılım olaylarının yaklaşık %27'si fidye yazılımlarından kaynaklandı. Bu, fidye yazılımını, kurbanın verilerini yayınlamakla veya erişimi engellemekle tehdit eden, karşılığında para veya fidye talep eden önde gelen siber saldırı türlerinden biri yapar.

Halihazırda yaygın olmasına rağmen, fidye yazılımı saldırıları, pandemi kaynaklı uzaktan çalışma ortamıyla birlikte arttı ve güvenlik ve risk liderlerini siber güvenlik yöntemlerini sıkılaştırmaya zorladı. Nadir olsa da, bir fidye yazılımı saldırısı işletmenin kapanmasına bile neden olabilir.

Fidye yazılımı saldırı türleri şunlardır:

- Locker fidye yazılımı: Saldırganlar, fidye miktarı bir kilit ekranında görüntülenerek kullanıcıları sistemlerinden tamamen kilitler veya temel bilgisayar işlevlerini kilitler.

- Kripto fidye yazılımı: Saldırganlar, kullanıcıların dosyalarını ve belgelerini şifreler. Kullanıcılar sistemdeki verilerini hala görebilirken, şifre çözme anahtarı olmadan verilere erişemezler.

Fidye yazılımı saldırılarını önlemeye yönelik ipuçları:

|

SQL enjeksiyon saldırısı

SQL enjeksiyonu (SQLi), bir ağın veya sistemin güvenliğini değiştirmek ve bilgiye erişim sağlamak için yapılandırılmış sorgu dili (SQL) kodunu kullanan bir siber saldırı türüdür. SQL kodu, sisteme veya ağa enjekte edildikten sonra, saldırganın bilgi çalmasını, silmesini veya değiştirmesini sağlayarak veri ihlaline neden olur.

Farklı SQLi saldırıları türleri şunları içerir:

- Bant içi SQLi: Saldırganlar, saldırıyı başlatmak ve bilgi toplamak için aynı kanalı kullanır.

- Çıkarımsal SQLi: Saldırganlar sunucuya veri gönderir ve yapısı hakkında daha fazla bilgi edinmek için yanıtları gözlemler.

- Bant dışı SQLi: Saldırganlar, DNS veya HTTPS istekleri oluşturmak ve veri aktarmak için sunucunun kapasitesini kullanır.

SQLi saldırılarını önlemeye yönelik ipuçları:

|

Siber saldırıları önlemeye yardımcı olacak ek kaynaklar

Siber saldırıların önlenmesi söz konusu olduğunda, teknoloji kontrolleri ve çalışan farkındalığı el ele gider. Siber saldırılara karşı bir savunma mekanizması oluşturmanıza yardımcı olabilecek çok sayıda siber güvenlik aracı ve güvenlik farkındalığı eğitim yazılımı bulunmaktadır.

Kendinizi ve ekip üyelerinizi siber güvenlik konusunda eğitin ve yalnızca işyerinde değil her zaman güvenli davranışı sağlamanın yollarını öğrenin. Siber güvenlikle ilgili şu ilgili bloglara göz atın:

- Küçük işletme siber güvenliğinizi geliştirmek için 4 uzman ipucu

- Siber saldırı hedefi olan küçük işletmelerden 5 ders

- Web savaşına hazırlanmak için 11 siber güvenlik sertifikası

- Siber güvenlik stratejinizde neden yapay zeka kullanmalısınız?