Zero Trust ปรับปรุงความปลอดภัยทางไซเบอร์ตาม 99% ของ บริษัท ที่นำมาใช้

เผยแพร่แล้ว: 2022-08-18เกือบเป็นเอกฉันท์ 99% ของผู้ที่ไม่ไว้วางใจศูนย์กล่าวว่าได้ปรับปรุงความปลอดภัยทางไซเบอร์ของบริษัทแล้ว นี่คือสิ่งที่คุณจำเป็นต้องรู้เพื่อเริ่มต้นเส้นทางที่ไม่ไว้วางใจเป็นศูนย์ของบริษัทของคุณ

Zero trust เป็นกลยุทธ์ด้านความปลอดภัย แต่ก็เป็นความคิดด้วยเช่นกัน ไม่ได้หมายความว่าไม่มีความไว้วางใจ แต่หมายความว่าไม่มีความไว้วางใจ โดยปริยาย ชัดเจน? ไม่? โอเค มาเจาะลึกกัน

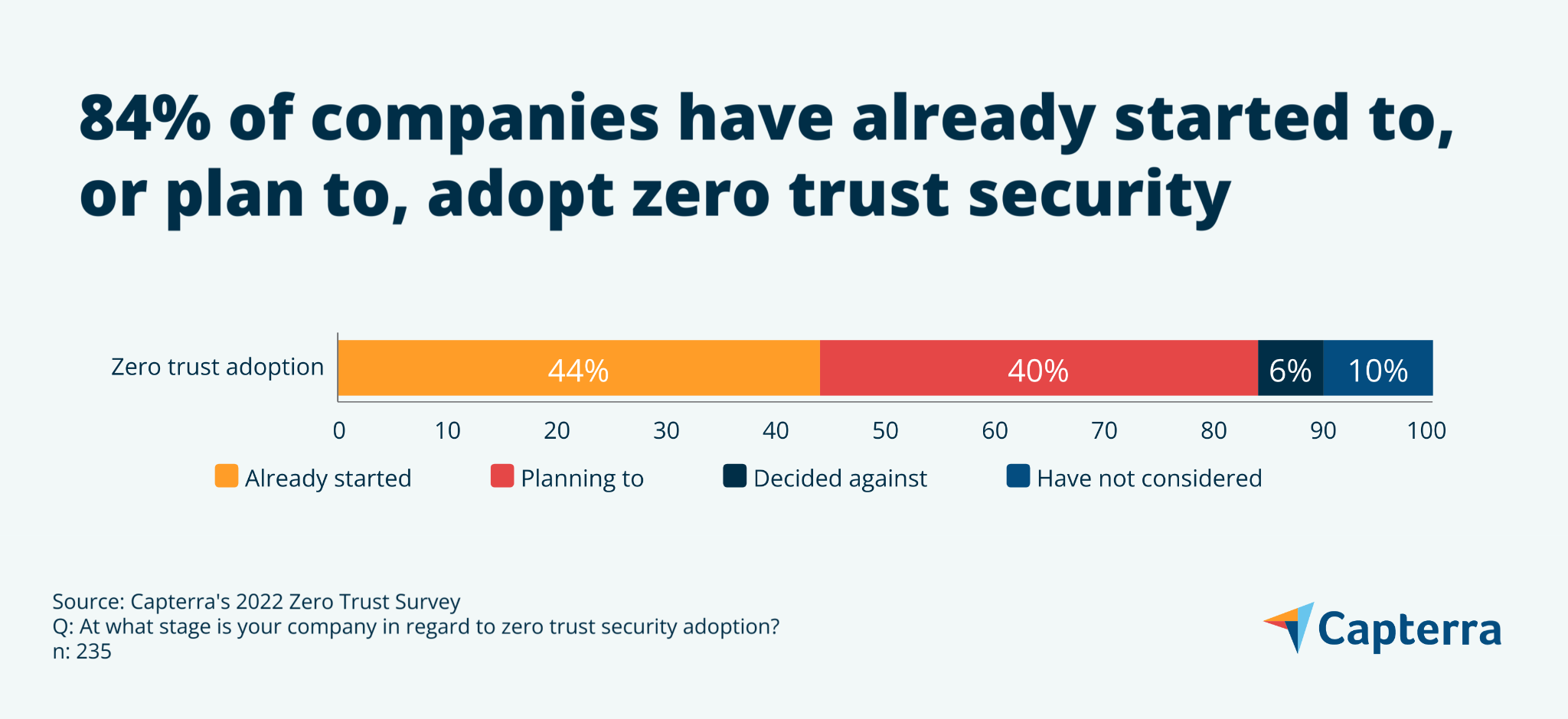

แบบสำรวจ Zero Trust ประจำปี 2022 [*] เผยให้เห็นว่า 84% ของบริษัทต่างๆ ได้ตัดสินใจที่จะใช้กลยุทธ์ Zero Trust หากบริษัทของคุณกังวลเกี่ยวกับภัยคุกคามด้านความปลอดภัยที่เพิ่มขึ้น โปรดอ่านเพื่อเรียนรู้เกี่ยวกับประโยชน์ของการเปลี่ยนไปใช้ Zero Trust และวิธีจัดการกับความท้าทายที่มาพร้อมกับมัน

Zero trust คืออะไร และทำไมฉันถึงได้ยินเรื่องนี้บ่อยๆ

Zero trust เป็นกลยุทธ์ที่ช่วยให้เพิ่มประสิทธิภาพการรักษาความปลอดภัยสำหรับธุรกิจของคุณได้ง่ายขึ้น โดยการระบุผู้ใช้อย่างชัดเจนและให้สิทธิ์ในการเข้าถึงเครือข่ายของคุณในปริมาณที่เหมาะสม

Zero trust แทนที่คำขวัญสั้นๆ ของ " trust, but ตรวจสอบ " ของ trust โดยนัยด้วยคติที่ไร้ความปราณี " never trust, ตรวจสอบเสมอ. ” ถ้ามันฟังดูเหยียดหยามก็ควร การรักษาความปลอดภัยแบบ Zero trust ทำงานภายใต้แนวคิดที่ว่าการละเมิดนั้นหลีกเลี่ยงไม่ได้หรือเกิดขึ้นแล้ว

ดังนั้น การรักษาความปลอดภัยศูนย์ที่ไว้วางใจได้จึงทำหน้าที่เป็นการแทนที่โดยตรงสำหรับการรักษาความปลอดภัยที่ เชื่อถือได้โดยปริยาย ซึ่งในอดีตเป็นค่าเริ่มต้นสำหรับโครงสร้างพื้นฐานด้านไอที ด้วยความไว้วางใจโดยปริยาย เมื่อมีคนอยู่ในขอบเขตความปลอดภัยของคุณ คุณจะไว้วางใจพวกเขาโดยปริยายโดยไม่มีการตรวจสอบเพิ่มเติม กลยุทธ์นี้พิสูจน์แล้วว่าไม่เพียงพอสำหรับสภาพแวดล้อมภัยคุกคามแบบกำหนดเป้าหมายที่ทันสมัย

การปรับปรุงด้านความปลอดภัยของ Zero trust ซึ่งเราจะพูดถึงด้านล่างนั้นมีมากมายและหลากหลาย องค์กรต่างๆ เช่น CISA [1] และ NIST [2] แนะนำให้ใช้กลยุทธ์ Zero trust และขณะนี้ได้รับมอบอำนาจให้หน่วยงานของรัฐบาลกลางภายใต้คำสั่งของประธานาธิบดี Biden ว่าด้วยการปรับปรุงความปลอดภัยทางไซเบอร์ของประเทศ [3]

นอกจากนี้ ยังแสดงให้เห็นถึงการก้าวไปสู่ความเชื่อถือเป็นศูนย์ โดย 44% ของบริษัทที่เราสำรวจได้เริ่มใช้งาน Zero trust แล้ว และอีก 40% วางแผนที่จะนำมาใช้ในบางจุดในอนาคต มีเพียง 16% เท่านั้นที่ไม่ได้พิจารณาหรือตัดสินใจคัดค้าน ในบรรดาผู้ที่วางแผนจะนำไปใช้ในอนาคต 72% ตั้งใจที่จะเริ่มดำเนินการภายในปีหน้า

แต่ถึงแม้จะมีการใช้ความเชื่อถือเป็นศูนย์อย่างหลีกเลี่ยงไม่ได้ การ สำรวจของเราพบว่าเกือบครึ่งหนึ่งของผู้เชี่ยวชาญด้านไอทีที่เราสำรวจ (47%) กล่าวว่าความเป็นผู้นำของบริษัทไม่เข้าใจการรักษาความปลอดภัยเป็นศูนย์ ที่เลวร้ายไปกว่านั้น 40% ของผู้ตอบแบบสอบถามของเรากล่าวว่าพวกเขาเผชิญกับความท้าทายในการได้รับงบประมาณสำหรับเทคโนโลยีใหม่ที่จำเป็นในการปรับใช้การรักษาความปลอดภัยแบบ Zero Trust

และในขณะที่ปัญหาเหล่านี้อาจทำให้การเดินทางที่ไม่ไว้วางใจเป็นศูนย์ขององค์กรของคุณยุ่งยาก คุณก็ไม่สามารถรักษาความปลอดภัยให้เพียงพอได้โดยใช้กลยุทธ์การรักษาความปลอดภัยโดยนัยในสภาพแวดล้อมการคุกคามที่ทวีความรุนแรงขึ้นอย่างรวดเร็วในปัจจุบัน

มีอะไรผิดปกติกับวิธีการรักษาความปลอดภัยที่เราใช้อยู่แล้ว (เช่น ความไว้วางใจโดยปริยาย)

โมเดลการรักษาความปลอดภัยโดยปริยายได้รับการออกแบบมาสำหรับยุคอดีตและไม่เหมาะสำหรับภัยคุกคามความปลอดภัยทางไซเบอร์สมัยใหม่อีกต่อไป ในอดีต เมื่องานส่วนใหญ่เสร็จสิ้นภายในเครือข่ายแบบปิดที่มีการเชื่อมต่อกับภัยคุกคามภายนอกเพียงเล็กน้อย ชื่อผู้ใช้และรหัสผ่านก็เพียงพอแล้ว และง่ายที่จะสรุปได้ว่าทุกคนที่ดำเนินการภายในขอบเขตความปลอดภัยของคุณนั้นสามารถเชื่อถือได้

กรอไปข้างหน้าอย่างรวดเร็วจนถึงปัจจุบัน และบริษัทต่างๆ เชื่อมต่อกับแพลตฟอร์ม Software-as-a-Service (SaaS) ที่หลากหลาย โดยอาศัยโซลูชันการจัดเก็บข้อมูลบนคลาวด์ และโฮสต์พนักงานจากระยะไกลมากขึ้นทั่วโลก กล่าวอีกนัยหนึ่ง ขอบเขตการรักษาความปลอดภัยได้ขยายออกและพื้นผิวการโจมตีก็เพิ่มขึ้น

นอกจากนี้ ภัยคุกคามความปลอดภัยทางไซเบอร์เองได้เปลี่ยนจากการติดมัลแวร์แบบพาสซีฟโดยทั่วไปเป็นการโจมตีแบบกำหนดเป้าหมายและทำลายล้างที่มุ่งเป้าไปที่บริษัทหรือบุคคลที่เฉพาะเจาะจง ซึ่งมักเปิดตัวโดยองค์กรอาชญากรรมที่มีการจัดการระดับสูง ด้วยเหตุผลเหล่านี้ บริษัทต่างๆ จึงต้องการกลยุทธ์ด้านความปลอดภัยที่จะตรวจสอบข้อมูลประจำตัวอย่างต่อเนื่องและลดผลกระทบที่อาจเกิดขึ้นจากการโจมตีให้เหลือน้อยที่สุด

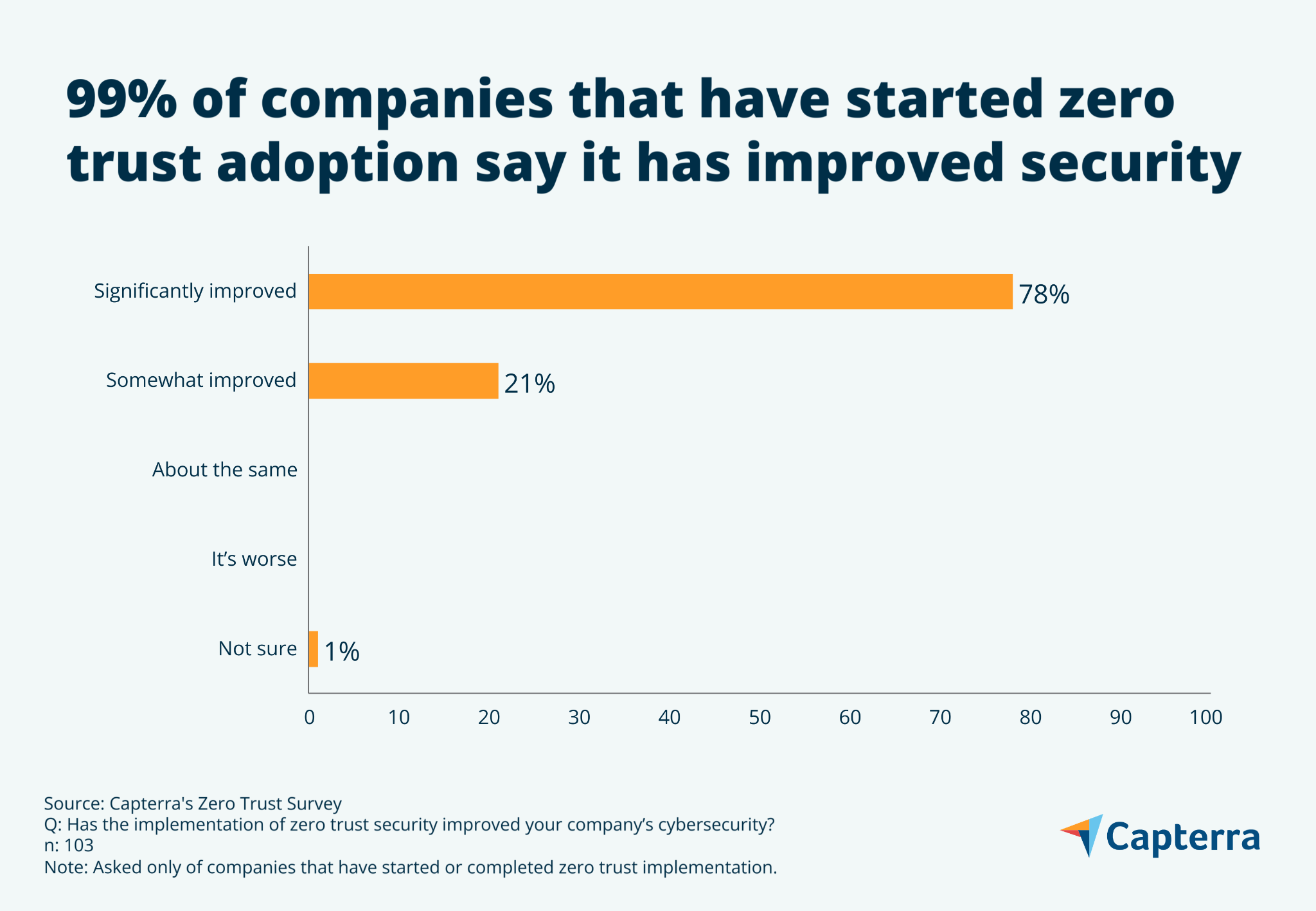

ดังนั้นความเชื่อถือเป็นศูนย์ดีกว่าความไว้วางใจโดยนัยหรือไม่? เกือบเป็นเอกฉันท์ 99% ของผู้ที่เริ่มต้นหรือเสร็จสิ้นการนำเอาความเชื่อถือเป็นศูนย์มาใช้ กล่าวว่าได้ปรับปรุงการรักษาความปลอดภัยทางไซเบอร์ของบริษัทของตนแล้ว โดย 78% กล่าวว่าได้ปรับปรุงการรักษาความปลอดภัยทางไซเบอร์อย่างมีนัยสำคัญ

มูลค่าธุรกิจของความไว้วางใจเป็นศูนย์คืออะไร?

Zero trust ออกแบบมาเพื่อเพิ่มความยืดหยุ่นของโครงสร้างพื้นฐานด้านไอทีและลดการหยุดชะงักของธุรกิจ นี่เป็นสิ่งสำคัญเนื่องจากการสำรวจผลกระทบของแรนซัมแวร์ล่าสุดของเรา [**] พบว่าผลกระทบที่ใหญ่ที่สุดเพียงอย่างเดียวจากการโจมตีคือประสิทธิภาพการทำงานที่มีการโจมตีมากกว่าหนึ่งในสี่เป็นเวลานานกว่า 24 ชั่วโมง (รวมถึง 8% ที่เกิดขึ้นในหนึ่งสัปดาห์หรือนานกว่านั้น) จึงไม่น่าแปลกใจที่การโจมตีของแรนซัมแวร์โดยที่เหยื่อ ไม่ จ่ายค่าไถ่ เหยื่อ 1 ใน 3 (34%) ยังคงขาดทุนมากกว่า 50,000 ดอลลาร์

Zero trust ช่วยลดการคุกคามของการโจมตีทางไซเบอร์ เช่น แรนซัมแวร์ โดยไม่เพียงแต่ป้องกันพวกเขาตั้งแต่แรกเท่านั้น แต่ยังจำกัดความสามารถในการเคลื่อนย้ายทั่วทั้งเครือข่ายของคุณหากคุณ ถูก โจมตี ซึ่งทำได้โดยใช้กลยุทธ์ต่างๆ เช่น การจัดประเภทข้อมูล การจำกัดสิทธิ์การเข้าถึง และการแบ่งส่วนเครือข่าย เพื่อให้การเข้าถึงส่วนหนึ่งของเครือข่ายไม่ได้หมายถึงการเข้าถึงทั้งหมด

การวิจัยของเราพบว่าเหตุผลอันดับต้น ๆ ของการนำ Zero trust มาใช้คือการเสริมสร้างความปลอดภัยของข้อมูล (72%) ตามด้วยความจำเป็นในการปรับปรุงข้อมูลประจำตัวและการจัดการการเข้าถึง (63%) การโจมตีทางไซเบอร์ส่วนใหญ่เกี่ยวข้องกับข้อมูลประจำตัวที่ถูกบุกรุกหรือรหัสผ่านที่ถูกแฮ็ก ในขณะที่กฎระเบียบด้านความเป็นส่วนตัวของข้อมูลที่เพิ่มขึ้นเรื่อยๆ ได้ผลักดันให้ธุรกิจต่างๆ เสริมสร้างแนวทางปฏิบัติด้านความปลอดภัยของข้อมูล ซึ่งทั้งหมดนี้ได้รับการแก้ไขด้วยความเชื่อถือเป็นศูนย์

ยิ่งไปกว่านั้น สภาพแวดล้อมการทำงานแบบไฮบริดที่ทันสมัยยังต้องมีความยืดหยุ่นเพียงพอที่จะรองรับผู้ปฏิบัติงานระยะไกลในขณะที่ป้องกันการเข้าถึงโดยไม่ได้รับอนุญาต Zero trust network access (ZTNA) รองรับความปลอดภัยในการทำงานระยะไกลโดยแทนที่เทคโนโลยีเครือข่ายที่มีช่องโหว่ เช่น VPN

อะไรคือความท้าทายของการดำเนินการ Zero trust?

จากแบบสำรวจ Zero Trust ของเรา การ จำกัดการเข้าถึงข้อมูลโดยไม่ส่งผลกระทบต่อเวิร์กโฟลว์เป็นความท้าทายอันดับต้นๆ ที่บริษัทต้องเผชิญแล้วนำความเชื่อถือเป็นศูนย์มาใช้ (49%) ตามมาอย่างใกล้ชิดด้วยการพัฒนานโยบายความปลอดภัยใหม่ (47%) และการเลือกผู้ขายที่ไว้วางใจศูนย์ (46) %) ลองมาดูที่แต่ละเหล่านี้

การจำกัดการเข้าถึงข้อมูลโดยไม่ส่งผลกระทบต่อเวิร์กโฟลว์

เมื่อนำความเชื่อถือเป็นศูนย์มาใช้ บริษัทต่างๆ จะต้องตรวจสอบให้แน่ใจว่าพนักงาน ผู้รับเหมา และคู่ค้าทางธุรกิจสามารถเข้าถึงข้อมูลที่ต้องการได้ในขณะที่จำกัดการเข้าถึงข้อมูลที่พวกเขาไม่ต้องการ

สิ่งสำคัญคือต้องตระหนักว่าการลบการเข้าถึงระบบหรือข้อมูลที่มีอยู่ก่อนหน้านี้อาจทำให้เกิดความคับข้องใจหากจัดการอย่างไม่ตั้งใจ นั่นคือเหตุผลที่ความเชื่อถือเป็นศูนย์ ต้อง เป็นส่วนหนึ่งของวัฒนธรรมองค์กรของคุณ หากจะประสบความสำเร็จ พนักงานควรเข้าใจว่าไม่มีความเชื่อถือไม่ ได้ หมายความว่าพวกเขาจะไม่ได้รับความเชื่อถือและมีจุดมุ่งหมายเพียงเพื่อให้ธุรกิจประสบความสำเร็จในสภาพแวดล้อมที่เป็นภัยคุกคามสมัยใหม่

การพัฒนานโยบายความปลอดภัยใหม่

โดยปกติแล้ว Zero trust จะต้องมีการพัฒนานโยบายการจัดการข้อมูลประจำตัวและการเข้าถึงที่ครอบคลุมมากขึ้น พร้อมด้วยการแบ่งส่วนเครือข่ายแบบละเอียดที่ปรับให้เข้ากับปริมาณงานเฉพาะ การควบคุมความปลอดภัยที่มีอยู่มักจะถูกแทนที่ทีละเล็กทีละน้อย ทั้งจากค่าใช้จ่ายและระยะเวลาการเปลี่ยนแปลงที่จำเป็น ในขณะเดียวกัน เจ้าหน้าที่ไอทีมักจะรับผิดชอบในการรักษามาตรฐานที่ทับซ้อนกัน

การเลือกผู้ขายที่ไว้วางใจเป็นศูนย์

Zero trust เป็นคำศัพท์และถูกเพิ่มเป็นคุณลักษณะให้กับผลิตภัณฑ์ของผู้จำหน่ายซอฟต์แวร์จำนวนนับไม่ถ้วน ที่ Capterra แค็ตตาล็อกของเรามีผลิตภัณฑ์มากกว่า 1,000 รายการซึ่งอ้างว่ามีคุณสมบัติเป็นศูนย์ และถึงแม้จะเป็นเช่นนั้น ความเชื่อถือเป็นศูนย์ก็กลายเป็นเครื่องมือทางการตลาดที่ชัดเจนพอๆ กับเครื่องมือรักษาความปลอดภัย ซึ่งทำให้สับสนในความหมายและทำให้กระบวนการคัดเลือกซับซ้อนขึ้น

Zero trust คือการเดินทาง ไม่ใช่จุดหมายปลายทาง

การโจมตีของแรนซัมแวร์ ผู้ปฏิบัติงานระยะไกล และทุกอย่างบนคลาวด์เป็นเพียงเหตุผลบางส่วนที่บริษัทต่างๆ ต้องเริ่มวางแผนการเปลี่ยนผ่านไปสู่การรักษาความปลอดภัยเป็นศูนย์ในท้ายที่สุด จากที่กล่าวมา ไม่น่าเป็นไปได้ที่บริษัทส่วนใหญ่จะสามารถเปลี่ยนไปใช้สถาปัตยกรรม Zero Trust ได้อย่างเต็มที่ในเร็วๆ นี้ และนั่นก็เป็นเรื่องปกติ เหตุการณ์สำคัญใดๆ ที่บริษัทของคุณประสบบนเส้นทางสู่ความเชื่อถือเป็นศูนย์ทำให้มีความปลอดภัยมากขึ้น

วิธีการสำรวจ

* การสำรวจ Zero Trust ในปี 2022 ของ Capterra ดำเนินการในเดือนมิถุนายน 2022 จากผู้ตอบแบบสอบถาม 235 คนในสหรัฐฯ เพื่อเรียนรู้เพิ่มเติมเกี่ยวกับแนวโน้มการรับเอาความเชื่อถือเป็นศูนย์ ผู้ตอบแบบสอบถามทั้งหมดระบุว่าเป็นผู้เชี่ยวชาญด้านไอที ผู้บริหาร หรือเจ้าของในบริษัทของตน

** การสำรวจผลกระทบของแรนซัมแวร์ปี 2022 ของ Capterra ดำเนินการในเดือนพฤษภาคม 2565 ท่ามกลางผู้นำธุรกิจ 300 รายในสหรัฐฯ ที่เคยประสบกับการโจมตีด้วยแรนซัมแวร์ ผู้ตอบแบบสอบถามทั้งหมดเป็นส่วนหนึ่งของทีมตอบกลับหรือรับทราบคำตอบของบริษัทอย่างเต็มที่

แหล่งที่มา

- Zero Trust Maturity Model, CISA

- สถาปัตยกรรม Zero Trust, NIST

- คำสั่งผู้บริหารว่าด้วยการปรับปรุงความปลอดภัยทางไซเบอร์ของประเทศ ทำเนียบขาว