3 ขั้นตอนในการปฏิบัติตามหลังจากการละเมิดข้อมูล

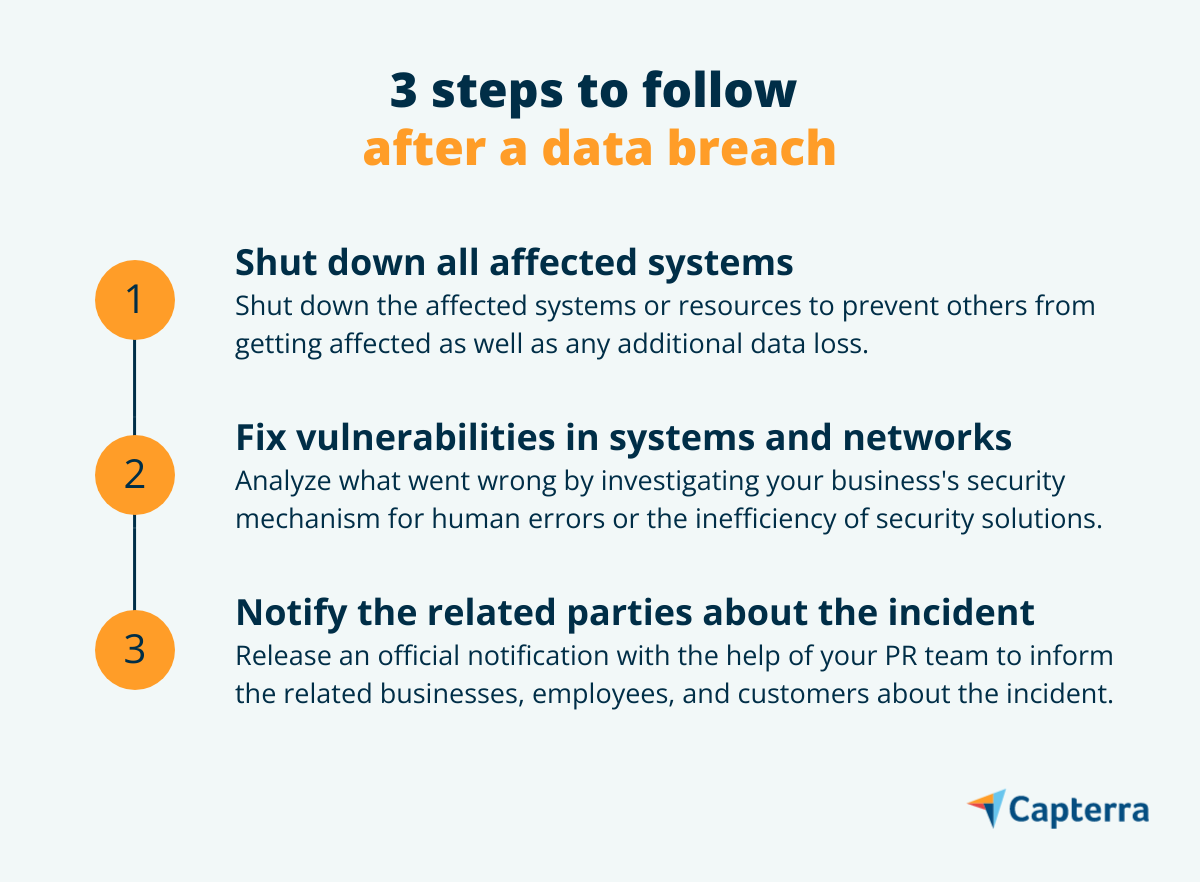

เผยแพร่แล้ว: 2022-05-07ดำเนินการสามขั้นตอนเหล่านี้ทันทีหลังจากเกิดการละเมิดเพื่อป้องกันการสูญเสียเพิ่มเติม

การทำงานในที่ทำงานดิจิทัลหมายถึงการใช้อินเทอร์เน็ตเพื่อแบ่งปันและจัดการทรัพยากรทางธุรกิจที่สามารถเข้าถึงได้ทางออนไลน์บนอุปกรณ์ที่ใช้งานร่วมกันได้ แต่รูปแบบสถานที่ทำงานที่เชื่อมต่อตลอดเวลาและเปิดตลอดเวลานี้มีศักยภาพที่จะประนีประนอมการรักษาความปลอดภัยของธุรกิจของคุณและทำให้มีแนวโน้มที่จะเสี่ยงในโลกไซเบอร์

อาชญากรไซเบอร์มักจะค้นหาจุดสิ้นสุดที่หลวมเพื่อเจาะเข้าไปในเครือข่ายองค์กรของคุณและขโมยข้อมูลที่ละเอียดอ่อนโดยการข้ามกลไกการรักษาความปลอดภัย กระบวนการนี้เรียกว่าการละเมิดข้อมูล

หากคุณเป็นผู้รับผิดชอบการจัดการความปลอดภัยด้านไอทีในธุรกิจของคุณ คุณควรทราบวิธีจัดการกับการละเมิดข้อมูล รวมถึงขั้นตอนการตอบสนองและการกู้คืนในทันทีที่ต้องทำ และผู้มีส่วนได้ส่วนเสียที่เกี่ยวข้องเพื่อการแก้ปัญหาที่รวดเร็วยิ่งขึ้น

ในบทความนี้ เราจะอธิบายสามขั้นตอนที่คุณควรทำทันทีหลังจากเกิดการละเมิด เพื่อป้องกันการสูญเสียเพิ่มเติมและความเสียหายที่เกี่ยวข้อง แต่ก่อนที่เราจะพูดถึงเรื่องนั้น เรามาทำความเข้าใจก่อนว่าการละเมิดข้อมูลคืออะไรและมีผลกระทบต่อธุรกิจทั่วโลกอย่างไร

การละเมิดข้อมูลคืออะไร?

การละเมิดข้อมูลหรือการรั่วไหลของข้อมูลเป็นเหตุการณ์ด้านความปลอดภัยที่แฮ็กเกอร์ขโมยหรือเข้าถึงข้อมูลที่เป็นความลับหรือข้อมูลที่ละเอียดอ่อนโดยการข้ามกลไกการรักษาความปลอดภัย ข้อมูลนี้อาจเป็นข้อมูลธุรกิจที่เป็นความลับ (เช่น รายงานเครดิต ข้อมูลบัญชีธนาคาร) หรือข้อมูลลูกค้า (เช่น ที่อยู่อีเมล หมายเลขประกันสังคม)

แฮกเกอร์พยายามเจาะข้อมูลโดยใช้เทคนิคการโจมตีทางไซเบอร์ประเภทต่างๆ เช่น การขโมยข้อมูลประจำตัว การวางไวรัสลงในระบบ หรือการดัดแปลงโครงสร้างพื้นฐานด้านไอทีเพื่อบล็อกการเข้าถึงทรัพยากรไอทีของผู้ใช้

ผลกระทบของการละเมิดข้อมูล

เมื่อเร็วๆ นี้ แบรนด์กีฬาชื่อดังอย่าง Puma ได้รับผลกระทบจากการละเมิดข้อมูลซึ่งส่งผลกระทบต่อบุคคลกว่า 6,000 ราย รวมถึงพนักงานและลูกค้า การโจมตีเปิดตัวโดยใช้แรนซัมแวร์—เช่น เก็บข้อมูลเพื่อเงิน ในทำนองเดียวกัน Unacademy สตาร์ทอัพ edtech สูญเสียข้อมูลผู้ใช้กว่า 20 ล้านรายการในเหตุการณ์การละเมิดข้อมูลในปี 2020

ตัวอย่างเหล่านี้ชี้ให้เห็นว่าการละเมิดข้อมูลสามารถส่งผลกระทบต่อธุรกิจทุกขนาด เพื่อจำกัดผลกระทบ ธุรกิจของคุณควรใช้มาตรการรักษาความปลอดภัยข้อมูลที่ถูกต้องหลังการโจมตี—ในกรณีที่คุณต้องเผชิญ

ขั้นตอนที่ #1: ปิดระบบที่ได้รับผลกระทบทั้งหมด

เริ่มต้นด้วยการปิดระบบที่ได้รับผลกระทบจากการละเมิดเพื่อป้องกันไม่ให้ระบบอื่นๆ ถูกบุกรุก เมื่อเสร็จแล้ว ให้เปลี่ยนข้อมูลรับรองการเข้าสู่ระบบของบัญชีธุรกิจและเซิร์ฟเวอร์ทั้งหมดที่มีข้อมูลที่ละเอียดอ่อน

ระดมทีมผู้เชี่ยวชาญเพื่อระบุสาเหตุของการละเมิดความปลอดภัย แหล่งที่มา และหากแฮ็กเกอร์ยังสามารถเข้าถึงระบบของคุณได้ รวมผู้เชี่ยวชาญจากความปลอดภัยและความเสี่ยงด้านไอที กฎหมาย นิติเวช การดำเนินงาน ทรัพยากรบุคคล การสื่อสาร และผู้บริหารระดับสูงในทีมนี้ ขึ้นอยู่กับขนาดธุรกิจของคุณ

ในขณะที่ใช้มาตรการรักษาความปลอดภัยเหล่านี้ ระวังอย่าทำลายหลักฐานใดๆ จากเหตุการณ์ที่เกิดขึ้น จะช่วยทีมนิติเวชในการสอบสวนและแก้ไข

ขั้นตอนที่ #2: แก้ไขช่องโหว่ในระบบและเครือข่ายที่ได้รับผลกระทบ

หลังจากแยกระบบ ทรัพยากร หรือเครือข่ายที่ได้รับผลกระทบแล้ว ให้ระบุจุดอ่อนในกลไกความปลอดภัยของบริษัทของคุณที่เปิดประตูสำหรับแฮกเกอร์ เริ่มต้นด้วยการตรวจสอบว่าพนักงานและลูกค้าของคุณแบ่งปันข้อมูลทางธุรกิจอย่างไร เนื่องจากข้อผิดพลาดของมนุษย์เป็นสาเหตุของการละเมิดข้อมูลส่วนใหญ่ จากการวิจัยในอุตสาหกรรมพบว่า 22% ของการละเมิดข้อมูลเกิดขึ้นจากความผิดพลาดของมนุษย์

เมื่อคุณระบุสาเหตุของการละเมิดได้แล้ว ให้เรียกใช้ชุดการทดสอบการแบ่งกลุ่มเครือข่ายเพื่อระบุเครือข่ายย่อยที่มีความปลอดภัยน้อยกว่า การทดสอบเหล่านี้เรียกใช้การสแกนพอร์ตบนเครือข่ายองค์กรของคุณเพื่อค้นหาที่อยู่ IP ของอุปกรณ์ที่ไม่ได้รับอนุญาต การแบ่งส่วนเครือข่ายได้รับการตรวจสอบว่าทำงานอย่างถูกต้องเมื่อไม่พบที่อยู่ IP ที่ไม่ได้รับอนุญาต

ในกรณีที่เครือข่ายย่อยถูกบุกรุก ให้แยกเครือข่ายออกจากกันเพื่อป้องกันไม่ให้เครือข่ายทั้งองค์กรติดไวรัส ขอให้ผู้เชี่ยวชาญด้านนิติเวชรวบรวมข้อมูลทั้งหมดเกี่ยวกับที่อยู่ IP หรือที่อยู่ IP ที่ไม่ได้รับอนุญาตซึ่งมีแนวโน้มว่าจะมีการโจมตีเกิดขึ้น และเตรียมรายงานการละเมิดข้อมูลเพื่อใช้แผนการกู้คืน

รายงานนี้ควรมีรายละเอียดเกี่ยวกับจุดอ่อนในเครือข่ายที่เปิดใช้งานการเข้าถึงโดยไม่ได้รับอนุญาตและเทคนิคที่แฮ็กเกอร์ใช้เพื่อเริ่มการโจมตี รายงานนี้จะให้คุณวิเคราะห์ว่ากลไกการรักษาความปลอดภัยของข้อมูลที่คุณมีอยู่นั้นแข็งแกร่งหรือแย่เพียงใด พร้อมทั้งระบุวิธีที่จะเสริมความแข็งแกร่งให้กับกลไกดังกล่าวเพื่อป้องกันการโจมตีในอนาคต

ขั้นตอนที่ #3: แจ้งผู้ที่เกี่ยวข้องเกี่ยวกับการละเมิด

ขั้นตอนสุดท้ายคือการแจ้งผู้มีส่วนได้ส่วนเสียทั้งหมดที่ได้รับผลกระทบจากการละเมิด ขั้นแรก ให้พูดคุยกับหน่วยงานบังคับใช้กฎหมายเพื่อระบุว่ามีการละเมิดกฎหมายของรัฐบาลกลางหรือของรัฐในระหว่างการละเมิดหรือไม่ ถ้าใช่ ขอให้พวกเขาแนะนำขั้นตอนการแก้ไขเพื่อหลีกเลี่ยงการถูกฟ้องร้อง

ขั้นต่อไป ให้ประกาศทางสื่ออย่างเป็นทางการโดยระบุถึงการเกิดขึ้นของการละเมิด ความรุนแรงของการสูญเสียข้อมูล และบุคคล (ลูกค้าและพนักงาน) ที่ได้รับผลกระทบจากการละเมิด รักษาความโปร่งใสในการสื่อสารมาตรการแก้ไขที่ใช้เพื่อหยุดการละเมิด ซึ่งจะช่วยให้คุณได้รับความไว้วางใจจากผู้ที่เกี่ยวข้องกลับคืนมา

พิจารณาให้ทีมประชาสัมพันธ์ (PR) ส่งข้อความอย่างมีประสิทธิภาพ รวมถึงคาดคะเนคำถามที่ผู้เกี่ยวข้องอาจถามเกี่ยวกับเหตุการณ์ที่เกิดขึ้น คำถามทั่วไปบางข้อคือ:

- ข้อมูลส่วนตัวของเรา เช่น ข้อมูลติดต่อและรายละเอียดธนาคาร รั่วไหลหรือไม่?

- มีการใช้มาตรการป้องกันข้อมูลใดบ้างเพื่อบรรเทาการโจมตี

- มีขั้นตอนใดที่เราสามารถทำได้เพื่อลดการสูญเสียหรือไม่?

หากการดำเนินธุรกิจของคุณเกี่ยวข้องกับการรวบรวมข้อมูลส่วนบุคคลของลูกค้า เช่น หมายเลขประกันสังคม หมายเลขบัตรเครดิต หรือข้อมูลด้านสุขภาพ และข้อมูลดังกล่าวถูกบุกรุกระหว่างการละเมิด คุณควรแจ้งสถาบันต่างๆ เช่น ธนาคารและเซลล์อาชญากรรมทางอินเทอร์เน็ตในท้องที่ทันที ซึ่งจะช่วยให้พวกเขาตรวจสอบบัญชีที่ถูกบุกรุกสำหรับการแจ้งเตือนการฉ้อโกงหรือติดตามข้อร้องเรียนที่คล้ายกันจากลูกค้า

เสริมสร้างความปลอดภัยด้านไอทีเพื่อป้องกันการละเมิดข้อมูล

การละเมิดข้อมูลอาจทำให้ธุรกิจของคุณหมดอำนาจ บริษัทในสหรัฐอเมริกาโดยเฉลี่ยขาดทุนประมาณ 8.2 ล้านดอลลาร์เนื่องจากการละเมิดข้อมูล ตามรายงานของ Gartner (มีงานวิจัยฉบับสมบูรณ์สำหรับลูกค้า Gartner)

การใช้แผนรับมือเหตุการณ์ด้านความปลอดภัยทางไซเบอร์สามารถนำไปสู่การกู้คืนอย่างมีประสิทธิผล ใช้แผนเพื่อตรวจสอบระบบของคุณ ตรวจจับเหตุการณ์ด้านความปลอดภัย และใช้วิธีป้องกันหรือกู้คืนเพื่อลดการสูญเสียที่เกิดขึ้น คุณยังสามารถใช้เครื่องมือซอฟต์แวร์เพื่อเสริมความแข็งแกร่งให้กับมาตรการรักษาความปลอดภัยของบริษัทและป้องกันการโจมตีในอนาคต

โซลูชันซอฟต์แวร์เพื่อปกป้องธุรกิจของคุณจากการละเมิดข้อมูล:

- ซอฟต์แวร์ป้องกันข้อมูลรั่วไหลช่วยให้มองเห็นการใช้ข้อมูลทั่วทั้งธุรกิจของคุณ และรับรองการปฏิบัติตามนโยบายและระเบียบข้อบังคับเพื่อจัดการกับภัยคุกคาม เช่น การเปิดเผยข้อมูลที่ละเอียดอ่อนหรือการสูญเสียข้อมูลโดยไม่ได้ตั้งใจ

- ซอฟต์แวร์รักษาความปลอดภัยเครือข่ายที่จับคู่กับไฟร์วอลล์จะตรวจสอบการรับส่งข้อมูลเครือข่ายอย่างต่อเนื่องเพื่อระบุความพยายามในการบุกรุกและแจ้งเหตุการณ์ที่น่าสงสัยไปยังทีมรักษาความปลอดภัยด้านไอทีเพื่อทำการตรวจสอบเพิ่มเติม

- ซอฟต์แวร์การตรวจจับและตอบสนองปลายทาง (EDR) จะตรวจสอบ ตรวจสอบ และตอบสนองต่อภัยคุกคามที่ทำงานอยู่ซึ่งกำหนดเป้าหมายไปยังปลายทางของเครือข่ายอย่างต่อเนื่อง ช่วยระบุแอปพลิเคชันที่อาจเป็นอันตรายและมัลแวร์ใหม่แบบเรียลไทม์

- ซอฟต์แวร์การตรวจสอบสิทธิ์แบบหลายปัจจัยจะรักษาความปลอดภัยข้อมูลประจำตัวของบัญชีธุรกิจของคุณเพื่อป้องกันการพยายามขโมยข้อมูลประจำตัว

- ซอฟต์แวร์ฝึกอบรมความตระหนักด้านความปลอดภัยให้ความรู้พนักงานของคุณเกี่ยวกับวิธีการระบุการโจมตีทางไซเบอร์ ใช้มาตรการป้องกันข้อมูลเชิงป้องกัน และกู้คืนจากการสูญเสียได้อย่างมีประสิทธิภาพ

ยังคงอยากรู้อยากเห็น? สำรวจบทความของ Capterra เกี่ยวกับความปลอดภัยทางไซเบอร์และการจัดการไอที