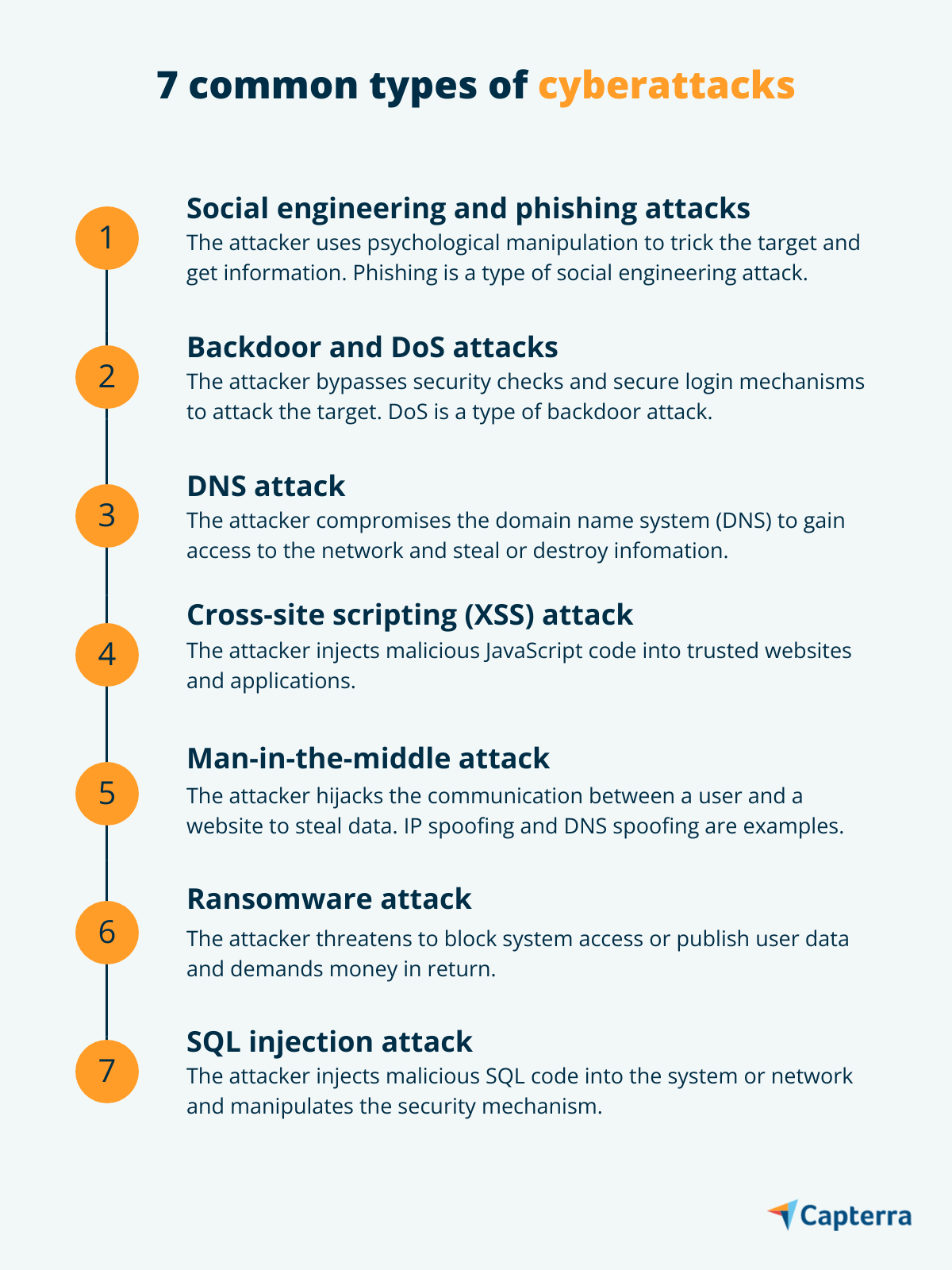

7 ประเภททั่วไปของการโจมตีทางไซเบอร์

เผยแพร่แล้ว: 2022-05-07ปกป้องธุรกิจของคุณจากการโจมตีทางไซเบอร์ทั่วไปทั้งเจ็ดประเภทนี้

อาชญากรไซเบอร์ใช้เครื่องมือและเทคนิคต่าง ๆ เพื่อโจมตีธุรกิจ ตัวอย่างเช่น การโจมตีทางอินเทอร์เน็ตหยุดการทำศัลยกรรมเร่งด่วนทั้งหมดในโรงพยาบาลที่พลุกพล่านของสาธารณรัฐเช็กในการต่อสู้กับโควิด-19 บริษัทส่งอาหารในเยอรมนีตกเป็นเหยื่อของการโจมตีแบบปฏิเสธการให้บริการแบบกระจาย (DDoS) ส่งผลให้เกิดความสูญเสียครั้งใหญ่เนื่องจากการหยุดชะงักของการจัดส่ง เจ้าหน้าที่ของรัฐในสหรัฐอเมริกาได้รับการโจมตีแบบฟิชชิ่งจำนวนมากหลังจากผ่านร่างพระราชบัญญัติการบรรเทาทุกข์

การคาดการณ์โดย Gartner อ้างว่าอาชญากรไซเบอร์จะมีสภาพแวดล้อมเทคโนโลยีปฏิบัติการที่มีอาวุธ (OT) ภายในปี 2025 เพื่อทำร้ายหรือฆ่ามนุษย์ นี่แสดงให้เห็นว่าเทคนิคการโจมตีทางอินเทอร์เน็ตจะยังคงพัฒนาต่อไปเพื่อพัฒนามัลแวร์เวอร์ชันที่ดีขึ้นซึ่งส่งผลให้ธุรกิจสูญเสียมากขึ้น

สถานการณ์นี้มีความเกี่ยวข้องกับธุรกิจขนาดเล็กและขนาดกลาง (SMB) มากกว่า เนื่องจากไม่มีทรัพยากรที่เหมือนกันในการต่อสู้กับการโจมตีทางไซเบอร์ในฐานะองค์กรขนาดใหญ่ ในฐานะเจ้าของ SMB คุณต้องสร้างกลไกการป้องกันและเตรียมทีมของคุณเพื่อลดความสูญเสียที่เกิดจากอาชญากรรมทางอินเทอร์เน็ต

ในบทความนี้ เราได้ระบุ 7 การโจมตีทางอินเทอร์เน็ตที่พบบ่อยที่สุด และแบ่งปันเคล็ดลับบางประการในการป้องกัน ให้ความรู้กับตัวเองและทีมของคุณเกี่ยวกับการโจมตีทางไซเบอร์เหล่านี้เพื่อสร้างความตระหนักและป้องกันอาชญากรรมทางอินเทอร์เน็ต

วิศวกรรมสังคมและการโจมตีแบบฟิชชิ่ง

การโจมตีแบบวิศวกรรมสังคมจะควบคุมเป้าหมายเพื่อเข้าถึงข้อมูลที่เป็นความลับ ผู้โจมตีใช้การบิดเบือนทางจิตใจ กล่าวคือ มีอิทธิพลผ่านการแสวงหาประโยชน์ทางอารมณ์ เพื่อหลอกให้เป้าหมายให้ข้อมูล เช่น รายละเอียดธนาคารหรือรหัสผ่าน

ฟิชชิงเป็นการโจมตีแบบวิศวกรรมสังคมที่ใช้กันทั่วไป โดยอาชญากรไซเบอร์ใช้อีเมลหรือโฆษณาเว็บไซต์เพื่อจัดการกับเป้าหมายและรับข้อมูล ธุรกิจขนาดกลางและขนาดย่อมส่วนใหญ่ตกเป็นเป้าหมายของการโจมตีแบบฟิชชิ่งเนื่องจากมีเครือข่ายขนาดเล็ก และผู้โจมตีจึงระบุได้ง่ายว่าใครมีแนวโน้มที่จะตกเป็นเหยื่อและเปิดเผยข้อมูล

สิ่งที่ทำให้การโจมตีวิศวกรรมโซเชียลเป็นอันตรายคือการใช้ประโยชน์จากข้อผิดพลาดของมนุษย์มากกว่าช่องโหว่ของเทคโนโลยี การโจมตีอาจอยู่ในรูปแบบของข้อความจากเพื่อน/เพื่อนร่วมงาน อีเมลขอบริจาค ข้อความจากบุคคลที่ไม่รู้จัก หรืออีเมลส่งเสริมการขายที่มีข้อเสนอ "ดีเกินจริง"

นอกจากฟิชชิงแล้ว สิ่งเหล่านี้ยังมีประเภทอื่นๆ ของการโจมตีทางวิศวกรรมสังคม:

- Baiting: ผู้โจมตีวางเหยื่อล่อทางกายภาพหรือออนไลน์ เช่น ทิ้งแฟลชไดรฟ์ที่ติดมัลแวร์ไว้ในที่สาธารณะหรือวางโฆษณาที่ดึงดูดใจซึ่งนำไปสู่เว็บไซต์สแปมหรือหน้า Landing Page

- Scareware: ผู้โจมตีจะส่งการแจ้งเตือนภัยคุกคามเพื่อแจ้งให้ผู้ใช้ติดตั้งซอฟต์แวร์ที่เสนอการป้องกันการโจมตีทางไซเบอร์

- การอ้างสิทธิ์: ผู้โจมตีสร้างสถานการณ์สมมติเพื่อหลอกลวงเป้าหมายและโน้มน้าวให้พวกเขาเปิดเผยข้อมูลธุรกิจหรือข้อมูลส่วนบุคคล (เช่น การส่งอีเมลที่แอบอ้างเป็นพันธมิตรทางธุรกิจเพื่อขอข้อมูลเกี่ยวกับโครงการที่ยังไม่เปิดตัว)

- Spear phishing: ผู้โจมตีส่งอีเมลที่กำหนดเป้าหมายไปยังบุคคลหรือธุรกิจ (เช่น การส่งอีเมลโดยอ้างว่าเป็นพันธมิตรด้านทรัพยากรบุคคล โดยขอให้พนักงานลงนามในคู่มือประจำปี)

เคล็ดลับในการป้องกันการโจมตีทางวิศวกรรมสังคม:

|

แบ็คดอร์และการโจมตี DoS

การโจมตีลับๆ เข้าถึงระบบคอมพิวเตอร์หรือข้อมูลที่เข้ารหัสโดยเลี่ยงการตรวจสอบความปลอดภัยและกลไกการเข้าสู่ระบบ การโจมตีดังกล่าวขัดต่อกระบวนการรับรองความถูกต้องสำหรับการเข้าสู่ระบบที่ปลอดภัย และอนุญาตให้เข้าถึงแอปพลิเคชัน เครือข่าย หรืออุปกรณ์ที่มีข้อมูลที่ละเอียดอ่อน การโจมตียังทำให้สามารถเรียกใช้คำสั่งจากระยะไกลและอัปเดตมัลแวร์ได้

การโจมตีแบบปฏิเสธการให้บริการ (DoS) เป็นหนึ่งในกิจกรรมที่เป็นอันตรายที่การโจมตีแบบแบ็คดอร์สามารถนำไปสู่ ในการโจมตี DoS ผู้โจมตีจะทำให้ระบบเป้าหมายหรือเครือข่ายท่วมท้นด้วยการรับส่งข้อมูลที่ผิดปกติซึ่งทำให้ผู้ใช้ปฏิเสธบริการชั่วคราวหรือถาวร เมื่อเทคนิคนี้ใช้เพื่อแฮ็คอุปกรณ์หลายเครื่อง (แล็ปท็อป สมาร์ทโฟน ฯลฯ) ในเครือข่ายองค์กร จะเรียกว่าการโจมตี DDoS

การโจมตีแบ็คดอร์ประเภทอื่นๆ ได้แก่:

- แบ็คดอร์ในตัว: รายการแบ็คดอร์ถูกสร้างขึ้นสำหรับวิศวกรในขณะที่ตั้งโปรแกรมเครื่องมือซอฟต์แวร์เพื่อเข้าถึงโค้ด HTML โดยตรงและแก้ไขข้อบกพร่อง อาชญากรไซเบอร์ใช้ประโยชน์จากแบ็คดอร์นี้เพื่อแฮ็กระบบและเข้าถึงข้อมูลที่ละเอียดอ่อน หรือวางไวรัสลงในอุปกรณ์ที่มีซอฟต์แวร์

- แบ็คดอร์ โทรจัน: โปรแกรมซอฟต์แวร์ที่เป็นอันตรายซึ่งหากดาวน์โหลดมา จะทำให้ผู้โจมตีเข้าถึงระบบโดยไม่ได้รับอนุญาต ออกแบบมาเป็นพิเศษสำหรับการแฮ็กระบบและทรัพยากรที่มีความปลอดภัยสูง

เคล็ดลับในการป้องกันการโจมตีลับๆ:

|

การโจมตี DNS

ระบบชื่อโดเมน (DNS) เป็นเหมือนสมุดโทรศัพท์ที่แปลที่อยู่ IP ที่เหมาะกับเครื่องเป็น URL ที่มนุษย์สามารถอ่านได้ สิ่งนี้ทำให้ DNS เป็นองค์ประกอบที่สำคัญสำหรับธุรกิจและเป็นเป้าหมายหลักสำหรับการโจมตีทางไซเบอร์

ระหว่างการโจมตี DNS ระบบชื่อโดเมนจะถูกบุกรุก ทำให้ผู้โจมตีสามารถเข้าถึงเครือข่ายและขโมยหรือทำลายข้อมูลได้ ประเภทของการโจมตีทางไซเบอร์ที่เกี่ยวข้องกับภัยคุกคามความปลอดภัย DNS มีดังนี้:

- DNS tunneling: ผู้โจมตีใช้ตัวแก้ไข DNS เพื่อสร้างช่องสัญญาณระหว่างเหยื่อและผู้โจมตี อุโมงค์นี้อนุญาตให้มัลแวร์ผ่านการตรวจสอบความปลอดภัยและเข้าถึงเหยื่อได้

- อัลกอริธึมการสร้างโดเมน: ผู้โจมตีจะสร้างโดเมนและที่อยู่ IP ใหม่ เนื่องจากซอฟต์แวร์รักษาความปลอดภัยบล็อกโดเมนก่อนหน้านี้ ซึ่งช่วยให้พวกเขาหลีกเลี่ยงมาตรการรักษาความปลอดภัยและพยายามโจมตีต่อไป

- ฟลักซ์ที่รวดเร็ว: ผู้โจมตีใช้โดเมนปลอมและที่อยู่ IP หลายโดเมนเพื่อสร้างความสับสนและหลีกเลี่ยงการควบคุม IP และเข้าสู่เครือข่ายที่ปลอดภัย

- โดเมนที่ลงทะเบียนใหม่: ผู้โจมตีสร้างรูปแบบต่างๆ ของโดเมนที่มีอยู่เพื่อหลอกผู้ใช้ โดเมนเหล่านี้ใช้ได้ในช่วงเวลาสั้นๆ ทำให้ตรวจจับได้ยาก

เคล็ดลับในการป้องกันการโจมตี DNS:

|

การโจมตีแบบ Cross-site scripting (XSS)

การเขียนสคริปต์ข้ามไซต์หรือที่เรียกว่าการโจมตี XSS เป็นเทคนิคที่จัดการเครือข่ายหรือแอปพลิเคชันเพื่อส่งโค้ด JavaScript ที่เป็นอันตรายไปยังเบราว์เซอร์ของผู้ใช้ พูดง่ายๆ ก็คือ ผู้โจมตีจะแทรกโค้ดที่เป็นอันตรายลงในเว็บไซต์และแอปพลิเคชันที่เชื่อถือได้

เมื่อผู้ใช้เยี่ยมชมเว็บไซต์ที่ถูกบุกรุก เส้นทางการสื่อสารระหว่างผู้ใช้และแพลตฟอร์มจะถูกแฮ็กโดยผู้โจมตี ด้วยวิธีนี้ ผู้โจมตีสามารถขโมยข้อมูลสำคัญ เช่น รายละเอียดธนาคารและข้อมูลรับรองการเข้าสู่ระบบ หรือดำเนินการในนามของผู้ใช้

ประเภทของการโจมตีทางไซเบอร์ที่เกี่ยวข้องกับ XSS ได้แก่:

- XSS ที่สะท้อน: ผู้โจมตีส่งรหัสที่เป็นอันตรายไปยังเบราว์เซอร์ของผู้ใช้ผ่านเครือข่ายหรือแอปพลิเคชันที่ถูกบุกรุก

- XSS ที่เก็บไว้: ผู้โจมตีใส่โค้ดที่เป็นอันตรายลงในเบราว์เซอร์ของผู้ใช้โดยตรง

- XSS แบบ DOM: ผู้โจมตีแก้ไขโค้ดฝั่งไคลเอ็นต์บนเครือข่ายหรือแอปพลิเคชันที่ถูกบุกรุก

เคล็ดลับในการป้องกันการโจมตี XSS:

|

การโจมตีแบบคนกลาง

Man-in-the-middle (MITM) เป็นการโจมตีทางไซเบอร์ประเภทหนึ่งที่ผู้โจมตีจี้การสื่อสารระหว่างผู้ใช้กับเว็บไซต์และแอบตรวจสอบเพื่อขโมยข้อมูล มันสร้างเว็บไซต์ที่มีลักษณะคล้ายกัน แต่มีไวรัสในรหัสที่ทำให้สามารถดักฟังได้

ตัวอย่างเช่น คุณได้รับอีเมลจากธนาคารของคุณเพื่อขอให้คุณอัปเดต KYC สำหรับบริการธนาคารทางอินเทอร์เน็ต คุณน่าจะเชื่อการสื่อสารและเริ่มทำตามคำแนะนำ อย่างไรก็ตาม กระบวนการนี้กำลังถูกตรวจสอบโดยผู้โจมตีที่ติดไวรัสในเว็บไซต์ และข้อมูล (รายละเอียดธนาคาร ข้อมูลรับรองการเข้าสู่ระบบ หรือรายละเอียด KYC) ที่คุณป้อนจะปรากฏแก่ผู้โจมตี

การโจมตี MITM ประเภทต่างๆ มีดังนี้

- การปลอมแปลง IP: ผู้โจมตีปิดบังตัวตนของมัลแวร์และนำเสนอต่อผู้ใช้เป็นลิงก์ที่ถูกต้องเพื่อเข้าถึงทรัพยากร

- การปลอมแปลง DNS: ผู้โจมตีสกัดกั้นคำขอ DNS และเปลี่ยนเส้นทางผู้ใช้ไปยังไซต์ที่เป็นอันตรายซึ่งมีลักษณะเหมือนต้นฉบับ

- การ ปลอมแปลง HTTPS: ผู้โจมตีแทนที่อักขระของโดเมนที่ปลอดภัยด้วยอักขระที่ไม่ใช่ ASCII ที่คล้ายกับต้นฉบับ

- การจี้อีเมล: ผู้โจมตีจะเข้าถึงบัญชีอีเมลของผู้ใช้โดยไม่ได้รับอนุญาต และตรวจสอบการสื่อสารเพื่อจุดประสงค์ที่เป็นอันตราย

- การดักฟัง Wi-Fi: ผู้โจมตีหลอกให้ผู้ใช้เชื่อมต่อกับเครือข่ายที่เป็นอันตรายโดยตั้งชื่อเป็นเครือข่าย Wi-Fi จริง การโจมตีนี้เรียกอีกอย่างว่าการโจมตีแฝดชั่วร้าย

- การปอก SSL: ผู้โจมตีปรับลดระดับการสื่อสารระหว่างสองเป้าหมายให้อยู่ในรูปแบบที่ไม่ได้เข้ารหัสเพื่อเริ่มการโจมตี MITM

เคล็ดลับในการป้องกันการโจมตี MITM:

|

แรนซัมแวร์โจมตี

Gartner รายงานว่าประมาณ 27% ของเหตุการณ์มัลแวร์ที่รายงานในปี 2020 เกิดจากแรนซัมแวร์ ทำให้แรนซัมแวร์เป็นหนึ่งในประเภทที่โดดเด่นของการโจมตีทางไซเบอร์ที่คุกคามการเผยแพร่ข้อมูลของเหยื่อหรือบล็อกการเข้าถึง เรียกร้องเงินหรือเรียกค่าไถ่เป็นการตอบแทน

ถึงแม้ว่าการโจมตีจะแพร่หลายอยู่แล้ว การโจมตีของแรนซัมแวร์ก็เพิ่มขึ้นด้วยสภาพแวดล้อมการทำงานทางไกลที่เกิดจากการระบาดใหญ่ สร้างความตื่นตระหนกให้กับผู้นำด้านความปลอดภัยและความเสี่ยงในการกระชับวิธีการรักษาความปลอดภัยทางไซเบอร์ แม้ว่าจะไม่ใช่เรื่องปกติ การโจมตีของแรนซัมแวร์อาจส่งผลให้ต้องปิดกิจการลง

ประเภทของการโจมตีแรนซัมแวร์มีดังนี้:

- Locker ransomware: ผู้โจมตีจะล็อกผู้ใช้ออกจากระบบอย่างสมบูรณ์หรือล็อกฟังก์ชันพื้นฐานของคอมพิวเตอร์ โดยแสดงจำนวนเงินค่าไถ่บนหน้าจอเมื่อล็อก

- Crypto ransomware: ผู้โจมตีเข้ารหัสไฟล์และเอกสารของผู้ใช้ แม้ว่าผู้ใช้จะยังดูข้อมูลของตนในระบบได้ แต่ก็ไม่สามารถเข้าถึงได้หากไม่มีคีย์ถอดรหัส

เคล็ดลับในการป้องกันการโจมตีของแรนซัมแวร์:

|

การโจมตีด้วยการฉีด SQL

การฉีด SQL (SQLi) เป็นการโจมตีทางไซเบอร์ประเภทหนึ่งที่ใช้รหัสภาษาคิวรีที่มีโครงสร้าง (SQL) เพื่อจัดการกับความปลอดภัยของเครือข่ายหรือของระบบ และเข้าถึงข้อมูลได้ เมื่อฉีดเข้าไปในระบบหรือเครือข่ายแล้ว รหัส SQL ช่วยให้ผู้โจมตีสามารถขโมย ลบ หรือแก้ไขข้อมูล ส่งผลให้เกิดการละเมิดข้อมูล

การโจมตี SQLi ประเภทต่าง ๆ ได้แก่:

- SQLi ในแบนด์: ผู้โจมตีใช้ช่องทางเดียวกันเพื่อเริ่มการโจมตีและรวบรวมข้อมูล

- Inferential SQLi: ผู้โจมตีส่งข้อมูลไปยังเซิร์ฟเวอร์และสังเกตการตอบสนองเพื่อเรียนรู้เพิ่มเติมเกี่ยวกับโครงสร้าง

- SQLi นอกแบนด์: ผู้โจมตีใช้ความสามารถของเซิร์ฟเวอร์เพื่อสร้างคำขอ DNS หรือ HTTPS และถ่ายโอนข้อมูล

เคล็ดลับในการป้องกันการโจมตี SQLi:

|

แหล่งข้อมูลเพิ่มเติมเพื่อช่วยป้องกันการโจมตีทางไซเบอร์

การควบคุมเทคโนโลยีและความตระหนักรู้ของพนักงานเป็นไปในทิศทางเดียวกันในการป้องกันการโจมตีทางอินเทอร์เน็ต มีเครื่องมือความปลอดภัยทางไซเบอร์มากมายและซอฟต์แวร์ฝึกอบรมความตระหนักด้านความปลอดภัยที่สามารถช่วยคุณสร้างกลไกการป้องกันการโจมตีทางไซเบอร์

ให้ความรู้กับตัวเองและสมาชิกในทีมของคุณเกี่ยวกับความปลอดภัยทางไซเบอร์ และเรียนรู้วิธีที่จะทำให้มั่นใจในพฤติกรรมที่ปลอดภัย ไม่ใช่แค่ในที่ทำงานแต่ตลอดเวลา ตรวจสอบบล็อกที่เกี่ยวข้องเหล่านี้เกี่ยวกับความปลอดภัยทางไซเบอร์:

- 4 เคล็ดลับจากผู้เชี่ยวชาญในการปรับปรุงความปลอดภัยทางไซเบอร์สำหรับธุรกิจขนาดเล็กของคุณ

- 5 บทเรียนจากธุรกิจขนาดเล็กที่เป็นเป้าหมายการโจมตีทางไซเบอร์

- ใบรับรองความปลอดภัยทางไซเบอร์ 11 ฉบับเพื่อเตรียมคุณสำหรับสงครามเว็บ

- ทำไมต้องใช้ปัญญาประดิษฐ์ในกลยุทธ์ความปลอดภัยทางไซเบอร์ของคุณ