การโจมตีของ Ransomware บริษัทกฎหมาย: สิ่งที่คุณต้องรู้เพื่อปกป้องการปฏิบัติของคุณ

เผยแพร่แล้ว: 2022-05-07บริษัทกฎหมายเป็นเป้าหมายหลักสำหรับการโจมตีแรนซัมแวร์ที่รุนแรงขึ้นเรื่อยๆ ถึงเวลาที่จะจัดการกับภัยคุกคามอย่างจริงจังมากขึ้น

หมายเหตุ: บทความนี้จัดทำขึ้นเพื่อแจ้งให้ผู้อ่านทราบเกี่ยวกับปัญหาที่เกี่ยวข้องกับธุรกิจในสหรัฐอเมริกา มิได้มีเจตนาที่จะให้คำแนะนำทางกฎหมายหรือรับรองแนวทางการดำเนินการใดโดยเฉพาะ สำหรับคำแนะนำเกี่ยวกับสถานการณ์เฉพาะของคุณ ปรึกษาที่ปรึกษากฎหมายของคุณ

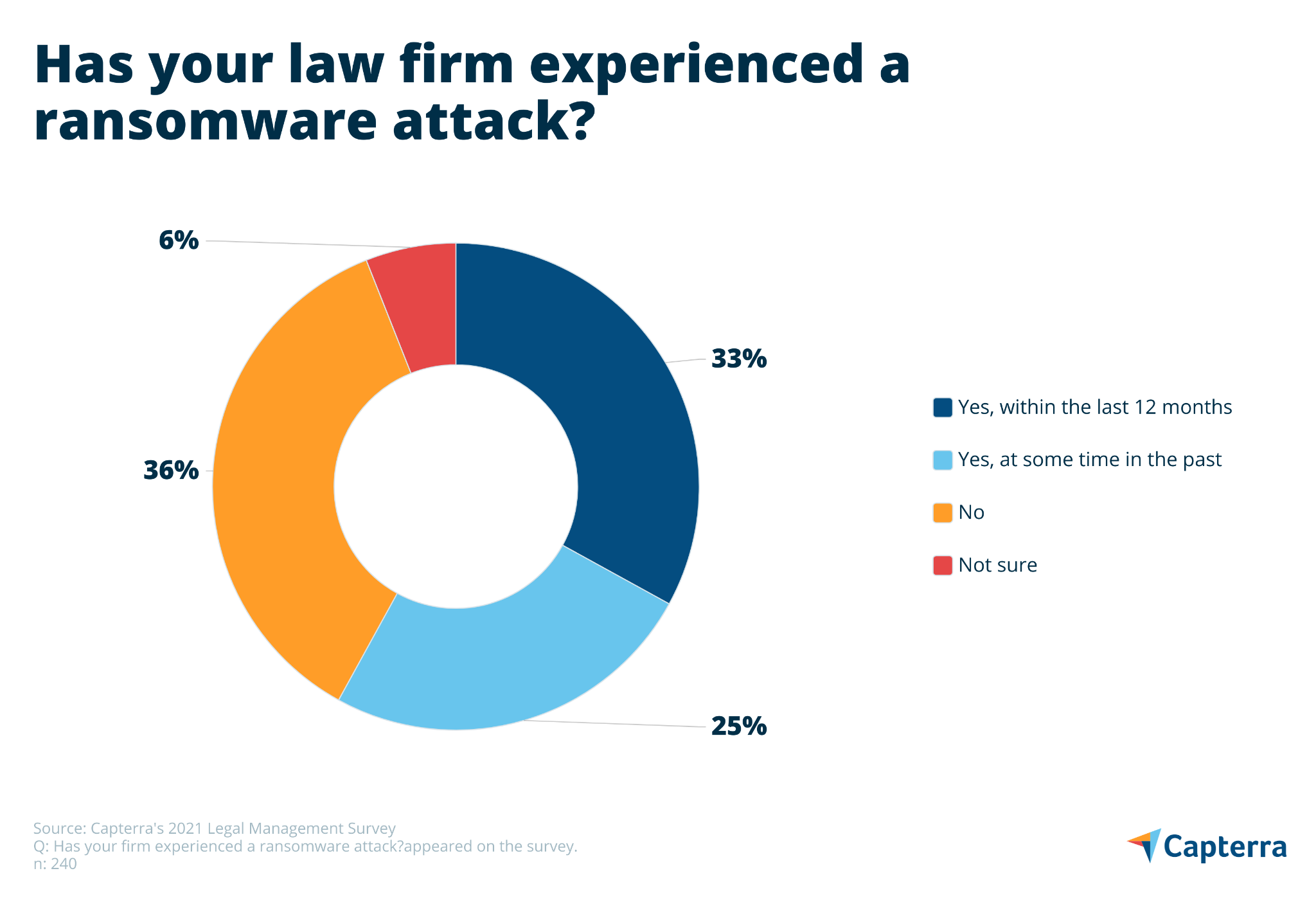

สำนักงานกฎหมายของคุณมีข้อมูลที่มีความละเอียดอ่อนสูงมากมาย รวมถึงทุกอย่างตั้งแต่เอกสารภาษีลูกค้าไปจนถึงความลับทางการค้าของบริษัท สิ่งนี้ทำให้คุณเป็นเป้าหมายหลักของผู้โจมตีแรนซัมแวร์ที่ก้าวร้าวมากขึ้นทุกวัน และสถานการณ์ก็มีโอกาสมากกว่าที่คุณคิด การสำรวจล่าสุดของเราพบว่าบริษัทกฎหมายหนึ่งในสามถูกโจมตีในปีที่แล้ว

ในรายงานนี้ เราจะเปิดเผยผลลัพธ์จากการสำรวจความปลอดภัยของสำนักงานกฎหมายเมื่อเร็วๆ นี้ ช่วยให้คุณเข้าใจว่าทำไมภัยคุกคามจากแรนซัมแวร์จึงเติบโตอย่างรวดเร็ว และจัดเตรียมกลยุทธ์เพื่อลดความเสี่ยงที่จะเกิดขึ้นกับการปฏิบัติของคุณ

แรนซัมแวร์คืออะไร?

Ransomware เป็นมัลแวร์รูปแบบหนึ่งที่เข้ารหัสข้อมูลและป้องกันการเข้าถึงข้อมูลนั้นจนกว่าจะมีการชำระเงิน การจ่ายค่าไถ่มักจะทำในรูปแบบของสกุลเงินดิจิตอล เช่น Bitcoin และ Monero Ransomware เข้ารหัสไฟล์โดยใช้คีย์สมมาตรและอสมมาตรที่สร้างแบบสุ่ม เมื่อจ่ายค่าไถ่ เหยื่อจะถูกส่งกุญแจที่ไม่สมมาตรซึ่ง (หวังว่า) ใช้เพื่อถอดรหัสไฟล์ของพวกเขา

บริษัทกฎหมายแรนซัมแวร์เป็นภัยคุกคามที่ร้ายแรงและกำลังเพิ่มขึ้น

เมื่อวันที่ 4 มิถุนายน ฝ่ายบริหารของ Biden ได้เปรียบเทียบภัยคุกคามของแรนซัมแวร์สมัยใหม่กับภัยคุกคามจากการก่อการร้ายระหว่างประเทศ และสนับสนุนให้ทุกธุรกิจจัดการกับภัยคุกคามนี้อย่างจริงจังมากขึ้น เหตุการณ์นี้เกิดขึ้นหลังจากเมย์โจมตีท่อส่งอาณานิคมซึ่งนำไปสู่การขาดแคลนก๊าซตามแนวชายฝั่งตะวันออก และการโจมตี JBS ซึ่งเป็นผู้ผลิตเนื้อสัตว์รายใหญ่ที่สุดของโลกในเวลาต่อมา

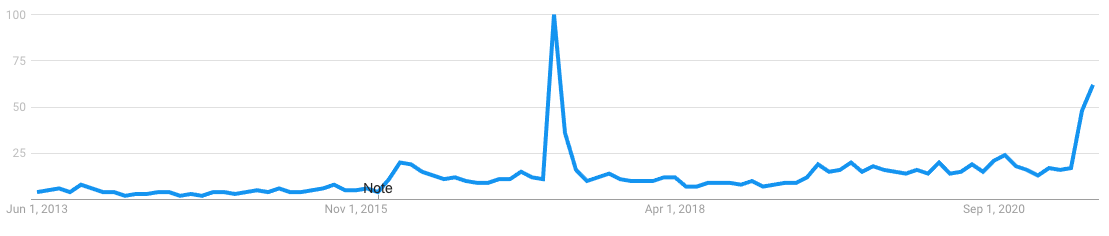

Ransomware มีมาตั้งแต่ช่วงปลายทศวรรษ 1980 แต่คุณอาจไม่เคยได้ยินเรื่องนี้มาก่อนจนกระทั่งการโจมตีของ WannaCry ในปี 2017 ได้ผลักดันโครงการนี้ให้เป็นที่รู้จักทั่วโลก ในเวลาไม่กี่วัน การโจมตีของ WannaCry หลายแสนรายการได้แผ่ขยายออกไปในกว่า 150 ประเทศ ปิดกั้นทุกอย่างตั้งแต่บริการสุขภาพแห่งชาติของสหราชอาณาจักร ไปจนถึง Telefonica บริษัทโทรคมนาคมรายใหญ่ที่สุดของสเปน

ข้อมูล Google Trends แปดปีสำหรับคำค้นหา ransomware การเพิ่มขึ้นครั้งใหญ่ในปี 2560 คือ WannaCry การเพิ่มขึ้นครั้งล่าสุดเริ่มต้นจากการโจมตี Colonial Pipeline ของ May ( ที่มา )

แต่มีแรนซัมแวร์สายพันธุ์ที่รุนแรงอีกชนิดหนึ่งที่ยังไม่ค่อยรู้จักในปี 2560 ที่เรียกว่า NotPetya ซึ่งก่อให้เกิดความสูญเสียทั่วโลกมากกว่า 1.2 พันล้านดอลลาร์ NotPetya เป็นภัยคุกคามที่ซับซ้อนยิ่งกว่า WannaCry ซึ่งทำลายล้างบริษัทใหญ่ๆ นับไม่ถ้วน รวมถึง DLA Piper ซึ่งเป็นหนึ่งในสามสำนักงานกฎหมายชั้นนำของโลก

เครือข่ายของ DLA Piper ได้รับผลกระทบมานานกว่าหนึ่งสัปดาห์ ทำให้ทนายความไม่สามารถเข้าถึงข้อมูลลูกค้า อีเมล และแม้แต่ระบบโทรศัพท์ได้ ในท้ายที่สุด การโจมตีครั้งนี้ทำให้ DLA Piper เสียค่าใช้จ่ายประมาณ 300 ล้านดอลลาร์ และต้องใช้เวลาหลายเดือนในการแก้ไขเพื่อให้บริษัทกลับมาดำเนินการได้อย่างสมบูรณ์อีกครั้ง

หาก DLA Piper ไม่สามารถป้องกันการโจมตีของแรนซัมแวร์ได้ บริษัทขนาดเล็กและขนาดกลางเช่นคุณคาดว่าจะได้รับผลตอบแทนได้ดีเพียงใด

ตามที่สำนักงานกฎหมายที่เราสำรวจ ไม่ค่อยดีนัก

บริษัทกฎหมายหนึ่งในสามถูกโจมตีโดยแรนซัมแวร์ในช่วง 12 เดือนที่ผ่านมา

การวิจัยของเราพบว่า 58% ของบริษัทกฎหมายขนาดเล็กและขนาดกลางประสบกับปัญหาแรนซัมแวร์ ที่น่าตกใจยิ่งกว่านั้น การวิจัยของเราพบว่า หนึ่งในสาม (33%) ถูกโจมตีในช่วง 12 เดือนที่ผ่าน มา

ตรงกันข้ามกับแรนซัมแวร์ที่แพร่กระจายอัตโนมัติ เช่น WannaCry และ NotPetya แรนซัมแวร์ ที่ดำเนินการโดยมนุษย์ รุ่นใหม่กว่า เช่น Ryuk และ REvil นั้นมุ่งเป้าไปที่องค์กรที่เฉพาะเจาะจงมากขึ้น พวกเขาใช้งานโมเดล ransomware-as-a-service ซึ่งอนุญาตให้บริษัทในเครือสามารถโจมตีเพื่อแลกกับผลกำไรที่ลดลง

นั่นเป็นเหตุผลที่เราได้เห็นการโจมตีแรนซัมแวร์ที่กำหนดเป้าหมายอย่างสูงเพิ่มขึ้นอย่างมากในหน่วยงานที่ทราบว่ามีข้อมูลที่มีค่าและมีความอ่อนไหวต่อเวลา ซึ่งรวมถึง โรงพยาบาล เทศบาล และสำนักงานกฎหมาย แก๊งแรนซัมแวร์รู้ดีว่าองค์กรเหล่านี้มีความอดทนน้อยต่อการหยุดทำงานและมีแรงจูงใจสูงที่จะสำรองข้อมูลและดำเนินการได้โดยเร็วที่สุด

แต่มันแย่ลง การโจมตีด้วยแรนซัมแวร์แบบสองง่ามได้เกิดขึ้นแล้ว ซึ่งไม่เพียงแต่ล็อกข้อมูลของคุณ แต่ยังขู่ว่าจะเผยแพร่สำเนาของไฟล์ที่ถูกขโมยบนอินเทอร์เน็ต หากไม่ชำระเงินค่าไถ่ โดยใช้การละเมิดข้อมูลที่อาจเกิดขึ้นเพื่อเพิ่มแรงกดดันให้มากยิ่งขึ้น

การโจมตีที่มีเป้าหมายสูงยังส่งผลให้เกิดความต้องการเรียกค่าไถ่ทางดาราศาสตร์ แก๊งแรนซัมแวร์ที่รู้จักกันในชื่อ DarkSide (บริษัทในเครือ REvil) รวบรวมเงินได้เกือบ 5 ล้านดอลลาร์จากการโจมตี Colonial Pipeline ในขณะที่ผู้โจมตี JBS ดึงเงินได้มากถึง 11 ล้านดอลลาร์ แต่ถึงกระนั้นจำนวนเงินเหล่านั้นก็ยังอ่อนไปเมื่อเทียบกับบริษัทประกันภัยยักษ์ใหญ่อย่าง CNA Financial ที่จ่ายเงินค่าไถ่ 40 ล้านดอลลาร์ที่น่าตกใจในเดือนมีนาคมหลังการโจมตีด้วยแรนซัมแวร์นานหลายสัปดาห์

บริษัทกฎหมายตอบสนองต่อการโจมตีของแรนซัมแวร์อย่างไร?

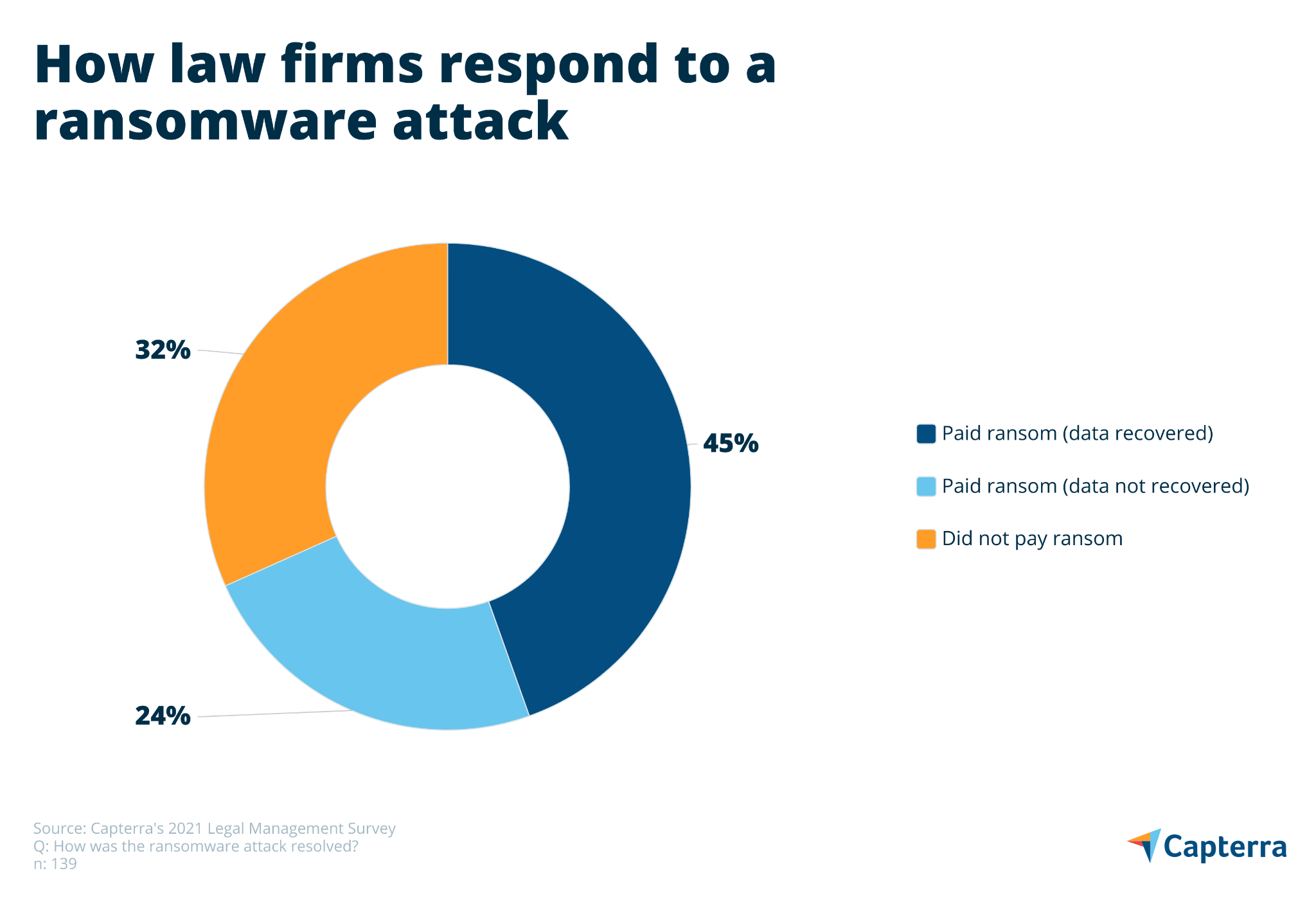

จากการสำรวจของเรา สำนักงานกฎหมาย 69% จ่ายเงินค่าไถ่ทั้งหมด จากบริษัทเหล่านั้นที่จ่ายค่าไถ่ ประมาณสองในสาม (65%) สามารถเข้าถึงข้อมูลของตนได้อีกครั้ง แต่นั่นก็หมายความว่า 35% ของ บริษัท จ่ายค่าไถ่เพียงเพื่อไม่ได้อะไรตอบแทน

จากสำนักงานกฎหมายเหล่านั้นที่ปฏิเสธที่จะจ่ายค่าไถ่ 57% สามารถถอดรหัสหรือลบมัลแวร์ออกได้ อีก 32% ของบริษัทที่ไม่ได้จ่ายเงินสามารถกู้คืนจากการโจมตีได้โดยใช้การสำรองข้อมูล ซึ่งเป็นกลยุทธ์สำคัญในการป้องกันการสูญหายของข้อมูลทั้งหมด ซึ่งเป็นสถานการณ์ที่เลวร้ายที่สุดของการโจมตีด้วยแรนซัมแวร์

คุณยังสามารถดูแหล่งข้อมูลฟรี เช่น ID Ransomware และ No More Ransomware Project เพื่อช่วยค้นหาว่าคุณกำลังจัดการกับมัลแวร์ประเภทใด และค้นหาคีย์ถอดรหัสที่อาจช่วยให้คุณลบแรนซัมแวร์โดยไม่ต้องชำระเงิน

หากอย่างอื่นล้มเหลว บริษัทกฎหมายทั้งหมดควรมีกลยุทธ์การสำรองข้อมูลและการกู้คืนข้อมูลที่แข็งแกร่งเพื่อถอยกลับ หากคุณไม่เป็นเช่นนั้น อย่าลืมตรวจสอบตัวเลือกซอฟต์แวร์สำรองข้อมูลของ Capterra เพื่อค้นหาเครื่องมือที่เหมาะกับบริษัทของคุณมากที่สุด

เคล็ดลับ 5 ข้อในการปกป้องสำนักงานกฎหมายของคุณจากการโจมตีของแรนซัมแวร์

แรนซัมแวร์บางตัวจะดึงข้อมูลประจำตัวของเครือข่ายในขณะที่บางตัวเข้าสู่เครือข่ายของคุณผ่านพอร์ตที่ไม่ปลอดภัยหรืออุปกรณ์ระยะไกล แต่การติดแรนซัมแวร์ส่วนใหญ่เกิดจากการรักษาความปลอดภัยเครือข่ายไม่เพียงพอ แผนการฟิชชิ่ง และสุขอนามัยด้านความปลอดภัยของพนักงานที่ไม่ดี ต่อไปนี้คือขั้นตอนที่คุณสามารถทำได้เพื่อลดภัยคุกคามจากการโจมตีของแรนซัมแวร์ในบริษัทของคุณ

เคล็ดลับ #1: ปรับปรุงท่าทางการรักษาความปลอดภัยของคุณ

ดำเนินการประเมินความเสี่ยงด้านความปลอดภัยทางไซเบอร์เพื่อทำความเข้าใจสินทรัพย์ข้อมูลของบริษัทของคุณอย่างถ่องแท้ และระบุช่องโหว่ด้านความปลอดภัยที่ทำให้พวกเขาตกอยู่ในอันตราย บางบริษัทเลือกที่จะก้าวไปอีกขั้นและใช้การทดสอบการเจาะระบบ (เช่น การควบคุมการแฮ็ก) เพื่อระบุและแก้ไขช่องโหว่ของเครือข่าย

โชคดีที่ 83% ของบริษัทในแบบสำรวจของเราได้ทำการประเมินความปลอดภัยของระบบดิจิทัลมาบ้างแล้วในอดีต แต่มีเพียง 39% เท่านั้นที่ทำเช่นนั้นในปีที่แล้ว ลักษณะแบบไดนามิกของภัยคุกคามทางไซเบอร์เรียกร้องให้มีการประเมินความปลอดภัยทุกปี

หากคุณต้องการปรับปรุงความปลอดภัยแต่ไม่แน่ใจว่าจะเริ่มต้นจากตรงไหน ทางเลือกหนึ่งคือใช้เฟรมเวิร์ก ISO/IEC 270001 เพื่อกำหนดเกณฑ์มาตรฐานสำหรับบริษัทของคุณ ไม่ว่าคุณจะเลือกผ่านการรับรองหรือไม่ก็ตาม มาตรฐานที่จัดทำโดย ISO/IEC 270001 สามารถช่วยให้บริษัทของคุณระบุจุดอ่อนด้านความปลอดภัย และพัฒนานโยบายและการควบคุมที่จำเป็นในการปกป้องจากภัยคุกคามความปลอดภัยทางไซเบอร์

เคล็ดลับ #2: ตรวจสอบให้แน่ใจว่าซอฟต์แวร์ทั้งหมดได้รับการอัพเดต

การโจมตีของ WannaCry และ NotPetya ใช้ประโยชน์จาก EternalBlue เพื่อโจมตีอุปกรณ์ Windows ที่ยังไม่ได้รับการแก้ไข น่าเสียดายที่ Microsoft ได้ทำให้แพตช์นี้ใช้งานได้หลายเดือนก่อนการโจมตีครั้งแรกของ WannaCry และองค์กรใดก็ตามที่อัปเดตระบบอย่างถูกต้องจะสามารถหลีกเลี่ยงการติดเชื้อได้อย่างง่ายดาย

บทเรียนง่ายๆ ที่นี่คือการทำให้แน่ใจว่าซอฟต์แวร์ทั้งหมดของคุณทันสมัยอยู่เสมอ เปิดใช้งานการอัปเดตอัตโนมัติในซอฟต์แวร์ที่มีให้ และตรวจสอบการอัปเดตในซอฟต์แวร์ที่ไม่มีเป็นระยะๆ โปรดทราบว่าซอฟต์แวร์ของคุณอาจถึงสถานะสิ้นสุดอายุการใช้งาน หลังจากนั้นจะไม่รองรับการอัปเดตอีกต่อไป ในสถานการณ์เหล่านี้ คุณต้องอัปเกรดเป็นซอฟต์แวร์ใหม่หรือเปลี่ยนอุปกรณ์ที่ไม่รองรับ

เคล็ดลับ #3: ใช้รหัสผ่านที่รัดกุมและวิธีการตรวจสอบสิทธิ์

ใช้รหัสผ่านที่ซับซ้อนหรือข้อความรหัสผ่านที่ประกอบด้วยอักขระอย่างน้อย 12 ตัว (รวมถึงตัวเลข ตัวพิมพ์ใหญ่ ตัวพิมพ์เล็ก และอักขระพิเศษเสมอ) และต้องแน่ใจว่าใช้รหัสผ่านที่ไม่ซ้ำกันสำหรับแต่ละบัญชี เพื่อให้ง่ายขึ้น บริษัทหลายแห่งเลือกใช้ซอฟต์แวร์การจัดการรหัสผ่านที่สร้างรหัสผ่านที่รัดกุมโดยอัตโนมัติและจัดเก็บไว้อย่างปลอดภัย

แต่รหัสผ่านอย่างเดียวไม่เพียงพอ ตรวจสอบให้แน่ใจว่าเปิดใช้งานการรับรองความถูกต้องด้วยสองปัจจัย (2FA) สำหรับแอปพลิเคชันทางธุรกิจทั้งหมด (เช่น ต้องใช้มาตรการความปลอดภัยรอง เช่น รหัสที่ส่งไปยังโทรศัพท์มือถือของคุณ) นี่เป็นวิธีเดียวที่มีประสิทธิภาพที่สุดในการป้องกันวิธีการส่วนใหญ่ที่อาชญากรไซเบอร์ใช้ในการประนีประนอมเครือข่าย ยึดบัญชี และติดตั้งแรนซัมแวร์ในท้ายที่สุด

น่าเสียดาย มีบริษัทที่ทำการสำรวจเพียง 54% เท่านั้นที่ใช้ 2FA สำหรับการใช้งานทางธุรกิจทั้งหมด ตัวเลขนี้ต่ำเกินไป และหมายความว่าเกือบครึ่งหนึ่งของสำนักงานกฎหมายทั้งหมดใช้รหัสผ่านอย่างโง่เขลาเพื่อปกป้องข้อมูลของตน เป็นที่น่าสังเกตว่าการโจมตี Colonial Pipeline เป็นผลมาจากรหัสผ่านเดียวที่ถูกบุกรุกสำหรับการเข้าสู่ระบบ VPN ของบริษัทที่ไม่ได้เปิดใช้งานการตรวจสอบสิทธิ์แบบสองปัจจัย

เคล็ดลับ #4: ป้องกันแผนการฟิชชิ่ง

รูปแบบฟิชชิ่งยังคงเป็นเวกเตอร์การโจมตีหลักสำหรับการโจมตีแรนซัมแวร์ อันที่จริง การโจมตีแรนซัมแวร์ของ DLA Piper ถูกตรวจสอบย้อนกลับไปยังสำนักงานในยูเครนของบริษัท ซึ่งผู้ดูแลระบบได้คลิกลิงก์ในอีเมลฟิชชิ่ง

จำเป็นอย่างยิ่งที่เจ้าหน้าที่สำนักงานกฎหมายทุกคนต้องทันสมัยเกี่ยวกับแผนการฟิชชิ่งที่ซับซ้อนซึ่งกำหนดเป้าหมายพนักงานแต่ละคนและหลอกล่อให้คลิกลิงก์ที่เป็นอันตราย ดาวน์โหลดไฟล์แนบที่มีมัลแวร์ หรือการป้อนข้อมูลประจำตัวลงในเว็บไซต์ปลอม ดำเนินการทดสอบฟิชชิ่งเพื่อระบุช่องโหว่ของพนักงานต่อกลวิธีวิศวกรรมสังคมและแผนฟิชชิ่ง

การวิจัยของเราพบว่า 52% ของสำนักงานกฎหมายใช้อีเมลเป็นช่องทางหลักในการสื่อสารภายใน ซึ่งหมายความว่าการป้องกันภัยคุกคามทางอีเมลต้องมีความสำคัญสูงสุด เยี่ยมชมแค็ตตาล็อกความปลอดภัยอีเมลของเราเพื่อค้นหาเครื่องมือที่ดีที่สุดสำหรับบริษัทของคุณ

เคล็ดลับ #5: ดำเนินการฝึกอบรมความตระหนักด้านความปลอดภัยเป็นประจำ

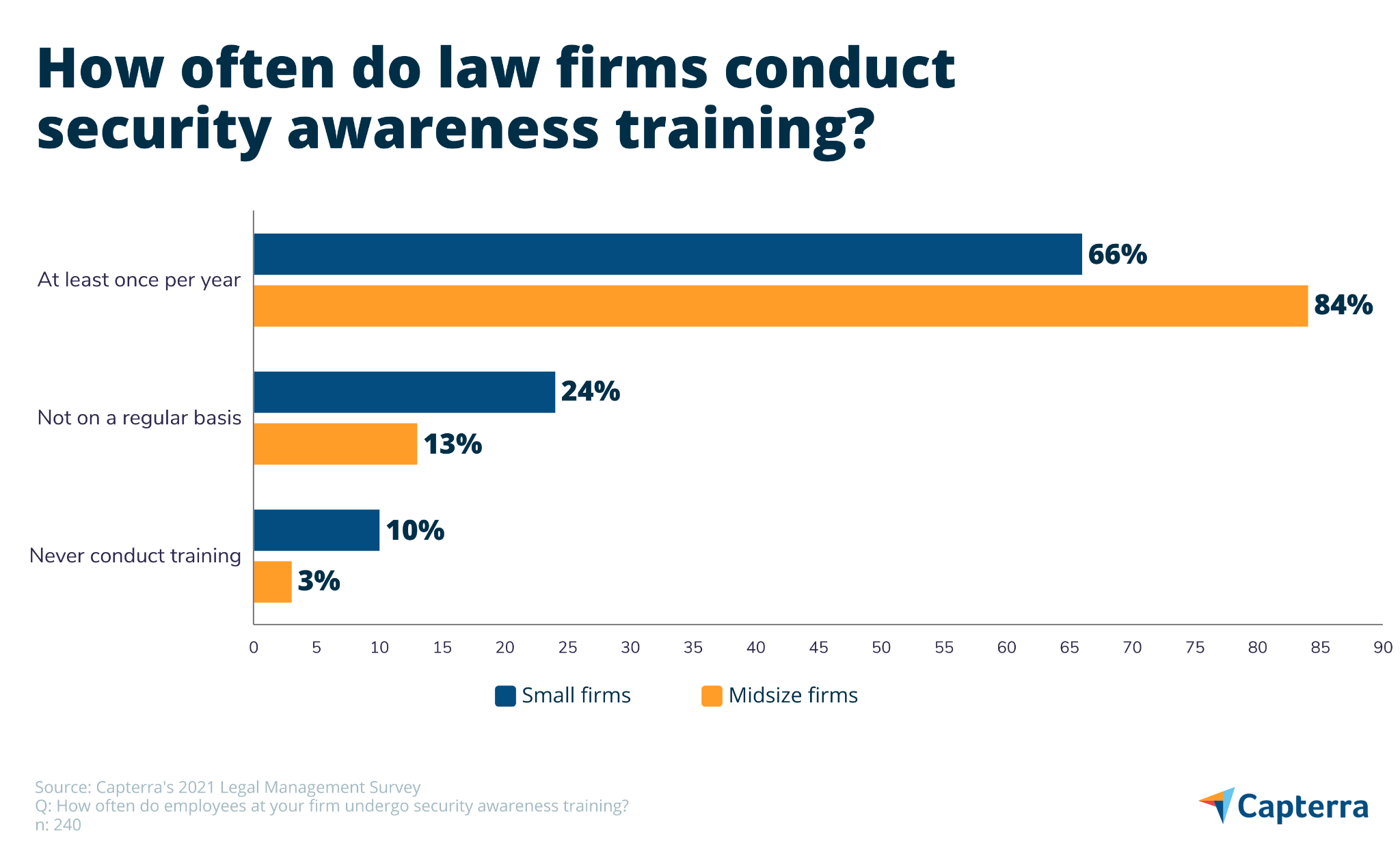

กุญแจสำคัญในการป้องกันภัยคุกคามความปลอดภัยทางไซเบอร์ทุกประเภทคือการฝึกอบรมความตระหนักด้านความปลอดภัย การสำรวจของเราพบว่า 75% ของบริษัทขนาดเล็กและขนาดกลางดำเนินการฝึกอบรมความตระหนักด้านความปลอดภัยเป็นประจำ

และในขณะที่สามในสี่นั้นไม่ได้แย่ แต่การตรวจสอบอย่างใกล้ชิดก็พบว่าบริษัทขนาดเล็กตามหลังบริษัทขนาดกลางได้เป็นอย่างดี มีบริษัทขนาดเล็กเพียง 65% เท่านั้นที่จัดการฝึกอบรมความตระหนักด้านความปลอดภัยอย่างสม่ำเสมอ เมื่อเทียบกับ 84% ของบริษัทขนาดกลาง นอกจากนี้ บริษัทขนาดเล็ก 1 ใน 10 แห่งที่น่าตกใจกล่าวว่าพวกเขา ไม่เคย จัดการฝึกอบรมความตระหนักด้านความปลอดภัย

หากคุณต้องการความช่วยเหลือในการเริ่มต้นโปรแกรมการฝึกอบรมความตระหนักด้านความปลอดภัยของพนักงาน โปรดดูรายชื่อแพลตฟอร์มซอฟต์แวร์การฝึกอบรมที่ดีที่สุดของเราตามการรวบรวมข้อมูลที่ไม่เอนเอียงและบทวิจารณ์ของผู้ใช้ หากคุณมีพนักงานเพียงไม่กี่คน โปรดดูรายชื่อซอฟต์แวร์ระบบการจัดการการเรียนรู้แบบโอเพ่นซอร์ส (LMS) ฟรีของเราเพื่อค้นหาโซลูชันการฝึกอบรมราคาประหยัด

การป้องกันหนึ่งออนซ์มีค่าความปลอดภัยหนึ่งปอนด์

ในปีพ.ศ. 2561 เนติบัณฑิตยสภาแห่งอเมริกาได้ออกความเห็นอย่างเป็นทางการ 483 ซึ่งขยายหน้าที่ของทนายความในด้านความสามารถในการใช้เทคโนโลยีอย่างปลอดภัย และกำหนดภาระหน้าที่ในการตรวจสอบและตอบสนองต่อการละเมิดข้อมูลอย่างมีประสิทธิภาพ

ซึ่งหมายความว่าการใช้มาตรการป้องกันขั้นพื้นฐานเพื่อรักษาความปลอดภัยของข้อมูลบริษัทของคุณ ไม่ใช่แค่แนวปฏิบัติที่ดีที่สุด แต่เป็นภาระผูกพัน

ในท้ายที่สุด การตัดสินใจจ่ายหรือไม่จ่ายค่าไถ่นั้นขึ้นอยู่กับแต่ละบริษัทและสถานการณ์เฉพาะของแต่ละบริษัท ในขณะที่การวิจัยของเราพบว่าการจ่ายค่าไถ่ได้ผลมากกว่าปกติ การจ่ายเงินนั้นจูงใจให้ผู้คุกคามดำเนินแผนการต่อไป และอาจสนับสนุนให้โจมตีบริษัทของคุณในภายหลังได้เช่นกัน

ระเบียบวิธี

การสำรวจการจัดการทางกฎหมายปี 2021 ของ Capterra ดำเนินการในเดือนพฤษภาคม ปี 2021 จากผู้เชี่ยวชาญด้านกฎหมาย 401 คน (240 คนเป็นทนายความ) เพื่อเรียนรู้เพิ่มเติมเกี่ยวกับระบบอัตโนมัติของสำนักงานกฎหมาย ความปลอดภัย และแนวทางปฏิบัติอื่นๆ ผู้ตอบแบบสอบถามได้รับการคัดกรองสำหรับการจ้างงานเต็มเวลาที่สำนักงานกฎหมายขนาดเล็ก (1-14 คน) และขนาดกลาง (15-49 คน) การสำรวจไม่รวมผู้ปฏิบัติงานเดี่ยวที่ไม่มีพนักงาน