วิธีสร้างแผนรับมือเหตุการณ์ความปลอดภัยทางไซเบอร์: คำแนะนำทีละขั้นตอน

เผยแพร่แล้ว: 2022-05-07จัดการการละเมิดข้อมูลและบรรเทาความสูญเสียด้วยแผนการตอบสนองต่อเหตุการณ์ด้านความปลอดภัยทางไซเบอร์

ค่าใช้จ่ายในการจัดการกับการโจมตีทางไซเบอร์ที่ทวีความรุนแรงขึ้นอาจทำให้ธุรกิจขนาดเล็กและขนาดกลาง (SMB) พิการได้ โดยเฉพาะอย่างยิ่งหากพวกเขาไม่มีแผนการตรวจจับและการกู้คืนที่ถูกต้อง

ผลกระทบทางการเงินของการโจมตีระบบไซเบอร์ - กายภาพ (CPS) ต่อธุรกิจคาดว่าจะสูงถึง 50 พันล้านดอลลาร์ในปี 2566 ตามการวิจัยของ Gartner ค่าใช้จ่ายนี้รวมถึงการประกันภัย การดำเนินคดี ค่าชดเชย ค่าปรับตามกฎระเบียบ และการสูญเสียชื่อเสียง Gartner ยังคาดการณ์ว่าภายในปี 2025 75% ของประธานเจ้าหน้าที่บริหาร (CEO) จะต้องรับผิดชอบต่อเหตุการณ์ CPS เป็นการส่วนตัว

ด้วยเหตุนี้ การมีแผนรับมือเหตุการณ์ด้านความปลอดภัยทางไซเบอร์จะช่วยให้ธุรกิจขนาดเล็กของคุณตรวจสอบระบบได้อย่างแม่นยำ ตรวจจับเหตุการณ์ด้านความปลอดภัย และใช้วิธีการป้องกันหรือกู้คืนเพื่อลดการสูญเสีย

ในบทความนี้ เราจะอธิบายวิธีสร้างแผนรับมือเหตุการณ์ความปลอดภัยทางไซเบอร์ในห้าขั้นตอน แต่ก่อนที่เราจะลงรายละเอียด เรามาเริ่มด้วยการทำความเข้าใจว่าแผนรับมือเหตุการณ์ในโลกไซเบอร์คืออะไร และเหตุใดคุณจึงควรมีแผนสำหรับธุรกิจขนาดเล็กของคุณ

แผนรับมือเหตุการณ์ความปลอดภัยทางไซเบอร์คืออะไร?

แผนรับมือเหตุการณ์การรักษาความปลอดภัยทางไซเบอร์คือชุดคำสั่งที่ได้รับการจัดทำเป็นเอกสารซึ่งช่วยให้ธุรกิจสามารถตรวจจับการโจมตีทางไซเบอร์ได้อย่างรวดเร็วและมีประสิทธิภาพ แยกระบบหรือเครือข่ายที่ได้รับผลกระทบ (เพื่อตอบสนองต่อการโจมตี) และกู้คืนจากการสูญเสียที่เกิดขึ้น

เนื่องจากการโจมตีทางไซเบอร์สามารถส่งผลกระทบต่อองค์กรของคุณในทุกฟังก์ชัน แผนที่คุณออกแบบควรคำนึงถึงหน้าที่และแผนกทั้งหมด รวมถึงทรัพยากรบุคคล การเงิน การบริการลูกค้า กฎหมาย ห่วงโซ่อุปทาน การสื่อสารของพนักงาน และการดำเนินธุรกิจ

ต่อไปนี้คือการเปรียบเทียบสั้นๆ ระหว่างสองธุรกิจที่มีและไม่มีกระบวนการตอบสนองต่อเหตุการณ์ด้านความปลอดภัยในโลกไซเบอร์ ในขณะที่ทั้งคู่ถูกโจมตีโดยการโจมตีเดียวกัน ธุรกิจ B สามารถลดผลกระทบได้เนื่องจากการวางแผนที่เหมาะสม

ธุรกิจ (ไม่มี CIRP) | ธุรกิจ B (มี CIRP) |

|---|---|

ตรวจพบเหตุการณ์ด้านความปลอดภัยแต่ไม่แน่ใจว่าจะตอบสนองอย่างไร | ตรวจจับเหตุการณ์ด้านความปลอดภัยพร้อมกับประเภทของเหตุการณ์ |

ใช้เวลาหลายชั่วโมงในการจัดทำรายงานโดยละเอียดเพื่อการประกาศ | ประกาศเหตุการณ์อย่างรวดเร็วหลังจากยืนยันกับหัวหน้าเจ้าหน้าที่รักษาความปลอดภัยข้อมูลและผู้เชี่ยวชาญด้านการตอบสนองต่อเหตุการณ์ |

เนื่องจากการระบุและประกาศเหตุการณ์ต้องใช้เวลา การละเมิดความปลอดภัยจึงแพร่กระจายไปยังกระบวนการทางธุรกิจอื่นๆ นอกเหนือจากระบบที่ได้รับผลกระทบในขั้นต้น | แยกระบบ ผู้ใช้ และอ็อบเจ็กต์ที่ได้รับผลกระทบออกจากกระบวนการทางธุรกิจที่เหลือทันที |

ไม่มีคู่นิติเวชมารวบรวมหลักฐานให้ทีมกฎหมายและคำแนะนำในการกู้คืน | เรียกคู่นิติเวชเพื่อรวบรวมหลักฐานการโจมตีและคำแนะนำในการกู้คืน |

การกู้คืนไม่สามารถเกิดขึ้นได้เนื่องจากขาดหลักฐานทำให้สูญเสีย | การฟื้นตัวอย่างทันท่วงทีช่วยให้ธุรกิจไม่ขาดทุน |

ขั้นตอนที่ #1: สร้างแผนปฏิบัติการ

การสร้างแผนปฏิบัติการเป็นส่วนเสริมของกระบวนการวางแผนรับมือเหตุการณ์ทั้งหมด เอกสารแผนควรมีองค์ประกอบดังต่อไปนี้:

พันธกิจ

พันธกิจกำหนดวัตถุประสงค์ของกระบวนการวางแผนตอบสนองเหตุการณ์อย่างชัดเจน ช่วยให้คุณและผู้มีส่วนได้ส่วนเสียอื่น ๆ เข้าใจขอบเขตของงานที่ทำอยู่ เนื่องจากผู้มีส่วนได้ส่วนเสียแต่ละรายที่เกี่ยวข้องในกระบวนการวางแผนอาจไม่ใช่ผู้เชี่ยวชาญด้านความปลอดภัยและความเสี่ยง พันธกิจ—พร้อมคำอธิบายและข้อกำหนด—จะช่วยให้พวกเขาเข้าใจตรงกันและตัดสินใจที่สำคัญเมื่อจำเป็น

ต่อไปนี้คือตัวอย่างบางส่วนของพันธกิจ:

- ป้องกันภัยคุกคามความปลอดภัยทางไซเบอร์

- สร้างทีมตอบสนองเหตุการณ์

- ตรวจสอบการโจมตีทางไซเบอร์และประเภท และประกาศผลกระทบต่อธุรกิจ

- รวบรวมหลักฐานการโจมตีและทำงานร่วมกับหน่วยงานบังคับใช้กฎหมายเพื่อตรวจสอบว่าข้อบังคับทางกฎหมายได้รับผลกระทบหรือไม่

กำหนดบทบาทและความรับผิดชอบ

การกำหนดบทบาทและความรับผิดชอบของผู้มีส่วนได้ส่วนเสียอย่างชัดเจนจะทำให้กระบวนการวางแผนมีอนาคตสูง ทุกคนจะมีทิศทางในการทำงานและจะไม่เกิดความสับสน คุณสามารถกำหนดบทบาทและความรับผิดชอบโดยการสร้างแผนภูมิไดรเวอร์ ตรวจสอบได้ รับคำปรึกษา และแจ้ง (DACI)

แผนภูมิ DACI หรือที่เรียกว่าแผนภูมิ RACI กำหนดผู้มีส่วนได้ส่วนเสียที่เกี่ยวข้องในขั้นตอนใดและสิ่งที่พวกเขาคาดว่าจะทำ ทำหน้าที่เป็นภาพแสดงบทบาทหน้าที่ผู้มีส่วนได้ส่วนเสียแต่ละฝ่าย นี่คือเทมเพลต DACI ฟรีที่จะช่วยให้คุณเริ่มต้นได้

D – คนขับ | บุคคลที่ขับเคลื่อนงาน (เช่น CISO) |

|---|---|

A – รับผิดชอบ | บุคคลที่รับผิดชอบต่อความสำเร็จของงาน (เช่น ผู้จัดการโครงการ) |

C – ปรึกษา | บุคคลที่ต้องการคำปรึกษาเพื่อขอข้อมูลหรือคำยืนยัน (เช่น ผู้เชี่ยวชาญเฉพาะด้าน)  |

ฉัน – แจ้ง | บุคคลที่จำเป็นต้องได้รับแจ้งเกี่ยวกับความคืบหน้าและการอัปเดตของงาน (เช่น ความเป็นผู้นำ) |

ขั้นตอนที่ #2: รวบรวมทรัพยากรเพื่อรองรับการวางแผนของคุณ

เมื่อคุณบรรลุการวางแผนแล้ว ขั้นตอนต่อไปคือการรวบรวมเครื่องมือและทรัพยากรเพื่อสนับสนุนแผนของคุณ ตัวอย่างเช่น หากคุณระบุการขโมยข้อมูล การละเมิดความปลอดภัยของข้อมูลซึ่งข้อมูลที่สำคัญต่อธุรกิจถูกขโมย ลบออก หรือย้ายโดยผู้ใช้ที่ไม่ได้รับอนุญาต เนื่องจากความเสี่ยงที่อาจเกิดขึ้น คุณควรมีเครื่องมือต่างๆ เช่น ซอฟต์แวร์ป้องกันการสูญหายของข้อมูล

สิ่งสำคัญบางประการเพื่อให้แน่ใจว่าคุณมีทรัพยากรที่เหมาะสม ได้แก่:

ใช้กรณีสำหรับการตรวจสอบความปลอดภัย

การตรวจสอบความปลอดภัยเป็นพื้นฐานในการดำเนินการตามแผนของคุณตรงเวลาและตรวจจับเหตุการณ์ได้อย่างแม่นยำ ทำให้เป็นขั้นตอนสำคัญในกระบวนการ กรณีศึกษาการใช้งาน—ตัวอย่างสดของวิธีการเฝ้าติดตามเหตุการณ์ที่เคยใช้ภายในธุรกิจ—และการนำวิธีการที่ได้รับการพิสูจน์แล้วมาใช้ในกระบวนการตรวจสอบปัจจุบันของคุณ ไม่เพียงแต่เพิ่มระดับความเสี่ยงที่ยอมรับได้ แต่ยังช่วยวางแผนวัตถุประสงค์ในการตอบสนองอีกด้วย

การตรวจจับปัญหาด้านความปลอดภัย

การค้นหาแหล่งข้อมูลที่เหมาะสมเพื่อตรวจหาและแก้ไขปัญหาด้านความปลอดภัยทั่วทั้งธุรกิจมีความสำคัญพอๆ กับการมีกรณีใช้งาน คุณสามารถใช้ซอฟต์แวร์การจัดการเหตุการณ์เพื่อบันทึก รายงาน และจัดลำดับความสำคัญของเหตุการณ์ที่เกี่ยวข้องกับ IT ต่างๆ ตั้งแต่การละเมิดความปลอดภัยของข้อมูลไปจนถึงความผิดปกติของระบบ ซอฟต์แวร์จะกำหนดตั๋วให้กับบุคลากรด้านไอทีและส่งการแจ้งเตือนไปยังผู้มีส่วนได้ส่วนเสียทันทีที่เกิดปัญหาขึ้นเพื่อลดเวลาหยุดทำงานให้เหลือน้อยที่สุด

ขั้นตอนที่ #3: รวบรวมสิ่งต่างๆ เข้าด้วยกัน

ขั้นตอนต่อไปคือการรวบรวมงานหนักทั้งหมดที่คุณทำมาจนถึงตอนนี้ในการวางแผนและรวบรวมทรัพยากร ความพยายามส่วนใหญ่ของคุณในขั้นตอนนี้จะนำไปสู่การกำหนดขอบเขตและทำความเข้าใจข้อมูลที่รวบรวม และปรับให้สอดคล้องกับขั้นตอนต่างๆ ของแผนปฏิบัติการที่เตรียมไว้ เป้าหมายคือการตรวจสอบความพร้อมของทีมของคุณเพื่อเริ่มสร้างแผนรับมือเหตุการณ์ด้านความปลอดภัย

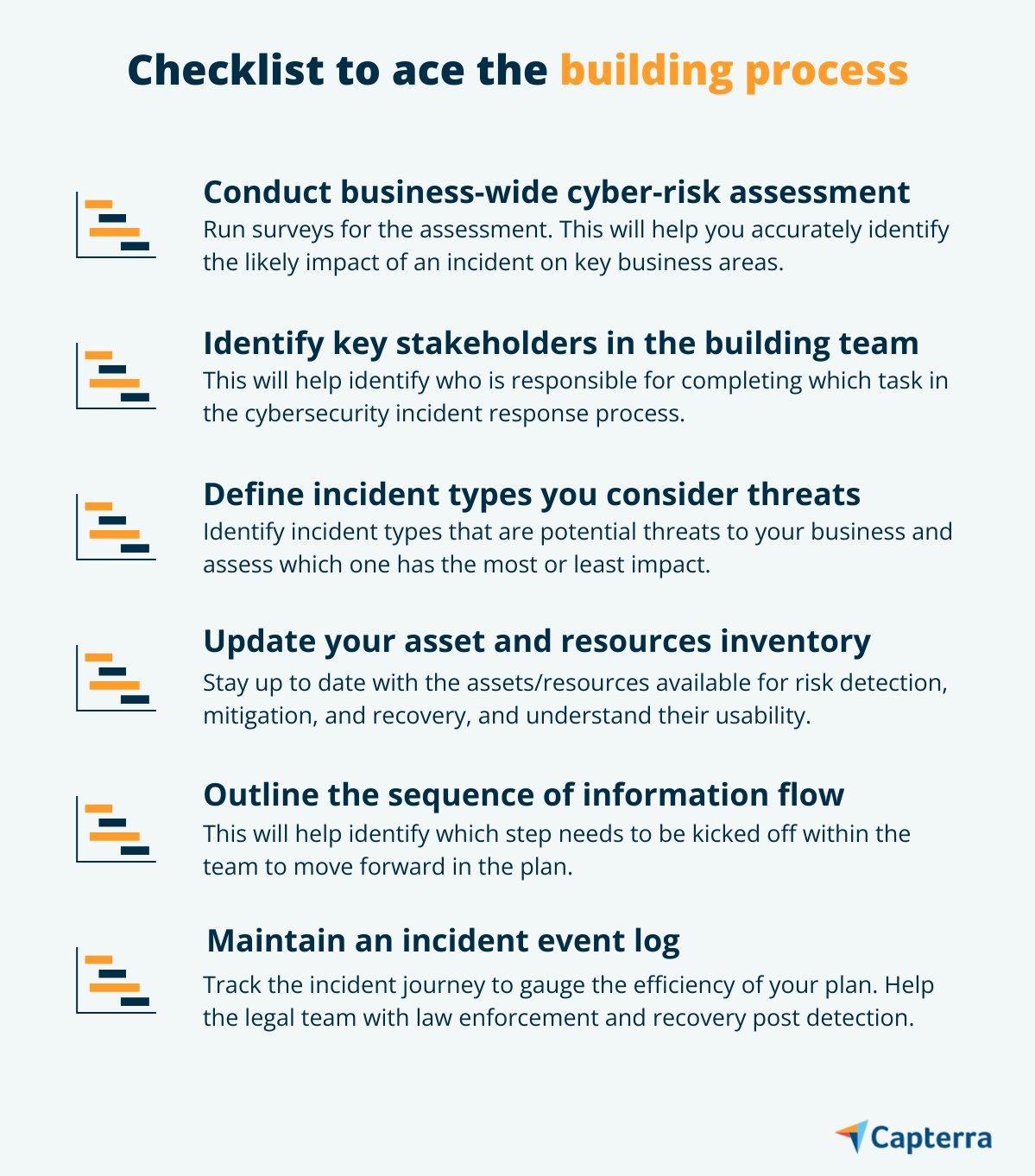

ขั้นตอนที่ #4: ดำเนินการกระบวนการสร้าง

เมื่อทุกอย่างพร้อมแล้ว คุณก็พร้อมที่จะเริ่มสร้างแผนรับมือเหตุการณ์ด้านความปลอดภัยในโลกไซเบอร์ ตรวจสอบให้แน่ใจว่าแผนและทรัพยากรที่ระบุได้รับการสื่อสารกับสมาชิกทีมตอบสนองต่อเหตุการณ์และผู้มีส่วนได้ส่วนเสียอื่น ๆ เป็นอย่างดี ซึ่งจะช่วยลดผลกระทบของเหตุการณ์ด้านความปลอดภัย

ขั้นตอนที่ #5: เรียนรู้ เพิ่มประสิทธิภาพ และด้นสด

เมื่อคุณสร้างแผนรับมือเหตุการณ์ด้านความปลอดภัยทางไซเบอร์แล้ว ก็ถึงเวลาวิเคราะห์กระบวนการสร้างทั้งหมด บันทึกการเรียนรู้—ทั้งข้อผิดพลาดและความสำเร็จ—และใช้เพื่อเพิ่มประสิทธิภาพและปรับปรุงกระบวนการสร้างต่อไป การเพิ่มประสิทธิภาพอาจเป็นอะไรก็ได้ตั้งแต่การใช้ชุดทรัพยากรที่แตกต่างกันไปจนถึงการมีส่วนร่วมกับสมาชิกในทีมเพิ่มเติมในกระบวนการสร้างแผน อย่างไรก็ตาม ทั้งหมดนั้นขึ้นอยู่กับว่าแผนตอบสนองเหตุการณ์ความปลอดภัยทางไซเบอร์ของคุณออกมาเป็นอย่างไร

การเพิ่มประสิทธิภาพอาจมาพร้อมกับการเรียนรู้และการฝึกปฏิบัติรอบหนึ่งเพื่อปรับแต่งกระบวนการเพิ่มเติมและเพิ่มประสิทธิภาพของทีมให้สูงสุด

การสร้างแผนรับมือเหตุการณ์ความปลอดภัยทางไซเบอร์เป็นกลไกการป้องกันที่ดีที่สุด

การมี CIRP สามารถช่วยให้ทีมรักษาความปลอดภัยของคุณตอบสนองต่อเหตุการณ์ที่เกิดขึ้นในเชิงรุกและสม่ำเสมอ ซึ่งจะเป็นการเพิ่มความสามารถในการตอบสนองต่อเหตุการณ์ สิ่งที่คุณต้องมีคือทรัพยากร เครื่องมือ และแผนปฏิบัติการที่เหมาะสมในการตัดสินใจขั้นตอนการทำงาน

ดังนั้น เริ่มสร้างแผนรับมือเหตุการณ์ความปลอดภัยทางไซเบอร์ของคุณวันนี้!

ต้องการเรียนรู้เพิ่มเติมเกี่ยวกับการรักษาความปลอดภัยในโลกไซเบอร์หรือไม่ ตรวจสอบแหล่งข้อมูลเพิ่มเติมเหล่านี้:

- เครื่องมือซอฟต์แวร์ความปลอดภัยทางไซเบอร์ยอดนิยม

- 4 เคล็ดลับจากผู้เชี่ยวชาญในการปรับปรุงความปลอดภัยทางไซเบอร์สำหรับธุรกิจขนาดเล็กของคุณ

- จะทำให้ธุรกิจของคุณเติบโตด้วยระบบความปลอดภัยทางไซเบอร์ได้อย่างไร

- ใบรับรองความปลอดภัยทางไซเบอร์ 11 ฉบับเพื่อเตรียมคุณให้พร้อมสำหรับสงครามเวิลด์ไวด์เว็บ

- การโจมตีทางไซเบอร์ทั่วไป 7 ประเภท