Zero Trust повышает кибербезопасность, по мнению 99% компаний, которые его внедряют

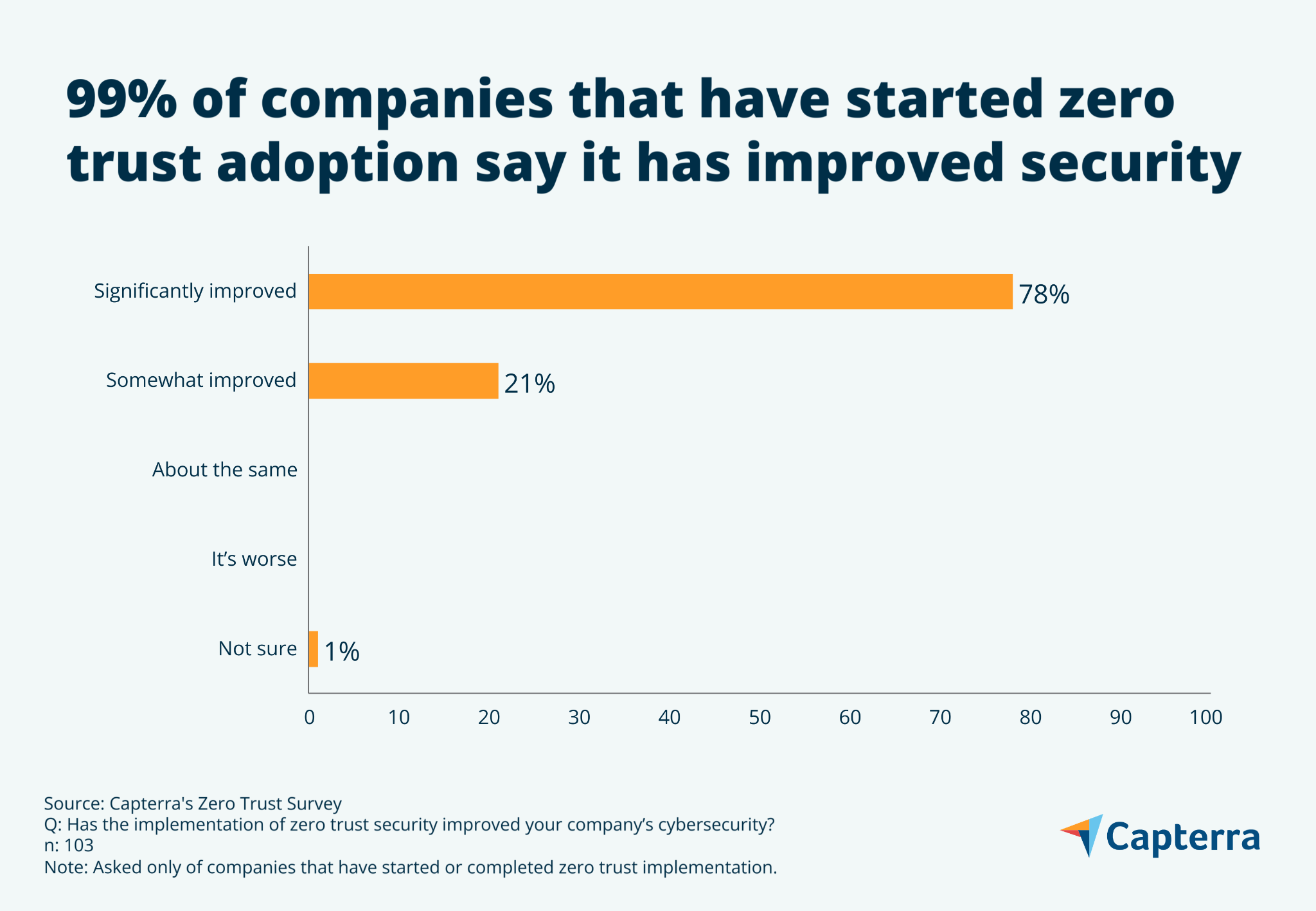

Опубликовано: 2022-08-18Почти единодушно 99% тех, кто перешел к нулевому доверию, говорят, что это улучшило кибербезопасность их компании. Вот что вам нужно знать, чтобы начать путь нулевого доверия вашей компании.

Нулевое доверие — это не только стратегия безопасности, но и образ мышления. Это не означает отсутствие доверия, но это означает полное отсутствие доверия . Чистый? Нет? Ладно, давайте разбираться.

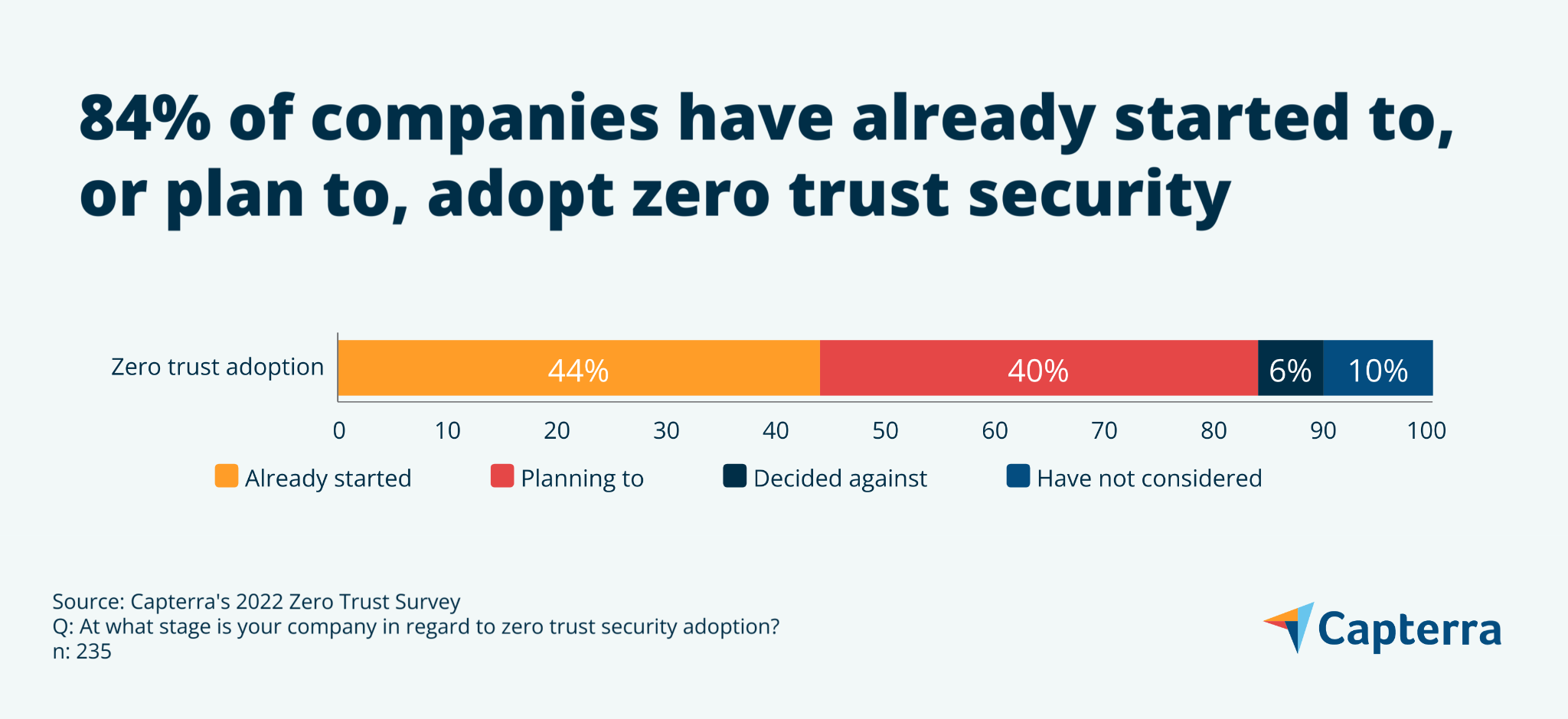

Наш опрос 2022 года о нулевом доверии [*] показывает, что 84% компаний решили внедрить стратегии нулевого доверия . Если ваша компания обеспокоена растущими угрозами безопасности, читайте дальше, чтобы узнать о преимуществах перехода на нулевой уровень доверия и о том, как справляться с возникающими при этом проблемами.

Что такое нулевое доверие и почему я все время слышу об этом?

Нулевое доверие — это стратегия, упрощающая оптимизацию безопасности вашего бизнеса за счет явной идентификации пользователей и предоставления им необходимого объема доступа к вашей сети.

Нулевое доверие заменяет скромный девиз неявного доверия « доверяй, но проверяй » беспощадным принципом « никогда не доверяй, всегда проверяй». Если это звучит цинично, так и должно быть. Безопасность с нулевым доверием основана на представлении о том, что нарушение либо неизбежно, либо уже произошло.

Соответственно, безопасность с нулевым доверием служит прямой заменой безопасности с неявным доверием , которая исторически использовалась по умолчанию для ИТ-инфраструктуры. При неявном доверии, как только кто-то оказывается внутри вашего периметра безопасности, вы безоговорочно доверяете ему без дальнейшего изучения. Эта стратегия оказалась неадекватной для современной целевой среды угроз.

Улучшения безопасности нулевого доверия, которые мы обсудим ниже, многочисленны и разнообразны. Стратегии нулевого доверия уже рекомендованы такими организациями, как CISA [1] и NIST [2] , и в настоящее время вводятся в действие для федеральных агентств в соответствии с Указом президента Байдена об улучшении национальной кибербезопасности [3] .

Еще раз демонстрируя надвигающийся переход к нулевому доверию, 44% опрошенных нами компаний уже начали внедрение нулевого доверия, а еще 40% планируют внедрить его в какой-то момент в будущем, и только 16% не рассматривали его или не приняли решения об этом. Из тех, кто планирует внедрить его в будущем, 72% намерены начать внедрение в течение следующего года.

Но, несмотря на неизбежное массовое внедрение нулевого доверия, наш опрос показал, что почти половина опрошенных нами ИТ-специалистов (47%) говорят, что руководство их компании не понимает безопасность нулевого доверия. Что еще хуже, 40% наших респондентов говорят, что сталкиваются с трудностями при получении бюджета на новые технологии, необходимые для реализации безопасности с нулевым доверием.

И хотя эти проблемы могут усложнить переход вашей организации к нулевому доверию, вы просто не сможете поддерживать достаточную безопасность, используя стратегии безопасности с неявным доверием в сегодняшней быстрорастущей среде угроз.

Что не так с подходом к безопасности, который мы уже используем (т. е. неявное доверие)?

Модель безопасности с неявным доверием была разработана для ушедшей эпохи и больше не подходит для современных угроз кибербезопасности. В прошлом, когда большая часть работы выполнялась в закрытой сети с небольшой связью с внешними угрозами, казалось достаточным имя пользователя и пароль, и было легко предположить, что любому, кто работает в пределах вашего периметра безопасности, можно доверять.

Перенесемся в сегодняшний день: компании подключены к различным платформам «программное обеспечение как услуга» (SaaS), зависят от облачных решений для хранения данных и все чаще размещают удаленных сотрудников по всему миру. Другими словами, расширились периметры безопасности и увеличились поверхности для атак.

Более того, сами угрозы кибербезопасности перешли от обычно пассивных заражений вредоносными программами к все более целенаправленным и разрушительным атакам, направленным против конкретных компаний или отдельных лиц, которые часто осуществляются высокоорганизованными преступными организациями. По этим причинам компаниям нужны стратегии безопасности, которые постоянно проверяют личность и минимизируют потенциальное воздействие атаки.

Итак, лучше ли нулевое доверие, чем неявное доверие? Почти единодушно 99% тех, кто начал или завершил внедрение нулевого доверия, говорят, что это улучшило кибербезопасность их компании, а 78% говорят, что это значительно улучшило кибербезопасность.

Какова коммерческая ценность нулевого доверия?

Нулевое доверие предназначено для повышения отказоустойчивости вашей ИТ-инфраструктуры и уменьшения сбоев в работе бизнеса. Это важно, потому что наше недавнее исследование воздействия программ-вымогателей [**] показало, что наибольшее влияние атаки оказывает на производительность: более одной из четырех атак длится более 24 часов (включая 8%, которые длятся неделю или дольше). Поэтому неудивительно, что при атаках программ-вымогателей, когда жертва не платит выкуп, каждая третья жертва (34%) по-прежнему несет убытки на сумму более 50 000 долларов.

Нулевое доверие снижает угрозу кибератак, таких как программы-вымогатели, не только за счет их предотвращения, но и за счет ограничения их способности перемещаться по вашей сети в случае атаки на вас. Это достигается с помощью таких стратегий, как классификация данных, ограниченные привилегии доступа и сегментация сети, так что доступ к части вашей сети не означает доступ ко всей ее.

Наше исследование показало, что основной причиной внедрения нулевого доверия является усиление безопасности данных (72%), за которой следует необходимость улучшения управления идентификацией и доступом (63%). Большинство кибератак связаны со скомпрометированными учетными данными или взломанными паролями, в то время как растущий список правил конфиденциальности данных подталкивает компании к усилению методов обеспечения безопасности данных, и все это решается нулевым доверием.

Более того, современная гибридная рабочая среда должна быть достаточно гибкой, чтобы поддерживать удаленных сотрудников и предотвращать несанкционированный доступ. Доступ к сети с нулевым доверием (ZTNA) поддерживает безопасность удаленной работы, заменяя уязвимые сетевые технологии, такие как VPN.

Каковы проблемы внедрения нулевого доверия?

Согласно нашему опросу о нулевом доверии, ограничение доступа к данным без ущерба для рабочих процессов является основной проблемой, с которой сталкиваются компании, уже внедрившие нулевой уровень доверия (49%) , за которыми следуют разработка новых политик безопасности (47%) и выбор поставщиков с нулевым доверием (46%). %). Давайте посмотрим на каждый из них.

Ограничение доступа к данным без влияния на рабочие процессы

При переходе к нулевому доверию компании должны обеспечить, чтобы сотрудники, подрядчики и деловые партнеры могли получить доступ к необходимым им данным, ограничивая при этом доступ к тем данным, которые им не нужны.

Важно осознавать, что удаление доступа к ранее доступным системам или данным может вызвать разочарование, если действовать бессистемно. Вот почему полное отсутствие доверия должно стать частью культуры вашей компании, если вы хотите добиться успеха. Сотрудники должны понимать, что нулевое доверие не означает, что им не доверяют, и что оно просто предназначено для обеспечения успеха бизнеса в современной среде угроз.

Разработка новых политик безопасности

Нулевое доверие обычно требует разработки более обширных политик управления идентификацией и доступом, а также детальной сегментации сети, которая адаптируется к конкретным рабочим нагрузкам. Существующие меры безопасности, вероятно, будут постепенно заменяться как из-за стоимости, так и из-за необходимого переходного периода. Между тем, ИТ-персонал часто несет ответственность за поддержание перекрывающихся стандартов.

Выбор поставщиков с нулевым доверием

«Нулевое доверие» — это модное слово, которое было добавлено в качестве функции в продукты бесчисленных поставщиков программного обеспечения. Прямо здесь, на Capterra, в нашем каталоге представлено более 1000 продуктов с нулевым доверием. И хотя это может быть так, нулевое доверие явно стало маркетинговым инструментом в той же степени, что и инструментом безопасности, что еще больше запутывает его значение и усложняет процесс выбора.

Нулевое доверие — это путешествие, а не пункт назначения

Атаки программ-вымогателей, удаленные работники и облачные технологии — это лишь некоторые из причин, по которым компании должны начать планировать свой возможный переход к системе безопасности с нулевым доверием. При этом маловероятно, что большинство компаний смогут в ближайшее время полностью перейти на архитектуру с нулевым доверием — и это нормально. Любые и все вехи, которые ваша компания достигает на пути к нулевому доверию, делают ее более безопасной.

Методология опроса

* Опрос Capterra 2022 Zero Trust Survey был проведен в июне 2022 года среди 235 респондентов из США, чтобы узнать больше о тенденциях внедрения нулевого доверия. Все респонденты назвали себя ИТ-специалистами, руководителями или владельцами своей компании.

** Опрос Capterra о воздействии программ-вымогателей за 2022 год был проведен в мае 2022 года среди 300 руководителей предприятий США, подвергшихся атаке программ-вымогателей. Все респонденты входили в состав группы реагирования или были полностью осведомлены о реагировании компании.

Источники

- Модель зрелости с нулевым доверием, CISA

- Архитектура нулевого доверия, NIST

- Исполнительный указ о повышении национальной кибербезопасности, Белый дом