3 шага после утечки данных

Опубликовано: 2022-05-07Предпримите эти три шага сразу после инцидента взлома, чтобы предотвратить дальнейшие потери.

Работа в цифровом рабочем месте означает использование Интернета для совместного использования и управления бизнес-ресурсами, к которым можно получить доступ в Интернете на совместимых устройствах. Но эта модель рабочего места с постоянным подключением к Интернету может поставить под угрозу безопасность вашего бизнеса и сделать его подверженным кибер-рискам.

Киберпреступники всегда ищут такие лазейки, чтобы проникнуть в вашу корпоративную сеть и украсть конфиденциальную информацию, обойдя механизм безопасности. Этот процесс известен как утечка данных.

Если вы отвечаете за управление ИТ-безопасностью в своем бизнесе, вы должны знать, как справиться с утечкой данных, а именно, какие меры необходимо принять для немедленного реагирования и восстановления, а также как привлечь заинтересованные стороны для более быстрого решения проблемы.

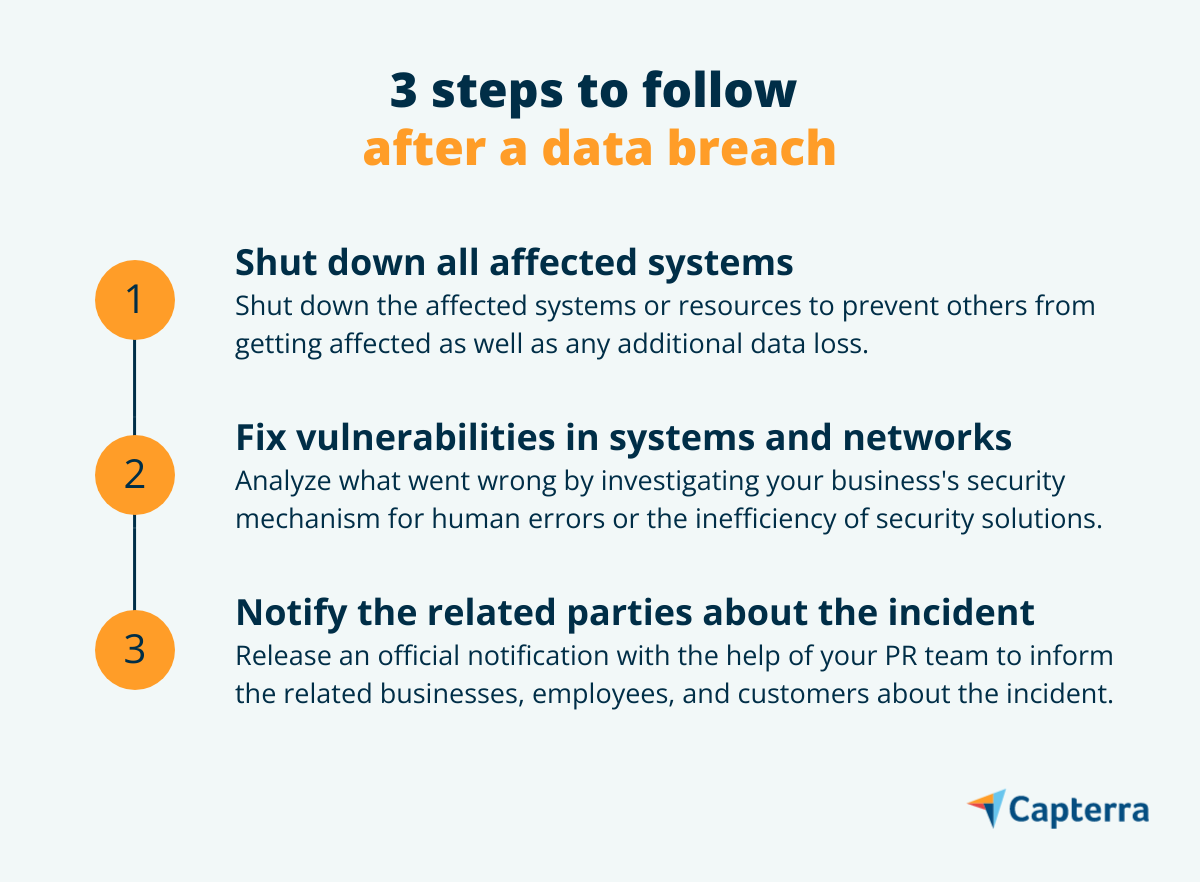

В этой статье мы объясняем три шага, которые вы должны предпринять сразу после инцидента взлома, чтобы предотвратить дальнейшие потери и связанные с ними убытки. Но прежде чем мы перейдем к этому, давайте сначала разберемся, что такое утечка данных и как она влияет на бизнес во всем мире.

Что такое утечка данных?

Нарушение данных или утечка данных — это инцидент безопасности, при котором хакеры крадут или получают доступ к конфиденциальным или конфиденциальным данным, обходя механизм безопасности. Эти данные могут представлять собой конфиденциальную деловую информацию (например, кредитный отчет, учетные данные банковского счета) или информацию о клиентах (например, адреса электронной почты, номера социального страхования).

Хакеры пытаются взломать данные, используя различные методы кибератак, такие как кража личных данных, внедрение вируса в систему или вмешательство в ИТ-инфраструктуру, чтобы заблокировать доступ пользователей к ИТ-ресурсам.

Последствия утечки данных

Известный спортивный бренд Puma недавно пострадал от инцидента с утечкой данных, который затронул более 6000 человек, включая сотрудников и клиентов. Атака была запущена с использованием программ-вымогателей, т. е. с удержанием информации за деньги. Точно так же стартап Unacademy в сфере образовательных технологий потерял более 20 миллионов пользовательских записей в результате инцидента с утечкой данных еще в 2020 году.

Эти примеры показывают, что утечка данных может повлиять на бизнес любого размера. Чтобы ограничить воздействие, ваш бизнес должен принять правильные меры безопасности данных после атаки — на случай, если вы столкнетесь с ней.

Шаг 1. Выключите все затронутые системы.

Начните с отключения систем, пострадавших от взлома, чтобы предотвратить компрометацию других систем. Как только это будет сделано, измените учетные данные для входа во все бизнес-аккаунты и серверы, несущие конфиденциальную информацию.

Мобилизуйте группу экспертов, чтобы определить первопричину нарушения безопасности, его источник и наличие у хакера доступа к вашим системам. Включите в эту команду экспертов по ИТ-безопасности и рискам, юриспруденции, криминалистике, операциям, кадрам, коммуникациям и высшему руководству — в зависимости от размера вашего бизнеса.

Принимая эти меры безопасности, будьте осторожны, чтобы не уничтожить какие-либо улики инцидента; это поможет судебно-медицинской группе в расследовании и восстановлении.

Шаг № 2. Устраните уязвимость в уязвимых системах и сетях.

После изоляции затронутых систем, ресурсов или сетей определите слабые места в механизме безопасности вашей компании, которые открыли двери для хакеров. Начните с изучения того, как ваши сотрудники и клиенты обмениваются бизнес-информацией, поскольку в большинстве инцидентов с утечкой данных виноват человеческий фактор. Согласно отраслевым исследованиям, 22% утечек данных происходят из-за человеческих ошибок.

Как только вы определили причину нарушения, запустите серию тестов сегментации сети, чтобы определить менее безопасные подсети. Эти тесты запускают сканирование портов в корпоративной сети в поисках неавторизованных IP-адресов устройств. Сегментация сети считается правильно работающей, если не найдены неавторизованные IP-адреса.

В случае взлома подсети изолируйте ее, чтобы предотвратить заражение всей корпоративной сети. Попросите экспертов-криминалистов собрать всю информацию о несанкционированном IP-адресе или адресах, через которые, вероятно, была запущена атака, и подготовить отчет об утечке данных для реализации плана восстановления.

Этот отчет должен включать сведения о слабых сторонах сети, которые позволили осуществить несанкционированный доступ, и методе, использованном хакером для запуска атаки. Отчет позволит вам проанализировать, насколько надежен или слаб ваш существующий механизм защиты данных, а также определить способы его усиления для предотвращения атак в будущем.

Шаг № 3: Уведомить связанные стороны о нарушении

Последним шагом является уведомление всех заинтересованных сторон, затронутых нарушением. Во-первых, обратитесь в правоохранительные органы, чтобы выяснить, были ли нарушены какие-либо федеральные законы или законы штата во время нарушения. Если да, попросите их предложить меры по исправлению положения, чтобы избежать судебных исков.

Затем сделайте официальное сообщение в СМИ, в котором укажите, что произошло нарушение, интенсивность потери данных и люди (клиенты и сотрудники), затронутые нарушением. Сохраняйте прозрачность в сообщении о мерах по исправлению положения, предпринятых для прекращения нарушения. Это поможет вам вернуть доверие связанных сторон.

Рассмотрите возможность привлечения команды по связям с общественностью (PR) для эффективной доставки сообщения. Кроме того, предусмотрите вопросы, которые могут задать связанные стороны об инциденте. Некоторые общие вопросы:

- Была ли утечка нашей личной информации, такой как контактные и банковские реквизиты?

- Какие меры защиты данных были предприняты для смягчения последствий атаки?

- Есть ли какие-либо шаги, которые мы можем предпринять с нашей стороны, чтобы уменьшить потери?

Если ваши бизнес-операции связаны со сбором личных данных клиентов, например, номера социального страхования, номера кредитной карты или медицинской информации, и эти данные были скомпрометированы во время взлома, вы должны немедленно сообщить об этом в такие учреждения, как банк и местный отдел по борьбе с киберпреступностью. Это позволит им отслеживать скомпрометированные учетные записи на наличие предупреждений о мошенничестве или отслеживать аналогичные жалобы от клиентов.

Усильте ИТ-безопасность, чтобы предотвратить утечку данных

Нарушение данных может нанести ущерб вашему бизнесу. Согласно отчету Gartner (полное исследование доступно для клиентов Gartner), средняя американская компания теряет около 8,2 млн долларов из-за утечки данных.

Реализация плана реагирования на инциденты кибербезопасности может привести к эффективному восстановлению. Используйте план для мониторинга ваших систем, обнаружения инцидентов безопасности и внедрения методов предотвращения или восстановления, чтобы уменьшить возникающие потери. Вы также можете использовать программные инструменты, чтобы укрепить систему безопасности вашей компании и предотвратить атаки в будущем.

Программные решения для защиты вашего бизнеса от утечки данных:

- Программное обеспечение для предотвращения потери данных позволяет отслеживать использование данных в вашем бизнесе и обеспечивает соблюдение политик и правил для устранения таких угроз, как раскрытие конфиденциальных данных или случайная потеря данных.

- Программное обеспечение сетевой безопасности в сочетании с брандмауэром постоянно отслеживает сетевой трафик для выявления попыток вторжения и уведомляет группу ИТ-безопасности о подозрительных событиях для дальнейшего расследования.

- Программное обеспечение для обнаружения и реагирования на конечные точки (EDR) постоянно отслеживает, исследует и реагирует на активные угрозы, нацеленные на конечные точки сети. Это помогает выявлять потенциально опасные приложения и новые вредоносные программы в режиме реального времени.

- Программное обеспечение для многофакторной аутентификации защищает учетные данные ваших бизнес-аккаунтов, чтобы предотвратить попытки кражи личных данных.

- Программное обеспечение для обучения осведомленности о безопасности обучает ваших сотрудников тому, как выявлять кибератаки, принимать превентивные меры по защите данных и эффективно восстанавливаться после потери.

Все еще любопытно? Изучите статьи Capterra о кибербезопасности и управлении ИТ.