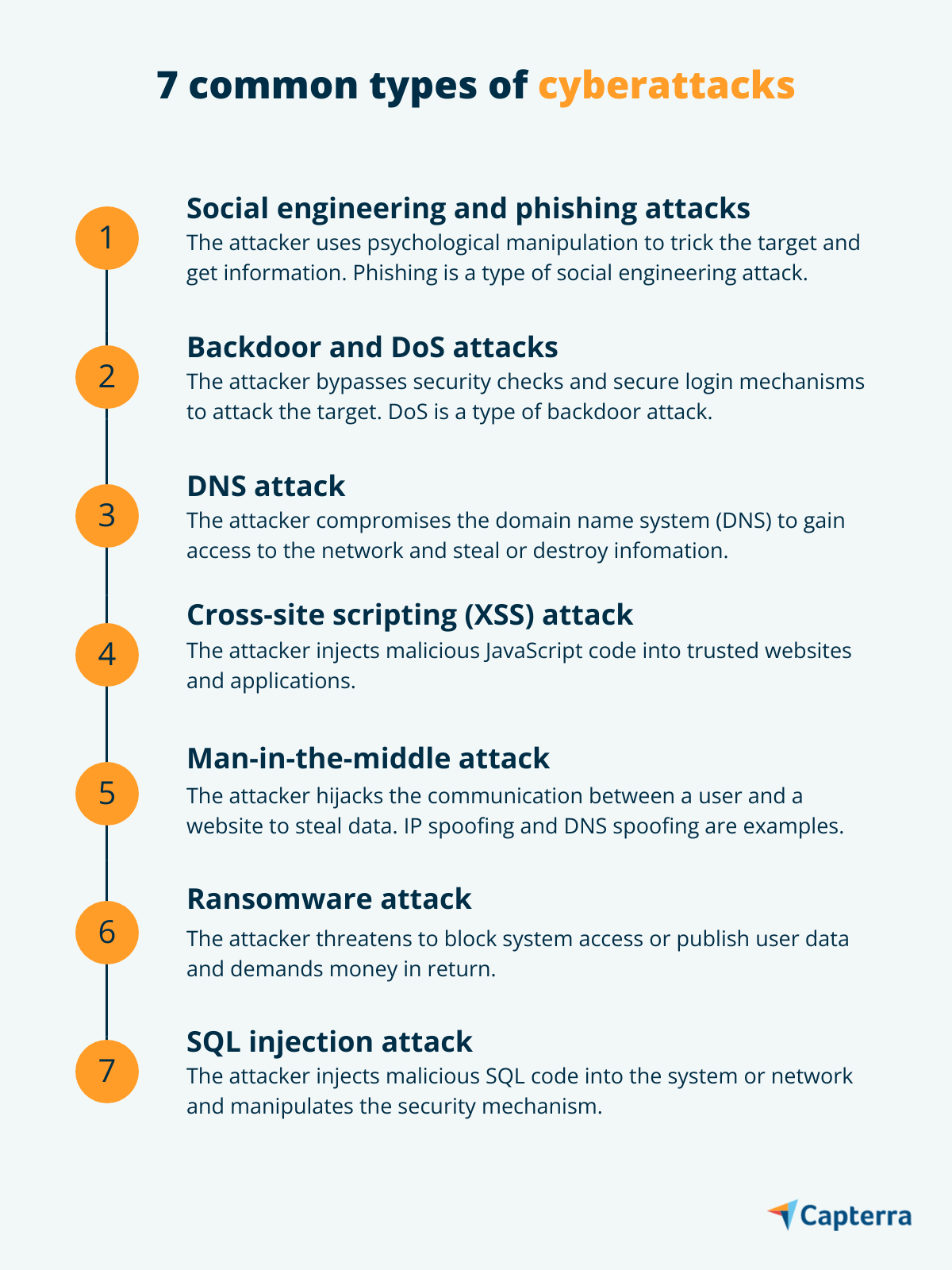

7 распространенных типов кибератак

Опубликовано: 2022-05-07Защитите свой бизнес от этих семи распространенных типов кибератак.

Киберпреступники используют различные инструменты и методы для атак на бизнес. Например, кибератака остановила все срочные операции в загруженной больнице Чешской Республики, борющейся с COVID-19. Компания по доставке еды в Германии стала жертвой распределенной атаки типа «отказ в обслуживании» (DDoS), что привело к огромным убыткам из-за остановленных поставок. Правительственные чиновники в США подверглись множеству фишинговых атак после того, как был принят закон о помощи.

Согласно прогнозам Gartner, к 2025 году киберпреступники будут использовать в качестве оружия среды операционных технологий (OT), чтобы причинять вред или убивать людей. Это говорит о том, что методы кибератак будут продолжать развиваться, чтобы создавать более совершенные версии вредоносных программ, которые приносят большие убытки для бизнеса.

Эта ситуация больше касается малого и среднего бизнеса (SMB), поскольку у них нет таких же ресурсов для борьбы с кибератаками, как у крупных предприятий. Как владелец малого и среднего бизнеса, вам необходимо создать механизм защиты и подготовить свою команду к сокращению убытков, связанных с киберпреступностью.

В этой статье мы перечислили семь наиболее распространенных кибератак и поделились некоторыми советами по их предотвращению. Информируйте себя и свою команду об этих кибератаках, чтобы повышать осведомленность и предотвращать киберпреступления.

Социальная инженерия и фишинговая атака

Атака социальной инженерии манипулирует целью, чтобы получить доступ к конфиденциальной информации. Злоумышленник использует психологическую манипуляцию, т. е. воздействие посредством эмоциональной эксплуатации, чтобы обманом заставить жертву предоставить такую информацию, как банковские реквизиты или пароли.

Фишинг — это широко используемая атака с использованием социальной инженерии, при которой киберпреступник использует электронную почту или рекламу на веб-сайте для манипулирования целью и получения информации. Большинство малых и средних предприятий подвергаются фишинговым атакам, потому что у них небольшая сеть, и злоумышленнику легко определить, кто с большей вероятностью станет жертвой, и раскрыть информацию.

Что делает атаку социальной инженерии опасной, так это то, что она использует человеческие ошибки, а не технологические лазейки. Атака может быть в форме сообщения от друга/коллеги, электронного письма с просьбой о пожертвовании, сообщения от неизвестного человека или рекламного электронного письма с предложением «слишком хорошо, чтобы быть правдой».

Помимо фишинга, есть и другие виды атак социальной инженерии:

- Приманка: Злоумышленники подбрасывают физические или онлайн-приманки, например оставляют зараженную вредоносным ПО флешку в общественном месте или размещают заманчивую рекламу, которая ведет на спам-сайт или целевую страницу.

- Scareware: Злоумышленники отправляют уведомления об угрозах, предлагая пользователям установить программное обеспечение, обеспечивающее защиту от кибератак.

- Предлог: Злоумышленники создают сценарий, чтобы обмануть цель и убедить ее раскрыть деловую или личную информацию (например, отправить электронное письмо, притворяясь деловым партнером, с просьбой предоставить информацию о проекте, который еще не запущен).

- Целевой фишинг: Злоумышленники отправляют электронные письма, нацеленные на человека или компанию (например, отправляют электронное письмо, притворяясь партнером отдела кадров, и просят сотрудников подписать годовой справочник).

Советы по предотвращению атак социальной инженерии:

|

Бэкдор и DoS-атака

Бэкдор-атака получает доступ к компьютерной системе или зашифрованным данным, минуя проверки безопасности и механизмы входа в систему. Атака сводит на нет процесс аутентификации для безопасного входа в систему и позволяет получить доступ к приложениям, сетям или устройствам, содержащим конфиденциальную информацию. Атака также позволяет удаленно запускать команды и обновлять вредоносное ПО.

Атака типа «отказ в обслуживании» (DoS) — это одна из вредоносных действий, к которой может привести атака через бэкдор. При DoS-атаке злоумышленник наводняет целевую систему или сеть необычным трафиком, который вызывает временный или постоянный отказ в обслуживании пользователей. Когда этот метод используется для взлома нескольких устройств (ноутбуков, смартфонов и т. д.) в корпоративной сети, он называется DDoS-атакой.

Другие типы бэкдор-атак включают в себя:

- Встроенный бэкдор: запись бэкдора создается для инженеров при программировании программного инструмента для прямого доступа к его HTML-коду и исправления ошибок. Киберпреступники используют этот бэкдор, чтобы взломать систему и получить доступ к конфиденциальной информации или внедрить вирус в устройства, на которых установлено программное обеспечение.

- Троянский бэкдор: вредоносная программа, которая при загрузке предоставляет злоумышленнику несанкционированный доступ к системе. Он специально разработан для взлома систем и ресурсов с высоким уровнем безопасности.

Советы по предотвращению бэкдор-атак:

|

DNS-атака

Система доменных имен (DNS) похожа на телефонную книгу, которая переводит машиночитаемые IP-адреса в удобочитаемые URL-адреса. Это делает DNS важным компонентом для бизнеса, а также главной целью для кибератак.

Во время DNS-атаки скомпрометирована система доменных имен, что позволяет злоумышленнику получить доступ к сети и украсть или уничтожить информацию. Вот различные типы кибератак, связанных с угрозой безопасности DNS:

- Туннелирование DNS: Злоумышленники используют преобразователь DNS для создания туннеля между жертвой и злоумышленником. Этот туннель позволяет вредоносным программам проходить проверки безопасности и достигать жертвы.

- Алгоритм генерации домена: Злоумышленники генерируют новые домены и IP-адреса, поскольку программное обеспечение безопасности блокирует предыдущие. Это помогает им избежать мер безопасности и продолжить попытки атак.

- Fast flux: Злоумышленники используют несколько поддельных доменов и IP-адресов, чтобы запутать и избежать контроля IP и войти в защищенную сеть.

- Недавно зарегистрированные домены: Злоумышленники создают варианты существующих доменов, чтобы обмануть пользователей. Эти домены доступны только в течение короткого периода времени, что затрудняет их обнаружение.

Советы по предотвращению DNS-атак:

|

Атака межсайтового скриптинга (XSS)

Межсайтовый скриптинг, также известный как XSS-атака, — это метод, который манипулирует сетями или приложениями для отправки вредоносного кода JavaScript в браузер пользователей. Проще говоря, злоумышленник внедряет вредоносный код в доверенные веб-сайты и приложения.

Когда пользователь посещает скомпрометированный веб-сайт, злоумышленник взламывает канал связи между пользователем и платформой. Таким образом, злоумышленник может украсть важную информацию, например банковские реквизиты и учетные данные, или выполнить действия от имени пользователя.

Типы кибератак с использованием XSS включают:

- Отраженный XSS: злоумышленник отправляет вредоносный код в браузер пользователя через скомпрометированную сеть или приложение.

- Сохраненный XSS: злоумышленник внедряет вредоносный код непосредственно в браузер пользователя.

- XSS на основе DOM: злоумышленник изменяет код на стороне клиента в скомпрометированной сети или приложении.

Советы по предотвращению XSS-атак:

|

Атака «человек посередине»

«Человек посередине» (MITM) — это тип кибератаки, при которой злоумышленник перехватывает связь между пользователем и веб-сайтом и тайно отслеживает ее для кражи информации. Он создает похожий веб-сайт, но с вирусом в его коде, который позволяет перехватывать информацию.

Например, вы получили электронное письмо от своего банка с просьбой обновить KYC для интернет-банкинга. Скорее всего, вы поверите сообщению и начнете следовать инструкциям. Однако этот процесс контролируется злоумышленником, который внедрил вирус на веб-сайт, и введенная вами информация (банковские реквизиты, учетные данные или данные KYC) видна злоумышленнику.

Вот различные типы MITM-атак:

- IP-спуфинг: Злоумышленники маскируют подлинность вредоносного ПО и представляют его пользователям как законную ссылку для получения доступа к ресурсам.

- Подмена DNS: Злоумышленники перехватывают DNS-запросы и перенаправляют пользователей на вредоносные сайты, которые напоминают оригинал.

- Подмена HTTPS: Злоумышленники заменяют символы защищенного домена символами, отличными от ASCII, которые аналогичны оригиналу.

- Перехват электронной почты: Злоумышленники получают несанкционированный доступ к учетной записи электронной почты пользователя и отслеживают сообщения в злоумышленных целях.

- Подслушивание Wi-Fi: Злоумышленники обманом заставляют пользователей подключаться к вредоносной сети, называя ее реальной сетью Wi-Fi. Эта атака также известна как атака злого близнеца.

- Разделение SSL: Злоумышленники переводят связь между двумя целями в незашифрованный формат, чтобы запустить атаку MITM.

Советы по предотвращению MITM-атак:

|

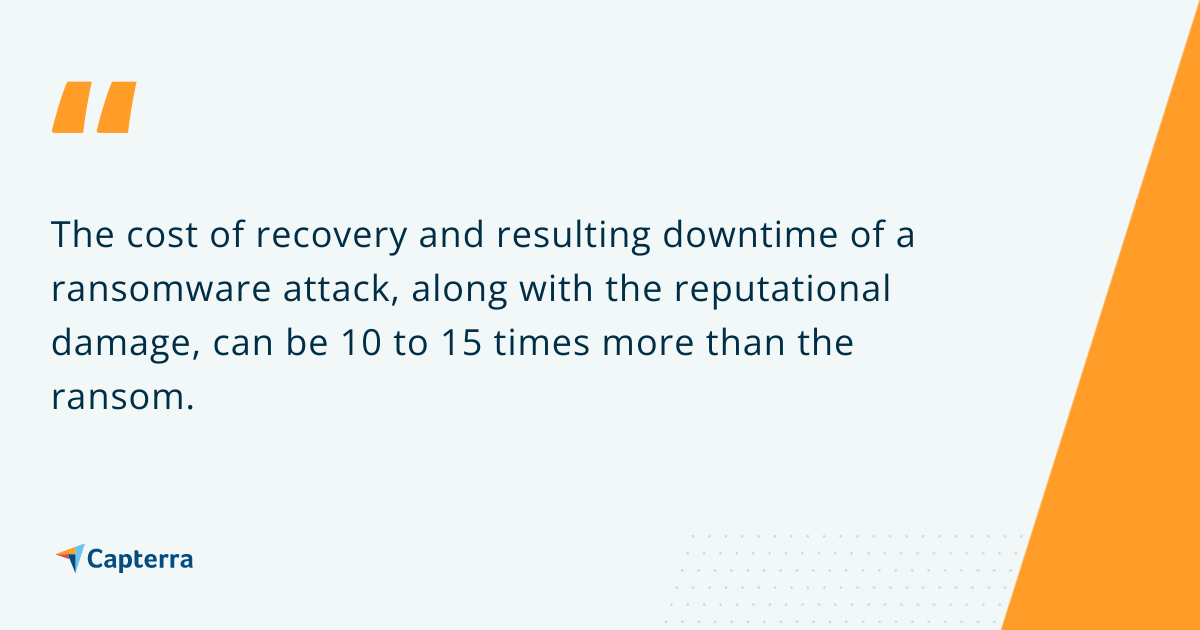

Атака программ-вымогателей

По данным Gartner, около 27% инцидентов с вредоносным ПО, зарегистрированных в 2020 году, были вызваны программами-вымогателями. Это делает программы-вымогатели одним из самых известных типов кибератак, которые угрожают опубликовать данные жертвы или заблокировать доступ, требуя взамен деньги или выкуп.

Несмотря на то, что атаки программ-вымогателей уже широко распространены, они участились в условиях удаленной работы, вызванной пандемией, что заставило руководителей службы безопасности и управления рисками ужесточить свои методы кибербезопасности. Хотя это редкость, атака программы-вымогателя может даже привести к закрытию бизнеса.

Вот типы атак программ-вымогателей:

- Программа- вымогатель Locker: Злоумышленники полностью блокируют пользователей своей системы или блокируют основные функции компьютера, при этом сумма выкупа отображается на экране блокировки.

- Крипто-вымогатели: Злоумышленники шифруют файлы и документы пользователей. Хотя пользователи по-прежнему могут видеть свои данные в системе, они не могут получить к ним доступ без ключа дешифрования.

Советы по предотвращению атак программ-вымогателей:

|

Атака SQL-инъекцией

SQL-инъекция (SQLi) — это тип кибератаки, при которой используется код языка структурированных запросов (SQL) для управления безопасностью сети или системы и получения доступа к информации. После внедрения в систему или сеть код SQL позволяет злоумышленнику украсть, удалить или изменить информацию, что приведет к утечке данных.

Различные типы атак SQLi включают в себя:

- Внутриполосный SQLi: Злоумышленники используют один и тот же канал для запуска атаки и сбора информации.

- Инференциальный SQLi: Злоумышленники отправляют данные на сервер и наблюдают за ответами, чтобы узнать больше о его структуре.

- Внеполосный SQLi: Злоумышленники используют возможности сервера для создания запросов DNS или HTTPS и передачи данных.

Советы по предотвращению атак SQLi:

|

Дополнительные ресурсы для предотвращения кибератак

Технологический контроль и осведомленность сотрудников идут рука об руку, когда речь идет о предотвращении кибератак. Существует множество инструментов кибербезопасности и обучающих программ по безопасности, которые помогут вам создать механизм защиты от кибератак.

Изучите себя и членов своей команды в области кибербезопасности и узнайте, как обеспечить безопасное поведение не только на рабочем месте, но и в любое время. Ознакомьтесь с этими блогами по кибербезопасности:

- 4 совета экспертов по улучшению кибербезопасности вашего малого бизнеса

- 5 уроков малого бизнеса, которые стали объектами кибератак

- 11 сертификатов по кибербезопасности, которые подготовят вас к веб-войне

- Зачем использовать искусственный интеллект в вашей стратегии кибербезопасности