Как создать план реагирования на инциденты кибербезопасности: пошаговое руководство

Опубликовано: 2022-05-07Управляйте утечками данных и уменьшайте потери с помощью плана реагирования на инциденты кибербезопасности.

Растущие затраты на борьбу с кибератаками могут нанести ущерб малому и среднему бизнесу (SMB), особенно если у них нет правильного плана обнаружения и восстановления.

Согласно исследованию Gartner, к 2023 году финансовые последствия атак киберфизических систем (CPS) на бизнес превысят 50 миллиардов долларов. Эта стоимость включает страховку, судебные разбирательства, компенсацию, штрафы регулирующих органов и потерю репутации. Gartner также прогнозирует, что к 2025 году 75% главных исполнительных директоров (CEO) будут нести личную ответственность за инциденты CPS.

С этой целью наличие плана реагирования на инциденты кибербезопасности поможет вашему малому бизнесу точно отслеживать системы, обнаруживать любые инциденты безопасности и внедрять методы предотвращения или восстановления для уменьшения потерь.

В этой статье мы объясним, как создать план реагирования на инциденты кибербезопасности за пять шагов. Но прежде чем мы углубимся в детали, давайте начнем с понимания того, что такое план реагирования на кибер-инциденты и почему вы должны иметь его для своего малого бизнеса.

Что такое план реагирования на инциденты кибербезопасности?

План реагирования на инциденты кибербезопасности — это задокументированный набор инструкций, которые помогают компаниям быстро и эффективно обнаруживать кибератаки, изолировать любую затронутую систему или сеть (в ответ на атаку) и восстанавливаться после полученных потерь.

Поскольку кибератака может затронуть вашу организацию через различные функции, план, который вы разрабатываете, должен учитывать все функции и отделы, включая человеческие ресурсы, финансы, обслуживание клиентов, юридические вопросы, цепочку поставок, общение с сотрудниками и бизнес-операции.

Вот краткое сравнение между двумя компаниями с процессом реагирования на инциденты кибербезопасности и без него. Хотя оба они скомпрометированы одной и той же атакой, бизнес B может уменьшить воздействие благодаря правильному планированию.

Бизнес А (Не имеет CIRP) | Бизнес Б (Имеет CIRP) |

|---|---|

Обнаруживает инцидент безопасности, но не знает, как реагировать. | Обнаруживает инцидент безопасности вместе с его типом. |

Подготовка подробного отчета для декларации занимает несколько часов. | Быстро объявляет об инциденте после согласования с начальником отдела информационной безопасности и экспертами по реагированию на инциденты. |

Поскольку идентификация и объявление инцидента требовали времени, нарушение безопасности распространилось на другие бизнес-процессы помимо первоначально затронутой системы. | Немедленно изолирует затронутую систему, пользователя и объект от остальных бизнес-процессов. |

Нет партнера-криминалиста, который собирал бы доказательства для команды юристов и консультировал по восстановлению. | Звонит партнеру-криминалисту, чтобы собрать доказательства нападения и дать совет по восстановлению. |

Восстановление не могло произойти из-за отсутствия доказательств, что привело к потере. | Своевременное восстановление спасло бизнес от убытков. |

Шаг №1: Составьте план действий

Составление плана действий — это рабочая лошадка всего процесса планирования реагирования на инциденты. Плановый документ должен содержать следующие элементы:

Заявление о миссии

Миссия четко определяет цель процесса планирования реагирования на инциденты, позволяя вам и другим заинтересованным сторонам понять объем выполняемой работы. Поскольку все заинтересованные стороны, участвующие в процессе планирования, могут не быть экспертами в области безопасности и рисков, заявление о миссии — с разъяснением терминов и определений — поможет им оставаться на одной волне и принимать важные решения, когда это необходимо.

Вот несколько примеров заявлений о миссии:

- Защита от угроз кибербезопасности

- Создайте группу реагирования на инциденты

- Расследуйте кибератаки и их типы, и заявите об их влиянии на бизнес

- Соберите доказательства атаки и сотрудничайте с правоохранительными органами, чтобы проверить, не затрагиваются ли какие-либо правовые нормы.

Определенные роли и обязанности

Четкое определение ролей и обязанностей заинтересованных сторон сделает процесс планирования весьма перспективным — у каждого будет свое направление работы, и путаницы не будет. Вы можете определить роли и обязанности, создав диаграмму драйверов, подотчетных, консультируемых и информированных (DACI).

Диаграмма DACI, также известная как диаграмма RACI, определяет, какие заинтересованные стороны участвуют на каком этапе и что они должны делать. Он служит визуальным представлением функциональной роли каждой заинтересованной стороны. Вот бесплатный шаблон DACI для начала.

Д – водитель | Лица, управляющие задачей (например, CISO) |

|---|---|

А – подотчетный | Лица, ответственные за успех задачи (например, руководитель проекта) |

С – проконсультировался  | Лица, с которыми необходимо проконсультироваться для получения информации или подтверждения (например, эксперты в предметной области) |

Я - информированный | Лица, которых необходимо информировать о ходе выполнения задачи и обновлениях (например, руководство). |

Шаг № 2: Соберите ресурсы для поддержки вашего планирования

После того, как вы добились успеха в планировании, следующим шагом будет сбор инструментов и ресурсов для поддержки вашего плана. Например, если вы обнаружите утечку данных Нарушение безопасности данных, при котором данные, важные для бизнеса, украдены, удалены или перемещены неавторизованными пользователями. как потенциальный риск, вы должны иметь такие инструменты, как программное обеспечение для предотвращения потери данных.

Вот несколько важных моментов, чтобы убедиться, что у вас есть нужные ресурсы:

Варианты использования для мониторинга безопасности

Мониторинг безопасности формирует основу для своевременной реализации вашего плана и точного обнаружения инцидентов, что делает его важным шагом в этом процессе. Изучение вариантов использования — живых примеров методов мониторинга инцидентов, которые ранее использовались в бизнесе, — и внедрение проверенных методов в ваш текущий процесс мониторинга не только повысит вашу устойчивость к риску, но и поможет спланировать цели реагирования.

Обнаружение проблем с безопасностью

Поиск подходящих ресурсов для обнаружения и устранения проблем безопасности в бизнес-функциях так же важен, как и наличие сценариев использования. Вы можете использовать программное обеспечение для управления инцидентами, чтобы записывать, составлять отчеты и приоритизировать различные инциденты, связанные с ИТ, от нарушений безопасности данных до сбоев в работе системы. Программное обеспечение назначает заявки ИТ-персоналу и отправляет уведомления заинтересованным сторонам, как только возникает проблема, чтобы свести время простоя к минимуму.

Шаг № 3: Соедините вещи

Следующий шаг — собрать воедино всю тяжелую работу, которую вы проделали до сих пор по планированию и сбору ресурсов. Основная часть ваших усилий на этом этапе направлена на анализ и понимание собранных данных и согласование их с различными этапами подготовленного плана действий. Цель состоит в том, чтобы проверить готовность вашей команды приступить к разработке плана реагирования на инциденты безопасности.

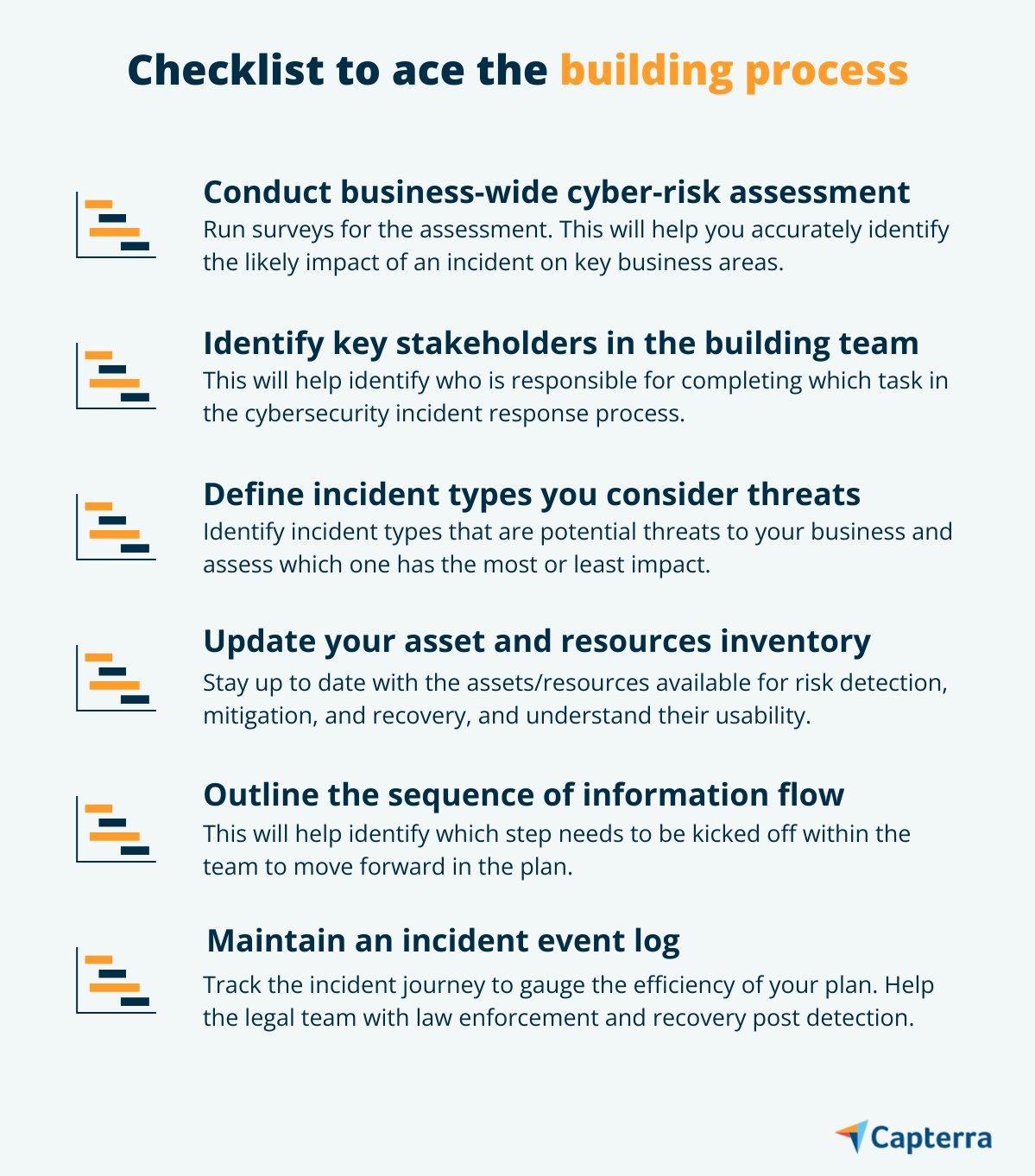

Шаг № 4: Выполните процесс сборки

Когда все будет готово, вы готовы приступить к созданию плана реагирования на инциденты кибербезопасности. Убедитесь, что выбранный план и ресурсы доведены до сведения членов вашей группы реагирования на инциденты и других заинтересованных сторон. Это поможет уменьшить влияние инцидента безопасности.

Шаг № 5: Учитесь, оптимизируйте и импровизируйте

Теперь, когда вы создали свой план реагирования на инциденты кибербезопасности, пришло время проанализировать весь процесс построения, задокументировать полученные знания — как ошибки, так и успехи — и использовать их для дальнейшей оптимизации и улучшения процесса построения. Оптимизация может быть чем угодно: от использования другого набора ресурсов до привлечения дополнительных членов команды к процессу построения плана. Однако все зависит от того, каким получился ваш план реагирования на инциденты кибербезопасности.

Оптимизация может сопровождаться циклом обучения и тренировок для дальнейшей точной настройки процесса и максимальной эффективности команды.

Создание плана реагирования на инциденты кибербезопасности — лучший механизм защиты

Наличие CIRP может помочь вашей команде безопасности реагировать на инциденты упреждающе и единообразно, тем самым расширяя их возможности реагирования на инциденты. Все, что вам нужно, — это правильные ресурсы, инструменты и план действий, чтобы определить ход работы.

Итак, начните создавать свой план реагирования на инциденты кибербезопасности сегодня!

Хотите узнать больше о кибербезопасности? Ознакомьтесь с этими дополнительными ресурсами:

- Лучшие программные инструменты кибербезопасности

- 4 совета экспертов по улучшению кибербезопасности вашего малого бизнеса

- Как развивать свой бизнес с помощью кибербезопасности?

- 11 сертификатов по кибербезопасности, которые подготовят вас к войне во всемирной паутине

- 7 распространенных типов кибератак