Cum să creați un plan de răspuns la incident de securitate cibernetică: un ghid pas cu pas

Publicat: 2022-05-07Gestionați încălcările de date și atenuați pierderile cu un plan de răspuns la incidente de securitate cibernetică.

Creșterea costului de a face față atacurilor cibernetice poate fi paralizantă pentru întreprinderile mici și mijlocii (IMM-uri), mai ales dacă nu au planul de detectare și recuperare potrivit.

Impactul financiar al atacurilor sistemelor cibernetice (CPS) asupra afacerilor este de așteptat să depășească 50 de miliarde de dolari până în 2023, conform cercetării Gartner. Acest cost include asigurare, litigii, compensații, amenzi de reglementare și pierderea reputației. Gartner mai prezice că până în 2025, 75% dintre directorii executivi (CEO) vor fi personal răspunzători pentru incidentele CPS.

În acest scop, un plan de răspuns la incidente de securitate cibernetică va ajuta afacerea dvs. mică să monitorizeze cu acuratețe sistemele, să detecteze orice incident de securitate și să implementeze metode de prevenire sau recuperare pentru a atenua pierderile.

În acest articol, explicăm cum să creați un plan de răspuns la incidente de securitate cibernetică în cinci pași. Dar înainte de a intra în detalii, să începem prin a înțelege ce este un plan de răspuns la incidente cibernetice și de ce ar trebui să aveți unul pentru afacerea dvs. mică.

Ce este un plan de răspuns la incidente de securitate cibernetică?

Un plan de răspuns la incidente de securitate cibernetică este un set documentat de instrucțiuni care ajută companiile să detecteze rapid și eficient atacurile cibernetice, să izoleze orice sistem sau rețea afectate (ca răspuns la atac) și să se recupereze după pierderea rezultată.

Întrucât un atac cibernetic vă poate afecta organizația pe mai multe funcții, planul pe care îl proiectați ar trebui să ia în considerare toate funcțiile și departamentele, inclusiv resursele umane, finanțele, serviciul clienți, juridic, lanțul de aprovizionare, comunicațiile cu angajații și operațiunile de afaceri.

Iată o comparație rapidă între două companii cu și fără un proces de răspuns la incidente de securitate cibernetică. În timp ce ambele sunt compromise de același atac, afacerea B ar putea reduce impactul datorită unei planificări adecvate.

Afacerea A (Nu are CIRP) | Afacerea B (Are un CIRP) |

|---|---|

Detectează un incident de securitate, dar nu sunt sigur cum să răspundă. | Detectează un incident de securitate împreună cu tipul acestuia. |

Este nevoie de câteva ore pentru a pregăti un raport detaliat pentru declarare. | Declară rapid incidentul după confirmarea cu ofițerul șef de securitate a informațiilor și experții în răspuns la incident. |

Deoarece identificarea și declararea incidentului a durat timp, încălcarea securității s-a extins la alte procese de afaceri, în afară de sistemul afectat inițial. | Izolează imediat sistemul, utilizatorul și obiectul afectat de restul proceselor de afaceri. |

Niciun partener criminalistic care să adune dovezi pentru echipa juridică și sfaturi pentru recuperare. | Îl cheamă pe partenerul criminalist să adune dovezi ale atacului și sfaturi pentru recuperare. |

Recuperarea nu a putut avea loc din cauza lipsei de dovezi, ceea ce a dus la pierdere. | Recuperarea la timp a salvat afacerea de la pierderi. |

Pasul #1: Construiește un plan de acțiune

Construirea unui plan de acțiune este calul de lucru al întregului proces de planificare a răspunsului la incident. Documentul de plan trebuie să aibă următoarele elemente:

O declarație de misiune

O declarație de misiune definește în mod clar scopul procesului de planificare a răspunsului la incident, permițându-vă și altor părți interesate să înțelegeți sfera activității desfășurate. Întrucât este posibil ca fiecare dintre părțile interesate implicate în procesul de planificare să nu fie experți în securitate și risc, declarația de misiune - cu termenii și definițiile explicate - îi va ajuta să rămână pe aceeași pagină și să ia decizii cruciale atunci când este necesar.

Iată câteva exemple de declarații de misiune:

- Apărați-vă împotriva amenințărilor de securitate cibernetică

- Construiți o echipă de răspuns la incident

- Investigați atacurile cibernetice și tipurile acestora și declarați impactul acestora asupra afacerii

- Adunați dovezi ale atacului și colaborați cu forțele de ordine pentru a verifica dacă sunt afectate reglementările legale

Roluri și responsabilități definite

Definirea clară a rolurilor și responsabilităților părților interesate va face ca procesul de planificare să fie foarte prospectiv – toată lumea va avea o direcție de lucru și nu va exista confuzie. Puteți defini roluri și responsabilități prin crearea unei diagrame DACI (conducător, responsabil, consultat și informat).

O diagramă DACI – cunoscută și sub denumirea de diagramă RACI – definește ce parte interesată este implicată în ce etapă și ce se așteaptă să facă. Acesta servește ca o reprezentare vizuală a rolului funcțional pe care îl joacă fiecare parte interesată. Iată un șablon DACI gratuit pentru a începe.

D – Șofer | Persoane care conduc o sarcină (de exemplu, CISO) |

|---|---|

A – responsabil | Persoane responsabile pentru succesul sarcinii (de exemplu, manager de proiect)  |

C – Consultat | Persoane care trebuie consultate pentru informații sau afirmații (de exemplu, experți în domeniu) |

I – Informat | Persoane care trebuie informate despre progresul și actualizările sarcinii (de exemplu, conducere). |

Pasul 2: Colectați resurse pentru a vă sprijini planificarea

Odată ce ați îndeplinit planificarea, următorul pas este să colectați instrumente și resurse pentru a vă sprijini planul. De exemplu, dacă identificați exfiltrarea datelor O încălcare a securității datelor în care datele esențiale pentru o afacere sunt furate, eliminate sau mutate de utilizatori neautorizați. ca risc potențial, atunci ar trebui să aveți instrumente precum software de prevenire a pierderii de date.

Câteva elemente esențiale pentru a vă asigura că sunteți echipat cu resursele potrivite sunt:

Cazuri de utilizare pentru monitorizarea securității

Monitorizarea securității constituie baza implementării planului dvs. la timp și a detectării cu acuratețe a incidentelor, făcându-l un pas crucial în proces. Studierea cazurilor de utilizare — exemple vii de metode de monitorizare a incidentelor utilizate anterior în cadrul afacerii — și implementarea metodelor dovedite în procesul dvs. actual de monitorizare nu vă vor crește doar toleranța la risc, ci și vă vor ajuta să planificați obiectivele de răspuns.

Detectarea problemelor de securitate

Găsirea resurselor potrivite pentru a detecta și remedia problemele de securitate în cadrul funcțiilor de afaceri este la fel de importantă ca și a avea cazuri de utilizare. Puteți utiliza software-ul de gestionare a incidentelor pentru a înregistra, raporta și prioritiza diverse incidente legate de IT, de la încălcări ale securității datelor până la defecțiuni ale sistemului. Software-ul atribuie tichete personalului IT și trimite notificări părților interesate de îndată ce apare o problemă, pentru a reduce timpul de nefuncționare la minimum.

Pasul 3: Pune lucrurile împreună

Următorul pas este să reuniți toată munca grea pe care ați făcut-o până acum în planificarea și colectarea resurselor. Cea mai mare parte a eforturilor dvs. în acest pas se referă la definirea și înțelegerea datelor colectate și alinierea acestora la diferitele faze ale planului de acțiune pregătit. Scopul este de a verifica dacă echipa dvs. este pregătită să înceapă construirea unui plan de răspuns la incident de securitate.

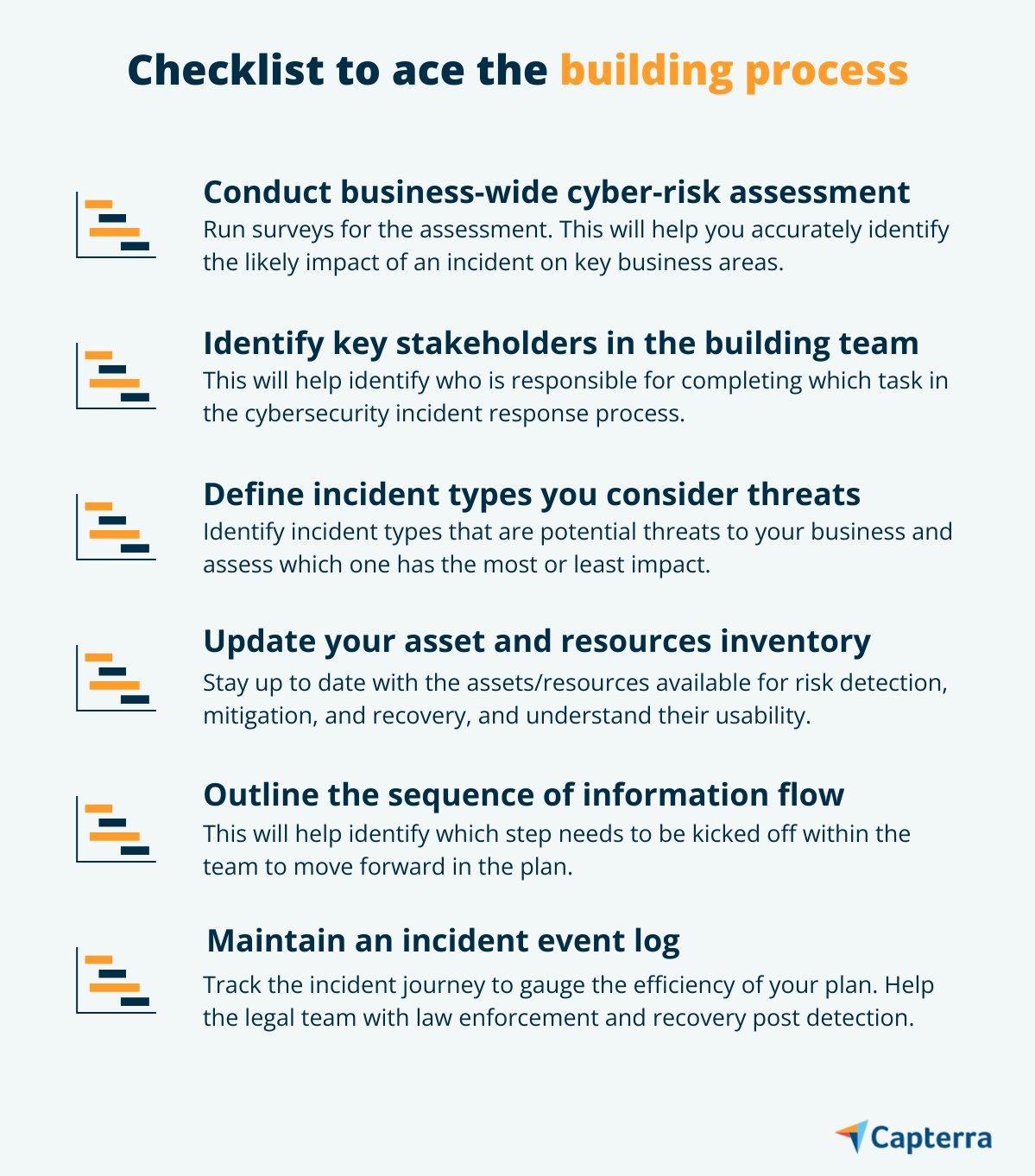

Pasul #4: Executați procesul de construire

Odată ce totul este pus la punct, sunteți gata să începeți să vă construiți planul de răspuns la incidente de securitate cibernetică. Asigurați-vă că planul și resursele identificate sunt bine comunicate membrilor echipei dumneavoastră de răspuns la incident și altor părți interesate. Acest lucru va ajuta la reducerea impactului unui incident de securitate.

Pasul 5: Învață, optimizează și improvizează

Acum că ți-ai construit planul de răspuns la incidente de securitate cibernetică, este timpul să analizezi întregul proces de construire, să documentezi învățările – atât greșelile, cât și succesul – și să le folosești pentru a optimiza și îmbunătăți în continuare procesul de construire. Optimizarea ar putea fi orice, de la utilizarea unui set diferit de resurse până la implicarea unor membri suplimentari ai echipei în procesul de construire a planului. Totuși, totul depinde de modul în care a apărut planul tău de răspuns la incidentele de securitate cibernetică.

Optimizarea poate fi însoțită de o rundă de exerciții de învățare și antrenament pentru a regla în continuare procesul și a maximiza eficiența echipei.

Crearea unui plan de răspuns la incidente de securitate cibernetică este cel mai bun mecanism de apărare

Deținerea unui CIRP poate ajuta echipa ta de securitate să răspundă la incidente în mod proactiv și uniform, îmbunătățind astfel capacitatea de răspuns la incidente. Tot ce aveți nevoie sunt resursele, instrumentele și planul de acțiune potrivite pentru a decide fluxul de lucru.

Așadar, începeți să vă construiți planul de răspuns la incidente de securitate cibernetică astăzi!

Doriți să aflați mai multe despre securitatea cibernetică? Consultați aceste resurse suplimentare:

- Top instrumente software de securitate cibernetică

- 4 sfaturi de experți pentru îmbunătățirea securității cibernetice pentru întreprinderile tale mici

- Cum să-ți dezvolți afacerea cu securitatea cibernetică?

- 11 certificări de securitate cibernetică pentru a vă pregăti pentru războiul World Wide Web

- 7 tipuri comune de atacuri cibernetice