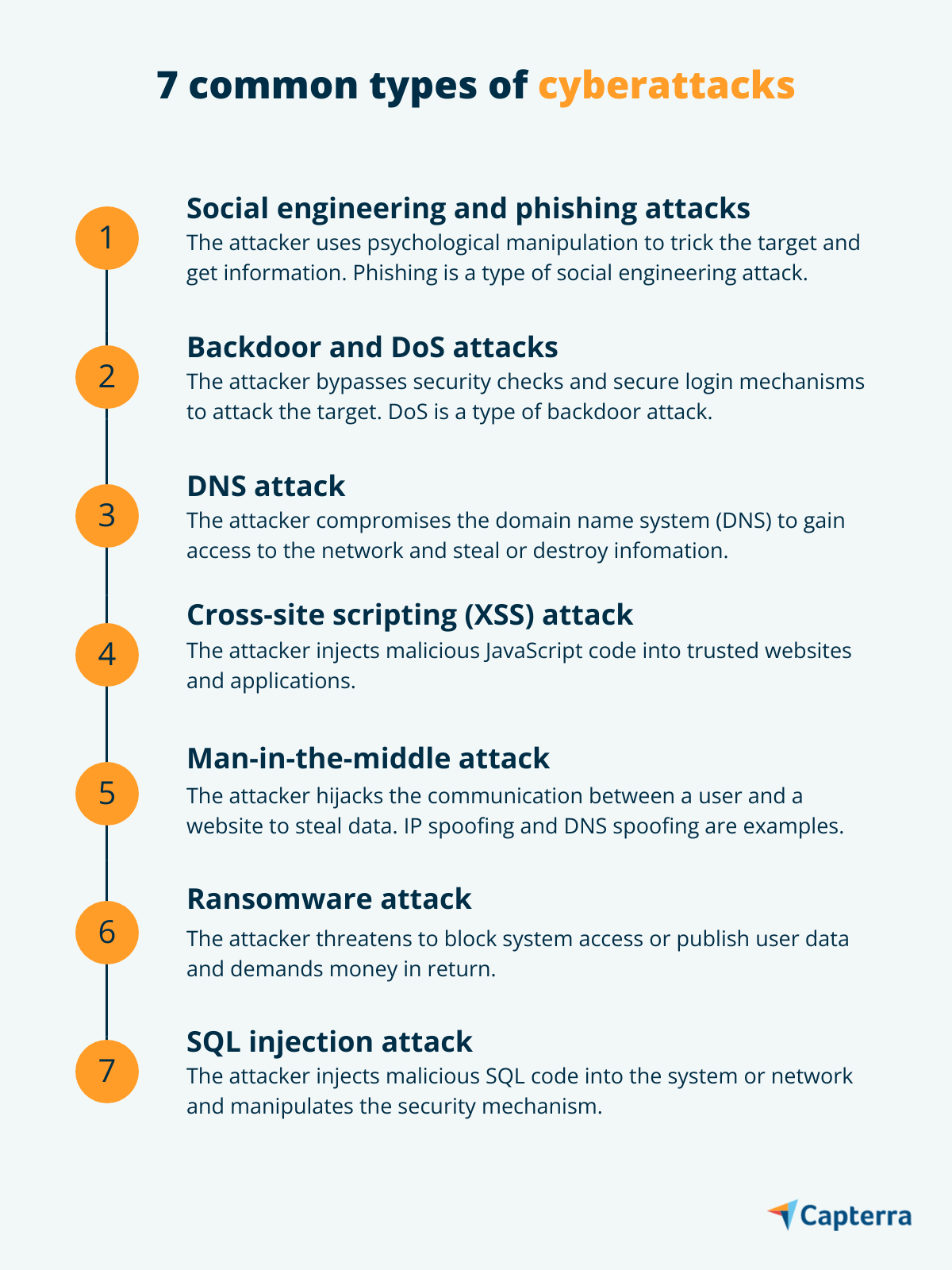

7 tipos comuns de ataques cibernéticos

Publicados: 2022-05-07Proteja sua empresa desses sete tipos comuns de ataques cibernéticos.

Os cibercriminosos usam diferentes ferramentas e técnicas para atacar empresas. Por exemplo, um ataque cibernético interrompeu todas as cirurgias urgentes no movimentado hospital da República Tcheca lutando contra o COVID-19. Uma empresa de entrega de alimentos na Alemanha foi vítima de um ataque distribuído de negação de serviço (DDoS), resultando em uma enorme perda devido a entregas interrompidas. Funcionários do governo nos EUA receberam uma série de ataques de phishing depois que uma lei de alívio foi aprovada.

As previsões do Gartner afirmam que os cibercriminosos terão ambientes de tecnologia operacional (OT) armados até 2025 para prejudicar ou matar humanos. Isso sugere que as técnicas de ataque cibernético continuarão evoluindo para criar versões de malware melhores que resultam em perdas maiores para as empresas.

Essa situação é mais preocupante para pequenas e médias empresas (SMBs), pois elas não têm os mesmos recursos para combater ataques cibernéticos que as grandes empresas. Como proprietário de uma PME, você precisa construir um mecanismo de defesa e preparar sua equipe para reduzir as perdas resultantes do cibercrime.

Neste artigo, listamos os sete ataques cibernéticos mais comuns e compartilhamos algumas dicas para evitá-los. Eduque você e sua equipe sobre esses ataques cibernéticos para conscientizar e prevenir crimes cibernéticos.

Engenharia social e ataque de phishing

Um ataque de engenharia social manipula o alvo para obter acesso a informações confidenciais. O invasor usa a manipulação psicológica – ou seja, influenciando por meio da exploração emocional – para enganar o alvo a fornecer informações como dados bancários ou senhas.

Phishing é um ataque de engenharia social comumente usado em que um criminoso cibernético usa e-mails ou anúncios de sites para manipular o alvo e obter informações. A maioria das pequenas e médias empresas é alvo de ataques de phishing porque possui uma rede pequena e é fácil para o invasor identificar quem tem maior probabilidade de ser vítima e divulgar informações.

O que torna um ataque de engenharia social perigoso é que ele tira vantagem de erros humanos em vez de brechas tecnológicas. O ataque pode ser na forma de uma mensagem de um amigo/colega, um e-mail pedindo doações, uma mensagem de uma pessoa desconhecida ou um e-mail promocional com uma oferta “bom demais para ser verdade”.

Além do phishing, estes são alguns outros tipos de ataques de engenharia social:

- Isca: os invasores plantam iscas físicas ou on-line, como deixar uma unidade flash infectada por malware em um local público ou colocar um anúncio atraente que leva a um site ou página de destino de spam.

- Scareware: os invasores enviam notificações de ameaças solicitando aos usuários a instalação de software que oferece proteção contra ataques cibernéticos.

- Pretexting: os invasores criam um cenário para enganar o alvo e convencê-lo a divulgar informações comerciais ou pessoais (por exemplo, enviar um e-mail fingindo ser um parceiro comercial solicitando informações sobre um projeto que ainda não foi lançado).

- Spear phishing: os invasores enviam e-mails direcionados a uma pessoa ou empresa (por exemplo, enviando um e-mail fingindo ser um parceiro de RH pedindo aos funcionários que assinem um manual anual).

Dicas para evitar ataques de engenharia social:

|

Backdoor e ataque DoS

Um ataque de backdoor obtém acesso a um sistema de computador ou a dados criptografados ignorando verificações de segurança e mecanismos de login. O ataque nega o processo de autenticação para login seguro e permite acesso a aplicativos, redes ou dispositivos que carregam informações confidenciais. O ataque também permite o lançamento remoto de comandos e atualização de malware.

Um ataque de negação de serviço (DoS) é uma das atividades maliciosas que um ataque de backdoor pode levar. Em um ataque DoS, o invasor inunda o sistema ou a rede de destino com tráfego incomum que causa uma negação de serviço temporária ou permanente aos usuários. Quando essa técnica é usada para hackear vários dispositivos (laptop, smartphone, etc.) em uma rede corporativa, ela é conhecida como ataque DDoS.

Outros tipos de ataques de backdoor incluem:

- Backdoor integrado: Uma entrada de backdoor é criada para engenheiros enquanto programam uma ferramenta de software para acessar diretamente seu código HTML e corrigir bugs. Os criminosos cibernéticos aproveitam esse backdoor para invadir o sistema e acessar informações confidenciais ou plantar um vírus em dispositivos que possuem o software.

- Backdoor Trojan: Um programa de software malicioso que, se baixado, dá acesso não autorizado ao sistema ao invasor. Ele é especialmente projetado para hackear sistemas e recursos de alta segurança.

Dicas para evitar ataques de backdoor:

|

ataque DNS

O sistema de nomes de domínio (DNS) é como uma agenda telefônica que traduz endereços IP amigáveis para máquinas em URLs legíveis por humanos. Isso torna o DNS um componente crucial para as empresas, bem como um alvo principal para ataques cibernéticos.

Durante um ataque de DNS, o sistema de nomes de domínio é comprometido, permitindo que o invasor obtenha acesso à rede e roube ou destrua informações. Aqui estão os diferentes tipos de ataques cibernéticos que envolvem a ameaça à segurança do DNS:

- Tunelamento de DNS: os invasores usam um resolvedor de DNS para criar um túnel entre a vítima e o invasor. Esse túnel permite que o malware passe pelas verificações de segurança e alcance a vítima.

- Algoritmo de geração de domínio: os invasores geram novos domínios e endereços IP, pois o software de segurança bloqueia os anteriores. Isso os ajuda a escapar das medidas de segurança e continuar tentando ataques.

- Fluxo rápido: os invasores usam vários domínios e endereços IP falsos para confundir e escapar dos controles de IP e entrar em uma rede segura.

- Domínios recém-registrados: os invasores criam variações de domínios existentes para enganar os usuários. Esses domínios estão disponíveis apenas por um curto período, tornando-os difíceis de detectar.

Dicas para evitar ataques de DNS:

|

Ataque de script entre sites (XSS)

Cross-site scripting, também conhecido como ataque XSS, é uma técnica que manipula redes ou aplicativos para enviar código JavaScript malicioso ao navegador dos usuários. Simplificando, o invasor injeta código malicioso em sites e aplicativos confiáveis.

Quando um usuário visita um site comprometido, o caminho de comunicação entre o usuário e a plataforma é invadido pelo invasor. Dessa forma, o invasor pode roubar informações importantes, como dados bancários e credenciais de login, ou realizar ações em nome do usuário.

Os tipos de ataques cibernéticos envolvendo XSS incluem:

- XSS refletido: o invasor envia código malicioso ao navegador de um usuário por meio de uma rede ou aplicativo comprometido.

- XSS armazenado: o invasor injeta código malicioso diretamente no navegador do usuário.

- XSS baseado em DOM: O invasor modifica o código do lado do cliente em uma rede ou aplicativo comprometido.

Dicas para evitar ataques XSS:

|

Ataque man-in-the-middle

Man-in-the-middle (MITM) é um tipo de ataque cibernético em que o invasor sequestra a comunicação entre um usuário e um site e a monitora secretamente para roubar informações. Ele cria um site de aparência semelhante, mas com um vírus em seu código que permite a espionagem.

Por exemplo, você recebe um e-mail do seu banco solicitando que você atualize seu KYC para internet banking. Você provavelmente acreditará na comunicação e começará a seguir as instruções. No entanto, esse processo está sendo monitorado por um invasor que plantou um vírus no site, e as informações (dados bancários, credenciais de login ou detalhes de KYC) inseridas são visíveis para o invasor.

Aqui estão os diferentes tipos de ataques MITM:

- Falsificação de IP: os invasores mascaram a identidade do malware e o apresentam aos usuários como um link legítimo para obter acesso aos recursos.

- Falsificação de DNS: os invasores interceptam solicitações de DNS e redirecionam os usuários para sites maliciosos que se assemelham ao original.

- Falsificação de HTTPS: os invasores substituem os caracteres de um domínio seguro por caracteres não ASCII semelhantes ao original.

- Sequestro de e-mail: os invasores obtêm acesso não autorizado à conta de e-mail de um usuário e monitoram as comunicações para fins maliciosos.

- Espionagem de Wi-Fi: os invasores enganam os usuários para se conectarem a uma rede maliciosa, nomeando-a como uma rede Wi-Fi real. Este ataque também é conhecido como um ataque gêmeo maligno.

- Remoção de SSL: os invasores fazem o downgrade da comunicação entre dois alvos em um formato não criptografado para lançar um ataque MITM.

Dicas para evitar ataques MITM:

|

Ataque de ransomware

Cerca de 27% dos incidentes de malware relatados em 2020 foram causados por ransomware, de acordo com o Gartner. Isso torna o ransomware um dos tipos proeminentes de ataques cibernéticos que ameaçam publicar os dados de uma vítima ou bloquear o acesso, exigindo dinheiro ou resgate em troca.

Embora já sejam predominantes, os ataques de ransomware aumentaram com o ambiente de trabalho remoto induzido pela pandemia, alarmando os líderes de segurança e risco para reforçar seus métodos de segurança cibernética. Embora incomum, um ataque de ransomware pode até resultar no fechamento do negócio.

Aqui estão os tipos de ataques de ransomware:

- Locker ransomware: os invasores bloqueiam os usuários completamente fora de seu sistema ou bloqueiam funções básicas do computador, com o valor do resgate exibido em uma tela de bloqueio.

- Ransomware de criptografia: os invasores criptografam os arquivos e documentos dos usuários. Embora os usuários ainda possam ver seus dados no sistema, eles não podem acessá-los sem uma chave de descriptografia.

Dicas para evitar ataques de ransomware:

|

Ataque de injeção de SQL

A injeção de SQL (SQLi) é um tipo de ataque cibernético que usa o código de linguagem de consulta estruturada (SQL) para manipular a segurança de uma rede ou sistema e obter acesso às informações. Uma vez injetado no sistema ou rede, o código SQL permite que o invasor roube, exclua ou modifique informações, resultando em uma violação de dados.

Os diferentes tipos de ataques SQLi incluem:

- In-band SQLi: os invasores usam o mesmo canal para lançar o ataque e coletar informações.

- SQLi inferencial: os invasores enviam dados para o servidor e observam as respostas para saber mais sobre sua estrutura.

- SQLi fora de banda: os invasores usam a capacidade do servidor para criar solicitações DNS ou HTTPS e transferir dados.

Dicas para evitar ataques SQLi:

|

Recursos adicionais para ajudar a evitar ataques cibernéticos

Os controles de tecnologia e a conscientização dos funcionários andam de mãos dadas quando se trata de prevenir ataques cibernéticos. Existem muitas ferramentas de segurança cibernética e software de treinamento de conscientização de segurança que podem ajudá-lo a criar um mecanismo de defesa contra ataques cibernéticos.

Eduque você e os membros de sua equipe sobre segurança cibernética e aprenda as maneiras de garantir um comportamento seguro, não apenas no local de trabalho, mas o tempo todo. Confira estes blogs relacionados sobre segurança cibernética:

- 4 dicas de especialistas para melhorar a segurança cibernética da sua pequena empresa

- 5 lições de pequenas empresas que foram alvos de ataques cibernéticos

- 11 certificações de segurança cibernética para se preparar para a guerra na web

- Por que usar inteligência artificial em sua estratégia de cibersegurança