As senhas são o W0r$T!—É hora de adotar a autenticação sem senha

Publicados: 2022-05-07Em vez de tentar tornar as senhas mais fortes, é hora de sua empresa começar a se livrar delas completamente.

Todo mundo sabe que as senhas são inerentemente vulneráveis a ameaças de segurança cibernética. É por isso que você é constantemente solicitado a usar a autenticação multifator (MFA), o que até recentemente significava adicionar uma camada ou mais de proteção às suas senhas. Mas nos últimos anos, a crescente diversidade e disponibilidade de métodos alternativos de autenticação fizeram com que você, como líder de negócios, pudesse começar a implementar o MFA sem senhas.

Nossa recente Pesquisa de autenticação sem senha de 2022 descobriu que 82% dos líderes de negócios estão prontos para adotar métodos sem senha. Então, vamos falar sobre como sua empresa pode começar a aumentar sua segurança abandonando as senhas, mesmo que seja apenas uma parte delas.

1. A grande maioria dos líderes empresariais (82%) está disposta a adotar métodos de autenticação sem senha.

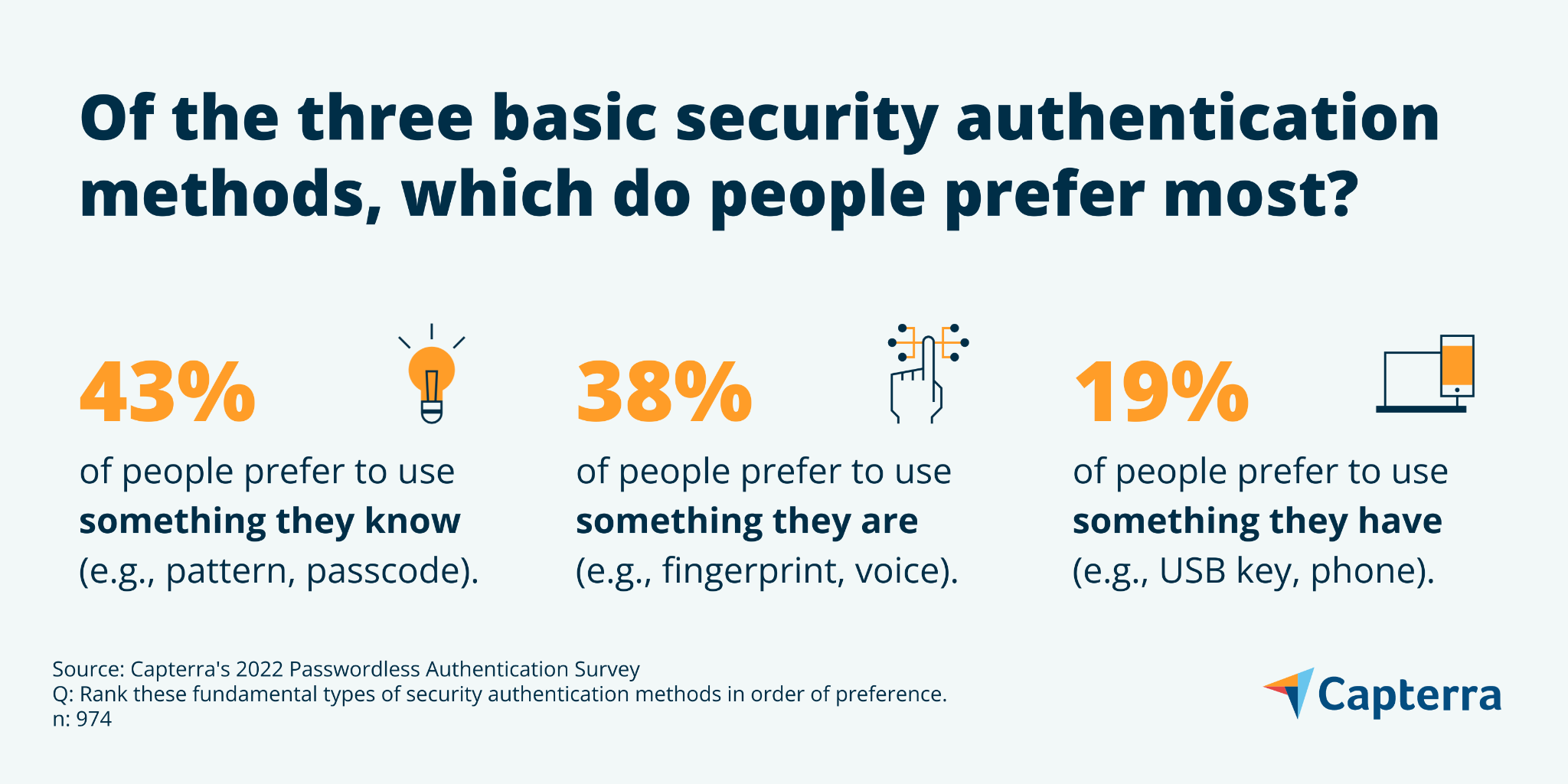

2. O método de autenticação mais popular (43%) é usar algo que você conhece (por exemplo, senha), mas usar algo que você é (por exemplo, impressão digital) está apenas alguns pontos percentuais atrás (38%).

3. A maioria das empresas (56%) agora é obrigada por regulamentação a usar autenticação multifator e uma parcela significativa (17%) deve usá-la para cumprir uma apólice de seguro cibernético.

As senhas causam atrito para os usuários, levando a uma segurança ainda mais fraca

Para uma senha valer alguma coisa, ela deve ser forte. Em 2022, isso significa pelo menos doze caracteres, incluindo uma mistura de números, caracteres especiais e letras maiúsculas e minúsculas. E certifique-se de usar uma senha exclusiva para cada conta. Ah, e você deve trocá-los regularmente. Se você esquecer uma senha, basta passar por um processo complicado para criar uma nova ou aguardar com o suporte técnico.

Em outras palavras, as senhas oferecem uma experiência ruim para o usuário – e é por isso que a maioria dos usuários não se preocupa em seguir protocolos básicos de senha.

Um alarmante 77% de nossos entrevistados usa a mesma senha para várias contas pelo menos algumas vezes — quase metade (46%) dessa porcentagem admite reutilizar senhas com frequência . Esse é um problema sério porque a reutilização de senhas é o principal fator de ataques de controle de contas e violações de dados. Quando perguntados como eles se lembram de suas senhas, 26% as anotam em papel, 25% as armazenam em um documento on-line e 21% usam informações pessoalmente significativas.

As senhas oferecem segurança relativamente fraca nas melhores circunstâncias, mas, como mostra nossa pesquisa, muitos usuários ficam (e suas empresas) quase indefesos. Isso torna sua empresa vulnerável a esquemas de phishing, keyloggers, ataques de força bruta e várias outras táticas que os cibercriminosos usam para derrotar senhas.

Então, o que exatamente é a autenticação sem senha?

É exatamente o que parece: autenticação sem o uso de senhas. Mas não é tão simples. Você não pode ligar para alguém e dizer “Gostaria de pedir uma autenticação sem senha”. Não pense em sem senha como um destino – pense nisso como uma meta, e qualquer progresso que você fizer em direção ao seu objetivo de se livrar de senhas tornará sua empresa mais segura.

Antes de prosseguirmos, vamos detalhar as alternativas e o que as pessoas pensam sobre elas. Existem três tipos fundamentais de autenticação:

|

Hoje, mais de duas em cada cinco pessoas (43%) ainda preferem usar algo que conhecem – isso não é surpreendente, pois o uso de senhas, PINs e perguntas de segurança são os métodos de autenticação mais comuns há décadas. O que pode ser surpreendente é que mais de um em cada três (38%) preferem usar algo que são, também conhecido como autenticação biométrica. Completando nossos resultados, cerca de um em cada cinco (19%) prefere usar algo que tem.

Considere essas preferências à medida que procuramos alternativas de senha e as opções que podem funcionar melhor para os funcionários da sua empresa.

Melhore a segurança adotando a autenticação sem senha

Se a autenticação sem senha pode melhorar a segurança, você estaria disposto a fazer a troca? Fizemos essa pergunta a 389 líderes empresariais e 82% disseram que sim. E embora a autenticação sem senha possa ser realizada como um fator único (por exemplo, use sua impressão digital para desbloquear seu telefone), as empresas devem usar a MFA para proteger o acesso a sistemas críticos e dados confidenciais.

Felizmente, quase todos os líderes de negócios (95%) dizem que suas empresas usam MFA para pelo menos alguns aplicativos de negócios – 55% dizem que o usam para todos os aplicativos. Esses números têm subido constantemente ao longo dos anos em que fizemos essa pergunta. Uma razão é que a MFA não é apenas uma prática recomendada, é cada vez mais necessária. Mais da metade (56%) dos líderes de negócios que pesquisamos dizem que sua empresa é obrigada a usar MFA por regulamentação (por exemplo, HIPAA, PCI DSS, SOX), e 17% são obrigados a fazê-lo por uma apólice de seguro cibernético.

Com tudo isso em mente, vamos dar uma olhada em como funciona a MFA sem senha.

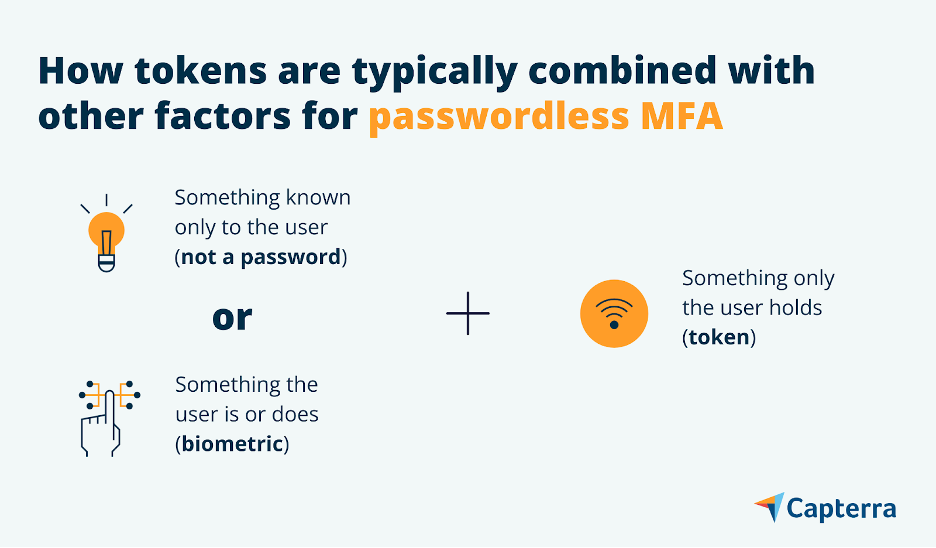

Habilite o MFA sem senha com tokens de autenticação

Um token de autenticação é um dispositivo de hardware (ou objeto de dados) conectado à identidade de uma pessoa para permitir o acesso a ativos digitais. Presume-se que o token, normalmente um smartphone ou chave de hardware USB, esteja em posse pessoal da identidade à qual está vinculado.

Phone-as-a-token existe há muitos anos e inclui autenticação fora de banda (OOB), senha de uso único (OTP) e, cada vez mais, autenticação por código QR. Recentemente, os tokens de chave pública vêm ganhando terreno e podem muito bem ser o futuro da autenticação baseada em token. Vamos dar uma olhada em como esses diferentes tipos de tokens são usados.

Autenticação fora de banda (OOB)

Alguns métodos OOB enviam um código para o seu e-mail ou simplesmente enviam um “link mágico” no qual você pode clicar para obter acesso instantâneo ao serviço. Vale a pena notar que o uso de e-mail e links mágicos dentro de um esquema sem senha é questionável porque a maioria das pessoas usa uma senha para acessar a conta de e-mail da qual recebe sua senha ou link de uso único.

A autenticação OOB foi projetada para usar dois canais diferentes para autenticação, como uma conexão com a Internet e uma rede sem fio. Um exemplo comum de autenticação OOB é quando você recebe uma mensagem SMS ou chamada de voz automatizada em seu telefone com um código que você insere em um site. Outros métodos incluem notificações push que são mais seguras do que mensagens SMS.

Autenticação de senha de uso único (OTP)

A autenticação OTP geralmente é realizada usando um aplicativo de autenticação em um telefone celular (embora existam dispositivos OTP de hardware) para gerar um código temporário, que é então inserido para obter acesso a um ativo digital.

Códigos de resposta rápida (QR)

Os códigos QR estão em todos os lugares, de restaurantes a anúncios do Super Bowl e, cada vez mais, estão sendo usados para fins de segurança. Usando um smartphone para digitalizar um código QR exibido no painel de login de um site, você pode ser autenticado. Obviamente, a desvantagem é que os códigos QR não podem ser usados para obter acesso a um site a partir do próprio telefone.

Tokens de chave pública

Os tokens de chave pública são autenticados usando criptografia assimétrica (ou seja, um par de chaves pública e privada) e geralmente usam um certificado X.509. Os tokens de chave pública podem ser baseados em software ou hardware, incluindo chaves de hardware USB, smartcards e smartphones e wearables habilitados para Bluetooth ou NFC.

Talvez o futuro da autenticação sem senha, o Fast Identity Online (FIDO) seja um conjunto de protocolos que incorpora tokens de chave pública e é projetado especificamente para reduzir a dependência de senhas. A autenticação FIDO usa duas etapas, uma para desbloquear o autenticador e a próxima para gerar as chaves criptográficas necessárias para autenticação com um serviço online.

O fator usado na primeira etapa, para desbloquear no dispositivo local, pode ser selecionado a partir de qualquer opção disponível, como impressão digital, digitação de um PIN ou inserção de um dispositivo de hardware dedicado (por exemplo, YubiKey). Após desbloquear o autenticador FIDO, o dispositivo fornece a chave privada correta que corresponde à chave pública do provedor de serviços. As informações fornecidas na primeira etapa permanecem privadas, nunca saindo do dispositivo do usuário.

Autenticar com algo que você conhece (mas não com uma senha!), algo que você é e tudo mais

A autenticação sem senha pode usar algo que você conhece, desde que não seja uma senha. A alternativa mais comum é um PIN. E embora um PIN possa parecer semelhante a uma senha, é bem diferente. Os PINs são normalmente usados para desbloquear um dispositivo local, como um cartão de débito. Sem um PIN, seu cartão bancário é inútil. Por outro lado, as senhas são combinadas com informações armazenadas em um banco de dados central e são vulneráveis em si mesmas.

Outros métodos comuns neste domínio incluem reconhecimento de imagens e padrões. Durante o registro, alguns serviços solicitarão que você selecione uma imagem. Então, ao autenticar, você seleciona sua imagem entre várias opções. Da mesma forma, a autenticação de reconhecimento de padrões exige que você se lembre de pontos pré-selecionados em uma imagem ou grade.

Autenticação biométrica se torna mais aceita

A autenticação biométrica usa características físicas exclusivas, como seu rosto ou impressão digital, para autenticar sua identidade. A tecnologia biométrica está se tornando popular, especialmente quando usada para fins de segurança. Nossa pesquisa descobriu que 76% dos consumidores se sentem confortáveis em usar o reconhecimento facial para acessar seu computador ou telefone. Talvez o mais surpreendente é que 64% se sentem confortáveis em usá-lo para fazer login em uma conta online.

A autenticação biométrica está se integrando rapidamente aos métodos de telefone como token. Os smartphones têm microfones, câmeras e scanners de impressão digital, todos os quais podem ser usados para oferecer suporte a uma variedade de modos de autenticação biométrica que confirmam simultaneamente a posse do dispositivo.

A autenticação contextual oferece flexibilidade para usuários sem senha

Além de confirmar ativamente sua identidade, os métodos de autenticação contextual detectam passivamente o risco usando fatores como localização, atividade e identificadores de dispositivo. Também conhecido como autenticação baseada em sinais, esse processo pode permitir o cenário final sem senha conhecido como autenticação de fator zero (0FA), em que o usuário recebe acesso se nenhum sinal de risco estiver presente. Se o sistema não tiver certeza, o usuário é simplesmente solicitado a fornecer uma medida de autenticação, como um PIN ou característica biométrica.

Modelos avançados como a confiança adaptativa contínua (CAT) usam aprendizado de máquina para analisar conjuntos ainda mais ricos de variáveis sobre o usuário para determinar o risco, como medir a pressão de pressionamento de tecla ou reconhecer o movimento específico de um usuário ao caminhar com um dispositivo.

Três etapas que você pode seguir para implementar a autenticação sem senha

Como mencionado, sem senha é uma aspiração (pelo menos por enquanto), e cada passo que você dá em direção a isso aumenta sua postura geral de segurança. Nesse espírito, vamos dar uma olhada em três etapas que você pode seguir para começar a reduzir o número de senhas em sua empresa.

Colaborar com as partes interessadas para identificar prioridades e preferências

Ganhe a adesão das principais partes interessadas explicando exatamente como o abandono das senhas beneficiará suas equipes e facilitará seu trabalho. Determine prioridades para melhorias de segurança, saiba como os fluxos de trabalho podem ser afetados e identifique preferências para novos métodos de autenticação.

Otimize as ferramentas existentes que permitem métodos sem senha

Faça um balanço e explore as opções sem senha que você já tem à sua disposição. Por exemplo, se sua empresa já usa o Windows 10, você pode usar o Windows Hello para Empresas, que combina um método de autenticação local, como autenticação biométrica ou baseada em dispositivo.

Faça as seguintes perguntas:

- Quais opções sem senha já temos disponíveis?

- Podemos modificar os fluxos de autenticação atuais para evitar senhas?

- Essas mudanças acabarão por reduzir o atrito para os usuários?

Mude os investimentos futuros para ferramentas prontas para uso sem senha

Para preparar sua empresa para a adoção universal da autenticação sem senha, é importante simplificar seu caminho de migração ao longo do tempo, mudando os investimentos atuais e futuros sempre que possível. Ao adquirir um novo software, considere a disponibilidade de opções de autenticação que aproveitam a biometria, telefone como token e protocolos emergentes, como FIDO2.

Nossa dependência de senhas passará em breve

Eventualmente, chegaremos a um futuro em que você não precisará lembrar uma senha, os servidores não terão que armazená-los e os hackers não poderão explorá-los. Esse é um mundo digital muito mais seguro do que aquele em que vivemos hoje. Mas isso acontecerá pouco a pouco e exigirá novas formas de pensar sobre segurança, como provas de conhecimento zero e modelos de segurança de confiança zero (ambos nos quais nos aprofundaremos durante os próximos relatórios de pesquisa).

A tendência é se afastar das senhas e adotar formas de autenticação mais pessoais, contextuais e sem atrito.

Metodologia

A Capterra realizou a Pesquisa de autenticação sem senha de 2022 em janeiro de 2022 entre 974 consumidores, incluindo 389 líderes empresariais que relataram responsabilidades de gerenciamento ou mais para aprender sobre atitudes em relação a vários métodos de autenticação e seu uso por empresas dos EUA.