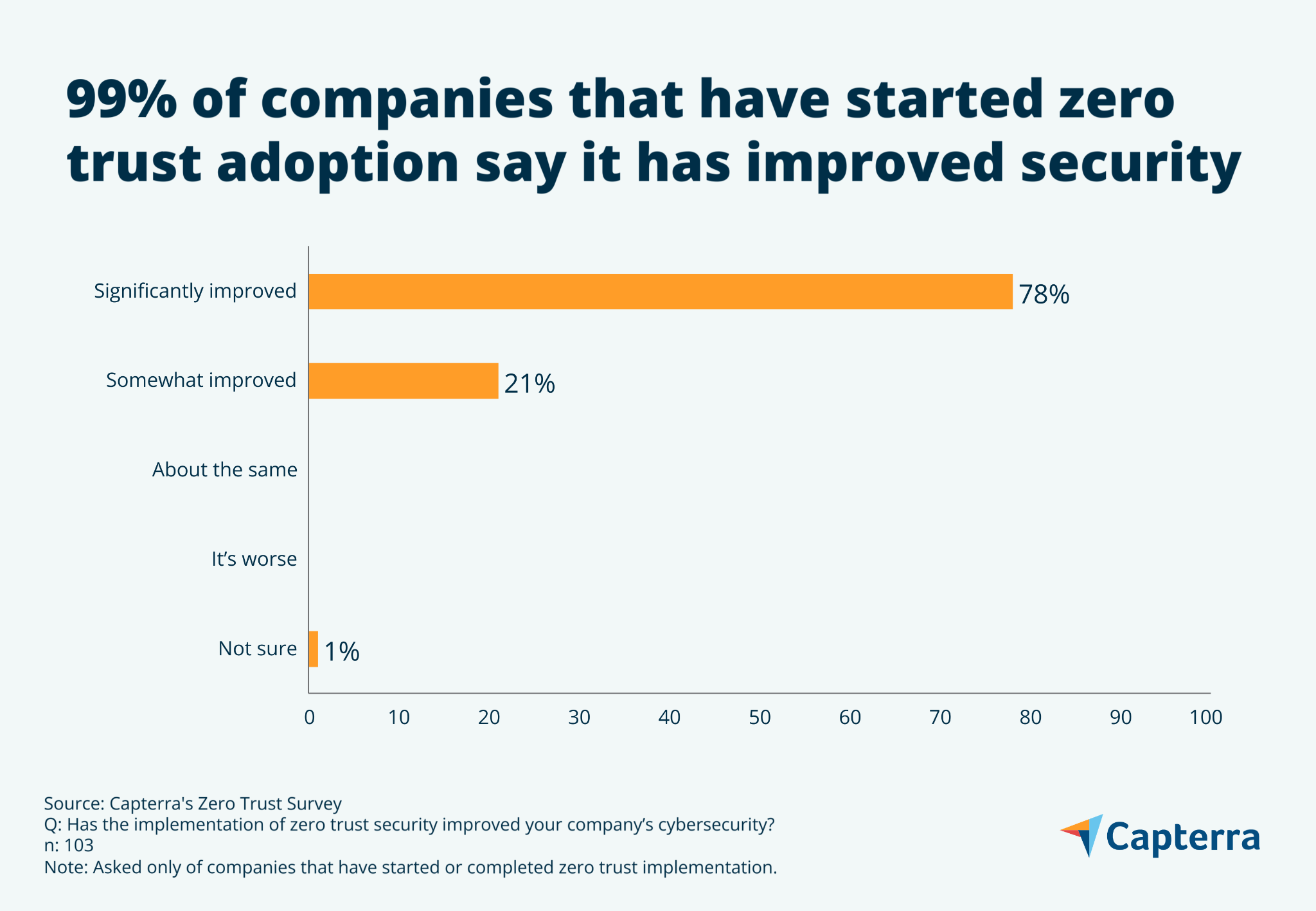

Zero Trust poprawia cyberbezpieczeństwo według 99% firm, które je stosują

Opublikowany: 2022-08-18Niemal jednomyślnie 99% osób, które przyjęły zasadę zerowego zaufania, twierdzi, że poprawiło to cyberbezpieczeństwo ich firmy. Oto, co musisz wiedzieć, aby rozpocząć podróż w kierunku zerowego zaufania swojej firmy.

Zero zaufania to strategia bezpieczeństwa, ale to także sposób myślenia. Nie oznacza to braku zaufania, ale oznacza brak zaufania ukrytego . Jasne? Nie? Dobra, zagłębimy się w to.

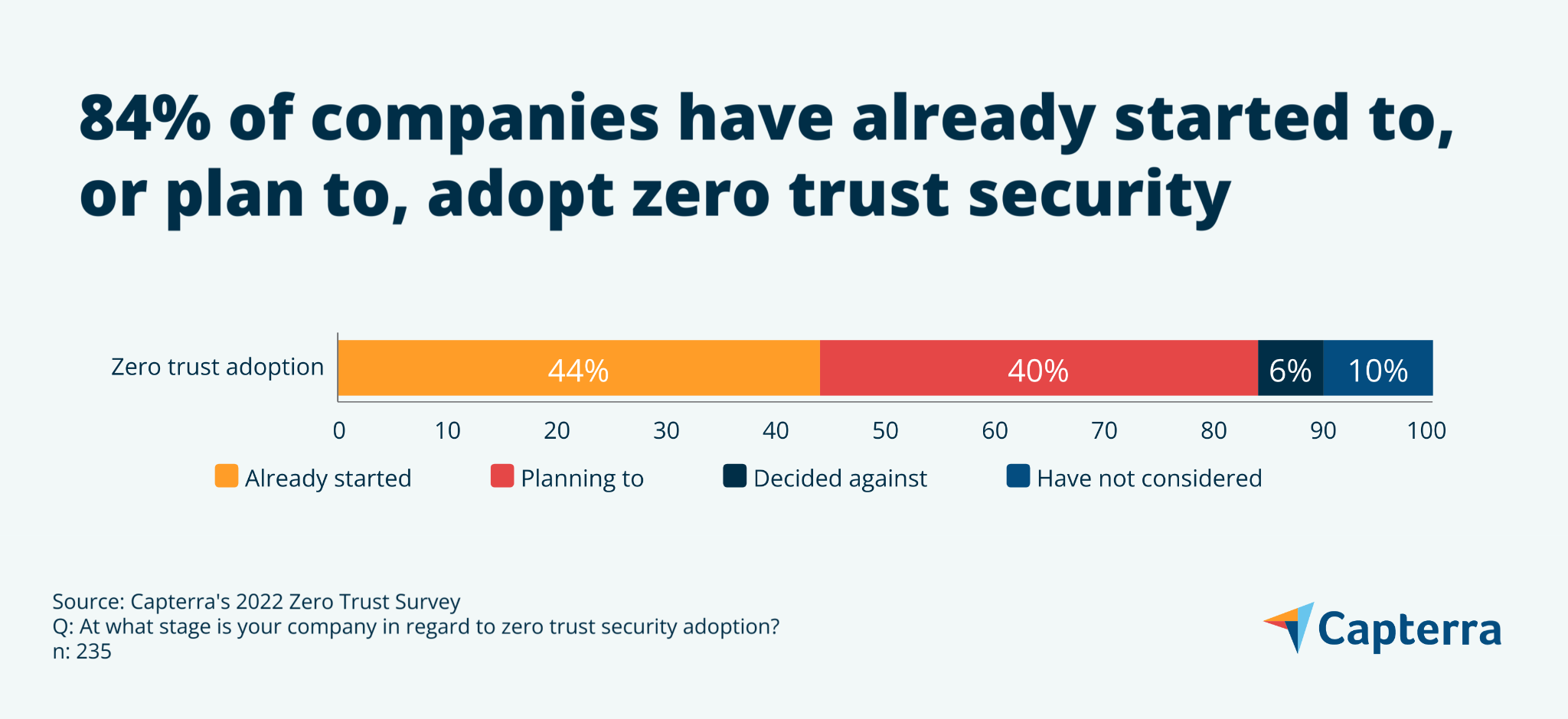

Nasza ankieta Zero Trust Survey [*] z 2022 r. pokazuje, że 84% firm zdecydowało się na przyjęcie strategii zerowego zaufania . Jeśli Twoja firma jest zaniepokojona rosnącymi zagrożeniami bezpieczeństwa, czytaj dalej, aby dowiedzieć się o korzyściach płynących z przejścia na zero zaufania oraz o tym, jak radzić sobie z wyzwaniami, które się z tym wiążą.

Czym jest zero zaufania i dlaczego ciągle o tym słyszę?

Zero zaufania to strategia, która ułatwia optymalizację bezpieczeństwa Twojej firmy poprzez jednoznaczną identyfikację użytkowników i przyznanie im odpowiedniej ilości dostępu do Twojej sieci.

Zero zaufania zastępuje skromne motto ukrytego zaufania „ zaufaj, ale weryfikuj ” bezlitosną maksymą „ nigdy nie ufaj, zawsze weryfikuj”. „Jeśli brzmi to cynicznie, powinno. Bezpieczeństwo zero zaufania działa z nastawieniem, że naruszenie jest albo nieuniknione, albo już nastąpiło.

W związku z tym bezpieczeństwo z zerowym zaufaniem służy jako bezpośredni zamiennik niejawnego bezpieczeństwa zaufania , które w przeszłości było domyślne dla infrastruktury IT. W przypadku niejawnego zaufania, gdy ktoś znajdzie się w obrębie Twojej granicy bezpieczeństwa, ufasz mu bezwarunkowo, bez dalszej analizy. Strategia ta okazała się nieodpowiednia dla współczesnego środowiska zagrożeń docelowych.

Ulepszenia zabezpieczeń zerowego zaufania, które omówimy poniżej, są liczne i zróżnicowane. Strategie zerowego zaufania są już zalecane przez organizacje takie jak CISA [1] i NIST [2] , a obecnie są one upoważnione do działania agencji federalnych na mocy rozporządzenia prezydenta Bidena w sprawie poprawy cyberbezpieczeństwa narodu [3] .

Co więcej, demonstrując zbliżający się krok w kierunku zerowego zaufania, 44% ankietowanych firm już rozpoczęło wdrażanie zerowego zaufania, a kolejne 40% planuje go wdrożyć w pewnym momencie w przyszłości – tylko 16% nie rozważało tego ani nie zdecydowało się na to. Spośród planujących jego przyjęcie w przyszłości 72% zamierza rozpocząć wdrażanie w ciągu najbliższego roku.

Jednak pomimo nieuniknionego masowego przyjęcia zerowego zaufania, nasza ankieta pokazuje, że prawie połowa ankietowanych specjalistów IT (47%) twierdzi, że kierownictwo ich firmy nie rozumie bezpieczeństwa zerowego zaufania. Co gorsza, 40% naszych respondentów twierdzi, że stoi przed wyzwaniami związanymi z uzyskaniem budżetu na nową technologię potrzebną do wdrożenia zabezpieczeń typu zero trust.

I chociaż te problemy mogą skomplikować drogę do zerowego zaufania organizacji, po prostu nie można zapewnić wystarczających zabezpieczeń przy użyciu strategii zabezpieczeń niejawnego zaufania w dzisiejszym szybko eskalującym środowisku zagrożeń.

Co jest złego w podejściu do bezpieczeństwa, którego już używamy (tj. niejawnym zaufaniu)?

Niejawny model bezpieczeństwa zaufania został zaprojektowany dla minionej epoki i nie jest już odpowiedni dla współczesnych zagrożeń cyberbezpieczeństwa. W przeszłości, gdy większość pracy wykonywano w zamkniętej sieci z niewielkim połączeniem z zagrożeniami zewnętrznymi, nazwa użytkownika i hasło wydawały się wystarczające i łatwo było założyć, że można ufać każdemu, kto działa w obrębie Twojej granicy bezpieczeństwa.

Szybko do przodu, a firmy są połączone z różnymi platformami Software-as-a-Service (SaaS), zależnymi od rozwiązań do przechowywania danych w chmurze i coraz częściej hostują pracowników zdalnych na całym świecie. Innymi słowy, granice bezpieczeństwa rozszerzyły się i zwiększyły się powierzchnie ataków.

Co więcej, same zagrożenia cyberbezpieczeństwa przesunęły się z ogólnie pasywnych infekcji złośliwym oprogramowaniem do coraz bardziej ukierunkowanych i destrukcyjnych ataków wymierzonych w określone firmy lub osoby, często inicjowanych przez wysoce zorganizowane organizacje przestępcze. Z tych powodów firmy potrzebują strategii bezpieczeństwa, które stale weryfikują tożsamość i minimalizują potencjalny wpływ ataku.

Czy zatem zero zaufania jest lepsze niż niejawne zaufanie? Niemal jednomyślnie 99% osób, które rozpoczęły lub zakończyły przyjęcie zerowego zaufania, twierdzi, że poprawiło to cyberbezpieczeństwo ich firmy – 78% twierdzi, że znacznie poprawiło cyberbezpieczeństwo.

Jaka jest wartość biznesowa zerowego zaufania?

Zero zaufania ma na celu zwiększenie odporności infrastruktury IT i ograniczenie zakłóceń działalności. Jest to ważne, ponieważ nasza niedawna ankieta dotycząca wpływu oprogramowania ransomware [**] wykazała, że największy pojedynczy wpływ ataku ma na produktywność, przy czym więcej niż jeden na cztery ataki trwa dłużej niż 24 godziny (w tym 8% trwa tydzień lub dłużej). Nic więc dziwnego, że w atakach ransomware, w których ofiara nie płaci okupu, co trzecia ofiara (34%) nadal ponosi straty przekraczające 50 000 USD.

Zero zaufania zmniejsza zagrożenie cyberatakami, takimi jak oprogramowanie ransomware, nie tylko poprzez zapobieganie im, ale także poprzez ograniczanie ich możliwości poruszania się po sieci, jeśli zostaniesz zaatakowany. Odbywa się to za pomocą strategii, takich jak klasyfikacja danych, ograniczone uprawnienia dostępu i segmentacja sieci, dzięki czemu dostęp do części sieci nie oznacza dostępu do całej.

Nasze badanie wskazuje, że głównym powodem przyjęcia zerowego zaufania jest wzmocnienie bezpieczeństwa danych (72%), a następnie potrzeba poprawy zarządzania tożsamością i dostępem (63%). Większość cyberataków obejmuje złamane dane uwierzytelniające lub zhakowane hasła, podczas gdy rosnąca lista przepisów dotyczących prywatności danych zmusiła firmy do wzmocnienia praktyk w zakresie bezpieczeństwa danych, a wszystkim tym zajmuje się zero zaufania.

Co więcej, nowoczesne hybrydowe środowisko pracy musi być wystarczająco elastyczne, aby obsługiwać pracowników zdalnych, jednocześnie zapobiegając nieautoryzowanemu dostępowi. Dostęp do sieci o zerowym zaufaniu (ZTNA) wspiera bezpieczeństwo pracy zdalnej, zastępując wrażliwe technologie sieciowe, takie jak VPN.

Jakie są wyzwania związane z wdrożeniem zerowego zaufania?

Według naszego badania Zero Trust ograniczenie dostępu do danych bez wpływu na przepływy pracy jest największym wyzwaniem stojącym przed firmami, które już wdrożyły zasadę zerowego zaufania (49%) , a następnie z bliska opracowywanie nowych polityk bezpieczeństwa (47%) i wybór dostawców zerowego zaufania (46 %). Przyjrzyjmy się każdemu z nich.

Ograniczanie dostępu do danych bez wpływu na przepływy pracy

Przyjmując zero zaufania, firmy muszą zapewnić, że pracownicy, kontrahenci i partnerzy biznesowi mają dostęp do potrzebnych im danych, jednocześnie ograniczając dostęp do danych, których nie mają.

Należy pamiętać, że odebranie dostępu do wcześniej dostępnych systemów lub danych może powodować frustrację, jeśli zostanie potraktowane w sposób przypadkowy. Dlatego zero zaufania musi być częścią kultury Twojej firmy, jeśli ma odnieść sukces. Pracownicy powinni zrozumieć, że zerowe zaufanie nie oznacza, że nie są ufani i że ma po prostu umożliwić firmie odniesienie sukcesu w nowoczesnym środowisku zagrożeń.

Opracowywanie nowych polityk bezpieczeństwa

Zero zaufania zazwyczaj wymaga opracowania bardziej rozbudowanych zasad zarządzania tożsamością i dostępem, a także szczegółowej segmentacji sieci, która dostosowuje się do określonych obciążeń. Istniejące kontrole bezpieczeństwa będą prawdopodobnie stopniowo zastępowane, zarówno ze względu na koszty, jak i niezbędny okres przejściowy. Tymczasem pracownicy IT są często odpowiedzialni za utrzymanie nakładających się standardów.

Wybór dostawców o zerowym zaufaniu

Zero zaufania to modne hasło, które zostało dodane jako funkcja do produktów niezliczonych dostawców oprogramowania. Tu, w Capterra, nasz katalog zawiera ponad 1000 produktów, które nie mają funkcji zaufania. I chociaż tak może być, zero zaufania stało się wyraźnie narzędziem marketingowym w takim samym stopniu jak narzędziem bezpieczeństwa, co jeszcze bardziej myli jego znaczenie i komplikuje proces selekcji.

Zero zaufania to podróż, a nie cel

Ataki ransomware, pracownicy zdalni i wszystko w chmurze to tylko niektóre z powodów, dla których firmy muszą zacząć planować swoje ostateczne przejście na zabezpieczenia typu zero trust. Mając to na uwadze, jest mało prawdopodobne, że większość firm będzie w stanie w najbliższym czasie w pełni przejść na architekturę zerowego zaufania – i to jest w porządku. Wszelkie kamienie milowe, które Twoja firma osiągnie na drodze do zerowego zaufania, zwiększają jej bezpieczeństwo.

Metodologia badania

* Badanie „Zero zaufania 2022” firmy Capterra zostało przeprowadzone w czerwcu 2022 r. wśród 235 respondentów w USA, aby dowiedzieć się więcej o trendach adopcji „zero zaufania”. Wszyscy respondenci wskazali jako specjaliści IT, dyrektorzy lub właściciele w swojej firmie.

** Badanie Capterra 2022 Ransomware Impacts Survey zostało przeprowadzone w maju 2022 roku wśród 300 amerykańskich liderów biznesu, którzy doświadczyli ataku ransomware. Wszyscy respondenci byli częścią zespołu odpowiedzi lub byli w pełni świadomi odpowiedzi firmy.

Źródła

- Model dojrzałości zerowego zaufania, CISA

- Architektura Zero Zaufania, NIST

- Rozporządzenie wykonawcze w sprawie poprawy cyberbezpieczeństwa narodu, Biały Dom