3 kroki, które należy wykonać po naruszeniu danych

Opublikowany: 2022-05-07Podejmij te trzy kroki zaraz po zdarzeniu z naruszeniem, aby zapobiec dalszym stratom.

Działanie w cyfrowym miejscu pracy oznacza używanie Internetu do udostępniania zasobów biznesowych i zarządzania nimi, do których można uzyskać dostęp online na kompatybilnych urządzeniach. Jednak ten model miejsca pracy z ciągłym dostępem do internetu może potencjalnie zagrozić bezpieczeństwu Twojej firmy i sprawić, że będzie ona podatna na zagrożenia cybernetyczne.

Cyberprzestępcy zawsze szukają takich luźnych końców, aby włamać się do sieci Twojej firmy i wykraść poufne informacje z pominięciem mechanizmu bezpieczeństwa. Ten proces jest znany jako naruszenie danych.

Jeśli jesteś osobą odpowiedzialną za zarządzanie bezpieczeństwem IT w swojej firmie, powinieneś wiedzieć, jak radzić sobie z naruszeniem danych — natychmiastową reakcję i kroki naprawcze, które należy podjąć, oraz zainteresowane strony, które należy zaangażować w celu szybszego rozwiązania problemu.

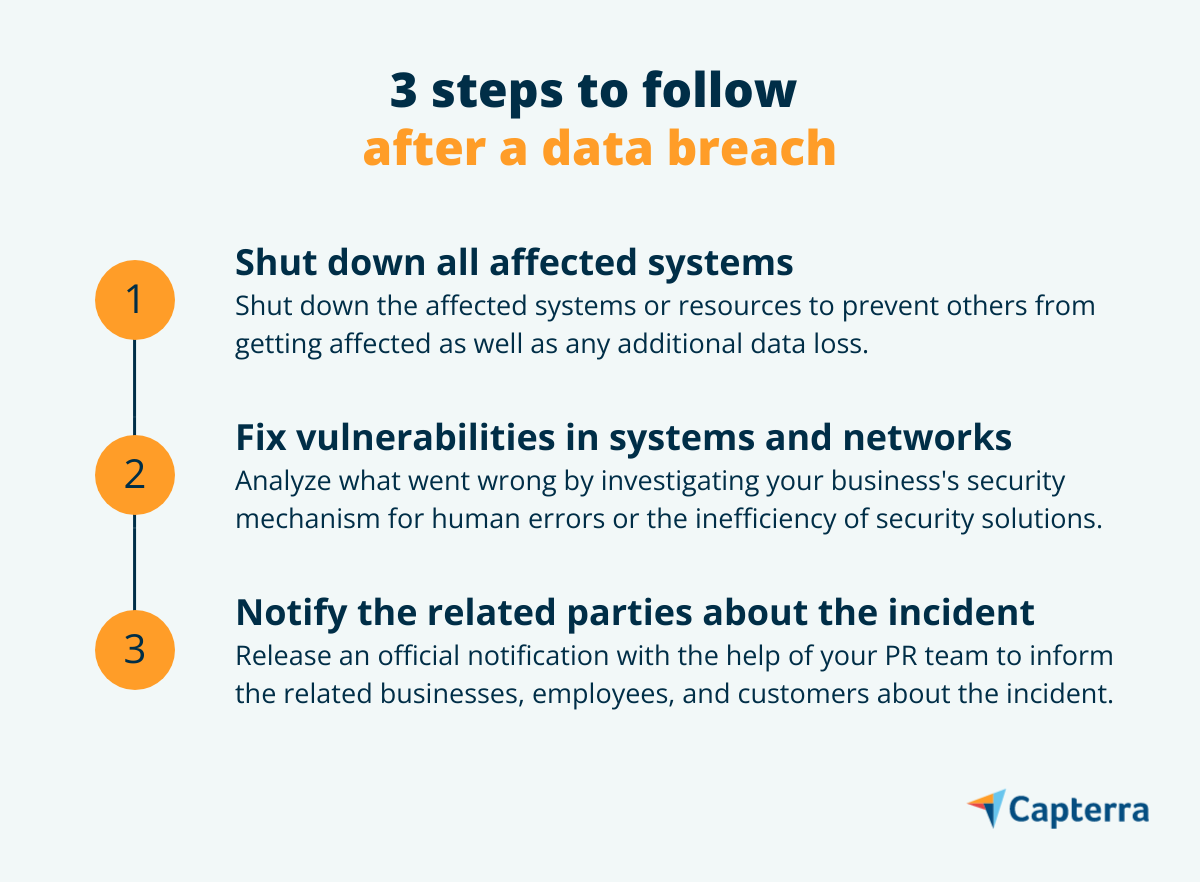

W tym artykule wyjaśniamy trzy kroki, które należy podjąć zaraz po zdarzeniu z naruszeniem, aby zapobiec dalszym stratom i związanym z tym szkodom. Ale zanim do tego dojdziemy, najpierw zrozummy, czym jest naruszenie danych i jaki ma wpływ na firmy na całym świecie.

Co to jest naruszenie danych?

Naruszenie danych lub wyciek danych to incydent związany z bezpieczeństwem, w którym hakerzy kradną lub uzyskują dostęp do poufnych lub wrażliwych danych z pominięciem mechanizmu bezpieczeństwa. Dane te mogą być poufnymi informacjami biznesowymi (np. raport kredytowy, dane uwierzytelniające konta bankowego) lub informacjami o klientach (np. adresy e-mail, numery ubezpieczenia społecznego).

Hakerzy próbują włamać się do danych przy użyciu różnych rodzajów technik cyberataków, takich jak kradzież tożsamości, umieszczanie wirusa w systemie lub manipulowanie infrastrukturą IT w celu zablokowania dostępu użytkowników do zasobów IT.

Wpływ naruszenia danych

Znana marka sportowa Puma niedawno została dotknięta incydentem naruszenia danych, który dotknął ponad 6000 osób, w tym pracowników i klientów. Atak został przeprowadzony przy użyciu oprogramowania ransomware, czyli przechowywania informacji w zamian za pieniądze. Podobnie, startup edtech Unacademy stracił ponad 20 milionów rekordów użytkowników w incydencie związanym z naruszeniem danych w 2020 roku.

Te przykłady pokazują, że naruszenia danych mogą mieć wpływ na firmy każdej wielkości. Aby ograniczyć wpływ, Twoja firma powinna podjąć odpowiednie środki bezpieczeństwa danych po ataku — na wypadek, gdyby się z nim zetknął.

Krok 1: Wyłącz wszystkie systemy, których dotyczy problem

Zacznij od zamknięcia systemów dotkniętych naruszeniem, aby zapobiec naruszeniu innych systemów. Gdy to zrobisz, zmień dane logowania do wszystkich kont firmowych i serwerów zawierających poufne informacje.

Zmobilizuj zespół ekspertów, aby zidentyfikować główną przyczynę naruszenia bezpieczeństwa, jego źródło oraz to, czy haker nadal ma dostęp do Twoich systemów. Dołącz do tego zespołu ekspertów ds. bezpieczeństwa IT i ryzyka, prawa, kryminalistyki, operacji, zasobów ludzkich, komunikacji i wyższej kadry kierowniczej — w zależności od wielkości firmy.

Podejmując te środki bezpieczeństwa, uważaj, aby nie zniszczyć żadnych dowodów z incydentu; pomoże zespołowi kryminalistycznemu w dochodzeniu i naprawie.

Krok 2: Napraw lukę w zagrożonych systemach i sieciach

Po wyizolowaniu systemów, zasobów lub sieci, których dotyczy problem, zidentyfikuj słabe strony mechanizmu zabezpieczeń Twojej firmy, które otworzyły drzwi hakerom. Zacznij od zbadania, w jaki sposób Twoi pracownicy i klienci dzielą się informacjami biznesowymi, ponieważ błędy ludzkie są przyczyną większości incydentów naruszenia danych. Według badań branżowych 22% naruszeń danych ma miejsce z powodu błędów ludzkich.

Po zidentyfikowaniu przyczyny naruszenia należy przeprowadzić serię testów segmentacji sieci, aby zidentyfikować mniej bezpieczne podsieci. Testy te uruchamiają skanowanie portów w sieci firmowej w poszukiwaniu nieautoryzowanych adresów IP urządzeń. Segmentacja sieci jest weryfikowana jako prawidłowo działająca, gdy nie zostaną znalezione nieautoryzowane adresy IP.

W przypadku naruszenia bezpieczeństwa podsieci należy ją odizolować, aby zapobiec zainfekowaniu całej sieci firmowej. Poproś ekspertów kryminalistyki o zebranie wszystkich informacji o nieautoryzowanym adresie IP lub adresach, z których prawdopodobnie przeprowadzono atak, i przygotuj raport o naruszeniu danych w celu wdrożenia planu naprawczego.

Raport ten powinien zawierać szczegółowe informacje na temat słabych punktów sieci, które umożliwiły nieautoryzowany dostęp, oraz techniki użytej przez hakera do przeprowadzenia ataku. Raport pozwoli Ci przeanalizować, jak silny lub słaby jest Twój istniejący mechanizm bezpieczeństwa danych, a także zidentyfikować sposoby jego wzmocnienia, aby zapobiec przyszłym atakom.

Krok #3: Powiadom powiązane podmioty o naruszeniu

Ostatnim krokiem jest powiadomienie wszystkich interesariuszy, których dotyczy naruszenie. Najpierw porozmawiaj z organami ścigania, aby ustalić, czy podczas naruszenia doszło do naruszenia przepisów federalnych lub stanowych. Jeśli tak, poproś ich, aby zasugerowali kroki naprawcze, aby uniknąć procesów sądowych.

Następnie dokonaj formalnego komunikatu w mediach, w którym określisz wystąpienie naruszenia, intensywność utraty danych oraz osoby (klienci i pracownicy), których dotyczy naruszenie. Zachowaj przejrzystość w informowaniu o środkach zaradczych podjętych w celu powstrzymania naruszenia. Pomoże Ci to odzyskać zaufanie stron powiązanych.

Zastanów się nad zaangażowaniem zespołu ds. public relations (PR), aby skutecznie przekazać wiadomość. Przewiduj również pytania, które mogą zadać powiązane strony dotyczące incydentu. Niektóre często zadawane pytania to:

- Czy wyciekły nasze dane osobowe, takie jak dane kontaktowe i dane bankowe?

- Jakie środki ochrony danych zostały podjęte w celu złagodzenia ataku?

- Czy są jakieś kroki, które możemy podjąć po naszej stronie, aby zmniejszyć straty?

Jeśli Twoja działalność biznesowa obejmuje gromadzenie danych osobowych klientów — powiedzmy numeru ubezpieczenia społecznego, numeru karty kredytowej lub informacji o stanie zdrowia — i dane te zostały naruszone podczas naruszenia, natychmiast poinformuj o tym instytucje, takie jak bank i lokalna komórka ds. cyberprzestępczości. Umożliwi im to monitorowanie zhakowanych kont pod kątem ostrzeżeń o oszustwie lub śledzenie podobnych skarg od klientów.

Wzmocnij bezpieczeństwo IT, aby zapobiec naruszeniom danych

Naruszenie danych może być sparaliżowane dla Twojej firmy. Według raportu Gartnera (pełne badanie dostępne dla klientów Gartnera) przeciętna amerykańska firma traci około 8,2 miliona dolarów z powodu naruszenia bezpieczeństwa danych.

Wdrożenie planu reagowania na incydenty cyberbezpieczeństwa może prowadzić do skutecznego odzyskiwania. Użyj planu, aby monitorować swoje systemy, wykrywać incydenty bezpieczeństwa i wdrażać metody zapobiegania lub odzyskiwania, aby zmniejszyć wynikające z nich straty. Możesz także użyć narzędzi programowych, aby wzmocnić stan bezpieczeństwa swojej firmy i zapobiec atakom w przyszłości.

Rozwiązania programowe zabezpieczające Twoją firmę przed naruszeniami danych:

- Oprogramowanie do zapobiegania utracie danych zapewnia wgląd w wykorzystanie danych w całej firmie i zapewnia zgodność z zasadami i przepisami dotyczącymi zagrożeń, takich jak narażenie poufnych danych lub przypadkowa utrata danych.

- Oprogramowanie zabezpieczające sieć w połączeniu z zaporą sieciową stale monitoruje ruch sieciowy w celu identyfikowania prób włamań i powiadamia zespół ds. bezpieczeństwa IT o podejrzanych zdarzeniach w celu dalszego zbadania.

- Oprogramowanie do wykrywania i reagowania na punkty końcowe (EDR) stale monitoruje, bada i reaguje na aktywne zagrożenia, które atakują punkty końcowe sieci. Pomaga identyfikować potencjalnie szkodliwe aplikacje i nowe złośliwe oprogramowanie w czasie rzeczywistym.

- Oprogramowanie do uwierzytelniania wieloskładnikowego zabezpiecza poświadczenia kont firmowych, aby zapobiec próbom kradzieży tożsamości.

- Oprogramowanie do szkolenia w zakresie świadomości bezpieczeństwa uczy Twoich pracowników, jak identyfikować cyberataki, podejmować zapobiegawcze środki ochrony danych i skutecznie odzyskiwać utracone dane.

Nadal jesteś ciekawy? Zapoznaj się z artykułami Capterra na temat cyberbezpieczeństwa i zarządzania IT.