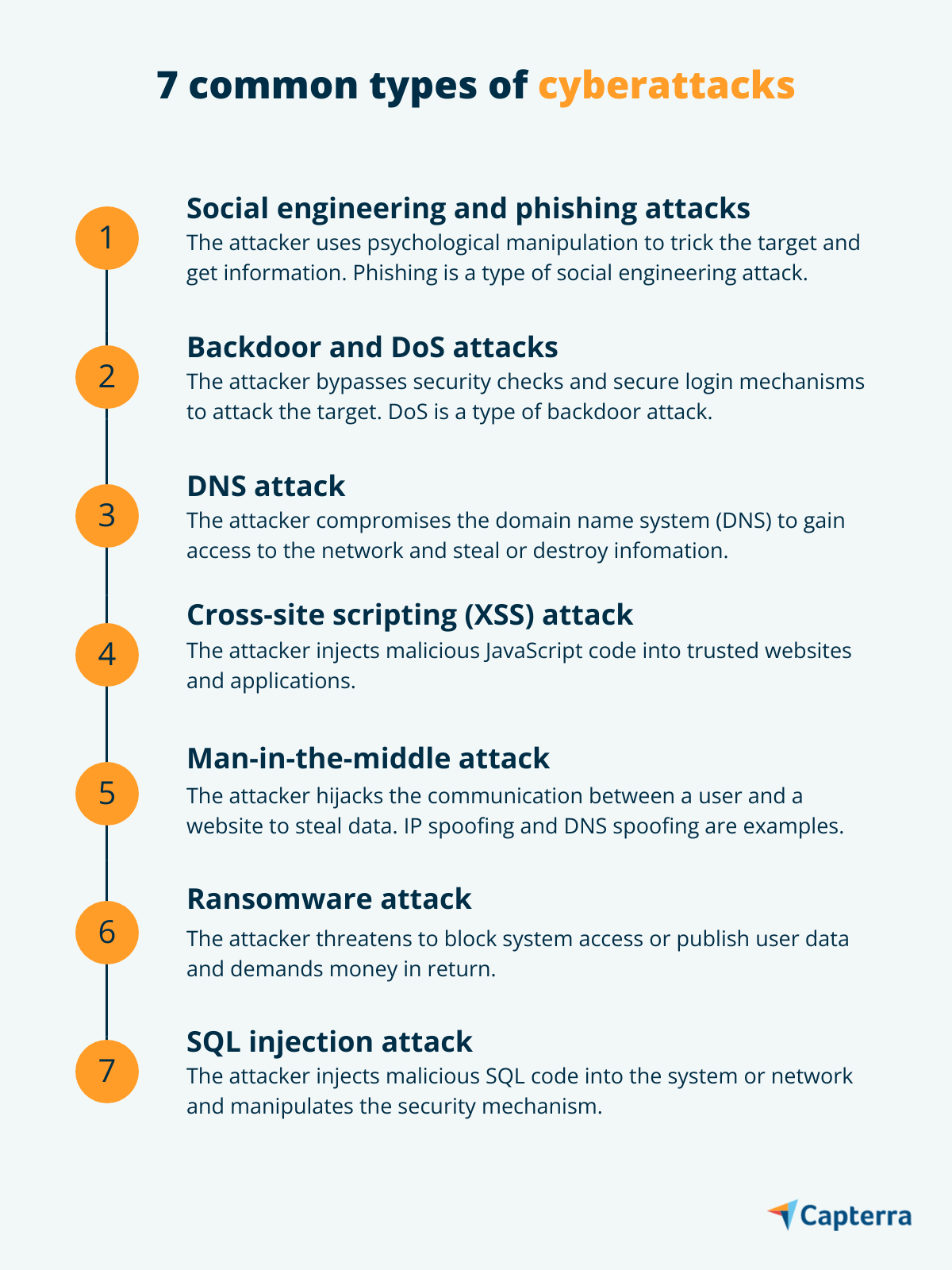

7 powszechnych typów cyberataków

Opublikowany: 2022-05-07Chroń swoją firmę przed tymi siedmioma typowymi typami cyberataków.

Cyberprzestępcy wykorzystują różne narzędzia i techniki do atakowania firm. Na przykład cyberatak powstrzymał wszystkie pilne operacje w ruchliwym szpitalu w Czechach walczącym z COVID-19. Firma dostarczająca żywność w Niemczech padła ofiarą rozproszonego ataku typu „odmowa usługi” (DDoS), który spowodował ogromne straty z powodu wstrzymania dostaw. Urzędnicy rządowi w USA otrzymali mnóstwo ataków phishingowych po uchwaleniu ustawy o pomocy.

Prognozy Gartnera mówią, że do 2025 r. cyberprzestępcy będą używać uzbrojonych środowisk technologii operacyjnych (OT), aby zaszkodzić lub zabić ludzi. Sugeruje to, że techniki cyberataków będą nadal ewoluować, aby tworzyć lepsze wersje złośliwego oprogramowania, które przyniosą większe straty firmom.

Ta sytuacja jest bardziej niepokojąca dla małych i średnich firm (SMB), ponieważ nie mają one takich samych zasobów do walki z cyberatakami jak duże przedsiębiorstwa. Jako właściciel SMB musisz zbudować mechanizm obronny i przygotować swój zespół do ograniczenia strat wynikających z cyberprzestępczości.

W tym artykule wymieniliśmy siedem najczęstszych cyberataków i podzieliliśmy się kilkoma wskazówkami, jak im zapobiegać. Poinformuj siebie i swój zespół o tych cyberatakach, aby budować świadomość i zapobiegać cyberprzestępczości.

Socjotechnika i atak phishingowy

Atak socjotechniczny manipuluje celem, aby uzyskać dostęp do poufnych informacji. Atakujący wykorzystuje manipulację psychologiczną — tj. wywieranie wpływu poprzez wykorzystywanie emocjonalne — w celu nakłonienia celu do podania informacji, takich jak dane bankowe lub hasła.

Wyłudzanie informacji to powszechnie stosowany atak socjotechniczny, w którym cyberprzestępca wykorzystuje wiadomości e-mail lub reklamy na stronach internetowych do manipulowania celem i pozyskiwania informacji. Większość małych i średnich firm jest celem ataków phishingowych, ponieważ mają małą sieć, a atakujący może łatwo zidentyfikować, kto jest bardziej zagrożony i ujawnić informacje.

Tym, co sprawia, że atak socjotechniczny jest niebezpieczny, jest to, że wykorzystuje on ludzkie błędy, a nie luki technologiczne. Atak może mieć formę wiadomości od znajomego/współpracownika, e-maila z prośbą o darowizny, wiadomości od nieznanej osoby lub e-maila promocyjnego z ofertą „zbyt piękna, aby była prawdziwa”.

Oprócz phishingu są to jeszcze inne rodzaje ataków socjotechnicznych:

- Przynęta: Atakujący umieszczają fizyczne lub internetowe przynęty, takie jak pozostawienie zainfekowanego złośliwym oprogramowaniem dysku flash w miejscu publicznym lub umieszczenie kuszącej reklamy, która prowadzi do witryny lub strony docelowej ze spamem.

- Scareware: Atakujący wysyłają powiadomienia o zagrożeniu, zachęcające użytkowników do zainstalowania oprogramowania, które zapewnia ochronę przed cyberatakami.

- Pretexting: Atakujący tworzą scenariusz, aby oszukać cel i przekonać go do ujawnienia informacji biznesowych lub osobistych (np. wysyłając wiadomość e-mail podszywającą się pod partnera biznesowego z prośbą o informacje na temat projektu, który nie został jeszcze uruchomiony).

- Spear phishing: Atakujący wysyłają e-maile, których celem jest osoba lub firma (np. wysyłają e-mail podszywając się pod partnera HR, prosząc pracowników o podpisanie rocznego podręcznika).

Wskazówki, jak zapobiegać atakom socjotechnicznym:

|

Atak backdoora i DoS

Atak backdoorem pozwala uzyskać dostęp do systemu komputerowego lub zaszyfrowanych danych z pominięciem kontroli bezpieczeństwa i mechanizmów logowania. Atak neguje proces uwierzytelniania w celu bezpiecznego logowania i umożliwia dostęp do aplikacji, sieci lub urządzeń zawierających poufne informacje. Atak umożliwia także zdalne uruchamianie poleceń i aktualizację złośliwego oprogramowania.

Atak typu „odmowa usługi” (DoS) to jedno ze złośliwych działań, do których może doprowadzić atak typu backdoor. W ataku DoS osoba atakująca zalewa docelowy system lub sieć nietypowym ruchem, który powoduje tymczasową lub trwałą odmowę usługi dla użytkowników. Kiedy ta technika jest wykorzystywana do hakowania wielu urządzeń (laptopa, smartfona itp.) w sieci firmowej, jest znana jako atak DDoS.

Inne rodzaje ataków backdoorem obejmują:

- Wbudowany backdoor: podczas programowania narzędzia programowego tworzony jest wpis backdoora, który umożliwia bezpośredni dostęp do kodu HTML i naprawianie błędów. Cyberprzestępcy korzystają z tego backdoora, aby włamać się do systemu i uzyskać dostęp do poufnych informacji lub umieścić wirusa na urządzeniach z oprogramowaniem.

- Backdoor trojański: złośliwy program, który po pobraniu zapewnia atakującemu nieautoryzowany dostęp do systemu. Jest specjalnie zaprojektowany do hakowania systemów i zasobów o wysokim poziomie bezpieczeństwa.

Wskazówki, jak zapobiegać atakom backdoorem:

|

Atak DNS

System nazw domen (DNS) jest jak książka telefoniczna, która tłumaczy przyjazne komputerom adresy IP na adresy URL czytelne dla człowieka. To sprawia, że DNS jest kluczowym elementem dla firm, a także głównym celem cyberataków.

Podczas ataku DNS system nazw domen zostaje naruszony, co umożliwia atakującemu uzyskanie dostępu do sieci i kradzież lub zniszczenie informacji. Oto różne rodzaje cyberataków związanych z zagrożeniem bezpieczeństwa DNS:

- Tunelowanie DNS: Atakujący używają programu rozpoznawania nazw DNS do tworzenia tunelu między ofiarą a atakującym. Ten tunel umożliwia złośliwemu oprogramowaniu przejście kontroli bezpieczeństwa i dotarcie do ofiary.

- Algorytm generowania domen: Atakujący generują nowe domeny i adresy IP, ponieważ oprogramowanie zabezpieczające blokuje poprzednie. Pomaga im to uciec przed środkami bezpieczeństwa i kontynuować próby ataków.

- Szybki przepływ: atakujący używają wielu fałszywych domen i adresów IP, aby zmylić i uciec od kontroli IP i wejść do bezpiecznej sieci.

- Nowo zarejestrowane domeny: Atakujący tworzą odmiany istniejących domen, aby oszukać użytkowników. Domeny te są dostępne tylko przez krótki czas, co utrudnia ich wykrycie.

Wskazówki, jak zapobiegać atakom DNS:

|

Atak cross-site scripting (XSS)

Skrypty między witrynami — znane również jako atak XSS — to technika, która manipuluje sieciami lub aplikacjami w celu wysyłania złośliwego kodu JavaScript do przeglądarki użytkownika. Mówiąc najprościej, osoba atakująca wstrzykuje złośliwy kod do zaufanych witryn i aplikacji.

Gdy użytkownik odwiedza zhakowaną witrynę, osoba atakująca włamuje się na ścieżkę komunikacji między użytkownikiem a platformą. W ten sposób osoba atakująca może ukraść ważne informacje, takie jak dane bankowe i dane logowania, lub wykonać działania w imieniu użytkownika.

Rodzaje cyberataków z wykorzystaniem XSS obejmują:

- Odbity XSS: Atakujący wysyła złośliwy kod do przeglądarki użytkownika za pośrednictwem zhakowanej sieci lub aplikacji.

- Przechowywany XSS: osoba atakująca wstrzykuje złośliwy kod bezpośrednio do przeglądarki użytkownika.

- XSS oparty na DOM: Atakujący modyfikuje kod po stronie klienta w zhakowanej sieci lub aplikacji.

Wskazówki, jak zapobiegać atakom XSS:

|

Atak Man-in-the-Middle

Man-in-the-middle (MITM) to rodzaj cyberataku, w którym atakujący przechwytuje komunikację między użytkownikiem a stroną internetową i potajemnie ją monitoruje w celu kradzieży informacji. Tworzy podobnie wyglądającą stronę internetową, ale z wirusem w kodzie, który umożliwia podsłuchiwanie.

Na przykład otrzymasz wiadomość e-mail od swojego banku z prośbą o aktualizację KYC dla bankowości internetowej. Prawdopodobnie uwierzysz w komunikat i zaczniesz postępować zgodnie z instrukcjami. Proces ten jest jednak monitorowany przez atakującego, który umieścił wirusa w witrynie, a wprowadzone informacje (dane bankowe, dane logowania lub dane KYC) są widoczne dla atakującego.

Oto różne rodzaje ataków MITM:

- Spoofing IP: Atakujący maskują tożsamość złośliwego oprogramowania i przedstawiają je użytkownikom jako legalne łącze umożliwiające dostęp do zasobów.

- Spoofing DNS: Atakujący przechwytują żądania DNS i przekierowują użytkowników do złośliwych witryn, które przypominają oryginał.

- Spoofing HTTPS: Atakujący zastępują znaki z zabezpieczonej domeny znakami spoza zestawu ASCII, które są podobne do oryginału.

- Przechwytywanie poczty e-mail: Atakujący uzyskują nieautoryzowany dostęp do konta e-mail użytkownika i monitorują komunikację w złośliwych celach.

- Podsłuchiwanie Wi-Fi: atakujący nakłaniają użytkowników do łączenia się ze złośliwą siecią, nazywając ją rzeczywistą siecią Wi-Fi. Ten atak jest również znany jako atak złych bliźniaków.

- Usuwanie SSL: Atakujący obniżają komunikację między dwoma celami do formatu niezaszyfrowanego, aby przeprowadzić atak MITM.

Wskazówki, jak zapobiegać atakom MITM:

|

Atak ransomware

Według Gartnera około 27% incydentów złośliwego oprogramowania zgłoszonych w 2020 r. było spowodowanych przez oprogramowanie ransomware. To sprawia, że ransomware jest jednym z najczęstszych rodzajów cyberataków, które grożą opublikowaniem danych ofiary lub zablokowaniem dostępu, żądając w zamian pieniędzy lub okupu.

Chociaż ataki ransomware są już powszechne, nasiliły się wraz ze środowiskiem pracy zdalnej wywołanym pandemią, alarmując liderów ds. bezpieczeństwa i ryzyka, aby zaostrzyli swoje metody cyberbezpieczeństwa. Chociaż rzadko zdarza się, że atak ransomware może spowodować zamknięcie firmy.

Oto rodzaje ataków ransomware:

- Ransomware Locker: Atakujący całkowicie blokują użytkowników z ich systemu lub blokują podstawowe funkcje komputera, a kwota okupu jest wyświetlana na ekranie blokady.

- Crypto ransomware: Atakujący szyfrują pliki i dokumenty użytkowników. Chociaż użytkownicy nadal widzą swoje dane w systemie, nie mogą uzyskać do nich dostępu bez klucza odszyfrowywania.

Wskazówki, jak zapobiegać atakom ransomware:

|

Atak wstrzyknięcia SQL

SQL injection (SQLi) to rodzaj cyberataku, który wykorzystuje kod języka zapytań strukturalnych (SQL) do manipulowania bezpieczeństwem sieci lub systemu i uzyskania dostępu do informacji. Po wstrzyknięciu do systemu lub sieci kod SQL umożliwia atakującemu kradzież, usunięcie lub modyfikację informacji, co skutkuje naruszeniem bezpieczeństwa danych.

Różne typy ataków SQLi obejmują:

- In-band SQLi: Atakujący używają tego samego kanału do przeprowadzania ataku i zbierania informacji.

- Inferencyjny SQLi: Atakujący wysyłają dane na serwer i obserwują odpowiedzi, aby dowiedzieć się więcej o jego strukturze.

- Out-of-band SQLi: Atakujący wykorzystują pojemność serwera do tworzenia żądań DNS lub HTTPS i przesyłania danych.

Wskazówki, jak zapobiegać atakom SQLi:

|

Dodatkowe zasoby pomagające zapobiegać cyberatakom

Kontrola technologii i świadomość pracowników idą w parze, jeśli chodzi o zapobieganie cyberatakom. Istnieje wiele narzędzi do cyberbezpieczeństwa i oprogramowania do szkolenia w zakresie świadomości bezpieczeństwa, które mogą pomóc w zbudowaniu mechanizmu obrony przed cyberatakami.

Naucz siebie i członków swojego zespołu w zakresie cyberbezpieczeństwa i dowiedz się, jak zapewnić bezpieczne zachowanie, nie tylko w miejscu pracy, ale przez cały czas. Sprawdź te powiązane blogi na temat cyberbezpieczeństwa:

- 4 porady ekspertów dotyczące poprawy cyberbezpieczeństwa w małej firmie

- 5 lekcji od małych firm, które były celem cyberataków

- 11 certyfikatów cyberbezpieczeństwa, które przygotują Cię na wojnę w sieci

- Dlaczego warto wykorzystać sztuczną inteligencję w swojej strategii cyberbezpieczeństwa