Hasła to W0r$T! — czas wprowadzić uwierzytelnianie bez hasła

Opublikowany: 2022-05-07Zamiast próbować wzmacniać hasła, nadszedł czas, aby Twoja firma zaczęła się ich całkowicie pozbywać.

Wszyscy wiedzą, że hasła są z natury podatne na zagrożenia cyberbezpieczeństwa. Dlatego nieustannie zachęcamy do korzystania z uwierzytelniania wieloskładnikowego (MFA), co do niedawna oznaczało dodanie warstwy lub więcej ochrony do haseł. Jednak w ostatnich latach rosnąca różnorodność i dostępność alternatywnych metod uwierzytelniania sprawiła, że jako lider biznesowy możesz rozpocząć wdrażanie usługi MFA bez haseł.

Nasza niedawna ankieta dotycząca uwierzytelniania bez hasła z 2022 r. wykazała, że 82% liderów biznesu jest gotowych na przyjęcie metod bez hasła. Porozmawiajmy więc o tym, jak Twoja firma może zacząć zwiększać bezpieczeństwo poprzez rezygnację z haseł — nawet jeśli jest to tylko ich część.

1. Zdecydowana większość liderów biznesu (82%) jest skłonna przyjąć metody uwierzytelniania bez hasła.

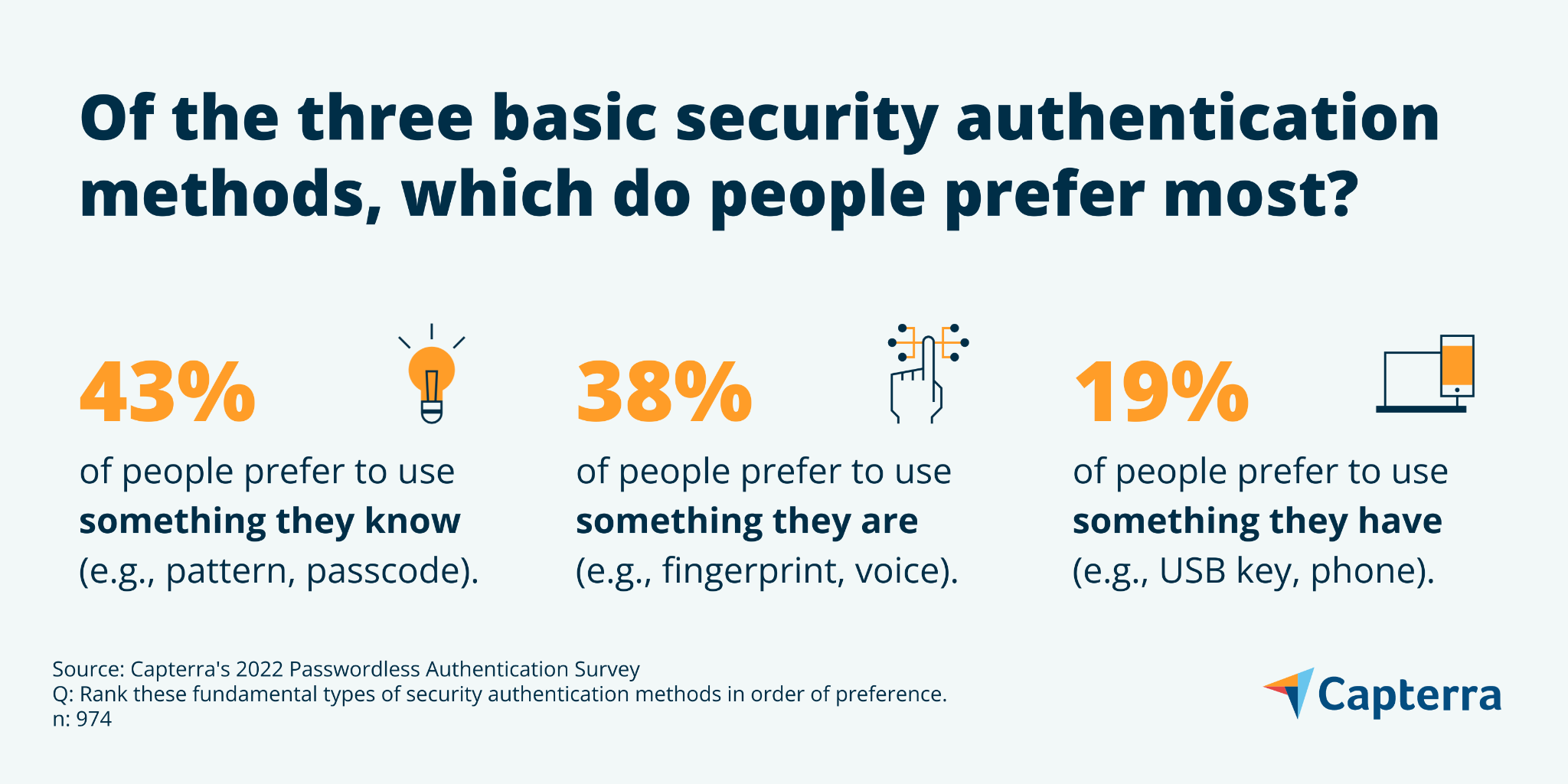

2. Najpopularniejszą metodą uwierzytelniania (43%) jest użycie czegoś, co znasz (np. hasła), ale użycie czegoś, czym jesteś (np. odcisk palca) jest tylko o kilka punktów procentowych (38%).

3. Większość firm (56%) jest obecnie zobowiązana przez przepisy do korzystania z uwierzytelniania wieloskładnikowego, a znaczna część (17%) musi go używać w celu zapewnienia zgodności z polisą ubezpieczenia cybernetycznego.

Hasła powodują tarcia dla użytkowników, co prowadzi do jeszcze słabszego bezpieczeństwa

Aby hasło było cokolwiek warte, musi być silne. W 2022 roku oznacza to co najmniej dwanaście znaków, w tym kombinację cyfr, znaków specjalnych oraz wielkich i małych liter. I pamiętaj, aby używać unikalnego hasła dla każdego konta. Aha, i powinieneś je regularnie zmieniać. Jeśli zapomnisz hasła, po prostu przejdź przez zawiły proces, aby utworzyć nowe lub poczekaj z pomocą techniczną.

Innymi słowy, hasła zapewniają słabą obsługę — dlatego większość użytkowników nie zawraca sobie głowy przestrzeganiem podstawowych protokołów haseł.

Niepokojące 77% naszych respondentów przynajmniej od czasu do czasu używa tego samego hasła do wielu kont — prawie połowa (46%) z tego odsetka przyznaje, że często używa haseł . Jest to poważny problem, ponieważ ponowne użycie haseł jest głównym czynnikiem powodującym ataki polegające na przejęciu kont i naruszeniach bezpieczeństwa danych. Zapytani o to, jak pamiętają swoje hasła, 26% zapisuje je na papierze, 25% przechowuje je w dokumencie online, a 21% używa osobistych informacji istotnych.

Hasła oferują stosunkowo słabe zabezpieczenia w najlepszych okolicznościach, ale jak pokazują nasze badania, wielu użytkowników pozostawia siebie (i swoją firmę) niemal bezbronnych. To sprawia, że Twoja firma jest podatna na ataki typu phishing, keyloggery, ataki siłowe i wiele innych taktyk stosowanych przez cyberprzestępców do obalania haseł.

Czym dokładnie jest uwierzytelnianie bez hasła?

Dokładnie tak to brzmi — uwierzytelnianie bez użycia haseł. Ale to nie jest takie proste. Nie możesz zadzwonić do kogoś i powiedzieć „Chcę zamówić uwierzytelnianie bez hasła”. Nie myśl o bezhasła jako o miejscu docelowym — potraktuj to jako cel, a wszelkie postępy w realizacji celu, jakim jest pozbycie się haseł, zwiększają bezpieczeństwo Twojej firmy.

Zanim przejdziemy dalej, przeanalizujmy alternatywy i to, co ludzie o nich myślą. Istnieją trzy podstawowe typy uwierzytelniania:

|

Obecnie więcej niż dwie na pięć osób (43%) nadal woli korzystać z czegoś, co znają – nie jest to zaskakujące, ponieważ korzystanie z haseł, kodów PIN i pytań zabezpieczających jest od dziesięcioleci najpopularniejszymi metodami uwierzytelniania. Zaskakujące może być to, że więcej niż jedna trzecia (38%) woli używać czegoś, czym są, znanego również jako uwierzytelnianie biometryczne. Podsumowując nasze wyniki, około jedna piąta (19%) woli użyć czegoś, co ma.

Rozważ te preferencje, gdy zagłębimy się w alternatywne hasła i opcje, które mogą najlepiej sprawdzić się w przypadku pracowników w Twojej firmie.

Zwiększ bezpieczeństwo, stosując uwierzytelnianie bez hasła

Jeśli uwierzytelnianie bez hasła może poprawić bezpieczeństwo, czy chciałbyś dokonać zmiany? Zadaliśmy to pytanie 389 liderom biznesu, a aż 82% odpowiedziało tak. I chociaż uwierzytelnianie bez hasła można wykonać jednoskładnikowo (np. użyj odcisku palca do odblokowania telefonu), firmy muszą używać MFA do ochrony dostępu do krytycznych systemów i poufnych danych.

Na szczęście prawie wszyscy liderzy biznesowi (95%) twierdzą, że ich firma używa usługi MFA do przynajmniej niektórych aplikacji biznesowych — 55% twierdzi, że używa jej do wszystkich aplikacji. Te liczby stale rosły przez lata, od kiedy zadajemy to pytanie. Jednym z powodów jest to, że MFA to nie tylko najlepsza praktyka — jest coraz częściej wymagana. Ponad połowa (56%) ankietowanych liderów biznesu twierdzi, że ich firma jest zobowiązana do korzystania z pomocy makrofinansowej na mocy przepisów (np. HIPAA, PCI DSS, SOX), a 17% wymaga tego polisa ubezpieczenia cybernetycznego.

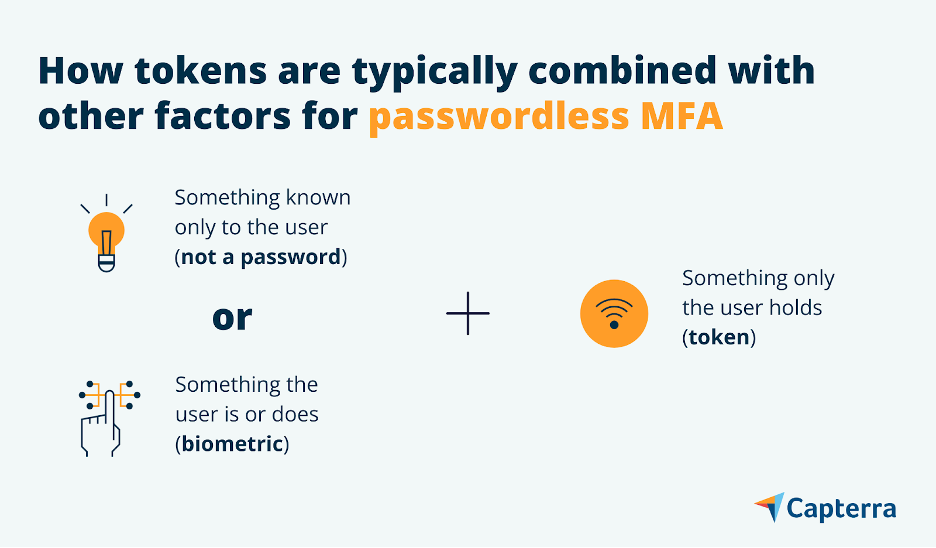

Mając to wszystko na uwadze, przyjrzyjmy się, jak działa MFA bez hasła.

Włącz bezhasło MFA z tokenami uwierzytelniania

Token uwierzytelniający to urządzenie sprzętowe (lub obiekt danych), które jest połączone z tożsamością osoby, aby umożliwić dostęp do zasobów cyfrowych. Zakłada się, że token, zazwyczaj smartfon lub klucz sprzętowy USB, znajduje się w osobistym posiadaniu tożsamości, z którą jest powiązany.

Telefon jako token istnieje od wielu lat i obejmuje uwierzytelnianie poza pasmem (OOB), hasło jednorazowe (OTP) i coraz częściej uwierzytelnianie za pomocą kodu QR. Ostatnio tokeny z kluczem publicznym zyskują na popularności i mogą być przyszłością uwierzytelniania opartego na tokenach. Przyjrzyjmy się, jak wykorzystywane są te różne typy tokenów.

Uwierzytelnianie poza pasmem (OOB)

Niektóre metody OOB wysyłają kod na Twój e-mail lub po prostu wysyłają „magiczne łącze”, które możesz kliknąć, aby uzyskać natychmiastowy dostęp do usługi. Warto zauważyć, że korzystanie z e-maili i magicznych linków w systemie bez hasła jest wątpliwe, ponieważ większość ludzi używa hasła, aby uzyskać dostęp do konta e-mail, z którego otrzymują jednorazowe hasło lub łącze.

Uwierzytelnianie OOB jest zaprojektowane tak, aby używać dwóch różnych kanałów do uwierzytelniania, takich jak połączenie internetowe i sieć bezprzewodowa. Typowym przykładem uwierzytelniania OOB jest otrzymanie wiadomości SMS lub automatycznego połączenia głosowego na telefon z kodem, który następnie wprowadzasz na stronie internetowej. Inne metody obejmują powiadomienia push, które są bezpieczniejsze niż wiadomości SMS.

Uwierzytelnianie za pomocą hasła jednorazowego (OTP)

Uwierzytelnianie OTP jest zwykle wykonywane za pomocą aplikacji uwierzytelniającej na telefonie komórkowym (chociaż istnieją sprzętowe urządzenia OTP) w celu wygenerowania tymczasowego kodu, który jest następnie wprowadzany w celu uzyskania dostępu do zasobu cyfrowego.

Kody szybkiej odpowiedzi (QR)

Kody QR są wszędzie, od restauracji po reklamy Super Bowl, a coraz częściej są wykorzystywane do celów bezpieczeństwa. Używając smartfona do zeskanowania kodu QR wyświetlanego w okienku logowania witryny, możesz zostać uwierzytelniony. Oczywiście wadą jest to, że kodów QR nie można użyć do uzyskania dostępu do strony z samego telefonu.

Tokeny klucza publicznego

Tokeny klucza publicznego uwierzytelniają się przy użyciu kryptografii asymetrycznej (tj. pary kluczy publicznego i prywatnego) i często używają certyfikatu X.509. Tokeny klucza publicznego mogą być programowe lub sprzętowe, w tym klucze sprzętowe USB, karty inteligentne oraz smartfony i urządzenia do noszenia z obsługą Bluetooth lub NFC.

Być może przyszłość uwierzytelniania bez hasła, Fast Identity Online (FIDO) to zestaw protokołów, który zawiera tokeny klucza publicznego i został specjalnie zaprojektowany, aby zmniejszyć zależność od haseł. Uwierzytelnianie FIDO składa się z dwóch kroków, jednego do odblokowania wystawcy uwierzytelnienia, a drugiego do wygenerowania kluczy kryptograficznych potrzebnych do uwierzytelnienia za pomocą usługi online.

Czynnik użyty w pierwszym kroku, do odblokowania na urządzeniu lokalnym, można wybrać z dowolnej dostępnej opcji, takiej jak odcisk palca, wprowadzenie kodu PIN lub włożenie dedykowanego urządzenia sprzętowego (np. YubiKey). Po odblokowaniu uwierzytelniania FIDO, urządzenie dostarcza prawidłowy klucz prywatny, który odpowiada kluczowi publicznemu dostawcy usługi. Informacje podane w pierwszym kroku pozostają prywatne i nigdy nie opuszczają urządzenia użytkownika.

Uwierzytelnianie za pomocą czegoś, co znasz (ale nie hasła!), czegoś, czym jesteś i wszystkiego innego

Uwierzytelnianie bez hasła może wykorzystywać coś, co znasz, o ile nie jest to hasło. Najpopularniejszą alternatywą jest PIN. I chociaż kod PIN może wydawać się podobny do hasła, jest zupełnie inny. Kody PIN są zwykle używane do odblokowywania urządzenia lokalnego, takiego jak karta debetowa. Bez kodu PIN Twoja karta bankowa jest bezużyteczna. I odwrotnie, hasła są dopasowane do informacji przechowywanych w centralnej bazie danych i same w sobie są podatne na ataki.

Inne popularne metody w tej dziedzinie obejmują rozpoznawanie obrazów i wzorców. Podczas rejestracji niektóre usługi poproszą Cię o wybranie zdjęcia. Następnie, podczas uwierzytelniania, wybierasz swoje zdjęcie z kilku opcji. Podobnie uwierzytelnianie za pomocą rozpoznawania wzorców wymaga zapamiętania wstępnie wybranych punktów na obrazie lub siatce.

Uwierzytelnianie biometryczne staje się bardziej akceptowane

Uwierzytelnianie biometryczne wykorzystuje unikalne cechy fizyczne, takie jak twarz lub odcisk palca, w celu uwierzytelnienia Twojej tożsamości. Technologia biometryczna staje się głównym nurtem, zwłaszcza gdy jest wykorzystywana do celów bezpieczeństwa. Z naszego badania wynika, że 76% konsumentów bez problemu korzysta z rozpoznawania twarzy w celu uzyskania dostępu do komputera lub telefonu. Być może bardziej zaskakujące jest to, że 64% czuje się komfortowo, używając go do logowania się na konto internetowe.

Uwierzytelnianie biometryczne szybko integruje się z metodami „telefon jako token”. Smartfony są wyposażone w mikrofony, kamery i skanery linii papilarnych, z których wszystkie mogą być używane do obsługi szeregu trybów uwierzytelniania biometrycznego, które jednocześnie potwierdzają posiadanie urządzenia.

Uwierzytelnianie kontekstowe zapewnia elastyczność użytkownikom bez hasła

Oprócz aktywnego potwierdzania tożsamości, metody uwierzytelniania kontekstowego pasywnie wykrywają ryzyko przy użyciu takich czynników, jak lokalizacja, aktywność i identyfikatory urządzeń. Proces ten, znany również jako uwierzytelnianie oparte na sygnałach, może pozwolić na osiągnięcie ostatecznego scenariusza bez hasła, znanego jako uwierzytelnianie o współczynniku zerowym (0FA), w którym użytkownik uzyskuje dostęp, jeśli nie występują żadne sygnały ryzyka. Jeśli system nie jest pewien, użytkownik jest po prostu proszony o podanie środka uwierzytelniającego, takiego jak kod PIN lub cecha biometryczna.

Zaawansowane modele, takie jak ciągłe zaufanie adaptacyjne (CAT), wykorzystują uczenie maszynowe do analizowania jeszcze bogatszych zestawów zmiennych dotyczących użytkownika w celu określenia ryzyka, takich jak pomiar nacisku na naciśnięcie klawisza lub rozpoznawanie określonego ruchu użytkownika podczas chodzenia z urządzeniem.

Trzy kroki, które możesz wykonać, aby wdrożyć uwierzytelnianie bez hasła

Jak wspomniano, brak hasła jest aspiracją (przynajmniej na razie), a każdy krok, który podejmujesz, zwiększa ogólną postawę bezpieczeństwa. W tym duchu przyjrzyjmy się trzem krokom, które możesz podjąć, aby zacząć zmniejszać liczbę haseł w swojej firmie.

Współpracuj z interesariuszami w celu określenia priorytetów i preferencji

Zdobądź poparcie kluczowych interesariuszy, wyjaśniając dokładnie, w jaki sposób odejście od haseł przyniesie korzyści ich zespołom i ułatwi pracę. Określ priorytety dla ulepszeń bezpieczeństwa, dowiedz się, jak może to wpłynąć na przepływy pracy i określ preferencje dla nowych metod uwierzytelniania.

Zoptymalizuj istniejące narzędzia, które pozwalają na metody bez hasła

Zrób przegląd i wykorzystaj opcje bez hasła, które już masz do swojej dyspozycji. Na przykład, jeśli Twoja firma korzysta już z systemu Windows 10, możesz użyć usługi Windows Hello dla firm, która łączy lokalną metodę uwierzytelniania, taką jak uwierzytelnianie biometryczne lub oparte na urządzeniu.

Zadaj następujące pytania:

- Jakie opcje bez hasła są już dostępne?

- Czy możemy zmodyfikować bieżące przepływy uwierzytelniania, aby uniknąć haseł?

- Czy te zmiany ostatecznie zmniejszą tarcie dla użytkowników?

Przenieś przyszłe inwestycje w kierunku narzędzi bez haseł

Aby przygotować firmę na powszechne przyjęcie uwierzytelniania bez hasła, ważne jest, aby uprościć ścieżkę migracji w czasie, przenosząc obecne i przyszłe inwestycje tam, gdzie to możliwe. Kupując nowe oprogramowanie, weź pod uwagę dostępność opcji uwierzytelniania, które wykorzystują biometrię, telefon jako token i nowe protokoły, takie jak FIDO2.

Nasza zależność od haseł wkrótce przeminie

W końcu dojdziemy do przyszłości, w której nie będziesz musiał pamiętać hasła, serwery nie będą musiały ich przechowywać, a hakerzy nie będą mogli ich wykorzystać. To znacznie bezpieczniejszy cyfrowy świat niż ten, w którym żyjemy dzisiaj. Ale będzie się to działo stopniowo i będzie wymagało nowych sposobów myślenia o bezpieczeństwie, takich jak dowody z zerową wiedzą i modele zabezpieczeń z zerowym zaufaniem (do których obu będziemy się zagłębiać w nadchodzących raportach badawczych).

Trend polega na odchodzeniu od haseł w kierunku bardziej osobistych, kontekstowych i bezproblemowych form uwierzytelniania.

Metodologia

Firma Capterra przeprowadziła ankietę dotyczącą uwierzytelniania bez hasła 2022 w styczniu 2022 r. wśród 974 konsumentów, w tym 389 liderów biznesu, którzy zgłosili obowiązki kierownicze lub wyższe, aby dowiedzieć się o postawach wobec różnych metod uwierzytelniania i ich wykorzystaniu przez firmy amerykańskie.