Ataki ransomware firmy prawniczej: co musisz wiedzieć, aby chronić swoją praktykę

Opublikowany: 2022-05-07Kancelarie prawne są głównym celem coraz ostrzejszych ataków ransomware. Czas potraktować zagrożenie poważniej.

UWAGA: Ten artykuł ma na celu poinformowanie naszych czytelników o problemach związanych z biznesem w Stanach Zjednoczonych. Nie ma na celu w żaden sposób udzielania porad prawnych ani popierania określonego sposobu działania. Aby uzyskać porady dotyczące konkretnej sytuacji, skonsultuj się z radcą prawnym.

Twoja kancelaria posiada mnóstwo bardzo wrażliwych informacji, w tym wszystko, od dokumentów podatkowych klienta po tajemnice handlowe firmy. To sprawia, że stajesz się głównym celem atakujących ransomware, którzy z dnia na dzień stają się coraz bardziej agresywni — a scenariusz jest bardziej prawdopodobny, niż mogłoby się wydawać. Nasza niedawna ankieta wykazała, że w ciągu ostatniego roku zaatakowano jedną trzecią firm prawniczych.

W tym raporcie ujawnimy wyniki naszej ostatniej ankiety dotyczącej bezpieczeństwa firmy prawniczej, pomożemy Ci zrozumieć, dlaczego zagrożenie ransomware rośnie tak szybko, oraz przedstawimy strategie, które pozwolą ograniczyć to ryzyko dla Twojej praktyki.

Co to jest oprogramowanie ransomware?

Ransomware to forma złośliwego oprogramowania, które szyfruje dane i uniemożliwia dostęp do tych danych do czasu dokonania płatności. Płatności okupu są prawie zawsze dokonywane w formie kryptowalut, takich jak Bitcoin i Monero. Ransomware szyfruje pliki przy użyciu losowo generowanych kluczy symetrycznych i asymetrycznych. Po zapłaceniu okupu ofierze wysyłany jest klucz asymetryczny, który jest (miejmy nadzieję) używany do odszyfrowania jej plików.

Oprogramowanie ransomware firmy prawniczej jest poważnym i rosnącym zagrożeniem

4 czerwca administracja Bidena porównała zagrożenie ze strony nowoczesnego oprogramowania ransomware do międzynarodowego terroryzmu i zachęciła wszystkie firmy do znacznie poważniejszego potraktowania tego zagrożenia. Nastąpiło to po ataku Maya na rurociąg kolonialny, który doprowadził do niedoborów gazu na wschodnim wybrzeżu, a następnie ataku na JBS, największego na świecie producenta mięsa.

Oprogramowanie ransomware istnieje od późnych lat 80., ale być może nie słyszałeś o nim, dopóki ataki WannaCry z 2017 r. nie wprowadziły tego schematu w światowy reflektor. W ciągu kilku dni setki tysięcy ataków WannaCry doszło do ponad 150 krajów, blokując wszystko, od brytyjskiej National Health Service po największą hiszpańską firmę telekomunikacyjną Telefonicę.

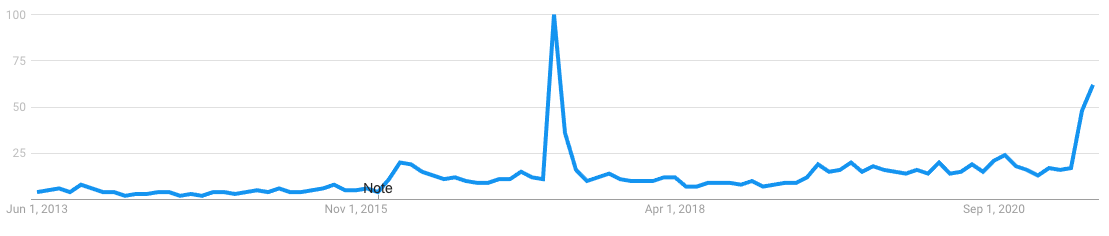

Dane z Google Trends z ośmiu lat dotyczące wyszukiwanego hasła ransomware. Największym skokiem w 2017 roku jest WannaCry — ostatni skok rozpoczął się od ataku Maya Colonial Pipeline. ( Źródło )

Ale w 2017 roku pojawił się inny poważny, choć mniej znany, szczep ransomware o nazwie NotPetya, który spowodował globalne straty w wysokości ponad 1,2 miliarda dolarów. NotPetya stanowił jeszcze bardziej wyrafinowane zagrożenie niż WannaCry, paraliżując niezliczone duże firmy, w tym DLA Piper, jedną z trzech największych firm prawniczych na świecie.

Sieć DLA Piper była dotknięta przez ponad tydzień, pozostawiając prawników bez dostępu do danych klienta, poczty elektronicznej, a nawet systemów telefonicznych. Ostatecznie atak kosztował DLA Piper około 300 milionów dolarów i wymagał kilku miesięcy naprawy, aby firma mogła ponownie w pełni funkcjonować.

Jeśli DLA Piper nie może zapobiec atakowi ransomware, jak dobrze mogą sobie poradzić małe i średnie firmy, takie jak Twoja?

Według ankietowanych przez nas kancelarii nie tak dobrze.

Co trzecia kancelaria prawna zaatakowana przez oprogramowanie ransomware w ciągu ostatnich 12 miesięcy

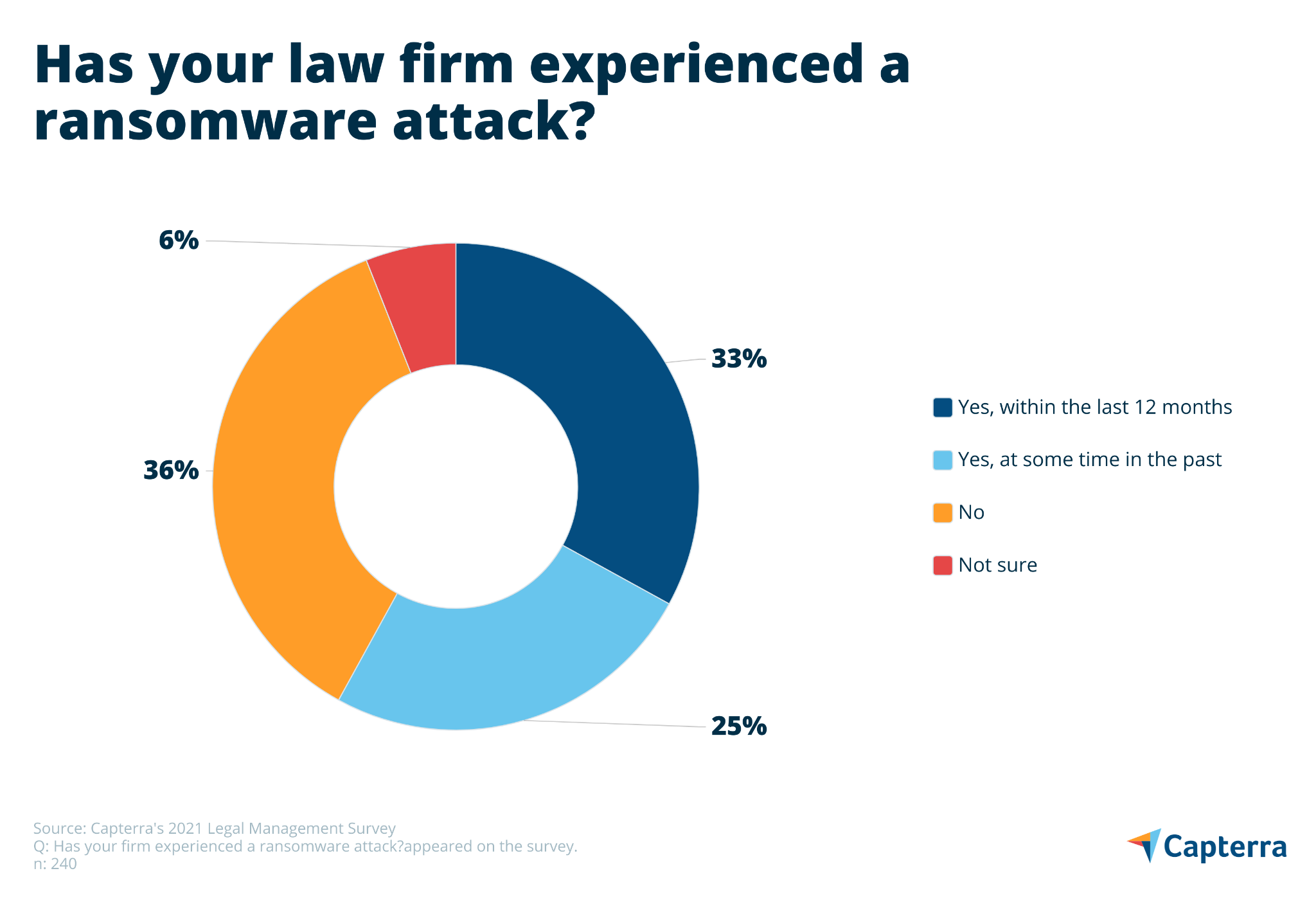

Nasze badanie wykazało, że 58% małych i średnich firm prawniczych doświadczyło incydentu z oprogramowaniem ransomware. Co bardziej zaskakujące, z naszych badań wynika, że jedna trzecia (33%) została zaatakowana w ciągu ostatnich 12 miesięcy .

W przeciwieństwie do automatycznie rozprzestrzeniających się odmian oprogramowania ransomware, takich jak WannaCry i NotPetya, nowsze warianty oprogramowania ransomware obsługiwane przez człowieka, takie jak Ryuk i REvil, są coraz częściej skierowane do określonych organizacji. Operują modelami oprogramowania ransomware jako usługi, które umożliwiają podmiotom stowarzyszonym przeprowadzanie ataków w zamian za zmniejszenie zysków.

Dlatego zaobserwowaliśmy gwałtowny wzrost liczby wysoce ukierunkowanych ataków ransomware na podmioty, o których wiadomo, że posiadają cenne i czasochłonne dane, w tym szpitale, gminy i kancelarie prawne . Gangi zajmujące się oprogramowaniem ransomware doskonale wiedzą, że organizacje te nie tolerują przestojów i są bardzo zmotywowane do jak najszybszego przywrócenia operacji.

Ale jest coraz gorzej. Pojawiły się dwutorowe ataki ransomware, które nie tylko blokują dane, ale także grożą udostępnieniem kopii skradzionych plików w Internecie, jeśli okup nie zostanie zapłacony — wykorzystując potencjalne naruszenie danych, aby wywrzeć jeszcze większą presję.

Wysoce ukierunkowane ataki skutkują również astronomicznymi żądaniami okupu. Gang zajmujący się oprogramowaniem ransomware znany jako DarkSide (spółka stowarzyszona z REvil) zebrał prawie 5 milionów dolarów z ataku Colonial Pipeline, podczas gdy osoby atakujące JBS wciągnęły aż 11 milionów dolarów. Ale nawet te sumy bledną w porównaniu z szokującą wypłatą okupu przez giganta ubezpieczeniowego CNA Financial w wysokości 40 milionów dolarów z powrotem w marcu po trwającym kilka tygodni ataku ransomware.

Jak firmy prawnicze reagują na atak ransomware?

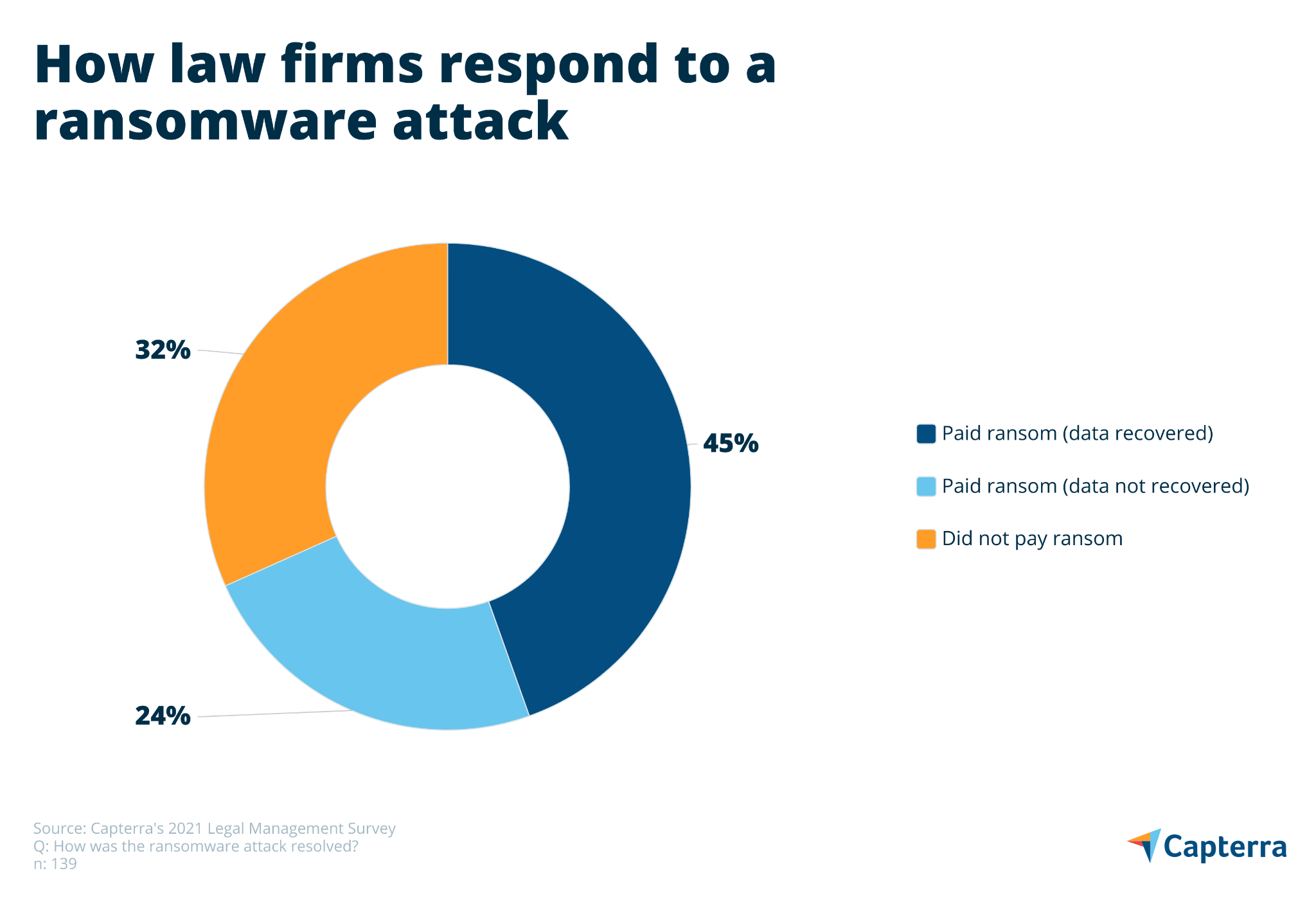

Według naszego badania, pełne 69% firm prawniczych płaci okup. Spośród firm, które płacą okup, około dwie trzecie (65%) jest w stanie odzyskać dostęp do swoich danych. Ale oznacza to również, że 35% firm płaci okup tylko po to, aby nie otrzymać nic w zamian.

Spośród firm prawniczych, które odmówiły zapłaty okupu, 57% było w stanie odszyfrować lub w inny sposób usunąć złośliwe oprogramowanie. Kolejne 32% firm, które nie zapłaciły, było w stanie odzyskać sprawność po ataku przy użyciu kopii zapasowej danych, kluczowej strategii zapobiegania całkowitej utracie danych — najgorszy scenariusz ataku ransomware.

Możesz również skorzystać z bezpłatnych zasobów, takich jak ID Ransomware i projekt No More Ransomware, aby dowiedzieć się, z jakim rodzajem złośliwego oprogramowania masz do czynienia, i znaleźć klucz odszyfrowywania, który może pozwolić na usunięcie oprogramowania ransomware bez dokonywania płatności.

Jeśli wszystko inne zawiedzie, wszystkie firmy prawnicze powinny mieć silną strategię tworzenia kopii zapasowych i przywracania danych, na której można by się oprzeć. Jeśli tak nie jest, zapoznaj się z krótką listą oprogramowania do tworzenia kopii zapasowych danych firmy Capterra, aby znaleźć narzędzie, które najlepiej sprawdzi się w Twojej firmie.

5 wskazówek, jak chronić swoją kancelarię przed atakiem ransomware

Niektóre warianty oprogramowania ransomware zbierają dane uwierzytelniające do sieci, podczas gdy inne dostają się do sieci przez niezabezpieczone porty lub urządzenia zdalne. Jednak większość infekcji ransomware wynika z nieodpowiedniego bezpieczeństwa sieci, programów phishingowych i złej higieny bezpieczeństwa pracowników. Oto kilka kroków, które możesz podjąć, aby zmniejszyć zagrożenie atakiem ransomware na Twoją firmę.

Wskazówka 1: Popraw swoją postawę bezpieczeństwa

Przeprowadź ocenę ryzyka cyberbezpieczeństwa, aby w pełni zrozumieć zasoby informacyjne Twojej firmy i zidentyfikować luki w zabezpieczeniach, które narażają je na niebezpieczeństwo. Niektóre firmy postanawiają pójść o krok dalej i stosują testy penetracyjne (tj. kontrolowane hakowanie) w celu zidentyfikowania i usunięcia luk w zabezpieczeniach sieci.

Na szczęście 83% firm biorących udział w naszym badaniu przeprowadziło kiedyś w przeszłości ocenę bezpieczeństwa swoich systemów cyfrowych, ale tylko 39% zrobiło to w ostatnim roku. Dynamiczny charakter cyberzagrożeń wymaga przeprowadzania corocznych ocen bezpieczeństwa.

Jeśli chcesz poprawić bezpieczeństwo, ale nie masz pewności, od czego zacząć, jedną z opcji jest użycie struktury ISO/IEC 270001, aby ustalić punkt odniesienia dla swojej firmy, niezależnie od tego, czy zdecydujesz się przejść przez certyfikację, czy nie. Standardy dostarczone przez ISO/IEC 270001 mogą pomóc Twojej firmie zidentyfikować słabe punkty bezpieczeństwa oraz opracować polityki i środki kontroli potrzebne do ochrony przed zagrożeniami cyberbezpieczeństwa.

Wskazówka 2: Upewnij się, że całe oprogramowanie jest zaktualizowane

Ataki WannaCry i NotPetya wykorzystywały exploita EternalBlue do infekowania urządzeń z systemem Windows, które nie zostały jeszcze załatane. Co frustrujące, Microsoft udostępnił łatkę na kilka miesięcy przed pierwszymi atakami WannaCry, a każda organizacja, która odpowiednio zaktualizowałaby swoje systemy, z łatwością uniknęłaby infekcji.

Prostą lekcją jest upewnienie się, że całe oprogramowanie jest zawsze aktualne. Włącz automatyczne aktualizacje oprogramowania, które je oferuje, i okresowo sprawdzaj dostępność aktualizacji oprogramowania, które tego nie robi. Należy pamiętać, że oprogramowanie może osiągnąć stan wycofania z eksploatacji, po którym nie będzie już obsługiwane z aktualizacjami. W takich sytuacjach należy zaktualizować oprogramowanie do nowego lub wymienić nieobsługiwane urządzenia.

Porada 3: Używaj silnych haseł i metod uwierzytelniania

Używaj skomplikowanych haseł lub fraz składających się z co najmniej 12 znaków (zawsze zawierają cyfry, wielkie litery, małe litery i znaki specjalne) i pamiętaj, aby używać unikalnego hasła dla każdego konta. Aby to ułatwić, wiele firm wybiera oprogramowanie do zarządzania hasłami, które automatycznie tworzy silne hasła i bezpiecznie je przechowuje.

Ale same hasła nie wystarczą. Upewnij się, że uwierzytelnianie dwuskładnikowe (2FA) jest włączone dla wszystkich aplikacji biznesowych (tzn. wymagaj dodatkowych środków bezpieczeństwa, takich jak kod wysłany na telefon komórkowy). Jest to najskuteczniejszy sposób zapobiegania większości metod stosowanych przez cyberprzestępców do włamywania się do sieci, przejmowania kont i ostatecznie instalowania oprogramowania ransomware.

Niestety tylko 54% ankietowanych firm używa 2FA do wszystkich aplikacji biznesowych. Ta liczba jest zdecydowanie za niska i oznacza, że prawie połowa wszystkich firm prawniczych nierozsądnie stawia na same hasła, aby chronić swoje dane. Warto zauważyć, że atak Colonial Pipeline był wynikiem pojedynczego złamanego hasła dla firmowego loginu VPN, który nie miał włączonej funkcji uwierzytelniania dwuskładnikowego.

Wskazówka 4: Chroń się przed phishingiem

Schematy phishingu pozostają głównym wektorem ataków w przypadku ataków ransomware. W rzeczywistości atak ransomware DLA Piper został wyśledzony w ukraińskim biurze firmy, gdzie administrator kliknął łącze w wiadomości phishingowej.

Bardzo ważne jest, aby wszyscy pracownicy kancelarii byli na bieżąco z wyrafinowanymi programami phishingowymi, które są wymierzone w poszczególnych pracowników i nakłaniają ich do kliknięcia złośliwego łącza, pobrania załącznika wyładowanego złośliwym oprogramowaniem lub wprowadzenia swoich danych uwierzytelniających na fałszywej stronie internetowej. Przeprowadzaj testy phishingowe, aby określić podatność pracowników na taktyki socjotechniczne i systemy phishingowe.

Z naszych badań wynika, że 52% firm prawniczych wykorzystuje pocztę elektroniczną jako podstawowy środek komunikacji wewnętrznej. Oznacza to, że ochrona przed zagrożeniami e-mail musi być jednym z Twoich najważniejszych priorytetów. Odwiedź nasz katalog zabezpieczeń poczty e-mail, aby znaleźć najlepsze narzędzie dla Twojej firmy.

Wskazówka 5: Przeprowadzaj regularne szkolenia w zakresie świadomości bezpieczeństwa

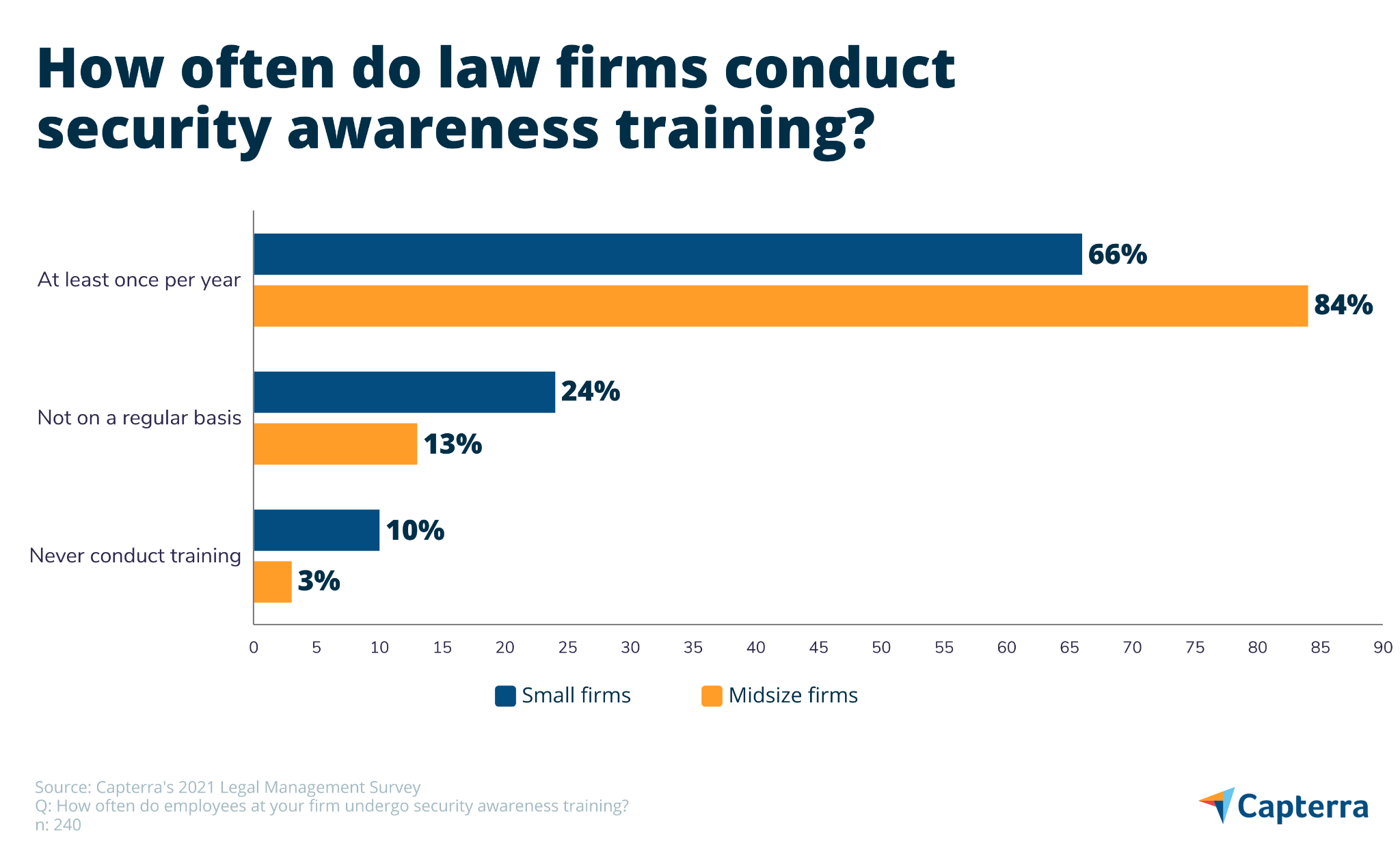

Kluczem do zapobiegania wszelkim rodzajom zagrożeń cyberbezpieczeństwa jest szkolenie w zakresie świadomości bezpieczeństwa. Nasze badanie wykazało, że 75% małych i średnich firm regularnie przeprowadza szkolenia w zakresie świadomości bezpieczeństwa.

I chociaż trzy czwarte nie jest złe, bliższa inspekcja pokazuje, że małe firmy pozostają w tyle za średnimi firmami. Tylko 65% małych firm prowadzi regularne szkolenia w zakresie świadomości bezpieczeństwa w porównaniu z 84% średnich firm. Co więcej, alarmująca 1 na 10 małych firm twierdzi, że nigdy nie prowadzi szkoleń uświadamiających w zakresie bezpieczeństwa.

Jeśli potrzebujesz pomocy w rozpoczęciu programu szkoleniowego dotyczącego świadomości bezpieczeństwa pracowników, zapoznaj się z naszą krótką listą najlepszych platform oprogramowania szkoleniowego według zbioru bezstronnych danych i recenzji użytkowników. Jeśli masz tylko kilku pracowników, spójrz na naszą listę bezpłatnego oprogramowania do zarządzania nauczaniem (LMS) o otwartym kodzie źródłowym, aby znaleźć niedrogie rozwiązania szkoleniowe.

Uncja prewencji jest warta funta bezpieczeństwa

W 2018 r. American Bar Association wydało formalną opinię 483, która rozszerzyła obowiązki prawników w zakresie bezpiecznego korzystania z technologii oraz ustanowiła obowiązek monitorowania i skutecznego reagowania na naruszenia danych.

Oznacza to, że stosowanie podstawowych środków zapobiegawczych w celu zabezpieczenia danych firmy to nie tylko najlepsza praktyka, to obowiązek.

Ostatecznie decyzja o zapłaceniu lub niepłaceniu okupu zależy od każdej firmy i jej wyjątkowych okoliczności. Chociaż z naszych badań wynika, że zapłacenie okupu działa częściej niż nie, to dokonanie tej płatności zachęca cyberprzestępców do kontynuowania swoich planów i może również zachęcać do kolejnych ataków na Twoją firmę.

Metodologia

Ankieta Capterra 2021 Legal Management Survey została przeprowadzona w maju 2021 roku wśród 401 prawników (z których 240 było prawnikami), aby dowiedzieć się więcej o automatyzacji kancelarii prawnych, bezpieczeństwie i innych praktykach. Respondenci byli sprawdzani pod kątem zatrudnienia na pełny etat w małych (1-14 adwokatów) i średnich (15-49 adwokatów) firmach prawniczych. Ankieta wykluczyła praktykujących samotnie bez pracowników.