8 sposobów na ochronę małej firmy przed cyberatakami

Opublikowany: 2022-05-07Zapobiegaj cyberatakom, aby chronić poufne dane biznesowe.

Czy Twoje dane są bezpieczne przed cyberatakami? Czy masz jakieś środki zapobiegające cyberatakom? Jak duży jest wpływ cyberataków na firmy podobne do Twojej?

Oto kilka typowych pytań, z którymi będziesz musiał się zmierzyć jako właściciel małej firmy planujący zabezpieczenia przedsiębiorstwa. Cyberataki na małe i średnie firmy (SMB) wzrosły o 424% tylko w 2020 r., a liczba ta jeszcze się nasila z powodu pandemii COVID-19.

To pokazuje, że Twoja mała firma może być zagrożona cyberatakami. A ponieważ lepiej zapobiegać niż leczyć, podjęcie środków zapobiegawczych już teraz ochroni Twoją firmę przed naruszeniami w przyszłości i zmniejszy wynikające z tego straty, jeśli takie wystąpią.

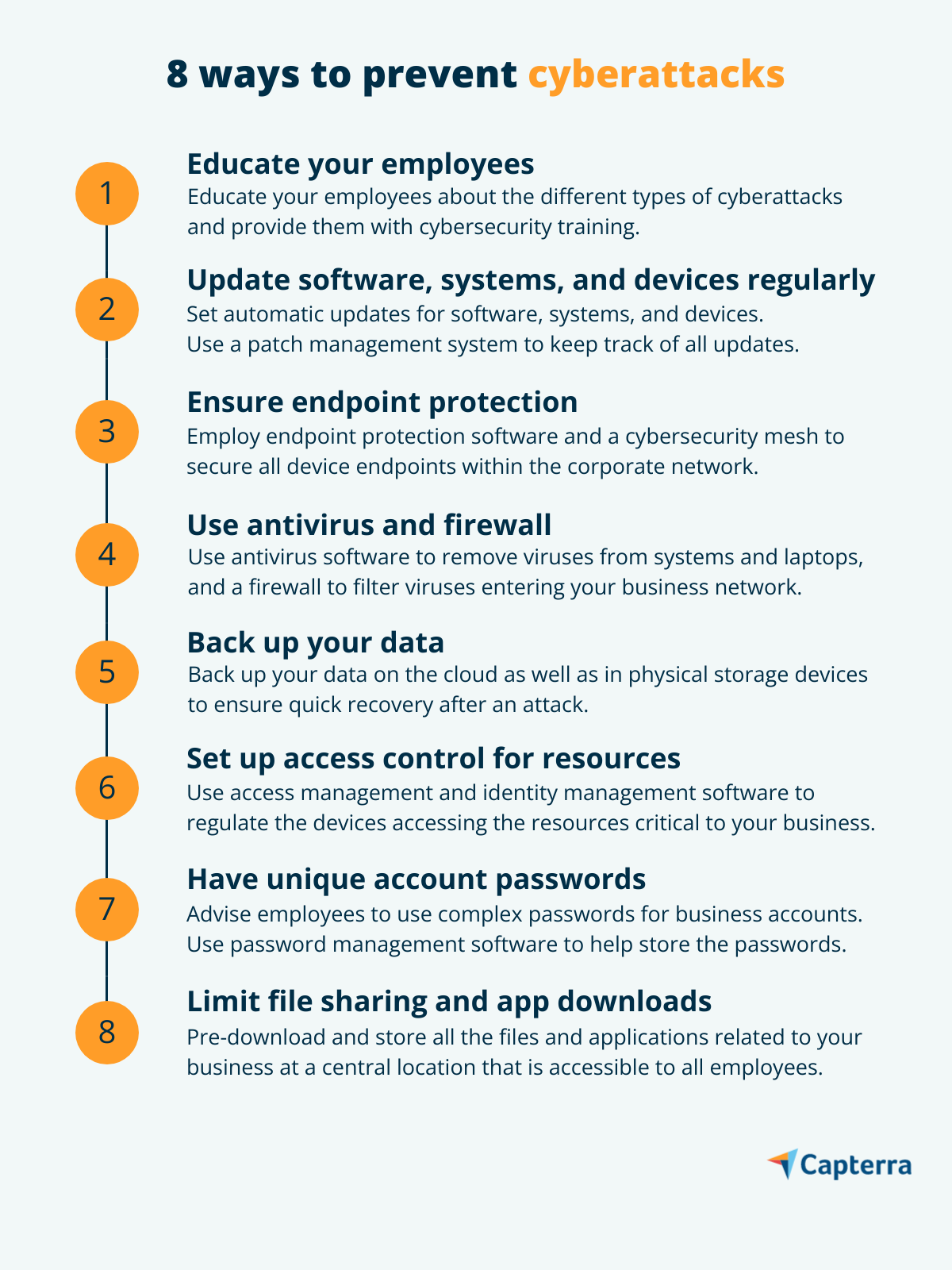

W tym artykule omówiliśmy osiem prostych sposobów, w jakie Twoja mała firma może zapobiegać cyberatakom. Ale zanim zaczniemy, najpierw zrozummy, czym jest cyberatak.

Cyberatak to nieautoryzowana próba uzyskania dostępu do systemu komputerowego, zasobu lub urządzenia w sieci firmowej. W celu przeprowadzenia ataku cyberprzestępcy wykorzystują różne metody, takie jak złośliwe oprogramowanie, phishing i oprogramowanie ransomware.

Haker może wysłać wiadomość e-mail z prośbą o podanie danych bankowych, zasugerować pobranie oprogramowania, poprosić o darowiznę itp. Jeśli cel podejmie działania w związku z którymkolwiek z tych działań, haker kradnie informacje przechowywane na używanym urządzeniu lub ogranicza użytkownikowi dostęp do niego.

Jeśli nie masz mechanizmu zabezpieczającego do radzenia sobie z takimi cyberzagrożeniami, możesz być narażony na ryzyko utraty pieniędzy (np. płatność okupu, oszukańcze przelewy) lub narażenie na szwank poufnych danych (np. patentów, tajemnic handlowych, badań i rozwój). Poważne cyberataki mogą nawet doprowadzić do trwałego zamknięcia firmy.

Aby pomóc uniknąć takich zagrożeń dla Twojej firmy, proponujemy osiem prostych sposobów zapobiegania cyberatakom. Te wskazówki niekoniecznie dotyczą zakupu nowej technologii, a większość z nich koncentruje się na świadomości personelu i kontroli wewnętrznej.

Edukuj swoich pracowników w zakresie cyberbezpieczeństwa

Brak świadomości cyberbezpieczeństwa wśród pracowników jest jedną z głównych przyczyn cyberataków. Kiedy Twoi pracownicy nie wiedzą, w jaki sposób przeprowadzane są cyberataki, co jest atakowane i jak rozpoznać próbę ataku, jest bardziej prawdopodobne, że popełnią błędy, takie jak pobieranie pliku zainfekowanego wirusem.

Aby uniknąć tych kosztownych błędów, przeszkol swoich pracowników w zakresie cyberbezpieczeństwa. Pomoże im to proaktywnie zidentyfikować próbę ataku i podjąć odpowiednie środki zapobiegawcze, aby ograniczyć straty.

Rozważ przeszkolenie swoich pracowników z następujących tematów:

- Hasło i uwierzytelnianie: wskazówki dotyczące ustawiania silnych kodów zabezpieczających i haseł oraz korzyści z uwierzytelniania wieloskładnikowego.

- Bezpieczeństwo urządzeń mobilnych: sposoby ochrony urządzeń mobilnych zawierających poufne dane przed złośliwymi aplikacjami.

- Prywatność w mediach społecznościowych : Kontrola prywatności w mediach społecznościowych w celu zapobiegania włamywaniom na konto.

- Bezpieczne zachowanie w pracy zdalnej: bezpieczne praktyki pracy zdalnej w celu zapobiegania naruszeniom danych.

- Korzystanie z Internetu i poczty e-mail: sposoby identyfikowania podejrzanych wiadomości e-mail, witryn internetowych i reklam.

Zalecenia dotyczące szkolenia w zakresie świadomości bezpieczeństwa

Rozpocznij szkolenie uświadamiające podczas onboardingu. Nie czekaj na incydent. Zamiast tego szkol swoich pracowników od samego początku — zanim uzyskają dostęp do systemów i zasobów kluczowych dla Twojej firmy. Rozważ uczenie się przez doświadczenie. Trzymaj się z dala od długich sesji teoretycznych, ponieważ mogą być nudne. Postaraj się, aby szkolenie było bardziej oparte na doświadczeniu i obserwacjach, aby wzbudzić zainteresowanie uczniów. Rozważ również użycie do tego zadania oprogramowania szkoleniowego zwiększającego świadomość bezpieczeństwa.Regularnie aktualizuj oprogramowanie, systemy i urządzenia

Programiści szyfrują swoje oprogramowanie, systemy operacyjne i urządzenia za pomocą kodów zabezpieczających (zgodnych z najnowszymi trendami bezpieczeństwa), aby zapobiec nieautoryzowanemu dostępowi. Należy je regularnie aktualizować, ponieważ przestarzałe mechanizmy bezpieczeństwa są bardziej podatne na cyberataki.

Atakujący zawsze szukają słabych ogniw w systemie zabezpieczeń, a pominięcie aktualizacji zabezpieczeń może pozwolić im na przeprowadzenie ataku. Dzięki przestarzałym mechanizmom hakerzy mogą łatwo podsłuchiwać lub włamywać się do oprogramowania lub systemu oraz kraść informacje.

Jeśli zarządzanie aktualizacjami dla wielu systemów wydaje się być wyzwaniem, oto kilka sugestii, które pomogą przejść przez:

- Zainwestuj w system zarządzania poprawkami, aby śledzić wszystkie aktualizacje oprogramowania i systemu. Oto kilka bezpłatnych narzędzi do wypróbowania.

- Włącz automatyczne aktualizacje dla wszystkich platform oprogramowania, systemów, urządzeń i przeglądarek internetowych.

- Aktualizuj wtyczki przeglądarki internetowej, takie jak Flash i Java.

Zapewnij bezpieczeństwo punktów końcowych

Punkt końcowy odnosi się do dowolnego urządzenia (mobilnego, stacjonarnego, laptopa lub smartfona), które wysyła lub odbiera informacje w sieci firmowej. Szyfrowanie urządzeń końcowych przy użyciu kodów zabezpieczających nazywa się bezpieczeństwem punktów końcowych. Nie możesz ręcznie zabezpieczyć urządzeń, ale oprogramowanie do ochrony punktów końcowych może to zrobić za Ciebie.

Oprogramowanie szyfruje Twoje urządzenia za pomocą tajnego kodu lub klucza, aby chronić je przed nieautoryzowanym dostępem. Dodaje to dodatkową warstwę bezpieczeństwa, ponieważ osoby atakujące nie mogą odszyfrować tajnego kodu lub klucza w celu uzyskania nieautoryzowanego dostępu.

Możesz także użyć siatki cyberbezpieczeństwa, która jest podobną techniką obrony, która niezależnie zabezpiecza każde urządzenie w sieci firmowej. Tworzy indywidualne parametry bezpieczeństwa w każdym punkcie dostępu, a wszystkimi punktami dostępu zarządza zespół ds. bezpieczeństwa i ryzyka.

Siatka cyberbezpieczeństwa jest odpowiednia dla środowiska pracy zdalnej, w którym do zasobów i systemów mają dostęp pracownicy korzystający z różnych urządzeń z różnych lokalizacji. Wymusza rygorystyczny proces weryfikacji i uwierzytelniania użytkownika, aby umożliwić dostęp, zapewniając w ten sposób lepsze bezpieczeństwo danych.

Użyj antywirusa i zapory

Antywirus i zapora sieciowa to jedne z najczęstszych metod zapobiegania cyberatakom, które wzmacniają mechanizm bezpieczeństwa Twojej firmy. Korzystaj z oprogramowania antywirusowego, aby wykrywać i usuwać wirusy z komputerów firmowych i laptopów.

Uzupełnij go oprogramowaniem firewall, aby monitorować i filtrować wirusy próbujące dostać się do Twoich urządzeń lub sieci firmowej. Firewall to technika bezpieczeństwa sieci, która blokuje nieautoryzowane próby wejścia, zapobiegając atakowi na wczesnym etapie. Większość systemów operacyjnych, takich jak Mac i Windows, ma własne zapory — Windows Firewall i Mac Firewall.

Utwórz kopię zapasową swoich danych

Tworzenie kopii zapasowych danych to jeden z najbardziej zaniedbanych aspektów cyberbezpieczeństwa. Jego zaniedbanie może skutkować utratą zasobów lub finansów Twojej firmy. Dlatego zawsze twórz kopie zapasowe informacji, które są kluczowe dla Twojej firmy — online (przechowywanie w chmurze), jak i offline (dysk twardy lub pamięć komputera).

Poinstruuj swoich pracowników, aby tworzenie kopii zapasowych danych stało się nawykiem. Pomoże to przywrócić utracone informacje i zapewnić płynny przepływ pracy, jeśli kiedykolwiek Twoja firma stanie się ofiarą cyberataku.

Oto kilka wskazówek dotyczących zarządzania procesem tworzenia kopii zapasowej danych:

- Użyj oprogramowania do tworzenia kopii zapasowych danych.

- Twórz kopie zapasowe danych na wielu platformach pamięci masowej i u różnych dostawców chmury.

- Włącz automatyczne tworzenie kopii zapasowych danych dla systemów i zasobów.

- Zawsze szyfruj swoje platformy przechowywania danych kodem bezpieczeństwa.

- Bądź świadomy czasu odzyskiwania danych z platform, z których korzystasz. Jest to korzystne po ataku.

Skonfiguruj kontrolę dostępu do zasobów

Twoja firma musi mieć spis zasobów — każdy przydatny dla określonego interesariusza i odpowiednio udostępniany. Na przykład Twój partner HR nie potrzebuje informacji dotyczących zgodności z prawem. Te informacje są przedmiotem troski Twojego zespołu prawnego i powinny być ograniczone do nich. Podobnie udostępniaj pracownikom lub zespołom tylko istotne zasoby biznesowe.

Zalecamy korzystanie z oprogramowania do zarządzania dostępem i oprogramowania do zarządzania tożsamością w celu regulowania i śledzenia sposobu udostępniania informacji pracownikom. Utwórz zdefiniowaną listę autoryzowanych użytkowników, którzy mają dostęp do systemów i zasobów. Oprogramowanie wyśle powiadomienie w przypadku nieautoryzowanej próby dostępu i możesz natychmiast zmienić/zaktualizować prawa użytkownika, aby zapobiec naruszeniu bezpieczeństwa.

Miej unikalne hasła do konta

Proste hasła logowania mogą być łatwo odgadnięte przez atakujących. Ponadto większość pracowników ponownie wykorzystuje swoje hasła do wielu kont firmowych, co naraża wszystkie konta na ataki hakerów. Badania sugerują, że 91% osób wie, że ponowne używanie hasła do wielu kont stanowi zagrożenie dla bezpieczeństwa, a mimo to 66% nadal to robi.

Doradź swoim pracownikom, aby zachowali unikalne i złożone hasła logowania do kont i zasobów zawierających poufne informacje. Posiadanie unikalnej kombinacji liter i cyfr w hasłach oraz zmienianie haseł w regularnych odstępach czasu pomoże zwiększyć bezpieczeństwo firmy.

Zapamiętywanie wielu haseł może być wyzwaniem dla Twoich pracowników. Zapewnij im oprogramowanie do zarządzania hasłami, aby rejestrować wiele haseł i przywoływać je w razie potrzeby.

Wskazówki dotyczące zwiększenia bezpieczeństwa logowania

Wzmocnij swój mechanizm bezpieczeństwa dzięki uwierzytelnianiu wieloskładnikowemu, technologii, która oprócz nazwy użytkownika i hasła używa klucza bezpieczeństwa lub powiadomienia push, aby zweryfikować tożsamość użytkownika próbującego uzyskać dostęp. Pomaga zapobiegać kradzieży tożsamości i zapewnia, że tylko autoryzowani użytkownicy uzyskują dostęp do systemów i zasobów biznesowych.Ogranicz udostępnianie plików i pobieranie aplikacji

Udostępnianie plików i pobieranie aplikacji to jedne z najczęstszych czynności w Internecie. W związku z tym są głównym celem cyberprzestępców w celu podłożenia wirusa. Aby zapobiec narażeniu systemów i zasobów na szkodliwe elementy, takie jak wirusy, za pośrednictwem tych działań, ogranicz je dla swoich pracowników.

Blokuj udostępnianie i pobieranie plików i aplikacji za pośrednictwem zewnętrznych źródeł, takich jak przeglądarki internetowe. Zamiast tego udostępnij je na platformach wewnętrznych, takich jak prywatne przechowywanie w chmurze. Możesz także wstępnie pobrać i przechowywać wszystkie wymagane pliki i aplikacje w scentralizowanej lokalizacji, która jest dostępna dla wszystkich pracowników.

Sugerujemy korzystanie z oprogramowania do przechowywania w chmurze i oprogramowania do współpracy zespołowej, aby ułatwić pracownikom bezpieczne udostępnianie i pobieranie plików. Ponadto poinformuj swoich pracowników, jak rozpoznać atak typu phishing, ponieważ większość z tych ataków jest przeprowadzana za pośrednictwem łączy do pobierania plików.

Wzmocnij cyberbezpieczeństwo swojej małej firmy

Teraz, gdy znasz już różne sposoby ochrony swojej małej firmy przed cyberatakiem, co powinieneś zrobić dalej? Zacznij od nauczenia się, jak zbudować plan reagowania na incydenty cyberbezpieczeństwa, który pomaga zarządzać naruszeniami danych i ograniczać straty.

Oto kilka dodatkowych zasobów Capterra dotyczących tego, jak małe firmy, takie jak Twoja, radzą sobie z cyberatakami:

- 5 lekcji od małych firm, które były celem cyberataków

- 11 certyfikatów cyberbezpieczeństwa, które przygotują Cię do wojny internetowej

- 4 porady ekspertów dotyczące poprawy cyberbezpieczeństwa w małej firmie

- Bezpieczeństwo danych staje się głównym problemem małych firm