Cyberbezpieczeństwo przedsiębiorstwa w świecie po Covid

Opublikowany: 2020-07-01Nie pomyl mojego znaczenia — Covid-19 jeszcze się nie skończył. Jednak w przypadku wielu przedsiębiorstw nadszedł czas, aby wznowić działalność w kontekście post-Covid. W miarę postępu tej transformacji jedną z najpilniejszych kwestii dla dużych firm będą ciągłe implikacje bezpieczeństwa cybernetycznego w przedsiębiorstwie, ponieważ praca zdalna staje się coraz bardziej normalizowana.

Wiele przedsiębiorstw było jednymi z najlepiej przygotowanych do tego kalibru cyfrowej zmiany, dysponując odpowiednimi zasobami, a być może nawet przygotowanymi. Jednak w związku z dramatycznym ryzykiem i kosztami związanymi z naruszeniami bezpieczeństwa oraz nową falą zagrożeń związanych z COvid, organizacje korporacyjne będą musiały działać szybko, aby zapewnić bezpieczeństwo zarówno swoim pracownikom, jak i ich danym biznesowym, przy jednoczesnym zachowaniu płynności i dostosowywaniu się do -zmiana zasad i przepisów.

Spis treści

Koszt cyberbezpieczeństwa

Koszt strat związanych z cyberbezpieczeństwem przedsiębiorstwa

Koszt systemów cyberbezpieczeństwa w przedsiębiorstwie

Najbardziej rozpowszechnione zagrożenia cyberbezpieczeństwa w przedsiębiorstwie

Praca zdalna i cyberbezpieczeństwo przedsiębiorstwa

Jak Covid zmienił cyberbezpieczeństwo

Nowa fala cyberataków i oszustw

Wymagania dotyczące sieci o zerowym zaufaniu

Strategie i rozwiązania poprawiające cyberbezpieczeństwo przedsiębiorstwa

Technologie zero zaufania

Strategie konsolidacji dostawców

Systemy pojedynczego logowania (SSO)

Koszt cyberbezpieczeństwa

Istnieją dwa sposoby spojrzenia na koszt cyberbezpieczeństwa. Istnieje bezpośredni koszt systemów cyberbezpieczeństwa w przedsiębiorstwie, a także koszt strat wynikających z naruszeń bezpieczeństwa cybernetycznego. Oto jak rozkładają się te koszty dla przedsiębiorstw.

Koszt strat związanych z cyberbezpieczeństwem przedsiębiorstwa

Według TechRepublic średni koszt naruszenia danych w przedsiębiorstwie w 2018 r. wyniósł 1,41 mln USD , co stanowi znaczny wzrost w porównaniu ze średnią 1,23 mln USD z poprzedniego roku. Aby to zobrazować, w 2019 r. doszło do prawie 10 000 naruszeń danych, które dotknęły dane ponad czterech miliardów użytkowników. To powiedziawszy, to samo badanie wykazało również, że firmy z solidną ochroną cybernetyczną poniosły tylko połowę strat w porównaniu z tymi, które nie posiadają. Ale te systemy mają własne koszty.

Koszt systemów cyberbezpieczeństwa w przedsiębiorstwie

Organizacje korporacyjne coraz chętniej inwestują w IT i bezpieczeństwo cybernetyczne, ponieważ ryzyko zagrożeń cyfrowych stale rośnie. W rzeczywistości średnie wydatki na systemy bezpieczeństwa IT wyniosły w 2019 r. 18,9 mln USD, co stanowi ogromny wzrost w porównaniu ze średnią w Ameryce Północnej, która wyniosła 8,9 mln USD w 2018 r. Powodem, dla którego duże firmy są skłonne poświęcić ten kaliber inwestycji w IT, jest to, że naruszenia bezpieczeństwa kosztują więcej niż bezpośrednie pieniądze i centy — mogą również spowodować nieodwracalne szkody dla reputacji firmy.

Najbardziej rozpowszechnione zagrożenia cyberbezpieczeństwa w przedsiębiorstwie

Nigdy nie było więcej zagrożeń cybernetycznych niż obecnie. Większość zagrożeń, które spędzają sen z powiek decydentom w przedsiębiorstwie, koncentruje się wokół nowych i rozwijających się infrastruktur chmurowych. Poniżej wymieniono niektóre z najbardziej rozpowszechnionych cyberzagrożeń w 2020 roku:

- Wyciek danych. Większość przedsiębiorstw posiada duże magazyny danych, co wiąże się z dużym ryzykiem. Cyberprzestępcy często atakują te dane z zamiarem kopiowania, przesyłania lub po prostu przeglądania poufnych informacji (takich jak informacje finansowe, osobiste informacje zdrowotne itp.).

- Oprogramowanie ransomware. Ten rodzaj ataku to odmiana wycieku danych, która obejmuje kradzież i szyfrowanie danych firmy oraz zwrot ich okupu firmie będącej przedmiotem ataku. Ten rodzaj ataku staje się coraz bardziej popularny, ponieważ cyberprzestępcy stają się bardziej biegli w infiltracji danych przechowywanych za pośrednictwem usług w chmurze.

- Niezabezpieczone interfejsy API. W przeciwieństwie do hostingu prywatnego dostawcy usług w chmurze udostępniają swoje interfejsy różnym użytkownikom w wielu organizacjach. To pozostawia bezpieczeństwo niemal wyłącznie w rękach dostawcy usług w chmurze, stwarzając możliwości cyberataku od uwierzytelniania po proces szyfrowania. Jednym z najlepszych sposobów walki z tym problemem jest wykorzystanie systemów i technologii SSO.

- Uwierzytelnianie jednoskładnikowe. Jeśli jesteś przedsiębiorstwem w 2020 roku, musisz używać uwierzytelniania wieloskładnikowego we wszystkich swoich loginach, w przeciwnym razie zasadniczo pozostawiasz drzwi otwarte dla cyberprzestępców. Pomocne są opcje oprogramowania, takie jak LastPass i Google Authenticator, ale najlepsza wieloskładnikowa ochrona ma postać opcji sprzętowych, takich jak Yubico YubiKey, który wymaga od użytkownika użycia fizycznego „klucza” w celu wymuszenia swojej tożsamości.

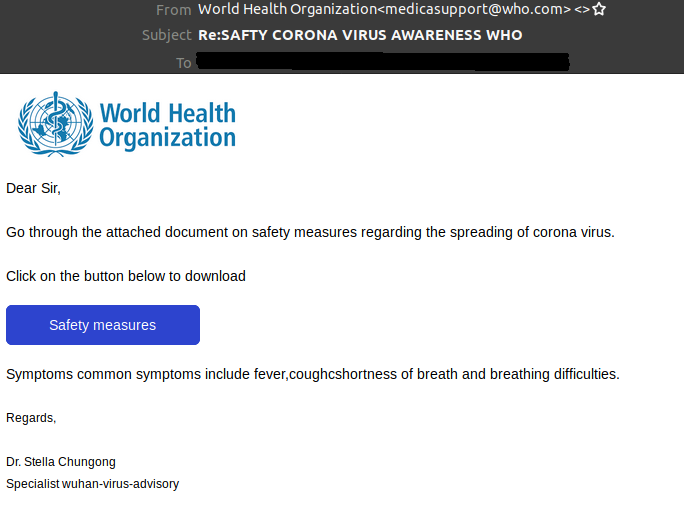

- Oszustwa phishingowe. Ta staroświecka taktyka powraca z mocą, ponieważ Covid-19 stwarza oszustom okazję do polowania na niepewność publiczną. Oszuści, którzy podszywają się pod główne organy rządowe i regulacyjne, takie jak CDC i WHO, z powodzeniem wykorzystywali złośliwe linki do włamywania się do urządzeń osobistych i firmowych za pomocą złośliwego oprogramowania

Źródło: HornetSecurity

- Internet przedmiotów. To ewoluujące zagrożenie. Ponieważ w miejscu pracy i domu pojawia się coraz więcej urządzeń z dostępem do Internetu, użytkownicy skutecznie stwarzają nowe zagrożenia przy każdym połączeniu. Chociaż było kilka przypadków cyberataków, które można przypisać urządzeniom z dostępem do Internetu, prawdopodobnie stanie się to rosnącym zagrożeniem.

Obawy te są coraz bardziej rozpowszechnione w organizacjach korporacyjnych, ponieważ większe firmy znacznie częściej stają się celem złośliwych ataków. Faktem jest, że oprogramowanie ransomware użyte przeciwko KPMG będzie o wiele bardziej skuteczne niż użyte przeciwko sklepowi z kanapkami na ulicy. Firmy klasy korporacyjnej są również domem dla znacznie większej liczby pracowników, co stwarza większe możliwości złośliwych ataków.

Teraz, gdy świat biznesu wraca do pracy (a raczej do wolnej sypialni na korytarzu), mediacja w zakresie bezpieczeństwa stanie się trudniejsza niż kiedykolwiek wcześniej.

Praca zdalna i cyberbezpieczeństwo przedsiębiorstwa

Podobnie jak różne zagrożenia cybernetyczne, istnieją również różne sposoby prowadzenia pracy zdalnej. Dwie podstawowe odmiany to:

- Praca zdalna ze sprzętem firmowym. Dość oczywiste, ale to opisałoby pracowników, którzy używają firmowych laptopów, telefonów i innego sprzętu do wykonywania swoich obowiązków w pracy zdalnej. W tym scenariuszu firmy mogą regulować wszystkie urządzenia, z których korzystają ich pracownicy, ale są zmuszone polegać na sieciach osobistych w celu obsługi tych urządzeń.

- Praca zdalna ze sprzętem osobistym. Odnosi się to do modelu, w którym pracownicy wykorzystują telefony osobiste, laptopy i inne urządzenia do wykonywania swoich obowiązków służbowych. W tym modelu firmy są zmuszone polegać na osobistym sprzęcie, ochronie przed złośliwym oprogramowaniem, a także sieciach, aby chronić swoje informacje.

Jedna z tych opcji jest oczywiście znacznie bezpieczniejsza od drugiej, ale nie zawsze jest to takie proste równanie. W przypadku pracy w domu, w grę może wchodzić wiele drobnych czynników, które są poza kontrolą korporacji.

Załóżmy na przykład, że pracownik może używać starej drukarki i łatwiej jest mu wysłać dokumenty pocztą e-mail na swój adres osobisty, aby wydrukować je z komputera domowego, który jest już podłączony do drukarki. Lub jeśli komputer firmowy jest zbyt wolny i utrudnia wydajność pracy, pracownicy mogą wybrać osobistą alternatywę, aby mogli być bardziej efektywni w swojej pracy.

Takie przypadki podkreślają luki związane z nieuregulowanymi środowiskami pracy. Gdy wszyscy znajdują się w tej samej lokalizacji fizycznej, korzystając z tej samej sieci i sprzętu będącego własnością firmy, monitorowanie bezpieczeństwa jest znacznie łatwiejsze.

Jak Covid zmienił cyberbezpieczeństwo

Znamy wszystkie te słowa – Niepewny, Niespotykany, Nierównoległy – słowa, które odnoszą się do wpływu, jaki Covid -19 wywarł na współczesny świat. Firmy na całym świecie zostały zmuszone do włączenia handlu elektronicznego. Zmuszono ich do przystosowania się do środowisk pracy zdalnej. I zostali zmuszeni do cyfrowej transformacji na wiele lat przed oczekiwaniem.

Jednak Covid-19 dał początek nowej erze implikacji dla bezpieczeństwa cybernetycznego przedsiębiorstw.

Nowa fala cyberataków i oszustw

Oszustwa związane z Covid-19 kosztowały ponad 18 000 Amerykanów ponad 13,4 miliona od początku roku, a Kanadyjczyków dodatkowo 1,2 miliona dolarów .

Oszustwo to przybrało kilka różnych form. Niektóre z najbardziej znanych to podszywanie się pod rząd, związane z pomaganiem użytkownikom w szybszym/szybszym uzyskiwaniu kontroli bodźców lub pomocy SERB. Inne oszustwa dotyczyły pomocy w zwrocie kosztów odwołanych podróży, podszywania się pod firmowe wiadomości e-mail, a także wielu fałszywych witryn sprzedających bardzo potrzebne środki czystości i maski.

Chociaż większość tych ataków była wymierzona w osoby, a nie firmy; przedsiębiorstwa tych ofiar były nadal zagrożone.

Niektóre konsekwencje biznesowe obejmują:

- Podszywanie się pod firmowe wiadomości e-mail. Nasza organizacja była tego świadkiem. Cyberprzestępcy często lubią replikować firmowe adresy e-mail (zazwyczaj C-suite) i wykorzystywać je w celu pozyskania cennych informacji osobistych lub biznesowych od pracowników.

- Straty biznesowe z naruszeń osobistych. Gdy ataki phishingowe atakują urządzenia firmowe, złośliwe oprogramowanie może zaatakować nie tylko dane osobowe, ale także cenne informacje biznesowe, które są dostępne za pośrednictwem tego urządzenia lub znajdujących się na nim usług w chmurze.

Ważne jest, aby zarówno osoby fizyczne, jak i firmy podjęły kroki w celu ochrony przed tymi nowymi zagrożeniami. Pierwszym krokiem jest zawsze świadomość, ale środki zapobiegawcze i technologia mogą jeszcze bardziej chronić Ciebie i Twoją firmę przed szkodami, które mogą zadać oszustom.

Wymagania dotyczące sieci o zerowym zaufaniu

Mówiąc najprościej, zero zaufania to nowa zasada, która sugeruje, że żadne działanie nie jest godne zaufania. Zasadniczo nakazuje znacznie dokładniejsze monitorowanie zachowania użytkowników w celu wykrycia podejrzanego zachowania, zanim mogą wystąpić poważne cybernaruszenia. Prawidłowo wdrożony może jednocześnie poprawić bezpieczeństwo i wygodę użytkownika.

Oto, jak sieci zerowego zaufania wyglądają dla firm korporacyjnych:

- Procesy uwierzytelniania standardowego lub uwierzytelniania wieloskładnikowego pozostają takie same.

- Sztuczna inteligencja jest wdrażana w celu tworzenia profili behawioralnych dla każdego użytkownika w Twojej sieci biznesowej.

- Sztuczna inteligencja pomaga Twojemu zespołowi IT w identyfikowaniu nienormalnych i ryzykownych zachowań, dzięki czemu można natychmiast podjąć działania naprawcze.

- Monitorowanie obejmuje: interakcje użytkownika z aplikacjami, używane sieci, używane urządzenia, zmienne daty i czasu oraz wiele innych zaawansowanych czynników.

Wraz z rozwojem pracy zdalnej coraz więcej organizacji będzie prawdopodobnie stosować sieci o zerowym zaufaniu i wdrażać technologię wspierającą ten wyższy poziom bezpieczeństwa.

Strategie i rozwiązania poprawiające cyberbezpieczeństwo przedsiębiorstwa

Istnieje powszechne błędne przekonanie, że bezpieczeństwo nigdy nie było bardziej zaawansowane, a nowe technologie, takie jak blockchain, są odporne na cyberzagrożenia. Jednak cyberprzestępcy rozwijają się tak szybko, jak napotykane przez nich przeszkody technologiczne.

Morał historii?

Nikt i żadna firma nie jest odporna na zagrożenia cybernetyczne, co jest coraz bardziej widoczne w miarę, jak światowa gospodarka dostosowuje się do zmiany kulturowej polegającej na pracy z domu. Istnieją jednak kroki, które można podjąć, strategie, które można wdrożyć, oraz technologie, które można wykorzystać, aby jak najlepiej złagodzić te zagrożenia. Oto kilka z nich.

Technologie zero zaufania

Te oprogramowanie zabezpieczające i do zarządzania tożsamością może lepiej umożliwić przedsiębiorstwom uruchamianie programów sieciowych o zerowym zaufaniu. Według G2 jednymi z najlepszych technologii dostępnych do obsługi zerowego zaufania są Okta, SecureAuth Identity Platform, BetterCloud i Centrify Zero Trust Privilege. Sprawdź pełną listę tutaj, aby dowiedzieć się więcej.

Strategie konsolidacji dostawców

Dostawcy usług w chmurze są niezbędni do wzrostu i rozwoju przedsiębiorstwa, ale stanowią również główną słabość pod względem cyberbezpieczeństwa przedsiębiorstwa. Jedną z najlepszych taktyk minimalizowania tego zagrożenia jest zmniejszanie przez przedsiębiorstwa liczby dostawców chmurowych, z którymi mają do czynienia. Skupienie się na zaufanych partnerach i ograniczenie rozproszenia danych biznesowych wśród różnych dostawców może wyeliminować dużą część wycieku danych i zagrożenia ransomware.

Aby dowiedzieć się więcej , zapoznaj się z 5 krokami, jak uporządkować swój stos techniczny przedsiębiorstwa .

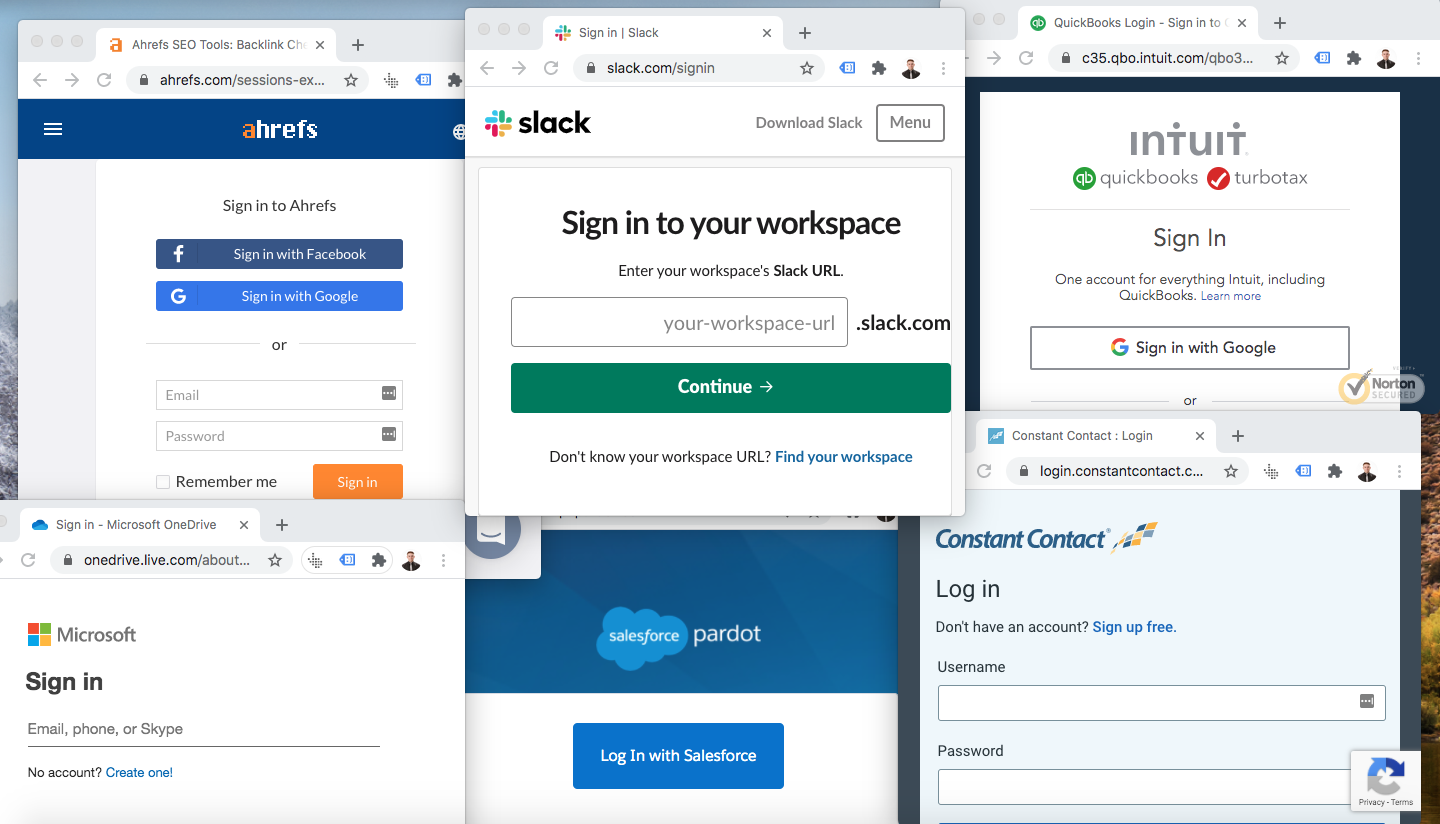

Systemy pojedynczego logowania (SSO)

Jednokrotne logowanie jest zasadą podobną do konsolidacji dostawców. Koncepcja jednokrotnego logowania polega na tym, że użytkownicy mogą uzyskiwać dostęp do wielu różnych aplikacji za pośrednictwem jednego portalu uwierzytelniania. Istnieje kilka sposobów na osiągnięcie jednokrotnego logowania.

Po pierwsze, technologie oparte na chmurze, takie jak AuthAnvil i OneLogin, mogą pomóc w włączeniu logowania jednokrotnego w Twojej firmie. Działa to w ten sposób, że różni dostawcy zasadniczo wywołują oddzielny serwer (np. OneLogin) w celu ustalenia, czy określony użytkownik jest zalogowany. Jeśli tak, klucze są wymieniane, a dostęp jest przyznawany. Może to ograniczyć liczbę połączeń do pomocy technicznej i problemy z duplikacją haseł, ale kluczowe znaczenie ma współpraca z zaufanym dostawcą i wykorzystanie uwierzytelniania dwuskładnikowego, danych biometrycznych lub kart inteligentnych do zabezpieczenia procesu logowania jednokrotnego.

Po drugie, istnieją platformy e-commerce, które zbudowały już relacje z setkami dostawców, a jednokrotne logowanie można osiągnąć poprzez założenie konta na platformie, uzyskując dostęp do setek innych aplikacji za pośrednictwem jednej platformy. Jest to jedna z wielu zalet platform handlu w chmurze, takich jak Vendasta. Sprawdź platformę Vendasta Enterprise, aby dowiedzieć się więcej.