Jak stworzyć plan reagowania na incydenty cybernetyczne: przewodnik krok po kroku

Opublikowany: 2022-05-07Zarządzaj naruszeniami danych i ograniczaj straty dzięki planowi reagowania na incydenty związane z cyberbezpieczeństwem.

Rosnące koszty radzenia sobie z cyberatakami mogą być paraliżujące dla małych i średnich firm (SMB), zwłaszcza jeśli nie mają odpowiedniego planu wykrywania i odzyskiwania.

Według badań Gartnera do 2023 r. wpływ finansowy ataków na systemy cyberfizyczne (CPS) na firmy przekroczy 50 miliardów dolarów. Koszt ten obejmuje ubezpieczenie, postępowanie sądowe, odszkodowanie, grzywny regulacyjne i utratę reputacji. Gartner przewiduje również, że do 2025 r. 75% dyrektorów naczelnych (CEO) będzie osobiście odpowiadać za incydenty CPS.

W tym celu posiadanie planu reagowania na incydenty związane z cyberbezpieczeństwem pomoże Twojej małej firmie dokładnie monitorować systemy, wykrywać wszelkie incydenty związane z bezpieczeństwem oraz wdrażać metody zapobiegania lub odzyskiwania w celu ograniczenia strat.

W tym artykule wyjaśniamy, jak w pięciu krokach stworzyć plan reagowania na incydenty cyberbezpieczeństwa. Ale zanim przejdziemy do szczegółów, zacznijmy od zrozumienia, czym jest plan reagowania na incydenty cybernetyczne i dlaczego warto go mieć dla swojej małej firmy.

Co to jest plan reagowania na incydenty cybernetyczne?

Plan reagowania na incydenty związane z cyberbezpieczeństwem to udokumentowany zestaw instrukcji, które pomagają firmom szybko i skutecznie wykrywać cyberataki, izolować dotknięty nimi system lub sieć (w odpowiedzi na atak) oraz odzyskiwać utracone dane.

Ponieważ cyberatak może wpłynąć na organizację w różnych funkcjach, projektowany plan powinien uwzględniać wszystkie funkcje i działy, w tym zasoby ludzkie, finanse, obsługę klienta, prawo, łańcuch dostaw, komunikację z pracownikami i operacje biznesowe.

Oto krótkie porównanie dwóch firm z procesem reagowania na incydenty cyberbezpieczeństwa i bez niego. Chociaż oba są zagrożone przez ten sam atak, firma B może zmniejszyć wpływ dzięki odpowiedniemu planowaniu.

Biznes A (Nie posiada CIRP) | Biznes B (Posiada CIRP) |

|---|---|

Wykrywa incydent związany z bezpieczeństwem, ale nie wiesz, jak zareagować. | Wykrywa incydent bezpieczeństwa wraz z jego rodzajem. |

Przygotowanie szczegółowego raportu do deklaracji zajmuje kilka godzin. | Szybko deklaruje incydent po potwierdzeniu z dyrektorem ds. bezpieczeństwa informacji i ekspertami ds. reagowania na incydenty. |

Ponieważ identyfikacja i deklaracja incydentu zajęła trochę czasu, naruszenie bezpieczeństwa rozprzestrzeniło się na inne procesy biznesowe poza początkowo dotkniętym systemem. | Natychmiast izoluje system, użytkownika i obiekt, którego dotyczy problem, od pozostałych procesów biznesowych. |

Brak partnera kryminalistycznego do zbierania dowodów dla zespołu prawnego i porad dotyczących odzyskiwania. | Wzywa partnera kryminalistycznego, aby zebrał dowody ataku i porady na temat powrotu do zdrowia. |

Odzyskanie nie mogło nastąpić z powodu braku dowodów, co spowodowało stratę. | Terminowe odtworzenie uchroniło firmę przed stratą. |

Krok 1: Zbuduj plan działania

Budowanie planu działania jest siłą napędową całego procesu planowania reakcji na incydenty. Dokument planu powinien zawierać następujące elementy:

Deklaracja misji

Deklaracja misji jasno określa cel procesu planowania reakcji na incydent, umożliwiając Tobie i innym interesariuszom zrozumienie zakresu wykonywanej pracy. Ponieważ każdy z interesariuszy zaangażowanych w proces planowania może nie być ekspertem ds. bezpieczeństwa i ryzyka, misja — wraz z objaśnieniem terminów i definicji — pomoże im pozostać na tej samej stronie i podejmować kluczowe decyzje w razie potrzeby.

Oto kilka przykładów deklaracji misji:

- Obroń się przed zagrożeniami cyberbezpieczeństwa

- Zbuduj zespół reagowania na incydenty

- Zbadaj cyberataki i ich rodzaje oraz zadeklaruj ich wpływ na biznes

- Zbierz dowody ataku i współpracuj z organami ścigania, aby sprawdzić, czy ma to wpływ na jakiekolwiek przepisy prawne

Zdefiniowane role i obowiązki

Jasne określenie ról i obowiązków interesariuszy sprawi, że proces planowania będzie wysoce perspektywiczny — każdy będzie miał kierunek pracy i nie będzie zamieszania. Możesz zdefiniować role i obowiązki, tworząc wykres kierowcy, odpowiedzialności, konsultacji i informacji (DACI).

Wykres DACI — znany również jako wykres RACI — określa, który interesariusz jest zaangażowany na jakim etapie i czego oczekuje się od niego. Służy jako wizualna reprezentacja funkcjonalnej roli, jaką odgrywa każdy interesariusz. Oto darmowy szablon DACI na dobry początek.

D – Kierowca | Osoby prowadzące zadanie (np. CISO) |

|---|---|

A – Odpowiedzialny | Osoby odpowiedzialne za powodzenie zadania (np. kierownik projektu) |

C – Konsultowane | Osoby, z którymi należy się konsultować w celu uzyskania informacji lub potwierdzenia (np. eksperci merytoryczni)  |

Poinformowałem | Osoby, które muszą być informowane o postępach i aktualizacjach zadania (np. kierownictwo). |

Krok 2: Zbierz zasoby, które pomogą Ci w planowaniu

Po zakończeniu planowania następnym krokiem jest zebranie narzędzi i zasobów wspierających Twój plan. Na przykład, jeśli zidentyfikujesz eksfiltrację danych Naruszenie bezpieczeństwa danych, w którym dane krytyczne dla firmy są kradzione, usuwane lub przenoszone przez nieautoryzowanych użytkowników. jako potencjalne ryzyko, powinieneś mieć narzędzia, takie jak oprogramowanie zapobiegające utracie danych.

Kilka podstawowych elementów, które zapewnią ci odpowiednie zasoby, to:

Przypadki użycia do monitorowania bezpieczeństwa

Monitorowanie bezpieczeństwa stanowi podstawę do terminowego wdrożenia planu i dokładnego wykrywania incydentów, co czyni go kluczowym krokiem w procesie. Badanie przypadków użycia — przykłady na żywo metod monitorowania incydentów stosowanych wcześniej w firmie — i wdrożenie sprawdzonych metod w bieżącym procesie monitorowania nie tylko zwiększy tolerancję na ryzyko, ale także pomoże zaplanować cele reakcji.

Wykrywanie problemów z bezpieczeństwem

Znalezienie odpowiednich zasobów do wykrywania i rozwiązywania problemów związanych z bezpieczeństwem w funkcjach biznesowych jest równie ważne, jak posiadanie przypadków użycia. Możesz używać oprogramowania do zarządzania incydentami, aby rejestrować, zgłaszać i ustalać priorytety różnych incydentów związanych z IT, od naruszeń bezpieczeństwa danych po awarie systemu. Oprogramowanie przypisuje zgłoszenia do personelu IT i wysyła powiadomienia do interesariuszy, gdy tylko pojawi się problem, aby ograniczyć przestoje do minimum.

Krok 3: Połącz rzeczy

Następnym krokiem jest zebranie całej ciężkiej pracy, którą wykonałeś do tej pory przy planowaniu i gromadzeniu zasobów. Większość twoich wysiłków na tym etapie polega na określeniu zakresu i zrozumieniu zebranych danych oraz dostosowaniu ich do różnych faz przygotowanego planu działania. Celem jest sprawdzenie gotowości zespołu do rozpoczęcia tworzenia planu reagowania na incydenty bezpieczeństwa.

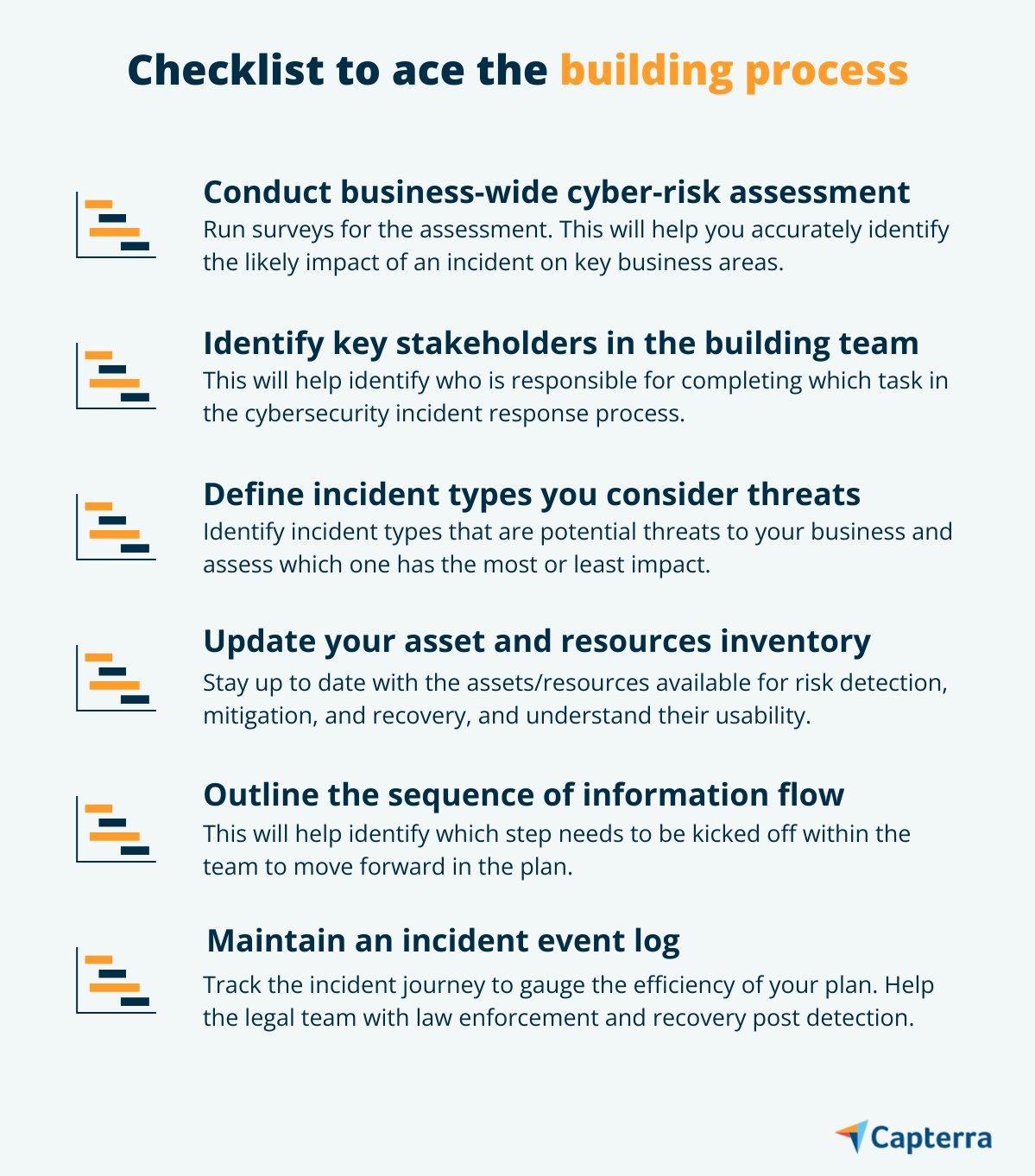

Krok 4: Wykonaj proces budowania

Gdy wszystko będzie gotowe, możesz rozpocząć tworzenie planu reagowania na incydenty związane z cyberbezpieczeństwem. Upewnij się, że zidentyfikowany plan i zasoby są dobrze przekazywane członkom zespołu reagowania na incydenty i innym interesariuszom. Pomoże to zmniejszyć wpływ incydentu związanego z bezpieczeństwem.

Krok 5: Ucz się, optymalizuj i improwizuj

Teraz, gdy masz już gotowy plan reagowania na incydenty związane z cyberbezpieczeństwem, nadszedł czas, aby przeanalizować cały proces budowania, udokumentować wnioski — zarówno błędy, jak i sukces — oraz wykorzystać je do dalszej optymalizacji i usprawnienia procesu budowania. Optymalizacja może obejmować wszystko, od wykorzystania innego zestawu zasobów po zaangażowanie dodatkowych członków zespołu w proces tworzenia planu. Wszystko to jednak zależy od tego, jak wyglądał Twój plan reagowania na incydenty cyberbezpieczeństwa.

Optymalizacji może towarzyszyć seria ćwiczeń edukacyjnych i szkoleniowych w celu dalszego dopracowania procesu i maksymalizacji wydajności zespołu.

Stworzenie planu reagowania na incydenty cyberbezpieczeństwa jest najlepszym mechanizmem obronnym

Posiadanie CIRP może pomóc Twojemu zespołowi ds. bezpieczeństwa w proaktywnym i jednolitym reagowaniu na incydenty, zwiększając w ten sposób jego zdolność reagowania na incydenty. Wszystko, czego potrzebujesz, to odpowiednie zasoby, narzędzia i plan działania, aby decydować o przebiegu pracy.

Już dziś zacznij tworzyć plan reagowania na incydenty związane z cyberbezpieczeństwem!

Chcesz dowiedzieć się więcej o cyberbezpieczeństwie? Sprawdź te dodatkowe zasoby:

- Najlepsze narzędzia oprogramowania do cyberbezpieczeństwa

- 4 porady ekspertów dotyczące poprawy cyberbezpieczeństwa w małej firmie

- Jak rozwijać swój biznes dzięki cyberbezpieczeństwu?

- 11 certyfikatów cyberbezpieczeństwa, które przygotują Cię do wojny światowej sieci

- 7 powszechnych typów cyberataków