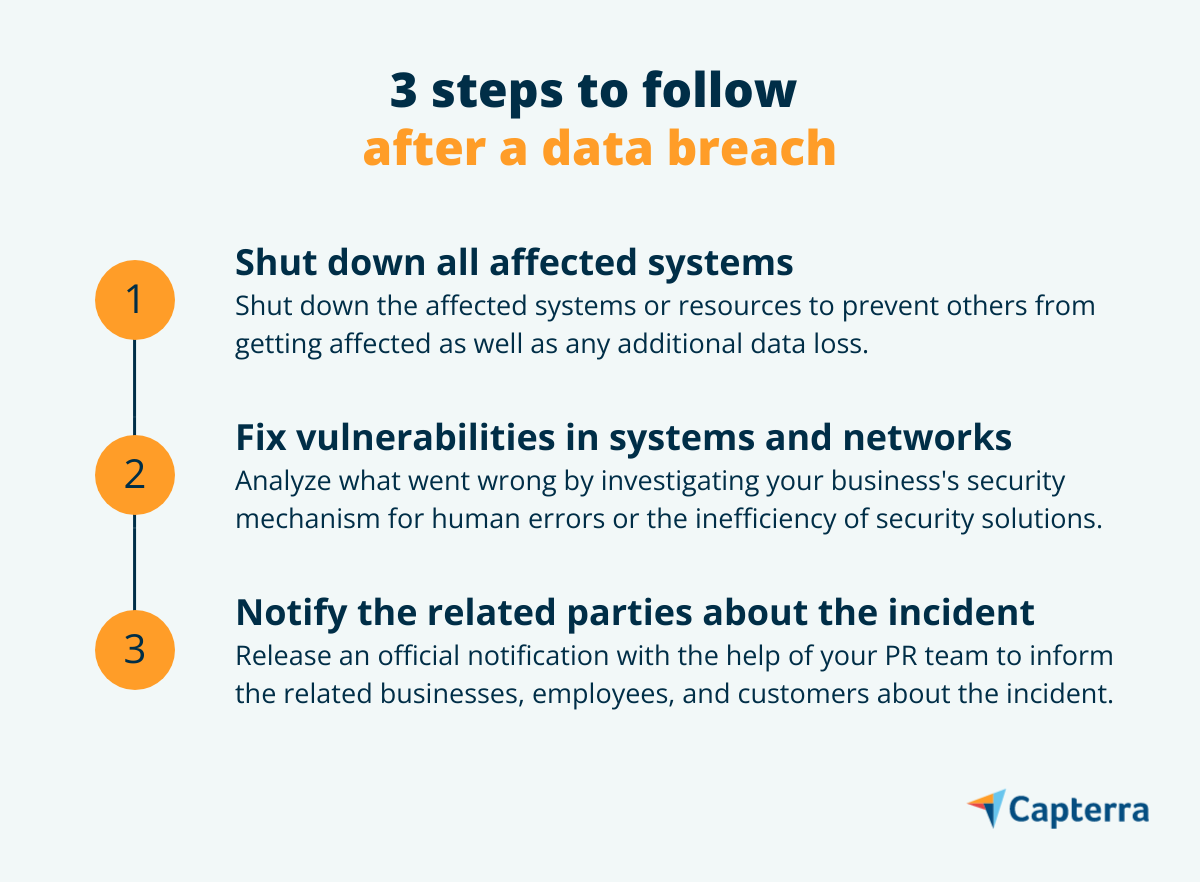

データ漏えい後に従うべき3つのステップ

公開: 2022-05-07さらなる損失を防ぐために、違反インシデントの直後にこれらの3つの手順を実行してください。

デジタルワークプレイスでの運用とは、インターネットを使用して、互換性のあるデバイスでオンラインでアクセスできるビジネスリソースを共有および管理することを意味します。 しかし、この常時接続、常時接続の職場モデルは、ビジネスのセキュリティを危険にさらし、サイバーリスクを引き起こしやすくする可能性があります。

サイバー犯罪者は、企業ネットワークに侵入し、セキュリティメカニズムをバイパスして機密情報を盗むために、常にそのようなルーズエンドを探しています。 このプロセスは、データ侵害と呼ばれます。

あなたがあなたのビジネスでITセキュリティ管理の責任者であるなら、あなたはデータ侵害に対処する方法を知っているべきです。

この記事では、さらなる損失と関連する損害を防ぐために、違反インシデントの直後に実行する必要がある3つの手順について説明します。 しかし、その前に、まずデータ侵害とは何か、そしてそれが世界中のビジネスにどのような影響を与えるかを理解しましょう。

データ侵害とは何ですか?

データ侵害またはデータ漏洩は、ハッカーがセキュリティメカニズムをバイパスすることにより、機密データまたは機密データを盗んだり、アクセスしたりするセキュリティインシデントです。 このデータは、機密のビジネス情報(クレジットレポート、銀行口座の資格情報など)または顧客情報(電子メールアドレス、社会保障番号など)である可能性があります。

ハッカーは、個人情報の盗難、システムへのウイルスの侵入、ITインフラストラクチャの改ざんなど、さまざまな種類のサイバー攻撃手法を使用してデータ侵害を試み、ユーザーによるITリソースへのアクセスをブロックします。

データ侵害の影響

有名なスポーツブランドのプーマは最近、従業員や顧客を含む6,000人を超える個人に影響を与えたデータ侵害事件に見舞われました。 攻撃はランサムウェアを使用して開始されました。つまり、お金のために情報を保持していました。 同様に、edtechのスタートアップUnacademyは、2020年のデータ侵害事件で2,000万を超えるユーザーレコードを失いました。

これらの例は、データ侵害があらゆる規模の企業に影響を与える可能性があることを示しています。 影響を制限するために、攻撃に直面した場合に備えて、ビジネスは攻撃後に適切なデータセキュリティ対策を講じる必要があります。

ステップ1:影響を受けるすべてのシステムをシャットダウンする

他のシステムが危険にさらされるのを防ぐために、侵害の影響を受けたシステムをシャットダウンすることから始めます。 それが完了したら、機密情報を保持するすべてのビジネスアカウントとサーバーのログイン資格情報を変更します。

専門家のチームを動員して、セキュリティ違反の根本原因、その原因、およびハッカーがまだシステムにアクセスできるかどうかを特定します。 ビジネスの規模に応じて、ITセキュリティとリスク、法務、法医学、運用、人材、コミュニケーション、上級管理職の専門家をこのチームに含めます。

これらのセキュリティ対策を講じている間、事件からの証拠を破壊しないように注意してください。 フォレンジックチームが調査と修復を行うのに役立ちます。

ステップ2:影響を受けるシステムとネットワークの脆弱性を修正する

影響を受けるシステム、リソース、またはネットワークを分離した後、ハッカーの扉を開いた企業のセキュリティメカニズムの弱点を特定します。 情報漏えい事件の大部分は人的エラーが原因であるため、従業員とクライアントがビジネス情報をどのように共有しているかを調査することから始めます。 業界の調査によると、データ侵害の22%は人為的ミスが原因で発生しています。

違反の原因を特定したら、一連のネットワークセグメンテーションテストを実行して、安全性の低いサブネットワークを特定します。 これらのテストは、企業ネットワークでポートスキャンを実行して、許可されていないデバイスのIPアドレスを探します。 不正なIPアドレスが見つからない場合、ネットワークセグメンテーションは適切に機能していることが検証されます。

サブネットワークが危険にさらされた場合は、サブネットワークを分離して、企業ネットワーク全体が感染するのを防ぎます。 フォレンジックの専門家に、不正なIPアドレスまたは攻撃が開始された可能性のあるアドレスに関するすべての情報を収集するよう依頼し、データ侵害レポートを作成して復旧計画を実装します。

このレポートには、不正アクセスを可能にしたネットワークの弱点と、ハッカーが攻撃を開始するために使用した手法に関する詳細が含まれている必要があります。 このレポートでは、既存のデータセキュリティメカニズムがどれほど強力か不十分かを分析し、将来の攻撃を防ぐためにそれを強化する方法を特定できます。

ステップ3:違反について関係者に通知する

最後のステップは、違反の影響を受けたすべての利害関係者に通知することです。 まず、法執行機関に相談して、違反中に連邦法または州法に違反したかどうかを確認します。 はいの場合は、訴訟を回避するための是正措置を提案するように依頼します。

次に、違反の発生、データ損失の強度、および違反の影響を受けた人々(顧客と従業員)を記載した正式なメディア発表を行います。 違反を阻止するために講じられた是正措置を伝達する際の透明性を維持します。 これにより、関係者の信頼を取り戻すことができます。

メッセージを効果的に配信するには、広報(PR)チームを関与させることを検討してください。 また、関係者が事件について尋ねる可能性のある質問を予想してください。 いくつかの一般的な質問は次のとおりです。

- 連絡先や銀行情報などの個人情報が漏洩していませんか?

- 攻撃を軽減するためにどのようなデータ保護対策が取られましたか?

- 損失を減らすために私たちが最後に取ることができるステップはありますか?

事業運営に顧客の個人データ(社会保障番号、クレジットカード番号、健康情報など)の収集が含まれ、そのデータが侵害中に侵害された場合は、銀行や地元のサイバー犯罪セルなどの機関に直ちに通知する必要があります。 これにより、詐欺の警告がないか侵害されたアカウントを監視したり、顧客からの同様の苦情を追跡したりできるようになります。

ITセキュリティを強化してデータ侵害を防止します

データ漏えいはあなたのビジネスに悪影響を与える可能性があります。 Gartnerのレポート(Gartnerのクライアントが利用できる完全な調査)によると、平均的な米国企業はデータ侵害のために約820万ドルを失っています。

サイバーセキュリティインシデント対応計画を実装すると、効果的な復旧につながる可能性があります。 計画を使用して、システムを監視し、セキュリティインシデントを検出し、結果として生じる損失を減らすための防止または回復方法を実装します。 また、ソフトウェアツールを使用して、会社のセキュリティ体制を強化し、将来の攻撃を防ぐこともできます。

データ侵害からビジネスを保護するためのソフトウェアソリューション:

- データ損失防止ソフトウェアは、ビジネス全体のデータ使用状況を可視化し、機密データの漏洩や偶発的なデータ損失などの脅威に対処するためのポリシーと規制への準拠を保証します。

- ファイアウォールと組み合わせたネットワークセキュリティソフトウェアは、ネットワークトラフィックを常に監視して侵入の試みを特定し、疑わしいイベントをITセキュリティチームに通知してさらに調査します。

- エンドポイント検出および応答(EDR)ソフトウェアは、ネットワークエンドポイントを標的とするアクティブな脅威を継続的に監視、調査、および対応します。 潜在的に有害なアプリケーションや新しいマルウェアをリアルタイムで特定するのに役立ちます。

- 多要素認証ソフトウェアは、個人情報の盗難を防ぐためにビジネスアカウントの資格情報を保護します。

- セキュリティ意識向上トレーニングソフトウェアは、サイバー攻撃を特定し、予防的なデータ保護対策を講じ、損失から効果的に回復する方法について従業員を教育します。

まだ興味がありますか? サイバーセキュリティとIT管理に関するCapterraの記事をご覧ください。