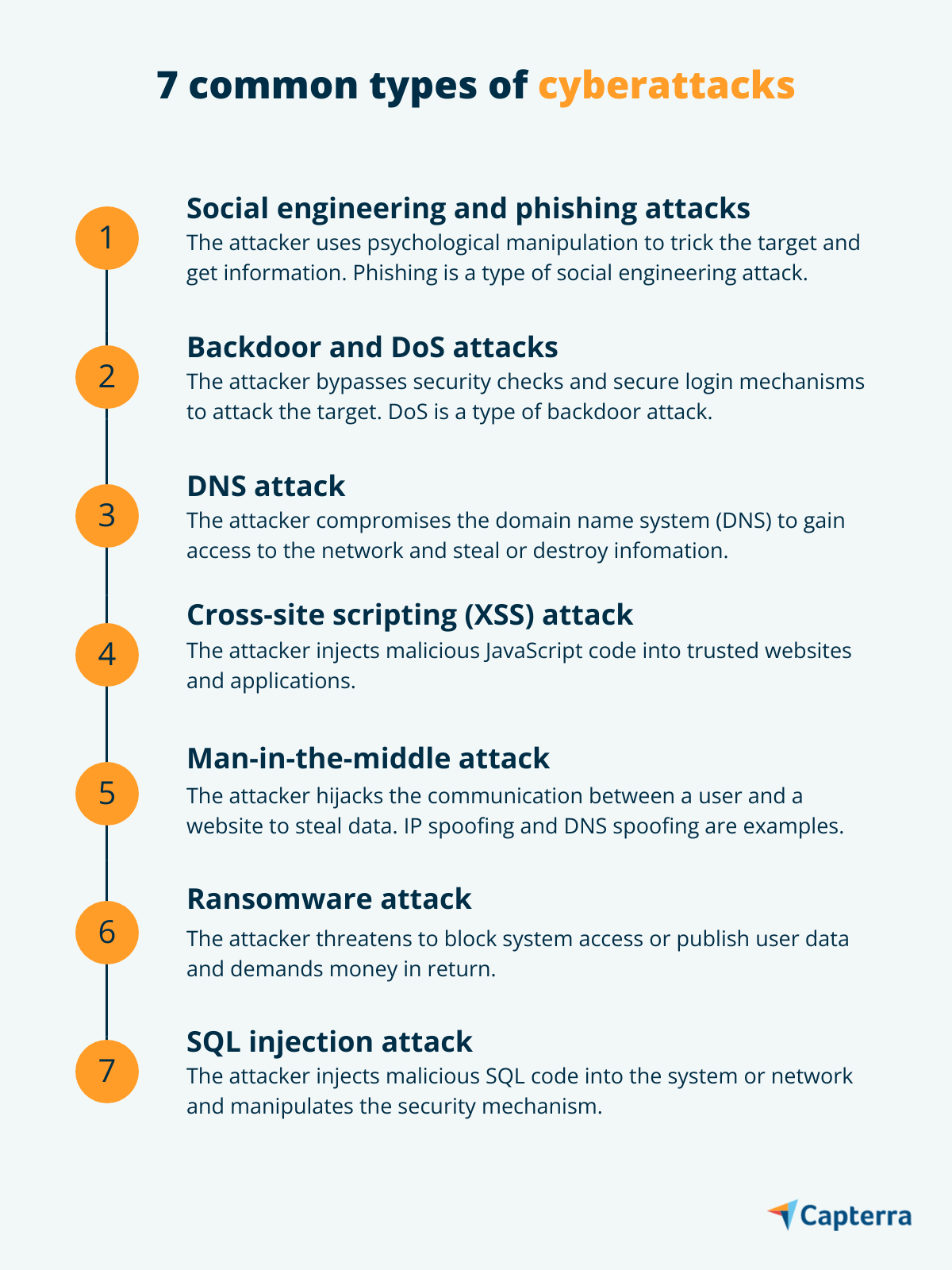

サイバー攻撃の7つの一般的なタイプ

公開: 2022-05-07これらの7つの一般的なタイプのサイバー攻撃からビジネスを保護します。

サイバー犯罪者は、さまざまなツールと手法を使用してビジネスを攻撃します。 たとえば、サイバー攻撃により、チェコ共和国の忙しい病院でのCOVID-19との戦いにおけるすべての緊急手術が停止されました。 ドイツの食品配送会社は、分散型サービス拒否(DDoS)攻撃の犠牲になり、配送の停止により巨額の損失をもたらしました。 米国の政府当局者は、救済法案が可決された後、多数のフィッシング攻撃を受けました。

ガートナーの予測によると、サイバー犯罪者は2025年までにオペレーショナルテクノロジー(OT)環境を武器にして、人間に危害を加えたり殺したりするでしょう。 これは、サイバー攻撃の手法が進化し続け、より優れたマルウェアバージョンを生み出し、ビジネスに大きな損失をもたらすことを示唆しています。

この状況は、サイバー攻撃と戦うための大企業と同じリソースを持っていない中小企業(SMB)にとってより懸念されます。 SMBの所有者は、防御メカニズムを構築し、サイバー犯罪による損失を削減するためにチームを準備する必要があります。

この記事では、最も一般的な7つのサイバー攻撃をリストし、それらを防ぐためのヒントをいくつか共有しました。 意識を高め、サイバー犯罪を防ぐために、これらのサイバー攻撃について自分自身とチームを教育してください。

ソーシャルエンジニアリングとフィッシング攻撃

ソーシャルエンジニアリング攻撃は、標的を操作して機密情報にアクセスします。 攻撃者は心理的操作を使用します。つまり、感情的な搾取を通じて影響を与え、標的をだまして銀行の詳細やパスワードなどの情報を提供させます。

フィッシングは、サイバー犯罪者が電子メールまたはWebサイト広告を使用してターゲットを操作し、情報を取得する、一般的に使用されるソーシャルエンジニアリング攻撃です。 ほとんどのSMBは、ネットワークが小さいためフィッシング攻撃の標的になり、攻撃者は誰が獲物になりそうかを特定して情報を開示するのが簡単です。

ソーシャルエンジニアリング攻撃を危険なものにしているのは、テクノロジーの抜け穴ではなく、ヒューマンエラーを利用していることです。 攻撃は、友人/同僚からのメッセージ、寄付を求める電子メール、見知らぬ人からのメッセージ、または「真実には良すぎる」という宣伝用の電子メールの形で行われる可能性があります。

フィッシングに加えて、これらは他の種類のソーシャルエンジニアリング攻撃です。

- 餌付け:攻撃者は、マルウェアに感染したフラッシュドライブを公共の場所に置いたままにしたり、スパムWebサイトやランディングページにつながる魅力的な広告を掲載したりするなど、物理的またはオンラインの餌を植えます。

- スケアウェア:攻撃者は脅威通知を送信し、サイバー攻撃に対する保護を提供するソフトウェアをインストールするようユーザーに促します。

- 口実:攻撃者は、標的をだましてビジネス情報や個人情報を開示するように説得するシナリオを作成します(たとえば、まだ開始されていないプロジェクトに関する情報を求めるビジネスパートナーを装った電子メールを送信します)。

- スピアフィッシング:攻撃者は、個人または企業を標的とした電子メールを送信します(たとえば、年次ハンドブックへの署名を従業員に求めるHRパートナーを装った電子メールを送信します)。

ソーシャルエンジニアリング攻撃を防ぐためのヒント:

|

バックドアおよびDoS攻撃

バックドア攻撃は、セキュリティチェックとログインメカニズムをバイパスすることにより、コンピュータシステムまたは暗号化されたデータにアクセスします。 この攻撃は、安全なログインのための認証プロセスを無効にし、機密情報を運ぶアプリケーション、ネットワーク、またはデバイスへのアクセスを許可します。 この攻撃により、コマンドのリモート起動とマルウェアの更新も可能になります。

サービス拒否(DoS)攻撃は、バックドア攻撃が引き起こす可能性のある悪意のあるアクティビティの1つです。 DoS攻撃では、攻撃者はターゲットシステムまたはネットワークを異常なトラフィックで溢れさせ、ユーザーへの一時的または永続的なサービス拒否を引き起こします。 この手法を使用して企業ネットワーク内の複数のデバイス(ラップトップ、スマートフォンなど)をハッキングする場合、DDoS攻撃と呼ばれます。

他の種類のバックドア攻撃には次のものがあります。

- 組み込みのバックドア:バックドアエントリは、HTMLコードに直接アクセスしてバグを修正するソフトウェアツールをプログラミングしているときに、エンジニア向けに作成されます。 サイバー犯罪者は、このバックドアを利用してシステムをハッキングし、機密情報にアクセスしたり、ソフトウェアを搭載したデバイスにウイルスを仕掛けたりします。

- トロイの木馬バックドア:ダウンロードされた場合、攻撃者に不正なシステムアクセスを与える悪意のあるソフトウェアプログラム。 これは、高セキュリティのシステムとリソースをハッキングするために特別に設計されています。

バックドア攻撃を防ぐためのヒント:

|

DNS攻撃

ドメインネームシステム(DNS)は、マシンフレンドリーなIPアドレスを人間が読めるURLに変換する電話帳のようなものです。 これにより、DNSはビジネスにとって重要なコンポーネントであると同時に、サイバー攻撃の主要なターゲットになります。

DNS攻撃中にドメインネームシステムが侵害され、攻撃者がネットワークにアクセスして情報を盗んだり破壊したりできるようになります。 DNSセキュリティの脅威に関連するさまざまな種類のサイバー攻撃は次のとおりです。

- DNSトンネリング:攻撃者はDNSリゾルバーを使用して、被害者と攻撃者の間にトンネルを作成します。 このトンネルにより、マルウェアはセキュリティチェックに合格し、被害者に到達できます。

- ドメイン生成アルゴリズム:セキュリティソフトウェアが以前のドメインをブロックするため、攻撃者は新しいドメインとIPアドレスを生成します。 これは、セキュリティ対策を回避し、攻撃を継続するのに役立ちます。

- Fast Flux:攻撃者は、複数の偽のドメインとIPアドレスを使用して、IP制御を混乱させて回避し、安全なネットワークに侵入します。

- 新しく登録されたドメイン:攻撃者は、ユーザーをだますために既存のドメインのバリエーションを作成します。 これらのドメインは短期間しか利用できないため、検出が困難です。

DNS攻撃を防ぐためのヒント:

|

クロスサイトスクリプティング(XSS)攻撃

クロスサイトスクリプティング(XSS攻撃とも呼ばれます)は、ネットワークまたはアプリケーションを操作して、悪意のあるJavaScriptコードをユーザーのブラウザーに送信する手法です。 簡単に言うと、攻撃者は悪意のあるコードを信頼できるWebサイトやアプリケーションに挿入します。

ユーザーが侵害されたWebサイトにアクセスすると、攻撃者によってユーザーとプラットフォーム間の通信パスがハッキングされます。 このようにして、攻撃者は銀行の詳細やログイン資格情報などの重要な情報を盗んだり、ユーザーに代わってアクションを実行したりできます。

XSSに関連するサイバー攻撃の種類は次のとおりです。

- 反映されたXSS:攻撃者は、侵害されたネットワークまたはアプリケーションを介して悪意のあるコードをユーザーのブラウザに送信します。

- 保存されたXSS:攻撃者は悪意のあるコードをユーザーのブラウザに直接挿入します。

- DOMベースのXSS:攻撃者は、侵害されたネットワークまたはアプリケーション上のクライアント側のコードを変更します。

XSS攻撃を防ぐためのヒント:

|

中間者攻撃

中間者(MITM)は、攻撃者がユーザーとWebサイト間の通信をハイジャックし、それを密かに監視して情報を盗むサイバー攻撃の一種です。 似たようなWebサイトを作成しますが、コードに盗聴を可能にするウイルスが含まれています。

たとえば、銀行からインターネットバンキング用にKYCを更新するように求めるメールが届きます。 あなたはおそらくコミュニケーションを信じて、指示に従い始めるでしょう。 ただし、このプロセスはWebサイトにウイルスを仕掛けた攻撃者によって監視されており、入力した情報(銀行の詳細、ログイン資格情報、またはKYCの詳細)が攻撃者に表示されます。

さまざまな種類のMITM攻撃は次のとおりです。

- IPスプーフィング:攻撃者はマルウェアのIDをマスクし、リソースへのアクセスを取得するための正当なリンクとしてユーザーに提示します。

- DNSスプーフィング:攻撃者はDNS要求を傍受し、元のサイトに似た悪意のあるサイトにユーザーをリダイレクトします。

- HTTPSスプーフィング:攻撃者は、保護されたドメインの文字を、元のドメインと同様の非ASCII文字に置き換えます。

- 電子メールの乗っ取り:攻撃者はユーザーの電子メールアカウントへの不正アクセスを取得し、悪意のある目的で通信を監視します。

- Wi-Fi盗聴:攻撃者は、実際のWi-Fiネットワークとして名前を付けることにより、ユーザーをだまして悪意のあるネットワークに接続させます。 この攻撃は、邪悪な双子の攻撃としても知られています。

- SSLストリッピング:攻撃者は、2つのターゲット間の通信を暗号化されていない形式にダウングレードして、MITM攻撃を開始します。

MITM攻撃を防ぐためのヒント:

|

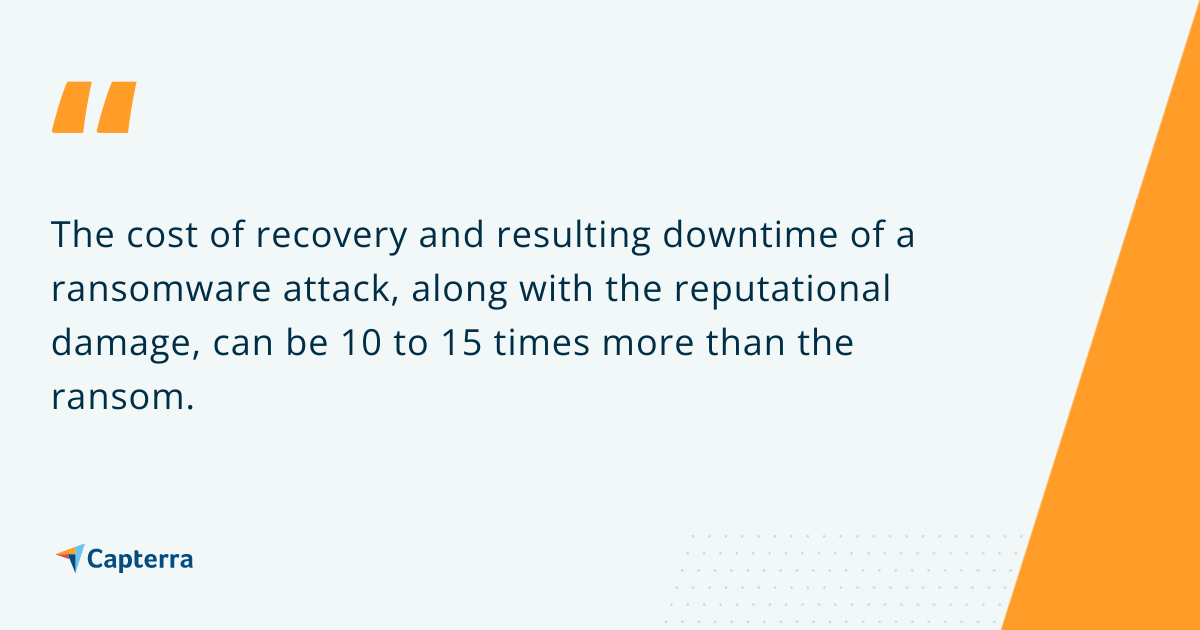

ランサムウェア攻撃

Gartnerによると、2020年に報告されたマルウェアインシデントの約27%はランサムウェアによるものでした。 これにより、ランサムウェアは、被害者のデータを公開したり、アクセスをブロックしたりする恐れのある、金銭や身代金を要求するサイバー攻撃の主要なタイプの1つになります。

ランサムウェア攻撃はすでに蔓延していますが、パンデミックによって引き起こされたリモート作業環境で急増し、セキュリティおよびリスクリーダーにサイバーセキュリティ手法を強化するよう警告しています。 まれですが、ランサムウェア攻撃により、ビジネスがシャットダウンすることもあります。

ランサムウェア攻撃の種類は次のとおりです。

- ロッカーランサムウェア:攻撃者は、ユーザーをシステムから完全にロックアウトするか、基本的なコンピューター機能をロックし、身代金の金額をロック画面に表示します。

- 暗号ランサムウェア:攻撃者はユーザーのファイルとドキュメントを暗号化します。 ユーザーはシステム上のデータを引き続き表示できますが、復号化キーがないとデータにアクセスできません。

ランサムウェア攻撃を防ぐためのヒント:

|

SQLインジェクション攻撃

SQLインジェクション(SQLi)は、構造化クエリ言語(SQL)コードを使用してネットワークまたはシステムのセキュリティを操作し、情報にアクセスするサイバー攻撃の一種です。 SQLコードは、システムまたはネットワークに挿入されると、攻撃者が情報を盗んだり、削除したり、変更したりすることを可能にし、データ侵害を引き起こします。

さまざまなタイプのSQLi攻撃には次のものがあります。

- インバンドSQLi:攻撃者は同じチャネルを使用して攻撃を開始し、情報を収集します。

- 推論SQLi:攻撃者はサーバーにデータを送信し、応答を観察してその構造について詳しく学びます。

- 帯域外SQLi:攻撃者はサーバーの容量を使用してDNSまたはHTTPS要求を作成し、データを転送します。

SQLi攻撃を防ぐためのヒント:

|

サイバー攻撃の防止に役立つ追加のリソース

サイバー攻撃の防止に関しては、テクノロジーの管理と従業員の意識が密接に関係しています。 サイバー攻撃に対する防御メカニズムを構築するのに役立つサイバーセキュリティツールとセキュリティ認識トレーニングソフトウェアはたくさんあります。

自分自身とチームメンバーにサイバーセキュリティについて教育し、職場だけでなく常に安全な行動を確保する方法を学びます。 サイバーセキュリティに関するこれらの関連ブログをチェックしてください。

- 中小企業のサイバーセキュリティを改善するための4つの専門家のヒント

- サイバー攻撃の標的となった中小企業からの5つの教訓

- Web戦争に備えるための11のサイバーセキュリティ認証

- サイバーセキュリティ戦略に人工知能を使用する理由