サイバーセキュリティインシデント対応計画を作成する方法:ステップバイステップガイド

公開: 2022-05-07サイバーセキュリティインシデント対応計画を使用して、データ侵害を管理し、損失を軽減します。

サイバー攻撃に対処するためのコストの増大は、特に適切な検出と復旧の計画がない場合、中小企業(SMB)にとって大きな打撃となる可能性があります。

ガートナーの調査によると、サイバーフィジカルシステム(CPS)攻撃が企業に与える経済的影響は、2023年までに500億ドルを超えると予想されています。 この費用には、保険、訴訟、補償、罰金、評判の低下が含まれます。 ガートナーはまた、2025年までに最高経営責任者(CEO)の75%がCPSインシデントに対して個人的に責任を負うと予測しています。

この目的のために、サイバーセキュリティインシデント対応計画を立てることで、中小企業がシステムを正確に監視し、セキュリティインシデントを検出し、損失を軽減するための予防または復旧方法を実装するのに役立ちます。

この記事では、サイバーセキュリティインシデント対応計画を5つのステップで作成する方法について説明します。 ただし、詳細に入る前に、サイバーインシデント対応計画とは何か、および中小企業向けに計画を立てる必要がある理由を理解することから始めましょう。

サイバーセキュリティインシデント対応計画とは何ですか?

サイバーセキュリティインシデント対応計画は、企業がサイバー攻撃を迅速かつ効率的に検出し、影響を受けるシステムまたはネットワークを(攻撃に応じて)隔離し、結果として生じる損失から回復するのに役立つ、文書化された一連の指示です。

サイバー攻撃は機能全体で組織に影響を与える可能性があるため、設計する計画では、人材、財務、カスタマーサービス、法務、サプライチェーン、従業員のコミュニケーション、事業運営など、すべての機能と部門を考慮する必要があります。

これは、サイバーセキュリティインシデント対応プロセスがある場合とない場合の2つのビジネスの簡単な比較です。 両方が同じ攻撃によって危険にさらされますが、ビジネスBは、適切な計画によって影響を減らすことができます。

ビジネスA (CIRPはありません) | ビジネスB (CIRPあり) |

|---|---|

セキュリティインシデントを検出しましたが、対応方法がわかりません。 | タイプとともにセキュリティインシデントを検出します。 |

宣言のための詳細なレポートを準備するのに数時間かかります。 | 最高情報セキュリティ責任者およびインシデント対応の専門家に確認した後、インシデントを迅速に宣言します。 |

インシデントの特定と宣言には時間がかかったため、セキュリティ違反は、最初に影響を受けたシステム以外の他のビジネスプロセスにも広がりました。 | 影響を受けるシステム、ユーザー、およびオブジェクトを残りのビジネスプロセスから即座に分離します。 |

法務チームの証拠と回復に関するアドバイスを収集する法医学パートナーはいない。 | フォレンジックパートナーに電話して、攻撃の証拠と回復に関するアドバイスを収集します。 |

証拠がないために回復できず、損失が発生しました。 | タイムリーな回復により、ビジネスは損失から救われました。 |

ステップ1:行動計画を立てる

行動計画の作成は、インシデント対応計画プロセス全体の主力です。 計画文書には、次の要素が含まれている必要があります。

ミッションステートメント

ミッションステートメントは、インシデント対応計画プロセスの目的を明確に定義し、あなたや他の利害関係者が行われている作業の範囲を理解できるようにします。 計画プロセスに関与する各利害関係者はセキュリティとリスクの専門家ではない可能性があるため、用語と定義が説明されたミッションステートメントは、同じページに留まり、必要に応じて重要な決定を下すのに役立ちます。

ミッションステートメントの例をいくつか示します。

- サイバーセキュリティの脅威から身を守る

- インシデント対応チームを構築する

- サイバー攻撃とその種類を調査し、ビジネスへの影響を宣言します

- 攻撃の証拠を収集し、法執行機関と協力して、法規制が影響を受けているかどうかを確認します

定義された役割と責任

利害関係者の役割と責任を明確に定義することで、計画プロセスは非常に有望になります。誰もが作業の方向性を持ち、混乱することはありません。 ドライバー、説明責任、相談、情報に基づく(DACI)チャートを作成することにより、役割と責任を定義できます。

DACIチャート(RACIチャートとも呼ばれます)は、どの利害関係者がどの段階で関与し、彼らが何をすることが期待されているかを定義します。 これは、各利害関係者が果たす機能的役割を視覚的に表したものとして機能します。 これがあなたが始めるための無料のDACIテンプレートです。

D –ドライバー | タスクを推進する個人(例:CISO) |

|---|---|

A –責任がある | タスクの成功に責任を持つ個人(例:プロジェクトマネージャー) |

C –相談 | 情報または確認のために相談する必要がある個人(例えば、主題の専門家)  |

私–情報に基づく | タスクの進捗状況と更新について通知を受ける必要がある個人(例:リーダーシップ)。 |

ステップ2:計画をサポートするためのリソースを収集する

計画を立てたら、次のステップは、計画をサポートするためのツールとリソースを収集することです。 たとえば、データの漏えいを特定した場合 ビジネスにとって重要なデータが許可されていないユーザーによって盗まれたり、削除されたり、移動されたりするデータセキュリティ違反。 潜在的なリスクとして、データ損失防止ソフトウェアなどのツールを用意する必要があります。

適切なリソースを確実に装備するためのいくつかの重要事項は次のとおりです。

セキュリティ監視のユースケース

セキュリティ監視は、計画を時間どおりに実装し、インシデントを正確に検出するための基盤を形成し、プロセスの重要なステップになります。 ユースケース(ビジネス内で以前に使用されたインシデント監視方法の実例)を調査し、現在の監視プロセスで実証済みの方法を実装すると、リスク許容度が向上するだけでなく、対応目標の計画にも役立ちます。

セキュリティ問題の検出

ビジネス機能全体のセキュリティ問題を検出して修正するための適切なリソースを見つけることは、ユースケースを持つことと同じくらい重要です。 インシデント管理ソフトウェアを使用して、データセキュリティ違反からシステムの誤動作まで、さまざまなIT関連のインシデントを記録、報告、および優先順位付けできます。 ソフトウェアはIT担当者にチケットを割り当て、問題が発生するとすぐに関係者に通知を送信して、ダウンタイムを最小限に抑えます。

ステップ3:物事をまとめる

次のステップは、リソースの計画と収集でこれまでに行ったすべてのハードワークをまとめることです。 このステップでの作業の大部分は、収集されたデータの範囲を定めて理解し、準備されたアクションプランのさまざまなフェーズに合わせることです。 目標は、セキュリティインシデント対応計画の作成を開始するためのチームの準備状況を確認することです。

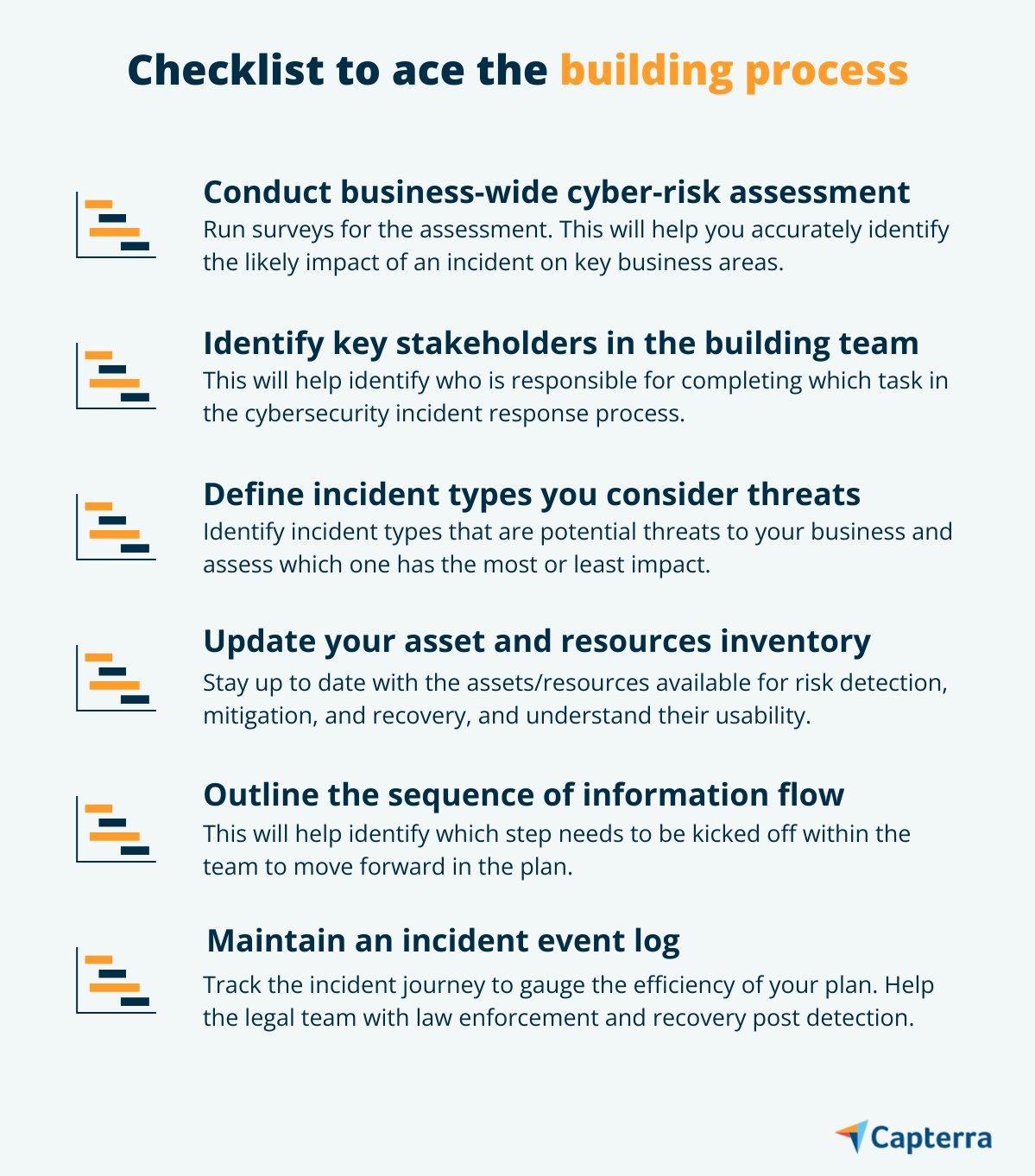

ステップ4:構築プロセスを実行する

すべてが整ったら、サイバーセキュリティインシデント対応計画の作成を開始する準備が整います。 特定された計画とリソースが、インシデント対応チームのメンバーやその他の利害関係者に十分に伝達されていることを確認します。 これは、セキュリティインシデントの影響を減らすのに役立ちます。

ステップ5:学び、最適化し、即興

サイバーセキュリティインシデント対応計画を作成したので、次に、構築プロセス全体を分析し、学習内容(間違いと成功の両方)を文書化し、それらを使用して構築プロセスをさらに最適化および改善します。 最適化は、さまざまなリソースセットの使用から、計画作成プロセスへの追加のチームメンバーの関与まで、何でもかまいません。 ただし、それはすべて、サイバーセキュリティインシデント対応計画がどのように作成されたかによって異なります。

最適化には、プロセスをさらに微調整し、チームの効率を最大化するための一連の学習およびトレーニング演習を伴うことができます。

サイバーセキュリティインシデント対応計画の作成は、最善の防御メカニズムです

CIRPを使用すると、セキュリティチームがインシデントにプロアクティブかつ均一に対応できるようになり、インシデント対応機能が強化されます。 必要なのは、作業の流れを決定するための適切なリソース、ツール、および行動計画です。

だから、今日からサイバーセキュリティインシデント対応計画の作成を始めましょう!

サイバーセキュリティについてもっと知りたいですか? これらの追加リソースを確認してください。

- トップサイバーセキュリティソフトウェアツール

- 中小企業のサイバーセキュリティを改善するための4つの専門家のヒント

- サイバーセキュリティでビジネスを成長させる方法は?

- ワールドワイドウェブの戦争に備えるための11のサイバーセキュリティ認証

- サイバー攻撃の7つの一般的なタイプ