3 passaggi da seguire dopo una violazione dei dati

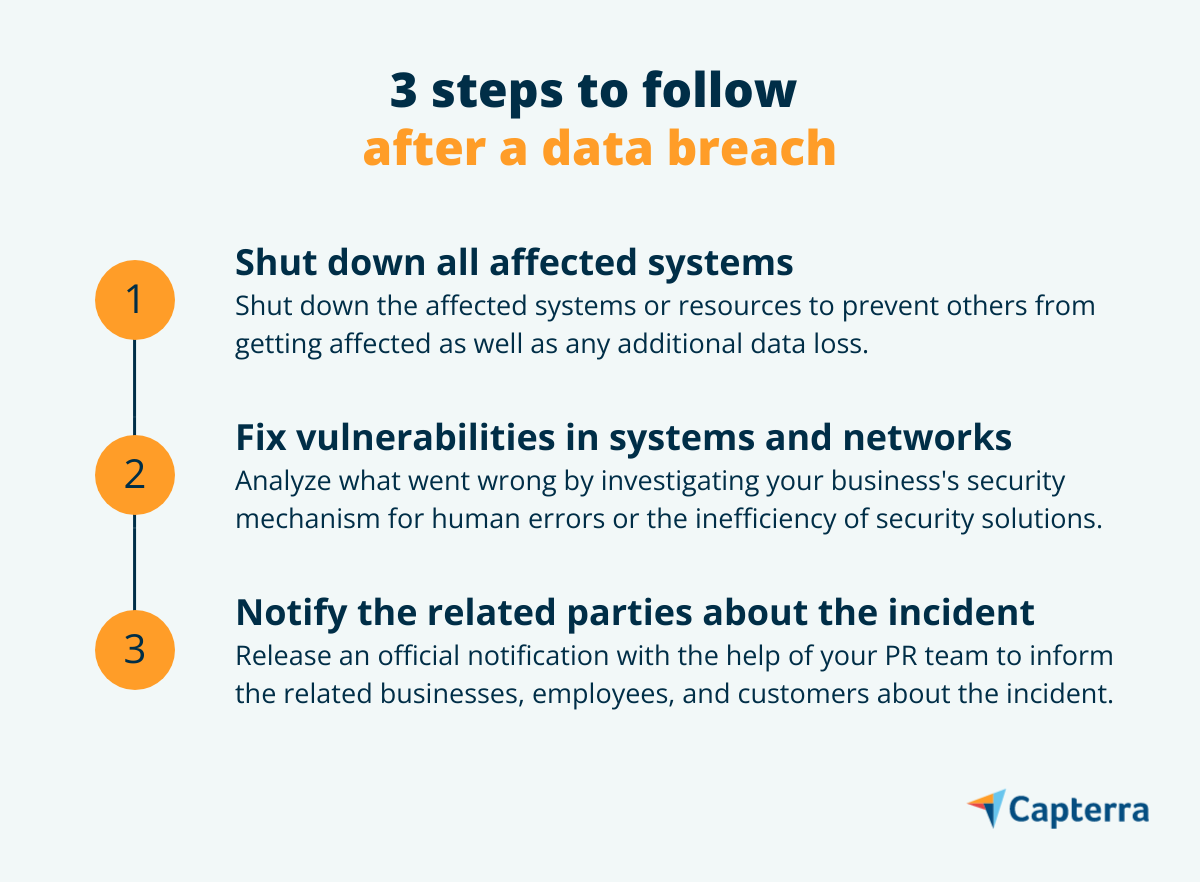

Pubblicato: 2022-05-07Esegui questi tre passaggi subito dopo un incidente di violazione per prevenire ulteriori perdite.

Operare in un ambiente di lavoro digitale significa utilizzare Internet per condividere e gestire risorse aziendali a cui è possibile accedere online su dispositivi compatibili. Ma questo modello di posto di lavoro sempre attivo e sempre connesso ha il potenziale per compromettere la sicurezza della tua azienda e renderla soggetta a rischi informatici.

I criminali informatici sono sempre alla ricerca di tali questioni in sospeso per entrare nella rete aziendale e rubare informazioni sensibili aggirando il meccanismo di sicurezza. Questo processo è noto come violazione dei dati.

Se sei una persona responsabile della gestione della sicurezza IT nella tua azienda, dovresti sapere come affrontare una violazione dei dati, la risposta immediata e le misure di ripristino da intraprendere e le parti interessate da coinvolgere per una risoluzione più rapida.

In questo articolo, spieghiamo i tre passaggi che dovresti intraprendere subito dopo un incidente di violazione per prevenire ulteriori perdite e relativi danni. Ma prima di arrivare a questo, comprendiamo innanzitutto cos'è una violazione dei dati e in che modo influisce sulle aziende di tutto il mondo.

Che cos'è una violazione dei dati?

Una violazione dei dati o una fuga di dati è un incidente di sicurezza in cui gli hacker rubano o ottengono l'accesso a dati riservati o sensibili aggirando il meccanismo di sicurezza. Questi dati potrebbero essere informazioni commerciali riservate (ad es. rapporto di credito, credenziali del conto bancario) o informazioni sui clienti (ad es. indirizzi e-mail, numeri di previdenza sociale).

Gli hacker tentano violazioni dei dati utilizzando diversi tipi di tecniche di attacco informatico, come il furto di identità, l'inserimento di un virus in un sistema o la manomissione dell'infrastruttura IT per bloccare l'accesso degli utenti alle risorse IT.

L'impatto di una violazione dei dati

Il famoso marchio sportivo Puma è stato recentemente colpito da un incidente di violazione dei dati che ha colpito oltre 6.000 persone, inclusi dipendenti e clienti. L'attacco è stato lanciato utilizzando un ransomware, ovvero detenendo informazioni per denaro. Allo stesso modo, la startup edtech Unacademy ha perso oltre 20 milioni di record di utenti in un incidente di violazione dei dati nel 2020.

Questi esempi evidenziano che le violazioni dei dati possono avere un impatto su aziende di tutte le dimensioni. Per limitare l'impatto, la tua azienda dovrebbe adottare le giuste misure di sicurezza dei dati dopo un attacco, nel caso ne dovessi affrontare uno.

Passaggio 1: arresta tutti i sistemi interessati

Inizia spegnendo i sistemi interessati dalla violazione per evitare che altri sistemi vengano compromessi. Una volta fatto, cambia le credenziali di accesso di tutti gli account aziendali e i server che trasportano informazioni sensibili.

Mobilita un team di esperti per identificare la causa principale della violazione della sicurezza, la sua origine e se l'hacker ha ancora accesso ai tuoi sistemi. Includi in questo team esperti di sicurezza e rischi IT, legale, forense, operazioni, risorse umane, comunicazioni e top management, a seconda delle dimensioni della tua azienda.

Durante l'adozione di queste misure di sicurezza, fare attenzione a non distruggere alcuna prova dell'incidente; assisterà la squadra forense nelle indagini e nella riparazione.

Passaggio 2: correggi la vulnerabilità nei sistemi e nelle reti interessati

Dopo aver isolato i sistemi, le risorse o le reti interessati, identifica i punti deboli del meccanismo di sicurezza della tua azienda che ha aperto le porte agli hacker. Inizia indagando su come i tuoi dipendenti e clienti condividono le informazioni aziendali, poiché gli errori umani rappresentano la maggior parte degli incidenti di violazione dei dati. Secondo una ricerca di settore, il 22% delle violazioni dei dati si verifica a causa di errori umani.

Dopo aver identificato la causa della violazione, eseguire una serie di test di segmentazione della rete per identificare le sottoreti meno sicure. Questi test eseguono una scansione delle porte sulla rete aziendale alla ricerca di indirizzi IP di dispositivi non autorizzati. La segmentazione della rete viene convalidata come correttamente funzionante quando non vengono trovati indirizzi IP non autorizzati.

Nel caso in cui una sottorete sia compromessa, isolarla per evitare che l'intera rete aziendale venga infettata. Chiedere agli esperti forensi di raccogliere tutte le informazioni sull'indirizzo o gli indirizzi IP non autorizzati attraverso i quali è stato probabilmente lanciato l'attacco e preparare un rapporto sulla violazione dei dati per attuare il piano di ripristino.

Questo rapporto dovrebbe includere dettagli sui punti deboli della rete che hanno consentito l'accesso non autorizzato e la tecnica utilizzata dall'hacker per lanciare l'attacco. Il rapporto ti consentirà di analizzare quanto sia forte o scadente il tuo meccanismo di sicurezza dei dati esistente e di identificare i modi per rafforzarlo per prevenire futuri attacchi.

Passaggio 3: informare le parti correlate della violazione

L'ultimo passaggio consiste nella notifica a tutte le parti interessate interessate dalla violazione. In primo luogo, parla con le forze dell'ordine per identificare se eventuali leggi federali o statali sono state violate durante la violazione. Se sì, chiedi loro di suggerire misure correttive per evitare azioni legali.

Successivamente, fai un annuncio formale ai media che indichi il verificarsi della violazione, l'intensità della perdita di dati e le persone (clienti e dipendenti) interessate dalla violazione. Mantenere la trasparenza nella comunicazione delle misure correttive adottate per fermare la violazione. Questo ti aiuterà a riconquistare la fiducia delle parti correlate.

Prendi in considerazione la possibilità di coinvolgere un team di pubbliche relazioni (PR) per trasmettere efficacemente il messaggio. Inoltre, anticipare le domande che le parti correlate potrebbero porre in merito all'incidente. Alcune domande comuni sono:

- Le nostre informazioni personali, come contatti e coordinate bancarie, sono trapelate?

- Quali misure di protezione dei dati sono state adottate per mitigare l'attacco?

- Ci sono dei passi che possiamo fare alla nostra fine per ridurre le perdite?

Se le operazioni aziendali comportano la raccolta di dati personali dei clienti, ad esempio numero di previdenza sociale, numero di carta di credito o informazioni sanitarie, e tali dati sono stati compromessi durante la violazione, è necessario informare immediatamente istituzioni come la banca e la cellula locale della criminalità informatica. Ciò consentirà loro di monitorare gli account compromessi per qualsiasi avviso di frode o di tenere traccia di reclami simili da parte dei clienti.

Rafforza la sicurezza informatica per prevenire le violazioni dei dati

Una violazione dei dati può essere paralizzante per la tua azienda. L'azienda americana media perde circa 8,2 milioni di dollari a causa di violazioni dei dati, secondo un rapporto Gartner (ricerca completa disponibile per i clienti Gartner).

L'implementazione di un piano di risposta agli incidenti di sicurezza informatica può portare a un ripristino efficace. Utilizza il piano per monitorare i tuoi sistemi, rilevare incidenti di sicurezza e implementare metodi di prevenzione o ripristino per ridurre la perdita risultante. Puoi anche utilizzare strumenti software per rafforzare la posizione di sicurezza della tua azienda e prevenire attacchi futuri.

Soluzioni software per proteggere la tua azienda dalle violazioni dei dati:

- Il software di prevenzione della perdita di dati offre visibilità sull'utilizzo dei dati in tutta l'azienda e garantisce la conformità con le politiche e le normative per affrontare minacce quali l'esposizione di dati sensibili o la perdita accidentale di dati.

- Il software di sicurezza della rete, abbinato a un firewall, monitora costantemente il traffico di rete per identificare i tentativi di intrusione e notifica gli eventi sospetti al team di sicurezza IT per ulteriori indagini.

- Il software di rilevamento e risposta degli endpoint (EDR) monitora, indaga e risponde continuamente alle minacce attive che prendono di mira gli endpoint di rete. Aiuta a identificare applicazioni potenzialmente dannose e nuovi malware in tempo reale.

- Il software di autenticazione a più fattori protegge le credenziali dei tuoi account aziendali per prevenire tentativi di furto di identità.

- Il software di sensibilizzazione alla sicurezza istruisce i tuoi dipendenti su come identificare gli attacchi informatici, adottare misure preventive di protezione dei dati e riprendersi efficacemente dalla perdita.

Ancora curioso? Esplora gli articoli di Capterra sulla sicurezza informatica e la gestione dell'IT.