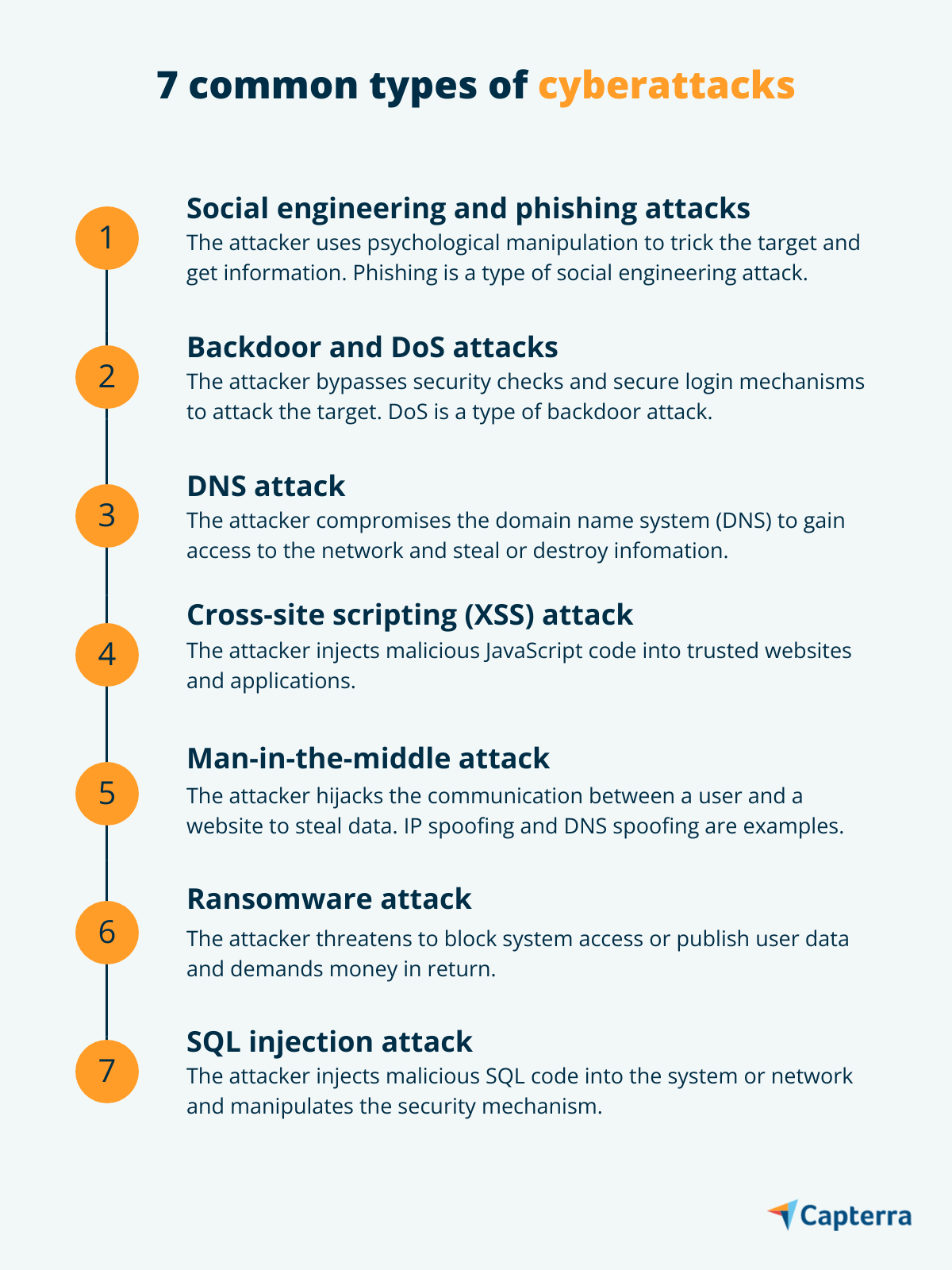

7 tipi comuni di attacchi informatici

Pubblicato: 2022-05-07Proteggi la tua azienda da questi sette tipi comuni di attacchi informatici.

I criminali informatici utilizzano diversi strumenti e tecniche per attaccare le aziende. Ad esempio, un attacco informatico ha interrotto tutti gli interventi chirurgici urgenti nell'affollato ospedale della Repubblica Ceca che combatteva contro il COVID-19. Un'azienda di consegne di cibo in Germania è stata vittima di un attacco DDoS (Distributed Denial of Service), provocando un'enorme perdita a causa dell'interruzione delle consegne. Funzionari del governo negli Stati Uniti hanno ricevuto una serie di attacchi di phishing dopo l'approvazione di un disegno di legge di soccorso.

Le previsioni di Gartner affermano che i criminali informatici disporranno di ambienti tecnologici operativi (OT) armati entro il 2025 per danneggiare o uccidere gli esseri umani. Ciò suggerisce che le tecniche di attacco informatico continueranno a evolversi per creare versioni di malware migliori che si traducono in maggiori perdite per le aziende.

Questa situazione è più preoccupante per le piccole e medie imprese (PMI), poiché non dispongono delle stesse risorse per combattere gli attacchi informatici delle grandi imprese. In qualità di proprietario di una PMI, devi creare un meccanismo di difesa e preparare il tuo team a ridurre le perdite derivanti dalla criminalità informatica.

In questo articolo, abbiamo elencato i sette attacchi informatici più comuni e condiviso alcuni suggerimenti per prevenirli. Informa te stesso e il tuo team su questi attacchi informatici per aumentare la consapevolezza e prevenire la criminalità informatica.

Ingegneria sociale e attacco di phishing

Un attacco di ingegneria sociale manipola l'obiettivo per ottenere l'accesso a informazioni riservate. L'attaccante usa la manipolazione psicologica, cioè l'influenza attraverso lo sfruttamento emotivo, per indurre il bersaglio a fornire informazioni come coordinate bancarie o password.

Il phishing è un attacco di ingegneria sociale comunemente usato in cui un criminale informatico utilizza e-mail o annunci su siti Web per manipolare il bersaglio e ottenere informazioni. La maggior parte delle PMI è presa di mira da attacchi di phishing perché dispone di una piccola rete ed è facile per l'attaccante identificare chi ha maggiori probabilità di cadere preda e divulgare informazioni.

Ciò che rende pericoloso un attacco di ingegneria sociale è che sfrutta gli errori umani piuttosto che le scappatoie tecnologiche. L'attacco potrebbe essere sotto forma di un messaggio di un amico/collega, un'e-mail di richiesta di donazioni, un messaggio di una persona sconosciuta o un'e-mail promozionale con un'offerta "troppo bella per essere vera".

Oltre al phishing, questi sono altri tipi di attacchi di ingegneria sociale:

- Adescamento: gli aggressori piantano esche fisiche o online come lasciare un'unità flash infetta da malware in un luogo pubblico o pubblicare un annuncio allettante che porta a un sito Web di spam o a una pagina di destinazione.

- Scareware: gli aggressori inviano notifiche sulle minacce chiedendo agli utenti di installare software che offre protezione contro gli attacchi informatici.

- Pretesto: gli aggressori creano uno scenario per ingannare il bersaglio e convincerlo a rivelare informazioni aziendali o personali (ad esempio, inviando un'e-mail fingendo di essere un partner commerciale chiedendo informazioni su un progetto che non è ancora stato avviato).

- Spear phishing: gli aggressori inviano e-mail mirate a una persona o a un'azienda (ad es. inviando un'e-mail che finge di essere un partner delle risorse umane chiedendo ai dipendenti di firmare un manuale annuale).

Suggerimenti per prevenire gli attacchi di ingegneria sociale:

|

Backdoor e attacco DoS

Un attacco backdoor ottiene l'accesso a un sistema informatico oa dati crittografati aggirando i controlli di sicurezza e i meccanismi di accesso. L'attacco annulla il processo di autenticazione per l'accesso sicuro e consente l'accesso ad applicazioni, reti o dispositivi che trasportano informazioni sensibili. L'attacco consente anche l'avvio remoto di comandi e l'aggiornamento di malware.

Un attacco denial-of-service (DoS) è una delle attività dannose a cui può portare un attacco backdoor. In un attacco DoS, l'attaccante inonda il sistema o la rete di destinazione con traffico insolito che provoca una negazione del servizio temporanea o permanente per gli utenti. Quando questa tecnica viene utilizzata per hackerare più dispositivi (laptop, smartphone, ecc.) in una rete aziendale, è nota come attacco DDoS.

Altri tipi di attacchi backdoor includono:

- Backdoor integrato: viene creata una voce backdoor per gli ingegneri durante la programmazione di uno strumento software per accedere direttamente al codice HTML e correggere i bug. I criminali informatici sfruttano questa backdoor per hackerare il sistema e accedere a informazioni sensibili o impiantare un virus nei dispositivi che dispongono del software.

- Trojan backdoor: un programma software dannoso che, se scaricato, fornisce all'attaccante un accesso non autorizzato al sistema. È appositamente progettato per l'hacking di sistemi e risorse ad alta sicurezza.

Suggerimenti per prevenire gli attacchi backdoor:

|

Attacco DNS

Il Domain Name System (DNS) è come una rubrica che traduce gli indirizzi IP compatibili con la macchina in URL leggibili dall'uomo. Ciò rende il DNS un componente cruciale per le aziende e un obiettivo primario per gli attacchi informatici.

Durante un attacco DNS, il sistema dei nomi di dominio viene compromesso, consentendo all'attaccante di accedere alla rete e rubare o distruggere informazioni. Ecco i diversi tipi di attacchi informatici che coinvolgono la minaccia alla sicurezza DNS:

- Tunneling DNS: gli aggressori utilizzano un resolver DNS per creare un tunnel tra la vittima e l'attaccante. Questo tunnel consente al malware di superare i controlli di sicurezza e raggiungere la vittima.

- Algoritmo di generazione del dominio: gli aggressori generano nuovi domini e indirizzi IP, poiché il software di sicurezza blocca quelli precedenti. Questo li aiuta a sfuggire alle misure di sicurezza e continuare a tentare attacchi.

- Flusso rapido: gli aggressori utilizzano più domini e indirizzi IP falsi per confondere e sfuggire ai controlli IP ed entrare in una rete sicura.

- Domini appena registrati: gli aggressori creano variazioni dei domini esistenti per ingannare gli utenti. Questi domini sono disponibili solo per un breve periodo, il che li rende difficili da rilevare.

Suggerimenti per prevenire gli attacchi DNS:

|

Attacco cross-site scripting (XSS).

Il cross-site scripting, noto anche come attacco XSS, è una tecnica che manipola reti o applicazioni per inviare codice JavaScript dannoso al browser degli utenti. In poche parole, l'attaccante inietta codice dannoso in siti Web e applicazioni affidabili.

Quando un utente visita un sito Web compromesso, il percorso di comunicazione tra l'utente e la piattaforma viene violato dall'attaccante. In questo modo, l'attaccante può rubare informazioni importanti, come coordinate bancarie e credenziali di accesso, o eseguire azioni per conto dell'utente.

I tipi di attacchi informatici che coinvolgono XSS includono:

- XSS riflesso: l'attaccante invia codice dannoso al browser di un utente attraverso una rete o un'applicazione compromessa.

- Stored XSS: l'attaccante inietta codice dannoso direttamente nel browser di un utente.

- XSS basato su DOM: l'attaccante modifica il codice lato client su una rete o un'applicazione compromessa.

Suggerimenti per prevenire gli attacchi XSS:

|

Attacco Man-in-the-middle

Man-in-the-middle (MITM) è un tipo di attacco informatico in cui l'attaccante dirotta la comunicazione tra un utente e un sito Web e la monitora segretamente per rubare informazioni. Crea un sito Web dall'aspetto simile ma con un virus nel codice che consente l'intercettazione.

Ad esempio, ricevi un'e-mail dalla tua banca che ti chiede di aggiornare il tuo KYC per l'internet banking. Probabilmente crederai alla comunicazione e inizierai a seguire le istruzioni. Tuttavia, questo processo è monitorato da un utente malintenzionato che ha inserito un virus nel sito Web e le informazioni (coordinate bancarie, credenziali di accesso o dettagli KYC) che inserisci sono visibili all'attaccante.

Ecco i diversi tipi di attacchi MITM:

- Spoofing IP: gli aggressori mascherano l'identità del malware e la presentano agli utenti come collegamento legittimo per accedere alle risorse.

- Spoofing DNS: gli aggressori intercettano le richieste DNS e reindirizzano gli utenti a siti dannosi simili all'originale.

- Spoofing HTTPS: gli aggressori sostituiscono i caratteri di un dominio protetto con caratteri non ASCII simili all'originale.

- Dirottamento della posta elettronica: gli aggressori ottengono l'accesso non autorizzato all'account e-mail di un utente e monitorano le comunicazioni per scopi dannosi.

- Intercettazioni Wi-Fi: gli aggressori inducono gli utenti a connettersi a una rete dannosa nominandola come una vera rete Wi-Fi. Questo attacco è anche noto come attacco del gemello malvagio.

- Rimozione SSL: gli aggressori effettuano il downgrade della comunicazione tra due bersagli in un formato non crittografato per lanciare un attacco MITM.

Suggerimenti per prevenire gli attacchi MITM:

|

Attacco ransomware

Secondo Gartner, circa il 27% degli incidenti di malware segnalati nel 2020 erano dovuti a ransomware. Ciò rende il ransomware uno dei principali tipi di attacchi informatici che minacciano di pubblicare i dati di una vittima o di bloccarne l'accesso, chiedendo in cambio denaro o riscatto.

Sebbene già prevalenti, gli attacchi ransomware sono aumentati con l'ambiente di lavoro remoto indotto dalla pandemia, allarmando i leader della sicurezza e del rischio per rafforzare i loro metodi di sicurezza informatica. Anche se raro, un attacco ransomware può anche portare alla chiusura dell'attività.

Ecco i tipi di attacchi ransomware:

- Locker ransomware: gli aggressori bloccano completamente gli utenti dal loro sistema o bloccano le funzioni di base del computer, con l'importo del riscatto visualizzato su una schermata di blocco.

- Crypto ransomware: gli aggressori crittografano i file e i documenti degli utenti. Sebbene gli utenti possano ancora vedere i propri dati sul sistema, non possono accedervi senza una chiave di decrittazione.

Suggerimenti per prevenire attacchi ransomware:

|

Attacco SQL injection

SQL injection (SQLi) è un tipo di attacco informatico che utilizza il codice SQL (Structured query language) per manipolare la sicurezza di una rete o di un sistema e ottenere l'accesso alle informazioni. Una volta inserito nel sistema o nella rete, il codice SQL consente all'aggressore di rubare, eliminare o modificare le informazioni, provocando una violazione dei dati.

I diversi tipi di attacchi SQLi includono:

- SQLi in banda: gli aggressori utilizzano lo stesso canale per lanciare l'attacco e raccogliere informazioni.

- SQLi inferenziale: gli aggressori inviano dati al server e osservano le risposte per saperne di più sulla sua struttura.

- SQLi fuori banda: gli aggressori utilizzano la capacità del server per creare richieste DNS o HTTPS e trasferire dati.

Suggerimenti per prevenire gli attacchi SQLi:

|

Risorse aggiuntive per aiutare a prevenire gli attacchi informatici

I controlli tecnologici e la consapevolezza dei dipendenti vanno di pari passo quando si tratta di prevenire gli attacchi informatici. Esistono numerosi strumenti di sicurezza informatica e software di formazione sulla consapevolezza della sicurezza che possono aiutarti a costruire un meccanismo di difesa contro gli attacchi informatici.

Informa te stesso e i membri del tuo team sulla sicurezza informatica e impara i modi per garantire un comportamento sicuro, non solo sul posto di lavoro ma in ogni momento. Dai un'occhiata a questi blog correlati sulla sicurezza informatica:

- 4 consigli degli esperti per migliorare la sicurezza informatica della tua piccola impresa

- 5 lezioni da piccole imprese che erano bersagli di attacchi informatici

- 11 certificazioni di sicurezza informatica per prepararti alla guerra del web

- Perché utilizzare l'intelligenza artificiale nella tua strategia di sicurezza informatica