Le password sono la cosa migliore!—È ora di adottare l'autenticazione senza password

Pubblicato: 2022-05-07Invece di cercare di rafforzare le password, è tempo che la tua azienda inizi a sbarazzarsene del tutto.

Tutti sanno che le password sono intrinsecamente vulnerabili alle minacce alla sicurezza informatica. Ecco perché sei costantemente invitato a utilizzare l'autenticazione a più fattori (MFA), che fino a poco tempo significava aggiungere uno o più livelli di protezione alle tue password. Ma negli ultimi anni, la crescente diversità e disponibilità di metodi di autenticazione alternativi ha consentito a te, in qualità di leader aziendale, di iniziare a implementare l'autenticazione a più fattori senza password.

Il nostro recente sondaggio sull'autenticazione senza password del 2022 ha rilevato che l'82% dei leader aziendali è pronto ad adottare metodi senza password. Quindi parliamo di come la tua azienda può iniziare a migliorare la propria sicurezza abbandonando le password, anche se sono solo una parte di esse.

1. La stragrande maggioranza dei leader aziendali (82%) è disposta ad adottare metodi di autenticazione senza password.

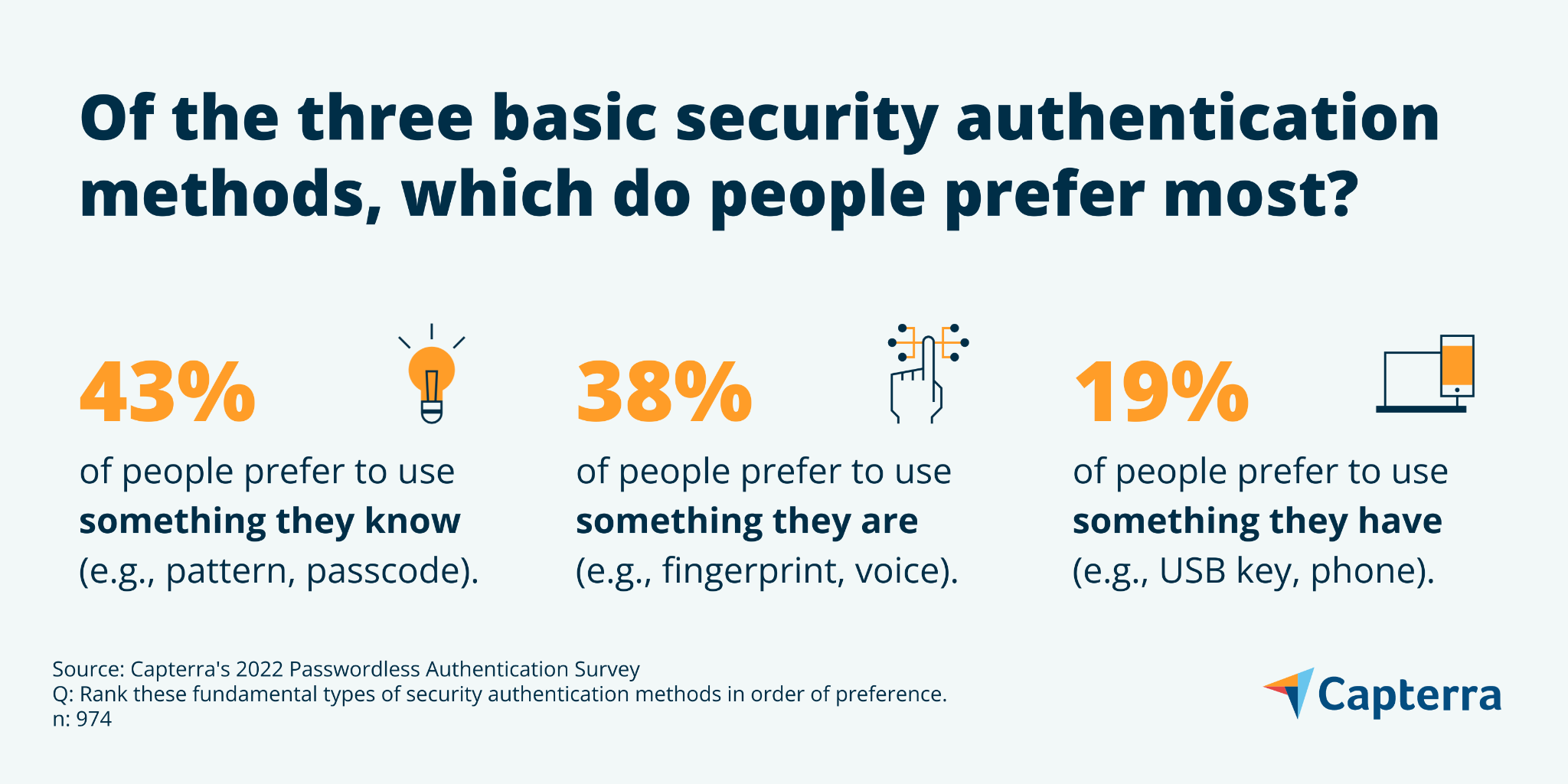

2. Il metodo di autenticazione più diffuso (43%) consiste nell'usare qualcosa che conosci (es. passcode), ma usare qualcosa che sei (es. impronta digitale) è solo di pochi punti percentuali indietro (38%).

3. La maggior parte delle aziende (56%) è ora obbligata per regolamentazione a utilizzare l'autenticazione a più fattori e una parte significativa (17%) deve utilizzarla per conformarsi a una polizza assicurativa informatica.

Le password causano attrito per gli utenti, portando a una sicurezza ancora più debole

Affinché una password valga qualcosa, deve essere forte. Nel 2022, ciò significa almeno dodici caratteri, inclusi un mix di numeri, caratteri speciali e lettere maiuscole e minuscole. E assicurati di utilizzare una password univoca per ogni account. Oh, e dovresti cambiarli regolarmente. Se dimentichi una password, esegui un complicato processo per crearne una nuova o rimani in attesa con l'help desk.

In altre parole, le password offrono un'esperienza utente scadente, motivo per cui la maggior parte degli utenti non si preoccupa di seguire i protocolli di password di base.

Un allarmante 77% dei nostri intervistati utilizza la stessa password per più account almeno una parte del tempo : quasi la metà (46%) di quella percentuale ammette di riutilizzare spesso le password. Questo è un problema serio perché il riutilizzo delle password è un fattore principale di attacchi di acquisizione di account e violazioni dei dati. Alla domanda su come ricordano le proprie password, il 26% le scrive su carta, il 25% le archivia in un documento online e il 21% utilizza informazioni personali significative.

Le password offrono una sicurezza relativamente debole nelle migliori circostanze, ma come mostra la nostra ricerca, molti utenti lasciano se stessi (e la loro azienda) quasi indifesi. Ciò rende la tua azienda vulnerabile a schemi di phishing, keylogger, attacchi di forza bruta e qualsiasi altra tattica utilizzata dai criminali informatici per sconfiggere le password.

Quindi cos'è esattamente l'autenticazione senza password?

È esattamente quello che sembra: autenticazione senza l'uso di password. Ma non è così semplice. Non puoi chiamare qualcuno e dire "Vorrei ordinare un'autenticazione senza password". Non pensare al passwordless come a una destinazione: consideralo come un obiettivo e qualsiasi progresso che fai verso il tuo obiettivo di sbarazzarti delle password rende la tua azienda più sicura.

Prima di andare oltre, analizziamo le alternative e cosa ne pensano le persone. Esistono tre tipi fondamentali di autenticazione:

|

Oggi, più di due persone su cinque (43%) preferiscono ancora usare qualcosa che conoscono: questo non sorprende poiché l'uso di password, PIN e domande di sicurezza sono stati i metodi di autenticazione più comuni per decenni. Ciò che potrebbe sorprendere è che più di uno su tre (38%) preferisce utilizzare ciò che è, noto anche come autenticazione biometrica. A completare i nostri risultati, circa uno su cinque (19%) preferisce usare qualcosa che ha.

Considera queste preferenze mentre esaminiamo le alternative alle password e le opzioni che potrebbero funzionare meglio per i dipendenti della tua azienda.

Migliora la sicurezza adottando l'autenticazione senza password

Se l'autenticazione senza password può migliorare la sicurezza, saresti disposto a passare? Abbiamo posto questa domanda a 389 leader aziendali e l'82% ha risposto di sì. E mentre l'autenticazione senza password può essere eseguita come un singolo fattore (ad esempio, utilizzare l'impronta digitale per sbloccare il telefono), le aziende devono utilizzare l'autenticazione a più fattori per proteggere l'accesso a sistemi critici e dati sensibili.

Fortunatamente, quasi tutti i leader aziendali (95%) affermano che la propria azienda utilizza l'AMF per almeno alcune applicazioni aziendali: il 55% afferma di utilizzarlo per tutte le applicazioni. Questi numeri sono aumentati costantemente negli anni in cui abbiamo posto questa domanda. Uno dei motivi è che l'AMF non è solo una best practice, ma è sempre più richiesta. Più della metà (56%) dei leader aziendali che abbiamo intervistato afferma che la propria azienda è tenuta a utilizzare l'AMF per regolamentazione (ad es. HIPAA, PCI DSS, SOX) e il 17% è tenuto a farlo da una polizza assicurativa informatica.

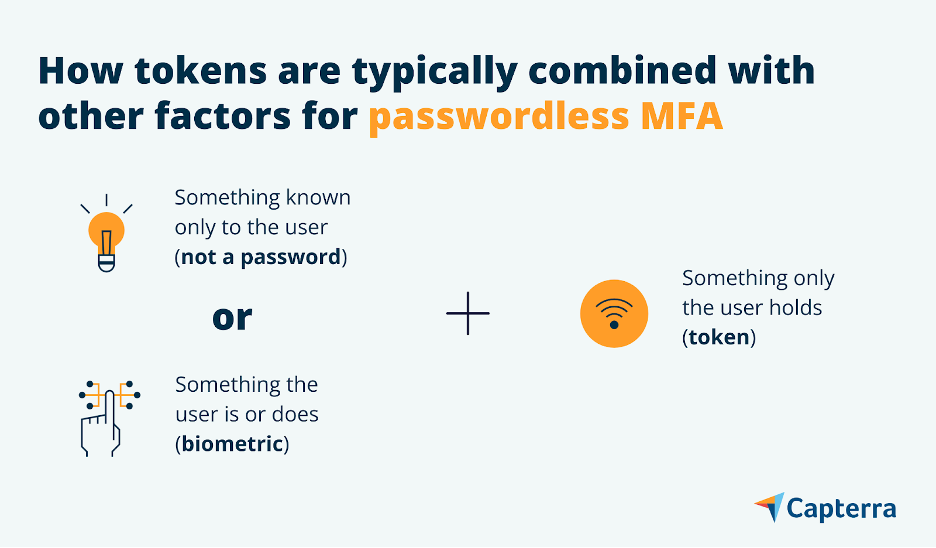

Tenendo presente tutto ciò, diamo un'occhiata a come funziona l'MFA senza password.

Abilita l'autenticazione a più fattori senza password con i token di autenticazione

Un token di autenticazione è un dispositivo hardware (o oggetto dati) connesso all'identità di una persona per consentire l'accesso alle risorse digitali. Si presume che il token, tipicamente uno smartphone o una chiave hardware USB, sia in possesso personale dell'identità a cui è legato.

Phone-as-a-token è in circolazione da molti anni e comprende out-of-band (OOB), one time password (OTP) e, sempre più, l'autenticazione con codice QR. Di recente, i token a chiave pubblica hanno guadagnato terreno e potrebbero benissimo essere il futuro dell'autenticazione basata su token. Diamo un'occhiata a come vengono utilizzati questi diversi tipi di token.

Autenticazione fuori banda (OOB).

Alcuni metodi OOB inviano un codice alla tua e-mail o semplicemente inviano un "link magico" su cui puoi fare clic per ottenere l'accesso istantaneo al servizio. Vale la pena notare che l'uso di e-mail e collegamenti magici all'interno di uno schema senza password è discutibile perché la maggior parte delle persone utilizza una password per accedere all'account e-mail da cui riceve la password o il collegamento monouso.

L'autenticazione OOB è progettata per utilizzare due diversi canali per l'autenticazione, ad esempio una connessione Internet e una rete wireless. Un esempio comune di autenticazione OOB è quando ricevi un messaggio SMS o una chiamata vocale automatizzata sul tuo telefono con un codice che inserisci in un sito web. Altri metodi includono le notifiche push che sono più sicure dei messaggi SMS.

Autenticazione con password monouso (OTP).

L'autenticazione OTP viene generalmente eseguita utilizzando un'app di autenticazione su un telefono cellulare (sebbene esistano dispositivi OTP hardware) per generare un codice temporaneo, che viene quindi inserito per accedere a una risorsa digitale.

Codici a risposta rapida (QR).

I codici QR sono ovunque, dai ristoranti agli annunci del Super Bowl, e sempre più spesso vengono utilizzati per motivi di sicurezza. Utilizzando uno smartphone per scansionare un codice QR visualizzato nel pannello di accesso di un sito Web, puoi essere autenticato. Naturalmente, lo svantaggio è che i codici QR non possono essere utilizzati per accedere a un sito dal telefono stesso.

Token a chiave pubblica

I token a chiave pubblica si autenticano utilizzando la crittografia asimmetrica (ovvero una coppia di chiavi pubblica e privata) e spesso utilizzano un certificato X.509. I token a chiave pubblica possono essere basati su software o hardware, inclusi chiavi hardware USB, smartcard e smartphone e dispositivi indossabili abilitati Bluetooth o NFC.

Forse il futuro dell'autenticazione senza password, Fast Identity Online (FIDO) è un insieme di protocolli che incorpora token a chiave pubblica ed è specificamente progettato per ridurre la dipendenza dalle password. L'autenticazione FIDO utilizza due passaggi, uno per sbloccare l'autenticatore e il successivo per generare le chiavi crittografiche necessarie per l'autenticazione con un servizio online.

Il fattore utilizzato nel primo passaggio, per sbloccare sul dispositivo locale, può essere selezionato da qualsiasi opzione disponibile, come un'impronta digitale, l'inserimento di un PIN o l'inserimento di un dispositivo hardware dedicato (es. YubiKey). Dopo aver sbloccato l'autenticatore FIDO, il dispositivo fornisce la chiave privata corretta che corrisponde alla chiave pubblica del fornitore di servizi. Le informazioni fornite nel primo passaggio rimangono private, senza mai lasciare il dispositivo dell'utente.

Autenticarsi con qualcosa che conosci (ma non una password!), qualcosa che sei e tutto il resto

L'autenticazione senza password può utilizzare qualcosa che conosci, purché non sia una password. L'alternativa più comune è un PIN. E mentre un PIN potrebbe sembrare simile a una password, è abbastanza diverso. I PIN vengono in genere utilizzati per sbloccare un dispositivo locale, come una carta di debito. Senza un PIN, la tua carta di credito è inutile. Al contrario, le password sono abbinate alle informazioni archiviate in un database centrale e sono vulnerabili di per sé.

Altri metodi comuni in questo regno includono il riconoscimento di immagini e modelli. Durante la registrazione, alcuni servizi ti chiederanno di selezionare una foto. Quindi, durante l'autenticazione, selezioni la tua immagine da diverse opzioni. Allo stesso modo, l'autenticazione del riconoscimento del modello richiede di ricordare i punti preselezionati su un'immagine o una griglia.

L'autenticazione biometrica diventa più accettata

L'autenticazione biometrica utilizza caratteristiche fisiche uniche, come il viso o l'impronta digitale, per autenticare la tua identità. La tecnologia biometrica sta diventando mainstream, soprattutto se utilizzata per scopi di sicurezza. Il nostro sondaggio rileva che il 76% dei consumatori si sente a proprio agio nell'usare il riconoscimento facciale per accedere al proprio computer o telefono. Forse più sorprendentemente, il 64% si sente a proprio agio nell'usarlo per accedere a un account online.

L'autenticazione biometrica si sta rapidamente integrando con i metodi phone-as-a-token. Gli smartphone sono dotati di microfoni, fotocamere e scanner di impronte digitali, che possono essere utilizzati per supportare una serie di modalità di autenticazione biometrica che confermano contemporaneamente il possesso del dispositivo.

L'autenticazione contestuale offre flessibilità per gli utenti senza password

Oltre a confermare attivamente la tua identità, i metodi di autenticazione contestuale rilevano passivamente il rischio utilizzando fattori quali posizione, attività e identificatori di dispositivo. Conosciuto anche come autenticazione basata su segnali, questo processo può consentire lo scenario definitivo senza password noto come autenticazione a fattore zero (0FA), in base al quale all'utente viene concesso l'accesso se non sono presenti segnali di rischio. Se il sistema non è sicuro, all'utente viene semplicemente richiesta una misura di autenticazione come un PIN o un tratto biometrico.

Modelli avanzati come il Continuous Adaptive Trust (CAT) utilizzano l'apprendimento automatico per analizzare insiemi ancora più ricchi di variabili sull'utente per determinare il rischio, come misurare la pressione dei tasti o riconoscere il movimento specifico di un utente quando si cammina con un dispositivo.

Tre passaggi che puoi eseguire per implementare l'autenticazione senza password

Come accennato, l'assenza di password è ambiziosa (almeno per ora) e ogni passo che fai per aumenta la tua posizione di sicurezza generale. In questo spirito, diamo un'occhiata ai tre passaggi che puoi intraprendere per iniziare a ridurre il numero di password nella tua azienda.

Collaborare con le parti interessate per identificare priorità e preferenze

Ottieni il consenso delle principali parti interessate spiegando esattamente in che modo l'abbandono delle password andrà a vantaggio dei loro team e semplificherà il loro lavoro. Determina le priorità per i miglioramenti della sicurezza, scopri come potrebbero essere interessati i flussi di lavoro e identifica le preferenze per i nuovi metodi di autenticazione.

Ottimizza gli strumenti esistenti che consentono metodi senza password

Fai il punto e sfrutta le opzioni senza password che hai già a tua disposizione. Ad esempio, se la tua azienda utilizza già Windows 10, puoi usare Windows Hello for Business che combina un metodo di autenticazione locale, come l'autenticazione biometrica o basata sul dispositivo.

Poni le seguenti domande:

- Quali opzioni senza password abbiamo già a disposizione?

- Possiamo modificare i flussi di autenticazione correnti per evitare le password?

- Queste modifiche alla fine ridurranno l'attrito per gli utenti?

Sposta gli investimenti futuri verso strumenti pronti senza password

Per preparare la tua azienda all'adozione universale dell'autenticazione senza password, è importante semplificare il percorso di migrazione nel tempo spostando gli investimenti attuali e futuri, ove possibile. Quando acquisti un nuovo software, considera la disponibilità di opzioni di autenticazione che sfruttano la biometria, il telefono come token e i protocolli emergenti come FIDO2.

La nostra dipendenza dalle password passerà presto

Alla fine arriveremo a un futuro in cui non sarà necessario ricordare una password, i server non dovranno memorizzarla e gli hacker non potranno sfruttarla. Questo è un mondo digitale molto più sicuro di quello in cui viviamo oggi. Ma accadrà a poco a poco e richiederà nuovi modi di pensare alla sicurezza, come prove a conoscenza zero e modelli di sicurezza zero trust (entrambi dei quali ci addentreremo durante i prossimi rapporti di ricerca).

La tendenza è quella di abbandonare le password e di adottare forme di autenticazione più personali, contestuali e prive di attriti.

Metodologia

Capterra ha condotto il sondaggio sull'autenticazione senza password del 2022 nel gennaio 2022 tra 974 consumatori, inclusi 389 leader aziendali che hanno segnalato responsabilità di gestione o superiori per conoscere gli atteggiamenti nei confronti dei vari metodi di autenticazione e del loro utilizzo da parte delle aziende statunitensi.