Come creare un piano di risposta agli incidenti di sicurezza informatica: una guida passo passo

Pubblicato: 2022-05-07Gestisci le violazioni dei dati e mitiga le perdite con un piano di risposta agli incidenti di sicurezza informatica.

Il costo crescente della gestione degli attacchi informatici può essere paralizzante per le piccole e medie imprese (PMI), soprattutto se non dispongono del giusto piano di rilevamento e ripristino.

Secondo una ricerca di Gartner, l'impatto finanziario degli attacchi del sistema cyber-fisico (CPS) sulle aziende supererà i 50 miliardi di dollari entro il 2023. Questo costo include assicurazione, contenzioso, risarcimento, sanzioni regolamentari e perdita di reputazione. Gartner prevede inoltre che entro il 2025, il 75% degli amministratori delegati (CEO) sarà personalmente responsabile per gli incidenti CPS.

A tal fine, disporre di un piano di risposta agli incidenti di sicurezza informatica aiuterà la tua piccola impresa a monitorare accuratamente i sistemi, rilevare eventuali incidenti di sicurezza e implementare metodi di prevenzione o ripristino per mitigare le perdite.

In questo articolo spieghiamo come creare un piano di risposta agli incidenti di sicurezza informatica in cinque passaggi. Ma prima di entrare nei dettagli, iniziamo col capire cos'è un piano di risposta agli incidenti informatici e perché dovresti averne uno per la tua piccola impresa.

Che cos'è un piano di risposta agli incidenti di sicurezza informatica?

Un piano di risposta agli incidenti di sicurezza informatica è un insieme documentato di istruzioni che aiutano le aziende a rilevare in modo rapido ed efficiente gli attacchi informatici, isolare qualsiasi sistema o rete interessato (in risposta all'attacco) e riprendersi dalla perdita risultante.

Poiché un attacco informatico può interessare l'organizzazione in tutte le funzioni, il piano progettato dovrebbe tenere conto di tutte le funzioni e dipartimenti, comprese le risorse umane, le finanze, il servizio clienti, l'ufficio legale, la catena di approvvigionamento, le comunicazioni con i dipendenti e le operazioni aziendali.

Ecco un rapido confronto tra due aziende con e senza un processo di risposta agli incidenti di sicurezza informatica. Sebbene entrambi siano compromessi dallo stesso attacco, l'azienda B potrebbe ridurre l'impatto grazie a un'adeguata pianificazione.

Affari A (Non ha un CIRP) | Affari B (Ha un CIRP) |

|---|---|

Rileva un incidente di sicurezza ma non sa come rispondere. | Rileva un incidente di sicurezza insieme al suo tipo. |

Occorrono diverse ore per preparare un rapporto dettagliato per la dichiarazione. | Dichiara rapidamente l'incidente dopo aver confermato con il responsabile della sicurezza delle informazioni e gli esperti di risposta agli incidenti. |

Poiché l'identificazione e la dichiarazione dell'incidente hanno richiesto tempo, la violazione della sicurezza si è estesa ad altri processi aziendali oltre al sistema inizialmente interessato. | Isola immediatamente il sistema, l'utente e l'oggetto interessati dal resto dei processi aziendali. |

Nessun partner forense per raccogliere prove per il team legale e consigli sul recupero. | Chiama il partner forense per raccogliere prove dell'attacco e consigli sul recupero. |

Il recupero non è potuto avvenire per mancanza di prove, con conseguente perdita. | Il recupero tempestivo ha salvato l'azienda dalla perdita. |

Passaggio 1: crea un piano d'azione

La creazione di un piano d'azione è il cavallo di battaglia dell'intero processo di pianificazione della risposta agli incidenti. Il documento di piano dovrebbe contenere i seguenti elementi:

Una dichiarazione di intenti

Una dichiarazione di intenti definisce chiaramente lo scopo del processo di pianificazione della risposta agli incidenti, consentendo a te e alle altre parti interessate di comprendere l'ambito del lavoro svolto. Poiché ciascuno degli stakeholder coinvolti nel processo di pianificazione potrebbe non essere esperto di sicurezza e rischi, la dichiarazione di intenti, con i termini e le definizioni spiegati, li aiuterà a rimanere sulla stessa pagina e a prendere decisioni cruciali quando necessario.

Ecco alcuni esempi di dichiarazioni di intenti:

- Difenditi dalle minacce alla sicurezza informatica

- Costruisci un team di risposta agli incidenti

- Indaga sugli attacchi informatici e sui loro tipi e dichiara il loro impatto sull'azienda

- Raccogli le prove dell'attacco e collabora con le forze dell'ordine per verificare se eventuali normative legali sono interessate

Ruoli e responsabilità definiti

Definire chiaramente i ruoli e le responsabilità degli stakeholder renderà il processo di pianificazione altamente prospettico: ognuno avrà una direzione su cui lavorare e non ci sarà confusione. È possibile definire ruoli e responsabilità creando un grafico DACI (conducente, responsabile, consultato e informato).

Un grafico DACI, noto anche come grafico RACI, definisce quale stakeholder è coinvolto in quale fase e cosa ci si aspetta che facciano. Serve come rappresentazione visiva del ruolo funzionale svolto da ogni stakeholder. Ecco un modello DACI gratuito per iniziare.

D – Autista | Individui che guidano un'attività (ad es. CISO) |

|---|---|

R – Responsabile | Individui responsabili del successo dell'attività (ad esempio, project manager) |

C – Consultato  | Soggetti che necessitano di essere consultati per informazioni o affermazioni (es. esperti in materia) |

Io – Informato | Individui che devono essere informati sull'avanzamento e sugli aggiornamenti dell'attività (ad es. leadership). |

Passaggio 2: raccogli risorse per supportare la tua pianificazione

Una volta completata la pianificazione, il passaggio successivo consiste nel raccogliere strumenti e risorse per supportare il tuo piano. Ad esempio, se identifichi l'esfiltrazione dei dati Una violazione della sicurezza dei dati in cui i dati critici per un'azienda vengono rubati, rimossi o spostati da utenti non autorizzati. come potenziale rischio, dovresti disporre di strumenti come il software di prevenzione della perdita di dati in atto.

Alcuni elementi essenziali per assicurarti di essere dotato delle giuste risorse sono:

Casi d'uso per il monitoraggio della sicurezza

Il monitoraggio della sicurezza costituisce la base per implementare il tuo piano in tempo e rilevare accuratamente gli incidenti, rendendolo un passaggio cruciale nel processo. Lo studio dei casi d'uso, esempi dal vivo di metodi di monitoraggio degli incidenti precedentemente utilizzati all'interno dell'azienda, e l'implementazione dei metodi collaudati nel processo di monitoraggio corrente non solo aumenteranno la tua tolleranza al rischio, ma aiuteranno anche a pianificare gli obiettivi di risposta.

Rilevamento di problemi di sicurezza

Trovare le risorse giuste per rilevare e risolvere i problemi di sicurezza tra le funzioni aziendali è importante quanto avere casi d'uso. È possibile utilizzare il software di gestione degli incidenti per registrare, segnalare e assegnare priorità a vari incidenti relativi all'IT, dalle violazioni della sicurezza dei dati ai malfunzionamenti del sistema. Il software assegna i ticket al personale IT e invia notifiche alle parti interessate non appena si verifica un problema per ridurre al minimo i tempi di inattività.

Passaggio 3: metti insieme le cose

Il passo successivo è mettere insieme tutto il duro lavoro svolto fino ad ora nella pianificazione e nella raccolta delle risorse. La maggior parte dei tuoi sforzi in questa fase riguarda l'ambito e la comprensione dei dati raccolti e l'allineamento con le diverse fasi del piano d'azione preparato. L'obiettivo è verificare la disponibilità del tuo team a iniziare a creare un piano di risposta agli incidenti di sicurezza.

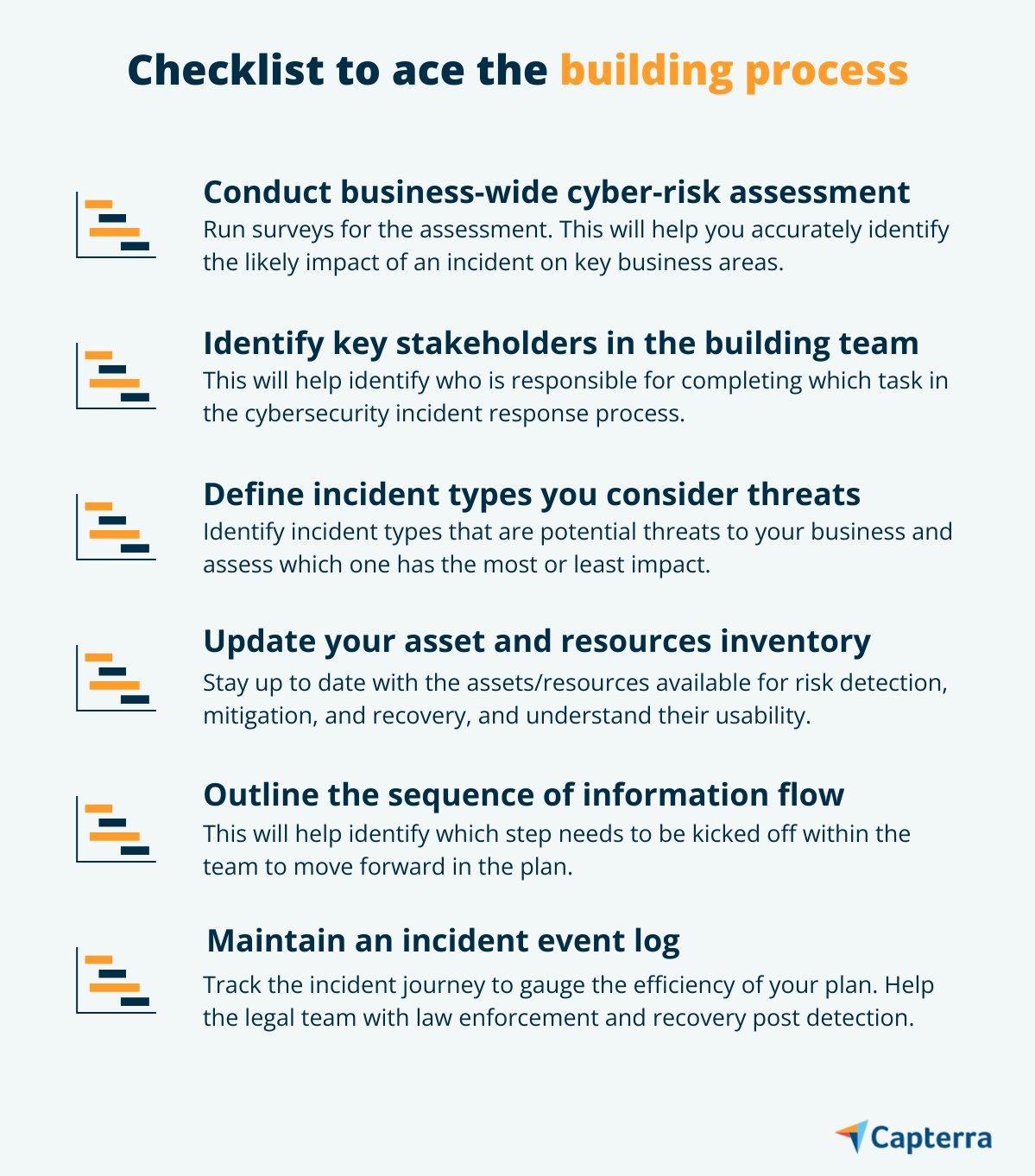

Passaggio 4: eseguire il processo di costruzione

Una volta che tutto è a posto, sei pronto per iniziare a costruire il tuo piano di risposta agli incidenti di sicurezza informatica. Assicurati che il piano e le risorse identificati siano ben comunicati ai membri del team di risposta agli incidenti e alle altre parti interessate. Ciò contribuirà a ridurre l'impatto di un incidente di sicurezza.

Passaggio 5: impara, ottimizza e improvvisa

Ora che hai creato il tuo piano di risposta agli incidenti di sicurezza informatica, è il momento di analizzare l'intero processo di costruzione, documentare gli apprendimenti, sia errori che successi, e utilizzarli per ottimizzare e migliorare ulteriormente il processo di costruzione. L'ottimizzazione potrebbe consistere in qualsiasi cosa, dall'utilizzo di un diverso insieme di risorse al coinvolgimento di ulteriori membri del team nel processo di creazione del piano. Tuttavia, tutto ciò dipende da come è risultato il tuo piano di risposta agli incidenti di sicurezza informatica.

L'ottimizzazione può essere accompagnata da una serie di esercizi di apprendimento e formazione per perfezionare ulteriormente il processo e massimizzare l'efficienza del team.

La creazione di un piano di risposta agli incidenti di sicurezza informatica è il miglior meccanismo di difesa

Avere un CIRP può aiutare il tuo team di sicurezza a rispondere agli incidenti in modo proattivo e uniforme, migliorando così la loro capacità di risposta agli incidenti. Tutto ciò di cui hai bisogno sono le risorse, gli strumenti e il piano d'azione giusti per decidere il flusso di lavoro.

Quindi, inizia oggi stesso a creare il tuo piano di risposta agli incidenti di sicurezza informatica!

Vuoi saperne di più sulla sicurezza informatica? Dai un'occhiata a queste risorse aggiuntive:

- I migliori strumenti software per la sicurezza informatica

- 4 consigli degli esperti per migliorare la sicurezza informatica della tua piccola impresa

- Come far crescere il tuo business con la sicurezza informatica?

- 11 certificazioni di sicurezza informatica per prepararti alla guerra del World Wide Web

- 7 tipi comuni di attacchi informatici