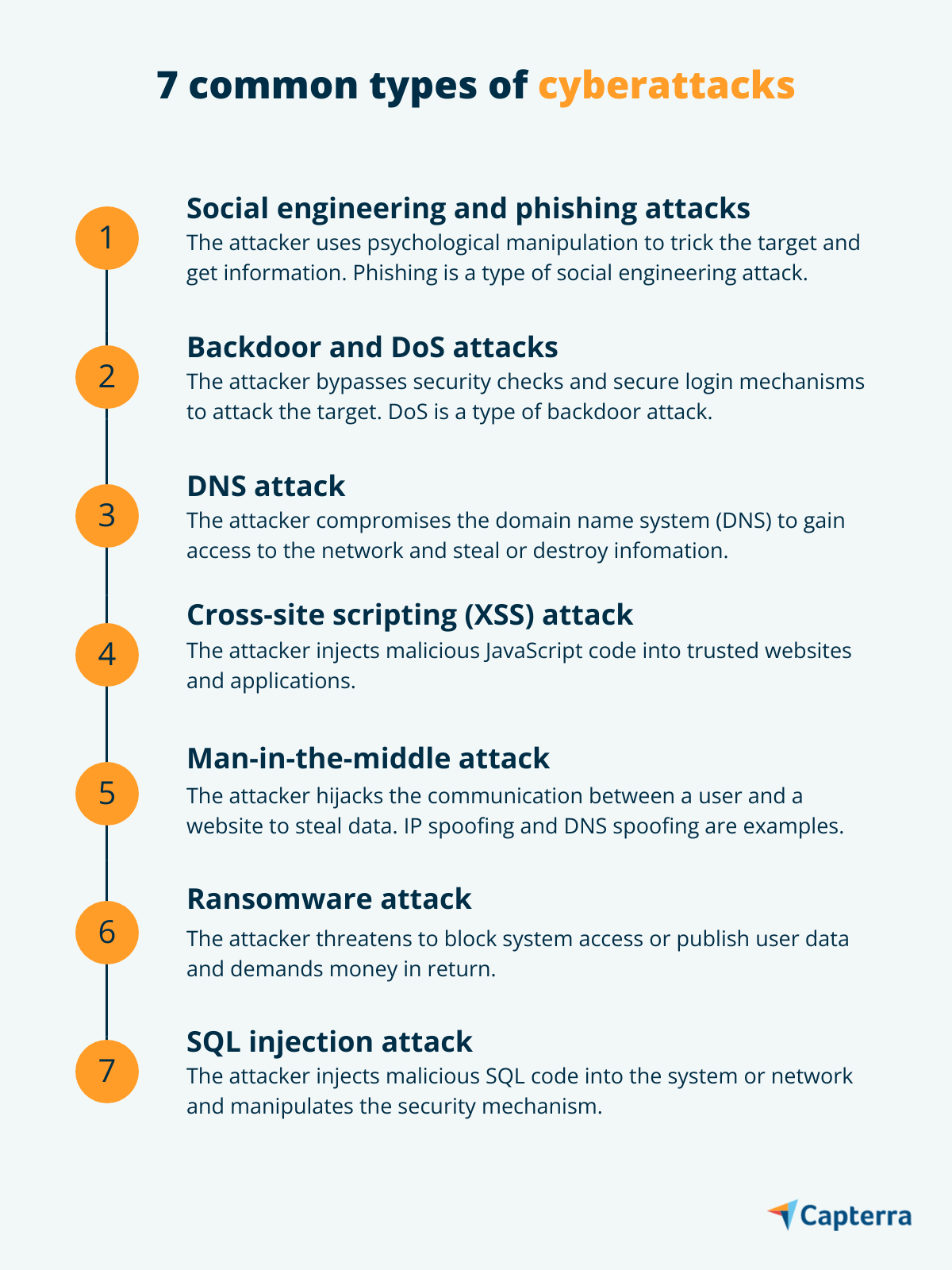

7 Jenis Serangan Siber yang Umum

Diterbitkan: 2022-05-07Lindungi bisnis Anda dari tujuh jenis serangan dunia maya yang umum ini.

Penjahat dunia maya menggunakan berbagai alat dan teknik untuk menyerang bisnis. Misalnya, serangan siber menghentikan semua operasi mendesak di rumah sakit yang sibuk di Republik Ceko yang berjuang melawan COVID-19. Sebuah perusahaan pengiriman makanan di Jerman menjadi korban serangan distributed denial-of-service (DDoS), yang mengakibatkan kerugian besar karena terhentinya pengiriman. Pejabat pemerintah di AS menerima banyak serangan phishing setelah RUU bantuan disahkan.

Prediksi oleh Gartner mengklaim bahwa penjahat dunia maya akan memiliki lingkungan teknologi operasional (OT) yang dipersenjatai pada tahun 2025 untuk menyakiti atau membunuh manusia. Ini menunjukkan bahwa teknik serangan siber akan terus berkembang untuk menghasilkan versi malware yang lebih baik yang mengakibatkan kerugian lebih besar bagi bisnis.

Situasi ini lebih memprihatinkan bagi usaha kecil dan menengah (UKM), karena mereka tidak memiliki sumber daya yang sama untuk melawan serangan siber seperti perusahaan besar. Sebagai pemilik UKM, Anda perlu membangun mekanisme pertahanan dan mempersiapkan tim Anda untuk memangkas kerugian akibat kejahatan dunia maya.

Dalam artikel ini, kami telah membuat daftar tujuh serangan siber yang paling umum dan membagikan beberapa tips untuk mencegahnya. Didik diri Anda dan tim Anda tentang serangan siber ini untuk membangun kesadaran dan mencegah kejahatan siber.

Rekayasa sosial dan serangan phishing

Serangan rekayasa sosial memanipulasi target untuk mendapatkan akses ke informasi rahasia. Penyerang menggunakan manipulasi psikologis—yaitu, mempengaruhi melalui eksploitasi emosional—untuk mengelabui target agar memberikan informasi seperti detail bank atau kata sandi.

Phishing adalah serangan rekayasa sosial yang umum digunakan di mana penjahat dunia maya menggunakan email atau iklan situs web untuk memanipulasi target dan mendapatkan informasi. Sebagian besar UKM menjadi sasaran serangan phishing karena mereka memiliki jaringan kecil, dan mudah bagi penyerang untuk mengidentifikasi siapa yang lebih mungkin menjadi mangsa dan mengungkapkan informasi.

Apa yang membuat serangan rekayasa sosial berbahaya adalah bahwa serangan itu memanfaatkan kesalahan manusia daripada celah teknologi. Serangan tersebut dapat berupa pesan dari teman/rekan kerja, email yang meminta sumbangan, pesan dari orang yang tidak dikenal, atau email promosi dengan tawaran “too good to be true”.

Selain phishing, berikut adalah beberapa jenis serangan rekayasa sosial lainnya:

- Umpan: Penyerang menanam umpan fisik atau online seperti meninggalkan flash drive yang terinfeksi malware di tempat umum atau memasang iklan menarik yang mengarah ke situs web spam atau halaman arahan.

- Scareware: Penyerang mengirim pemberitahuan ancaman yang meminta pengguna untuk menginstal perangkat lunak yang menawarkan perlindungan terhadap serangan siber.

- Pretexting: Penyerang membuat skenario untuk mengelabui target dan meyakinkan mereka untuk mengungkapkan informasi bisnis atau pribadi (misalnya, mengirim email yang berpura-pura menjadi mitra bisnis yang meminta informasi tentang proyek yang belum diluncurkan).

- Spear phishing: Penyerang mengirim email yang menargetkan seseorang atau bisnis (misalnya, mengirim email yang berpura-pura menjadi mitra SDM yang meminta karyawan untuk menandatangani buku pegangan tahunan).

Tips untuk mencegah serangan rekayasa sosial:

|

Serangan pintu belakang dan DoS

Serangan backdoor memperoleh akses ke sistem komputer atau data terenkripsi dengan melewati pemeriksaan keamanan dan mekanisme login. Serangan tersebut meniadakan proses otentikasi untuk login yang aman dan memungkinkan akses ke aplikasi, jaringan, atau perangkat yang membawa informasi sensitif. Serangan itu juga memungkinkan peluncuran perintah dan pembaruan malware dari jarak jauh.

Serangan penolakan layanan (DoS) adalah salah satu aktivitas berbahaya yang dapat menyebabkan serangan pintu belakang. Dalam serangan DoS, penyerang membanjiri sistem atau jaringan target dengan lalu lintas yang tidak biasa yang menyebabkan penolakan layanan sementara atau permanen kepada pengguna. Ketika teknik ini digunakan untuk meretas beberapa perangkat (laptop, smartphone, dll.) di jaringan perusahaan, itu dikenal sebagai serangan DDoS.

Jenis serangan pintu belakang lainnya meliputi:

- Built-in backdoor: Entri backdoor dibuat untuk para insinyur saat memprogram alat perangkat lunak untuk langsung mengakses kode HTML dan memperbaiki bug. Penjahat dunia maya memanfaatkan pintu belakang ini untuk meretas sistem dan mengakses informasi sensitif atau menanam virus ke perangkat yang memiliki perangkat lunak tersebut.

- Trojan backdoor: Program perangkat lunak berbahaya yang, jika diunduh, memberikan akses sistem yang tidak sah kepada penyerang. Ini dirancang khusus untuk meretas sistem dan sumber daya dengan keamanan tinggi.

Tips untuk mencegah serangan backdoor:

|

serangan DNS

Sistem nama domain (DNS) seperti buku telepon yang menerjemahkan alamat IP yang ramah mesin menjadi URL yang dapat dibaca manusia. Hal ini menjadikan DNS sebagai komponen penting bagi bisnis serta target utama serangan siber.

Selama serangan DNS, sistem nama domain dikompromikan, memungkinkan penyerang mendapatkan akses ke jaringan dan mencuri atau menghancurkan informasi. Berikut adalah berbagai jenis serangan siber yang melibatkan ancaman keamanan DNS:

- Terowongan DNS: Penyerang menggunakan penyelesai DNS untuk membuat terowongan antara korban dan penyerang. Terowongan ini memungkinkan malware untuk melewati pemeriksaan keamanan dan mencapai korban.

- Algoritme pembuatan domain: Penyerang menghasilkan domain dan alamat IP baru, karena perangkat lunak keamanan memblokir yang sebelumnya. Ini membantu mereka lolos dari tindakan keamanan dan terus mencoba serangan.

- Fluks cepat: Penyerang menggunakan beberapa domain dan alamat IP palsu untuk membingungkan dan melarikan diri dari kontrol IP dan memasuki jaringan yang aman.

- Domain yang baru didaftarkan: Penyerang membuat variasi dari domain yang ada untuk mengelabui pengguna. Domain ini hanya tersedia untuk waktu yang singkat, sehingga sulit untuk dideteksi.

Tips untuk mencegah serangan DNS:

|

Serangan skrip lintas situs (XSS)

Skrip lintas situs—juga dikenal sebagai serangan XSS—adalah teknik yang memanipulasi jaringan atau aplikasi untuk mengirim kode JavaScript berbahaya ke browser pengguna. Sederhananya, penyerang menyuntikkan kode berbahaya ke situs web dan aplikasi tepercaya.

Saat pengguna mengunjungi situs web yang disusupi, jalur komunikasi antara pengguna dan platform diretas oleh penyerang. Dengan cara ini, penyerang dapat mencuri informasi penting, seperti detail bank dan kredensial login, atau melakukan tindakan atas nama pengguna.

Jenis serangan siber yang melibatkan XSS meliputi:

- Refleksi XSS: Penyerang mengirimkan kode berbahaya ke browser pengguna melalui jaringan atau aplikasi yang disusupi.

- Stored XSS: Penyerang menyuntikkan kode berbahaya langsung ke browser pengguna.

- XSS berbasis DOM: Penyerang memodifikasi kode sisi klien pada jaringan atau aplikasi yang disusupi.

Tips untuk mencegah serangan XSS:

|

Serangan man-in-the-middle

Man-in-the-middle (MITM) adalah jenis serangan siber di mana penyerang membajak komunikasi antara pengguna dan situs web dan secara diam-diam memantaunya untuk mencuri informasi. Itu membuat situs web yang tampak serupa tetapi dengan virus dalam kodenya yang memungkinkan penyadapan.

Misalnya, Anda menerima email dari bank yang meminta Anda memperbarui KYC untuk internet banking. Anda mungkin akan mempercayai komunikasi tersebut dan mulai mengikuti petunjuknya. Namun, proses ini dipantau oleh penyerang yang menanam virus di situs web, dan informasi (detail bank, kredensial login, atau detail KYC) yang Anda masukkan dapat dilihat oleh penyerang.

Berikut adalah berbagai jenis serangan MITM:

- IP spoofing: Penyerang menutupi identitas malware dan menyajikannya kepada pengguna sebagai tautan yang sah untuk mendapatkan akses ke sumber daya.

- Spoofing DNS: Penyerang mencegat permintaan DNS dan mengarahkan pengguna ke situs berbahaya yang menyerupai aslinya.

- Spoofing HTTPS: Penyerang mengganti karakter domain aman dengan karakter non-ASCII yang mirip dengan aslinya.

- Pembajakan email: Penyerang mendapatkan akses tidak sah ke akun email pengguna dan memantau komunikasi untuk tujuan jahat.

- Penyadapan Wi-Fi: Penyerang menipu pengguna untuk terhubung ke jaringan berbahaya dengan menamakannya sebagai jaringan Wi-Fi yang sebenarnya. Serangan ini juga dikenal sebagai serangan kembar jahat.

- Stripping SSL: Penyerang menurunkan komunikasi antara dua target ke dalam format yang tidak terenkripsi untuk meluncurkan serangan MITM.

Tips untuk mencegah serangan MITM:

|

Serangan Ransomware

Sekitar 27% insiden malware yang dilaporkan pada tahun 2020 disebabkan oleh ransomware, menurut Gartner. Ini menjadikan ransomware salah satu jenis serangan siber terkemuka yang mengancam akan mempublikasikan data korban atau memblokir akses, menuntut uang atau tebusan sebagai imbalannya.

Meskipun sudah lazim, serangan ransomware telah melonjak dengan lingkungan kerja jarak jauh yang disebabkan oleh pandemi, yang mengkhawatirkan para pemimpin keamanan dan risiko untuk memperketat metode keamanan siber mereka. Meskipun jarang terjadi, serangan ransomware bahkan dapat mengakibatkan penutupan bisnis.

Berikut adalah jenis-jenis serangan ransomware:

- Locker ransomware: Penyerang mengunci pengguna sepenuhnya dari sistem mereka atau mengunci fungsi dasar komputer, dengan jumlah tebusan ditampilkan di layar kunci.

- Crypto ransomware: Penyerang mengenkripsi file dan dokumen pengguna. Meskipun pengguna masih dapat melihat data mereka di sistem, mereka tidak dapat mengaksesnya tanpa kunci dekripsi.

Tips untuk mencegah serangan ransomware:

|

Serangan injeksi SQL

Injeksi SQL (SQLi) adalah jenis serangan siber yang menggunakan kode bahasa kueri terstruktur (SQL) untuk memanipulasi keamanan jaringan atau sistem dan mendapatkan akses ke informasi. Setelah disuntikkan ke dalam sistem atau jaringan, kode SQL memungkinkan penyerang mencuri, menghapus, atau mengubah informasi, yang mengakibatkan pelanggaran data.

Berbagai jenis serangan SQLi meliputi:

- SQLi In-band: Penyerang menggunakan saluran yang sama untuk meluncurkan serangan dan mengumpulkan informasi.

- SQLi Inferensial: Penyerang mengirim data ke server dan mengamati respons untuk mempelajari lebih lanjut tentang strukturnya.

- SQLi Out-of-band: Penyerang menggunakan kapasitas server untuk membuat permintaan DNS atau HTTPS dan mentransfer data.

Tips untuk mencegah serangan SQLi:

|

Sumber daya tambahan untuk membantu mencegah serangan siber

Kontrol teknologi dan kesadaran karyawan berjalan seiring dalam mencegah serangan siber. Ada banyak alat keamanan siber dan perangkat lunak pelatihan kesadaran keamanan yang dapat membantu Anda membangun mekanisme pertahanan terhadap serangan siber.

Didik diri Anda dan anggota tim Anda tentang keamanan siber dan pelajari cara untuk memastikan perilaku aman, tidak hanya di tempat kerja tetapi sepanjang waktu. Lihat blog terkait ini tentang keamanan siber:

- 4 kiat ahli untuk meningkatkan keamanan siber bisnis kecil Anda

- 5 pelajaran dari usaha kecil yang menjadi target serangan cyber

- 11 sertifikasi keamanan siber untuk mempersiapkan Anda menghadapi perang web

- Mengapa menggunakan kecerdasan buatan dalam strategi keamanan siber Anda