Serangan Ransomware Firma Hukum: Apa yang Perlu Anda Ketahui untuk Melindungi Praktik Anda

Diterbitkan: 2022-05-07Firma hukum adalah target utama serangan ransomware yang semakin parah. Saatnya untuk mengambil ancaman lebih serius.

CATATAN: Artikel ini dimaksudkan untuk memberi tahu pembaca kami tentang masalah terkait bisnis di Amerika Serikat. Ini sama sekali tidak dimaksudkan untuk memberikan nasihat hukum atau mendukung tindakan tertentu. Untuk saran tentang situasi khusus Anda, konsultasikan dengan penasihat hukum Anda.

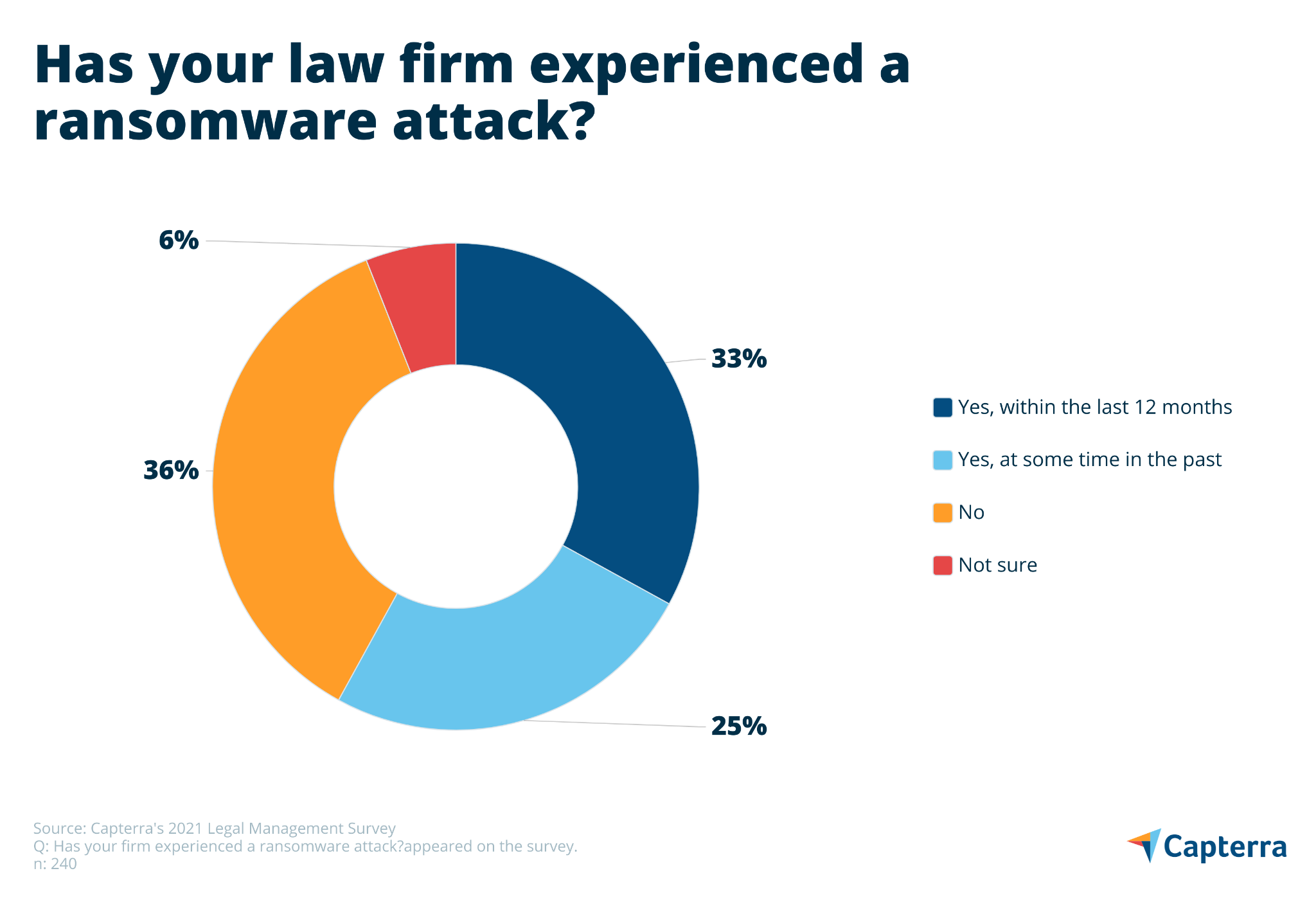

Firma hukum Anda menyimpan segunung informasi yang sangat sensitif termasuk segala sesuatu mulai dari dokumen pajak klien hingga rahasia dagang perusahaan. Ini membuat Anda menjadi target utama penyerang ransomware yang tumbuh lebih agresif dari hari ke hari—dan skenarionya lebih mungkin dari yang Anda kira. Survei terbaru kami menemukan bahwa sepertiga penuh firma hukum telah diserang pada tahun lalu.

Dalam laporan ini, kami akan mengungkapkan hasil dari survei keamanan firma hukum terbaru kami, membantu Anda memahami mengapa ancaman ransomware berkembang begitu pesat, dan memberikan strategi untuk mengurangi risiko tersebut pada praktik Anda.

Apa itu ransomware?

Ransomware adalah bentuk malware yang mengenkripsi data dan mencegah akses ke data tersebut hingga pembayaran dilakukan. Pembayaran tebusan hampir selalu dilakukan dalam bentuk cryptocurrency seperti Bitcoin dan Monero. Ransomware mengenkripsi file menggunakan kunci simetris dan asimetris yang dibuat secara acak. Setelah pembayaran uang tebusan, korban dikirimi kunci asimetris yang (semoga) digunakan untuk mendekripsi file mereka.

Firma hukum ransomware adalah ancaman yang parah dan meningkat

Pada 4 Juni, pemerintahan Biden membandingkan ancaman ransomware modern dengan terorisme internasional dan mendorong semua bisnis untuk menanggapi ancaman tersebut dengan lebih serius. Ini mengikuti serangan May terhadap Colonial Pipeline yang menyebabkan kekurangan gas di sepanjang Pantai Timur dan serangan berikutnya terhadap JBS, produsen daging terbesar di dunia.

Ransomware telah ada sejak akhir 1980-an, tetapi Anda mungkin belum pernah mendengarnya sampai serangan WannaCry 2017 mendorong skema tersebut menjadi sorotan global. Dalam hitungan hari, ratusan ribu serangan WannaCry terjadi di lebih dari 150 negara, mengunci semuanya dari Layanan Kesehatan Nasional Inggris hingga perusahaan telekomunikasi terbesar di Spanyol, Telefonica.

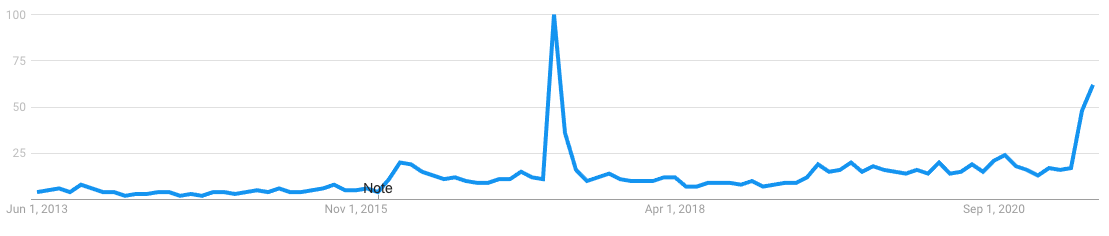

Delapan tahun data Google Trends untuk istilah pencarian ransomware. Lonjakan besar di tahun 2017 adalah WannaCry—lonjakan baru-baru ini dimulai dengan serangan Colonial Pipeline pada bulan Mei. ( Sumber )

Tetapi ada jenis ransomware lain yang parah—namun kurang dikenal—pada tahun 2017 yang disebut NotPetya yang menyebabkan kerugian global lebih dari $1,2 miliar. NotPetya adalah ancaman yang bahkan lebih canggih daripada WannaCry, melumpuhkan banyak perusahaan besar, termasuk DLA Piper, salah satu dari tiga firma hukum top dunia.

Jaringan DLA Piper terpengaruh selama lebih dari seminggu, meninggalkan pengacara tanpa akses ke data klien, email, dan bahkan sistem telepon. Pada akhirnya, serangan itu menelan biaya DLA Piper sekitar $300 juta dan membutuhkan beberapa bulan perbaikan agar perusahaan dapat beroperasi kembali secara penuh.

Jika DLA Piper tidak dapat mencegah serangan ransomware, seberapa baik perusahaan kecil dan menengah seperti milik Anda dapat berharap?

Menurut firma hukum yang kami survei, tidak begitu baik.

Satu dari tiga firma hukum diserang oleh ransomware dalam 12 bulan terakhir

Penelitian kami menemukan bahwa 58% firma hukum kecil dan menengah telah mengalami insiden ransomware. Lebih mengejutkan lagi, penelitian kami menemukan bahwa satu dari tiga (33%) telah diserang hanya dalam 12 bulan terakhir .

Berbeda dengan strain ransomware autospreading seperti WannaCry dan NotPetya, varian ransomware yang dioperasikan manusia yang lebih baru seperti Ryuk dan REvil semakin ditujukan untuk organisasi tertentu. Mereka mengoperasikan model ransomware-as-a-service yang memungkinkan afiliasi meluncurkan serangan dengan imbalan potongan keuntungan.

Itulah mengapa kami melihat peningkatan tajam dalam serangan ransomware bertarget tinggi pada entitas yang diketahui memiliki data berharga dan sensitif terhadap waktu termasuk rumah sakit, kota, dan firma hukum . Geng Ransomware tahu betul bahwa organisasi ini memiliki sedikit toleransi terhadap waktu henti dan sangat termotivasi untuk mengembalikan operasi dan berjalan secepat mungkin.

Tapi itu menjadi lebih buruk. Serangan ransomware bercabang dua kini telah muncul yang tidak hanya mengunci data Anda tetapi juga mengancam untuk melepaskan salinan file yang dicuri di internet jika uang tebusan tidak dibayarkan—menggunakan potensi pelanggaran data untuk memberikan tekanan yang lebih besar lagi.

Serangan yang sangat bertarget juga mengakibatkan tuntutan tebusan astronomi. Geng ransomware yang dikenal sebagai DarkSide (afiliasi REvil) mengumpulkan hampir $ 5 juta dari serangan Colonial Pipeline sementara penyerang JBS menarik $ 11 juta. Tetapi bahkan jumlah itu tidak seberapa dibandingkan dengan pembayaran tebusan mengejutkan sebesar $40 juta dari raksasa asuransi CNA Financial pada bulan Maret setelah serangan ransomware selama berminggu-minggu.

Bagaimana firma hukum menanggapi serangan ransomware?

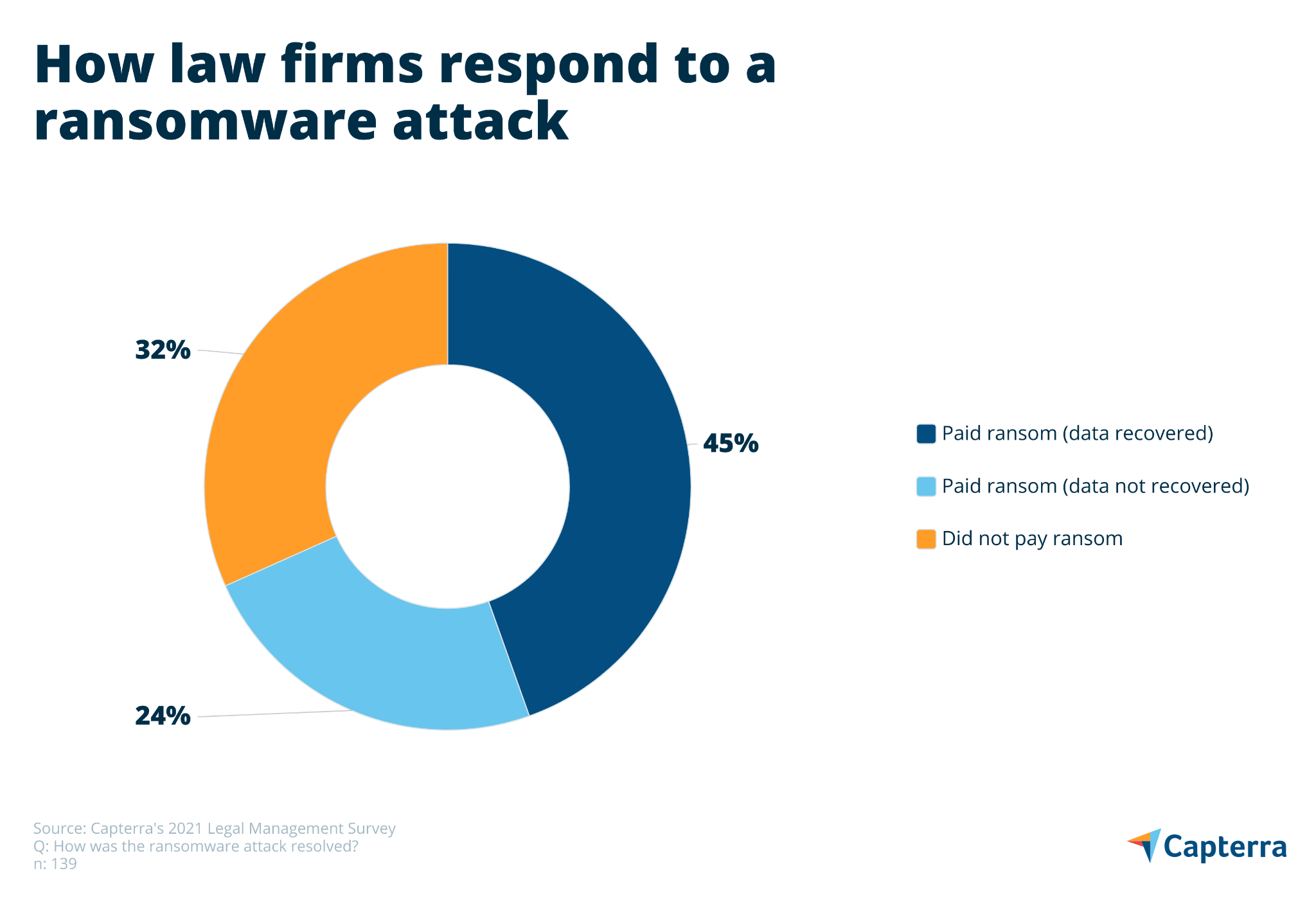

Menurut survei kami, 69% penuh firma hukum membayar uang tebusan. Dari perusahaan-perusahaan yang membayar uang tebusan, sekitar dua dari tiga (65%) dapat memperoleh kembali akses ke data mereka. Tapi itu juga berarti 35% perusahaan membayar uang tebusan hanya untuk tidak mendapatkan imbalan apa pun.

Dari firma hukum yang menolak membayar uang tebusan, 57% mampu mendekripsi atau menghapus malware. 32% perusahaan lain yang tidak membayar dapat pulih dari serangan menggunakan cadangan data, strategi utama untuk mencegah kehilangan data total—skenario kasus terburuk serangan ransomware.

Anda juga dapat melihat sumber daya gratis seperti ID Ransomware dan No More Ransomware Project untuk membantu mengetahui dengan tepat jenis malware yang Anda hadapi dan menemukan kunci dekripsi yang memungkinkan Anda menghapus ransomware tanpa melakukan pembayaran.

Jika semuanya gagal, semua firma hukum harus memiliki cadangan data yang kuat dan strategi pemulihan untuk kembali. Jika milik Anda tidak, pastikan untuk memeriksa daftar pendek perangkat lunak pencadangan data Capterra untuk menemukan alat yang paling sesuai untuk perusahaan Anda.

5 tips untuk melindungi firma hukum Anda dari serangan ransomware

Beberapa varian ransomware memanen kredensial jaringan sementara yang lain memasuki jaringan Anda melalui port yang tidak aman atau perangkat jarak jauh. Tetapi sebagian besar infeksi ransomware berasal dari keamanan jaringan yang tidak memadai, skema phishing, dan kebersihan keamanan karyawan yang buruk. Berikut adalah beberapa langkah yang dapat Anda ambil untuk mengurangi ancaman serangan ransomware di perusahaan Anda.

Tip #1: Tingkatkan postur keamanan Anda

Lakukan penilaian risiko keamanan siber untuk mendapatkan pemahaman penuh tentang aset informasi perusahaan Anda dan mengidentifikasi kerentanan keamanan yang membahayakan mereka. Beberapa perusahaan memilih untuk melangkah lebih jauh dan menggunakan pengujian penetrasi (yaitu, peretasan terkontrol) untuk mengidentifikasi dan memperbaiki kerentanan jaringan.

Untungnya, 83% perusahaan dalam survei kami telah melakukan penilaian keamanan sistem digital mereka di masa lalu—tetapi hanya 39% yang melakukannya pada tahun lalu. Sifat ancaman siber yang dinamis menuntut penilaian keamanan dilakukan setiap tahun.

Jika Anda ingin meningkatkan keamanan tetapi tidak yakin harus mulai dari mana, salah satu opsi adalah menggunakan kerangka kerja ISO/IEC 270001 untuk menetapkan tolok ukur bagi perusahaan Anda, terlepas dari apakah Anda memilih untuk mengikuti sertifikasi atau tidak. Standar yang diberikan oleh ISO/IEC 270001 dapat membantu perusahaan Anda mengidentifikasi kelemahan keamanan dan mengembangkan kebijakan dan kontrol yang diperlukan untuk melindunginya dari ancaman keamanan siber.

Tip #2: Pastikan semua perangkat lunak diperbarui

Serangan WannaCry dan NotPetya memanfaatkan eksploitasi EternalBlue untuk menginfeksi perangkat Windows yang belum ditambal. Dengan frustrasi, Microsoft telah menyediakan patch beberapa bulan sebelum serangan WannaCry pertama dan organisasi mana pun yang telah memperbarui sistem mereka dengan benar akan dengan mudah menghindari infeksi.

Pelajaran sederhana di sini adalah memastikan bahwa semua perangkat lunak Anda selalu mutakhir. Aktifkan pembaruan otomatis pada perangkat lunak yang menawarkannya dan periksa pembaruan pada perangkat lunak yang tidak menawarkannya secara berkala. Ingatlah bahwa perangkat lunak Anda mungkin mencapai status akhir masa pakainya dan setelah itu tidak lagi didukung dengan pembaruan. Dalam situasi ini, Anda harus meningkatkan ke perangkat lunak baru atau mengganti perangkat Anda yang tidak didukung.

Tip #3: Gunakan kata sandi yang kuat dan metode otentikasi

Gunakan kata sandi atau frasa sandi yang rumit yang terdiri dari setidaknya 12 karakter (selalu sertakan angka, huruf besar, huruf kecil, dan karakter khusus) dan pastikan untuk menggunakan kata sandi unik untuk setiap akun. Untuk mempermudah ini, banyak perusahaan memilih perangkat lunak manajemen kata sandi yang secara otomatis membuat kata sandi yang kuat dan menyimpannya dengan aman.

Tetapi kata sandi saja tidak cukup. Pastikan otentikasi dua faktor (2FA) diaktifkan untuk semua aplikasi bisnis (yaitu, memerlukan tindakan keamanan sekunder seperti kode yang dikirim ke ponsel Anda). Ini adalah satu-satunya cara paling efektif untuk mencegah sebagian besar metode yang digunakan penjahat dunia maya untuk menyusup ke jaringan, mengambil alih akun, dan akhirnya memasang ransomware.

Sayangnya, hanya 54% perusahaan yang disurvei menggunakan 2FA untuk semua aplikasi bisnis. Jumlah ini terlalu rendah dan berarti hampir setengah dari semua firma hukum dengan bodohnya menggunakan kata sandi saja untuk melindungi data mereka. Perlu dicatat bahwa serangan Colonial Pipeline adalah hasil dari satu kata sandi yang disusupi untuk login VPN perusahaan yang tidak mengaktifkan otentikasi dua faktor.

Tip #4: Lindungi dari skema phishing

Skema phishing tetap menjadi vektor serangan utama untuk serangan ransomware. Faktanya, serangan ransomware DLA Piper dilacak kembali ke kantor perusahaan Ukraina di mana seorang administrator mengklik tautan dalam email phishing.

Sangat penting bahwa semua staf firma hukum mengetahui tentang skema phishing canggih yang menargetkan karyawan individu dan menipu mereka agar mengklik tautan berbahaya, mengunduh lampiran yang sarat malware, atau memasukkan kredensial mereka ke situs web palsu. Lakukan tes phishing untuk menentukan kerentanan staf Anda terhadap taktik rekayasa sosial dan skema phishing.

Penelitian kami menemukan bahwa 52% firma hukum mengandalkan email sebagai sarana utama komunikasi internal mereka. Ini berarti bahwa melindungi dari ancaman email harus menjadi salah satu prioritas utama Anda. Kunjungi katalog keamanan email kami untuk menemukan alat terbaik untuk perusahaan Anda.

Tip #5: Lakukan pelatihan kesadaran keamanan secara teratur

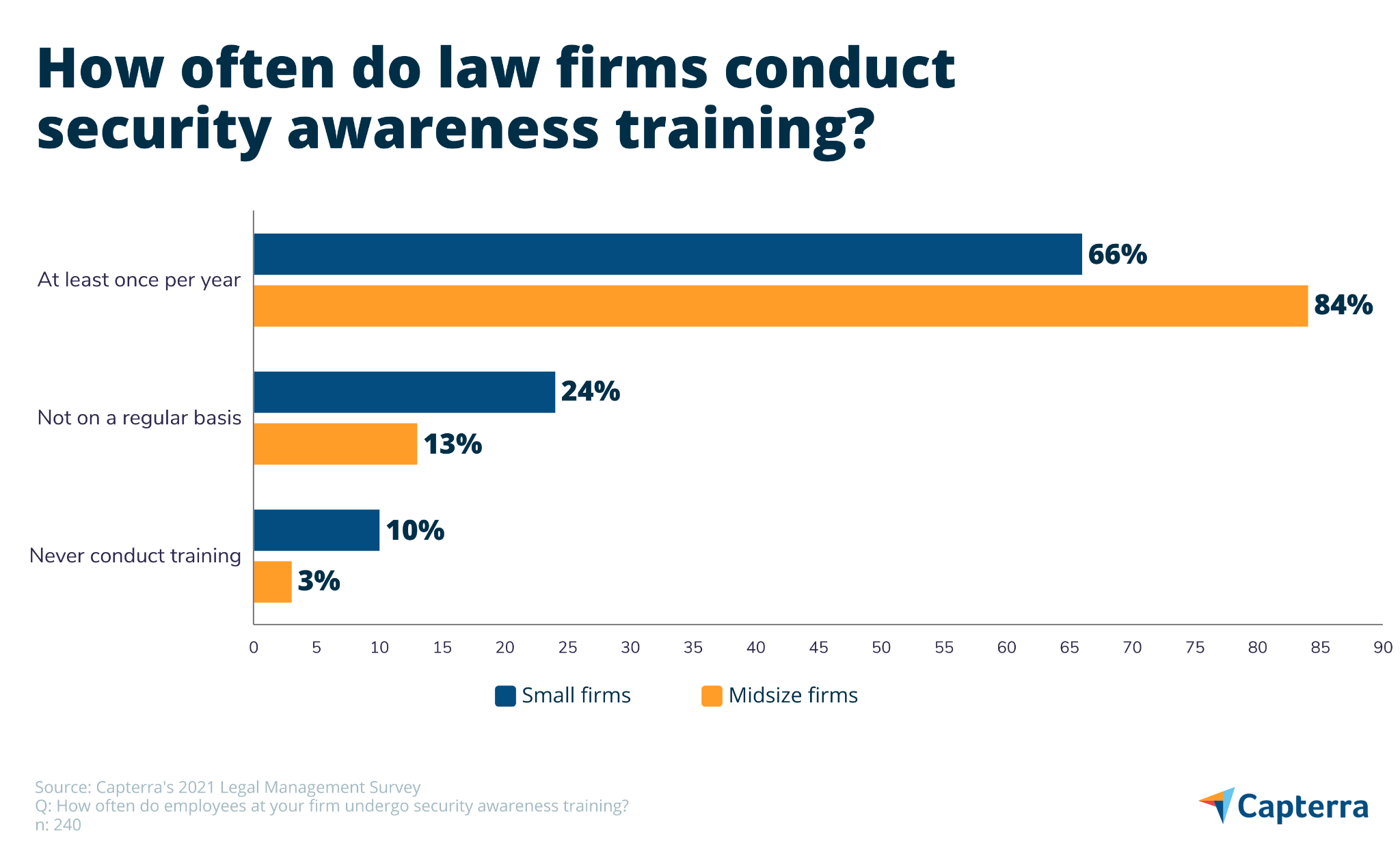

Kunci untuk mencegah semua jenis ancaman keamanan siber adalah pelatihan kesadaran keamanan. Survei kami menemukan bahwa 75% perusahaan kecil dan menengah melakukan pelatihan kesadaran keamanan secara teratur.

Dan sementara tiga dari empat tidak buruk, pemeriksaan lebih dekat menemukan bahwa perusahaan kecil tertinggal jauh di belakang perusahaan menengah. Hanya 65% perusahaan kecil yang melakukan pelatihan kesadaran keamanan reguler dibandingkan dengan 84% perusahaan menengah. Selain itu, 1 dari 10 perusahaan kecil yang mengkhawatirkan mengatakan bahwa mereka tidak pernah memberikan pelatihan kesadaran keamanan.

Jika Anda memerlukan bantuan untuk memulai program pelatihan kesadaran keamanan karyawan, lihat daftar pendek platform perangkat lunak pelatihan terbaik kami menurut kumpulan data yang tidak bias dan ulasan pengguna. Jika Anda hanya memiliki sedikit karyawan, lihat daftar perangkat lunak sistem manajemen pembelajaran (LMS) gratis dan open source kami untuk menemukan solusi pelatihan berbiaya rendah.

Satu ons pencegahan bernilai satu pon keamanan

Pada tahun 2018, American Bar Association mengeluarkan opini formal 483 yang memperluas tugas kompetensi pengacara untuk penggunaan teknologi yang aman dan menetapkan kewajiban untuk memantau, dan secara efektif menanggapi, pelanggaran data.

Ini berarti bahwa menerapkan langkah-langkah pencegahan dasar untuk mengamankan data perusahaan Anda bukan hanya praktik terbaik, tetapi juga kewajiban.

Pada akhirnya, keputusan untuk membayar atau tidak membayar uang tebusan tergantung pada masing-masing perusahaan dan keadaan uniknya. Sementara penelitian kami menemukan bahwa membayar uang tebusan bekerja lebih sering daripada tidak, melakukan pembayaran itu memberi insentif kepada pelaku ancaman untuk melanjutkan skema mereka dan juga dapat mendorong serangan berikutnya terhadap perusahaan Anda.

Metodologi

Survei Manajemen Hukum Capterra 2021 dilakukan pada Mei 2021 di antara 401 profesional hukum (240 di antaranya adalah pengacara) untuk mempelajari lebih lanjut tentang otomatisasi firma hukum, keamanan, dan praktik lainnya. Responden disaring untuk pekerjaan penuh waktu di firma hukum kecil (1-14 pengacara) dan menengah (15-49 pengacara). Survei mengecualikan praktisi solo tanpa karyawan.