Cara Membuat Rencana Respons Insiden Keamanan Siber: Panduan Langkah-demi-Langkah

Diterbitkan: 2022-05-07Kelola pelanggaran data dan kurangi kerugian dengan rencana respons insiden keamanan siber.

Meningkatnya biaya untuk menangani serangan siber dapat melumpuhkan usaha kecil dan menengah (UKM), terutama jika mereka tidak memiliki rencana deteksi dan pemulihan yang tepat.

Dampak finansial dari serangan sistem siber-fisik (CPS) terhadap bisnis diperkirakan akan melampaui $50 miliar pada tahun 2023, menurut penelitian Gartner. Biaya ini termasuk asuransi, litigasi, kompensasi, denda peraturan, dan kehilangan reputasi. Gartner juga memperkirakan bahwa pada tahun 2025, 75% dari chief executive officer (CEO) akan bertanggung jawab secara pribadi atas insiden CPS.

Untuk tujuan ini, memiliki rencana respons insiden keamanan siber akan membantu bisnis kecil Anda memantau sistem secara akurat, mendeteksi insiden keamanan apa pun, dan menerapkan metode pencegahan atau pemulihan untuk mengurangi kerugian.

Dalam artikel ini, kami menjelaskan cara membuat rencana respons insiden keamanan siber dalam lima langkah. Tetapi sebelum kita masuk ke detailnya, mari kita mulai dengan memahami apa itu rencana respons insiden dunia maya dan mengapa Anda harus memilikinya untuk bisnis kecil Anda.

Apa yang dimaksud dengan rencana respons insiden keamanan siber?

Rencana respons insiden keamanan siber adalah serangkaian instruksi terdokumentasi yang membantu bisnis dengan cepat dan efisien mendeteksi serangan siber, mengisolasi sistem atau jaringan yang terpengaruh (sebagai respons terhadap serangan), dan memulihkan diri dari kerugian yang diakibatkannya.

Karena serangan dunia maya dapat memengaruhi organisasi Anda di seluruh fungsi, rencana yang Anda rancang harus memperhitungkan semua fungsi dan departemen, termasuk sumber daya manusia, keuangan, layanan pelanggan, hukum, rantai pasokan, komunikasi karyawan, dan operasi bisnis.

Berikut perbandingan cepat antara dua bisnis dengan dan tanpa proses respons insiden keamanan siber. Sementara keduanya dikompromikan oleh serangan yang sama, bisnis B dapat mengurangi dampak karena perencanaan yang tepat.

Bisnis A (Tidak memiliki CIRP) | Bisnis B (Memiliki CIRP) |

|---|---|

Mendeteksi insiden keamanan tetapi tidak yakin bagaimana menanggapinya. | Mendeteksi insiden keamanan beserta jenisnya. |

Memerlukan waktu beberapa jam untuk menyiapkan laporan terperinci untuk deklarasi. | Menyatakan insiden dengan cepat setelah mengonfirmasi dengan kepala petugas keamanan informasi dan pakar respons insiden. |

Karena identifikasi dan deklarasi insiden membutuhkan waktu, pelanggaran keamanan menyebar ke proses bisnis lain selain sistem yang terkena dampak awalnya. | Segera mengisolasi sistem, pengguna, dan objek yang terpengaruh dari proses bisnis lainnya. |

Tidak ada mitra forensik untuk mengumpulkan bukti untuk tim hukum dan saran tentang pemulihan. | Memanggil mitra forensik untuk mengumpulkan bukti serangan dan saran tentang pemulihan. |

Pemulihan tidak dapat terjadi karena kurangnya bukti, yang mengakibatkan kerugian. | Pemulihan tepat waktu menyelamatkan bisnis dari kerugian. |

Langkah #1: Buat rencana aksi

Membangun rencana aksi adalah pekerja keras dari seluruh proses perencanaan respons insiden. Dokumen rencana harus memiliki elemen-elemen berikut:

Pernyataan misi

Pernyataan misi dengan jelas mendefinisikan tujuan dari proses perencanaan respons insiden, memungkinkan Anda dan pemangku kepentingan lainnya untuk memahami ruang lingkup pekerjaan yang sedang dilakukan. Karena masing-masing pemangku kepentingan yang terlibat dalam proses perencanaan mungkin bukan pakar keamanan dan risiko, pernyataan misi—dengan istilah dan definisi yang dijelaskan—akan membantu mereka tetap pada pemahaman yang sama dan mengambil keputusan penting bila diperlukan.

Berikut adalah beberapa contoh pernyataan misi:

- Bertahan dari ancaman keamanan siber

- Bangun tim respons insiden

- Selidiki serangan siber dan jenisnya, dan nyatakan dampaknya terhadap bisnis

- Kumpulkan bukti serangan dan bekerja sama dengan penegak hukum untuk memeriksa apakah ada peraturan hukum yang terpengaruh

Peran dan tanggung jawab yang ditentukan

Mendefinisikan peran dan tanggung jawab pemangku kepentingan dengan jelas akan membuat proses perencanaan menjadi sangat prospektif—setiap orang akan memiliki arahan untuk bekerja, dan tidak akan ada kebingungan. Anda dapat menentukan peran dan tanggung jawab dengan membuat grafik driver, akuntabel, dikonsultasikan, dan diinformasikan (DACI).

Bagan DACI—juga dikenal sebagai bagan RACI—menentukan pemangku kepentingan mana yang terlibat pada tahap mana dan apa yang diharapkan untuk mereka lakukan. Ini berfungsi sebagai representasi visual dari peran fungsional yang dimainkan setiap pemangku kepentingan. Berikut adalah template DACI gratis untuk Anda mulai.

D – Pengemudi | Individu yang menjalankan tugas (misalnya, CISO) |

|---|---|

A – Akuntabel | Individu bertanggung jawab atas keberhasilan tugas (misalnya, manajer proyek)  |

C – Dikonsultasikan | Individu yang perlu dikonsultasikan untuk informasi atau penegasan (misalnya, ahli materi pelajaran) |

Saya memberitahukan | Individu yang perlu diberi tahu tentang kemajuan dan pembaruan tugas (misalnya, kepemimpinan). |

Langkah #2: Kumpulkan sumber daya untuk mendukung perencanaan Anda

Setelah Anda menguasai perencanaan, langkah selanjutnya adalah mengumpulkan alat dan sumber daya untuk mendukung rencana Anda. Misalnya, jika Anda mengidentifikasi eksfiltrasi data Pelanggaran keamanan data di mana data penting untuk bisnis dicuri, dihapus, atau dipindahkan oleh pengguna yang tidak sah. sebagai risiko potensial, maka Anda harus memiliki alat seperti perangkat lunak pencegahan kehilangan data.

Beberapa hal penting untuk memastikan Anda dilengkapi dengan sumber daya yang tepat adalah:

Gunakan kasus untuk pemantauan keamanan

Pemantauan keamanan membentuk dasar penerapan rencana Anda tepat waktu dan mendeteksi insiden secara akurat, menjadikannya langkah penting dalam proses. Mempelajari kasus penggunaan—contoh langsung dari metode pemantauan insiden yang sebelumnya digunakan dalam bisnis—dan menerapkan metode yang telah terbukti dalam proses pemantauan Anda saat ini tidak hanya akan meningkatkan toleransi risiko Anda tetapi juga membantu merencanakan tujuan respons.

Mendeteksi masalah keamanan

Menemukan sumber daya yang tepat untuk mendeteksi dan memperbaiki masalah keamanan di seluruh fungsi bisnis sama pentingnya dengan memiliki kasus penggunaan. Anda dapat menggunakan perangkat lunak manajemen insiden untuk merekam, melaporkan, dan memprioritaskan berbagai insiden terkait TI, mulai dari pelanggaran keamanan data hingga malfungsi sistem. Perangkat lunak memberikan tiket kepada personel TI dan mengirimkan pemberitahuan kepada pemangku kepentingan segera setelah masalah muncul untuk meminimalkan waktu henti.

Langkah #3: Kumpulkan semuanya

Langkah selanjutnya adalah menyusun semua kerja keras yang telah Anda lakukan selama ini dalam merencanakan dan mengumpulkan sumber daya. Sebagian besar upaya Anda dalam langkah ini masuk ke pelingkupan dan pemahaman data yang dikumpulkan dan menyelaraskannya dengan fase yang berbeda dari rencana aksi yang disiapkan. Tujuannya adalah untuk memeriksa kesiapan tim Anda untuk mulai membangun rencana respons insiden keamanan.

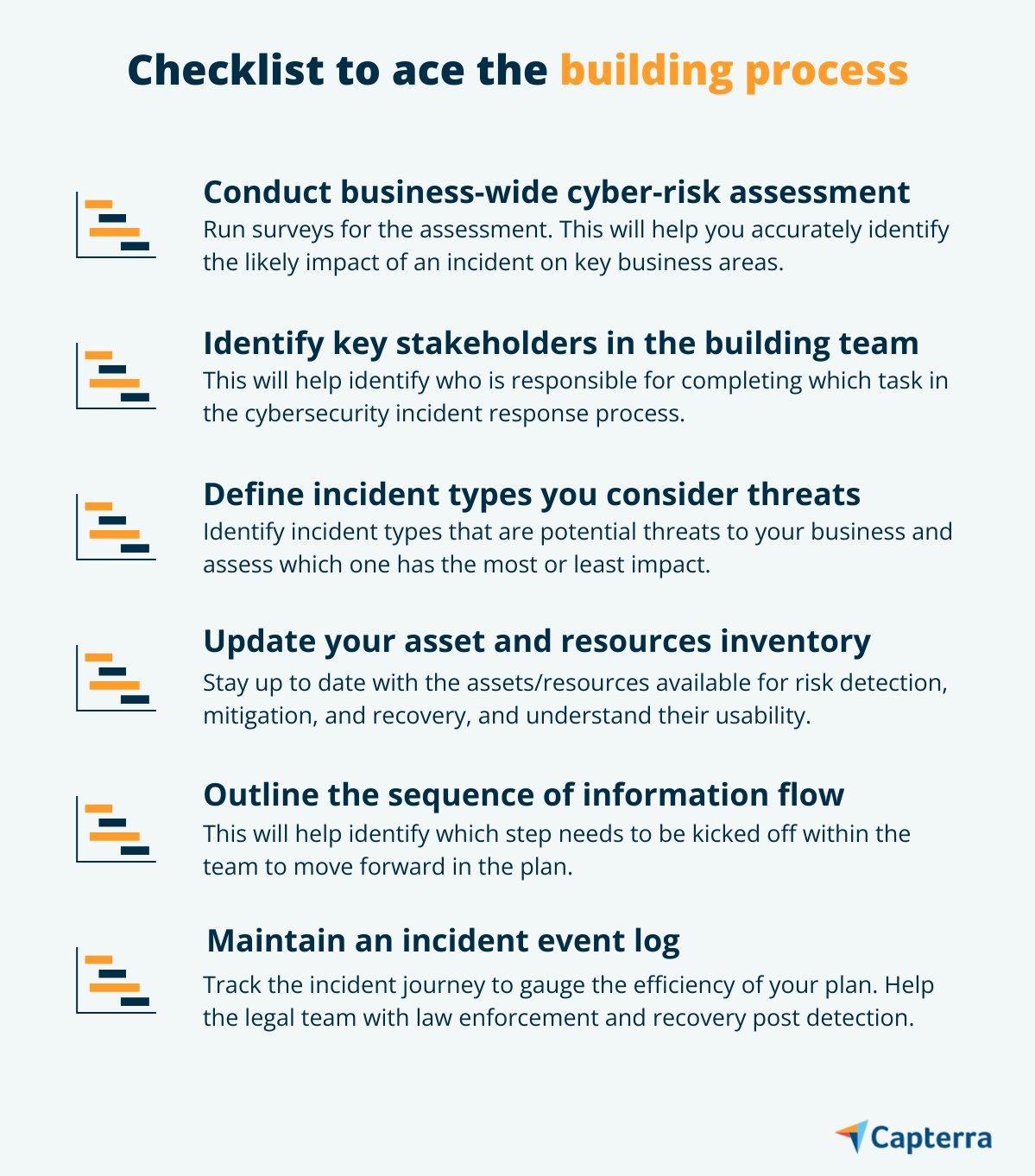

Langkah #4: Jalankan proses pembangunan

Setelah semuanya siap, Anda siap untuk mulai membangun rencana respons insiden keamanan siber Anda. Pastikan rencana dan sumber daya yang teridentifikasi dikomunikasikan dengan baik kepada anggota tim respons insiden Anda dan pemangku kepentingan lainnya. Ini akan membantu mengurangi dampak insiden keamanan.

Langkah #5: Pelajari, optimalkan, dan improvisasi

Sekarang setelah Anda membuat rencana respons insiden keamanan siber, saatnya untuk menganalisis seluruh proses pembangunan, mendokumentasikan pembelajaran—baik kesalahan maupun keberhasilan—dan menggunakannya untuk lebih mengoptimalkan dan meningkatkan proses pembangunan. Pengoptimalan dapat berupa apa saja, mulai dari menggunakan serangkaian sumber daya yang berbeda hingga melibatkan anggota tim tambahan dalam proses pembuatan rencana. Namun, semua itu tergantung pada bagaimana rencana respons insiden keamanan siber Anda dibuat.

Optimalisasi dapat disertai dengan serangkaian latihan pembelajaran dan pelatihan untuk menyempurnakan proses lebih lanjut dan memaksimalkan efisiensi tim.

Membuat rencana respons insiden keamanan siber adalah mekanisme pertahanan terbaik

Memiliki CIRP dapat membantu tim keamanan Anda merespons insiden secara proaktif dan seragam, sehingga meningkatkan kemampuan respons insiden mereka. Yang Anda butuhkan hanyalah sumber daya, alat, dan rencana tindakan yang tepat untuk memutuskan alur kerja.

Jadi, mulailah membangun rencana respons insiden keamanan siber Anda hari ini!

Ingin mempelajari lebih lanjut tentang keamanan siber? Lihat sumber daya tambahan ini:

- Alat perangkat lunak keamanan siber teratas

- 4 kiat ahli untuk meningkatkan keamanan siber bisnis kecil Anda

- Bagaimana cara mengembangkan bisnis Anda dengan keamanan siber?

- 11 sertifikasi keamanan siber untuk mempersiapkan Anda menghadapi perang dunia web

- 7 jenis serangan siber yang umum