Zero Trust améliore la cybersécurité selon 99% des entreprises qui l'adoptent

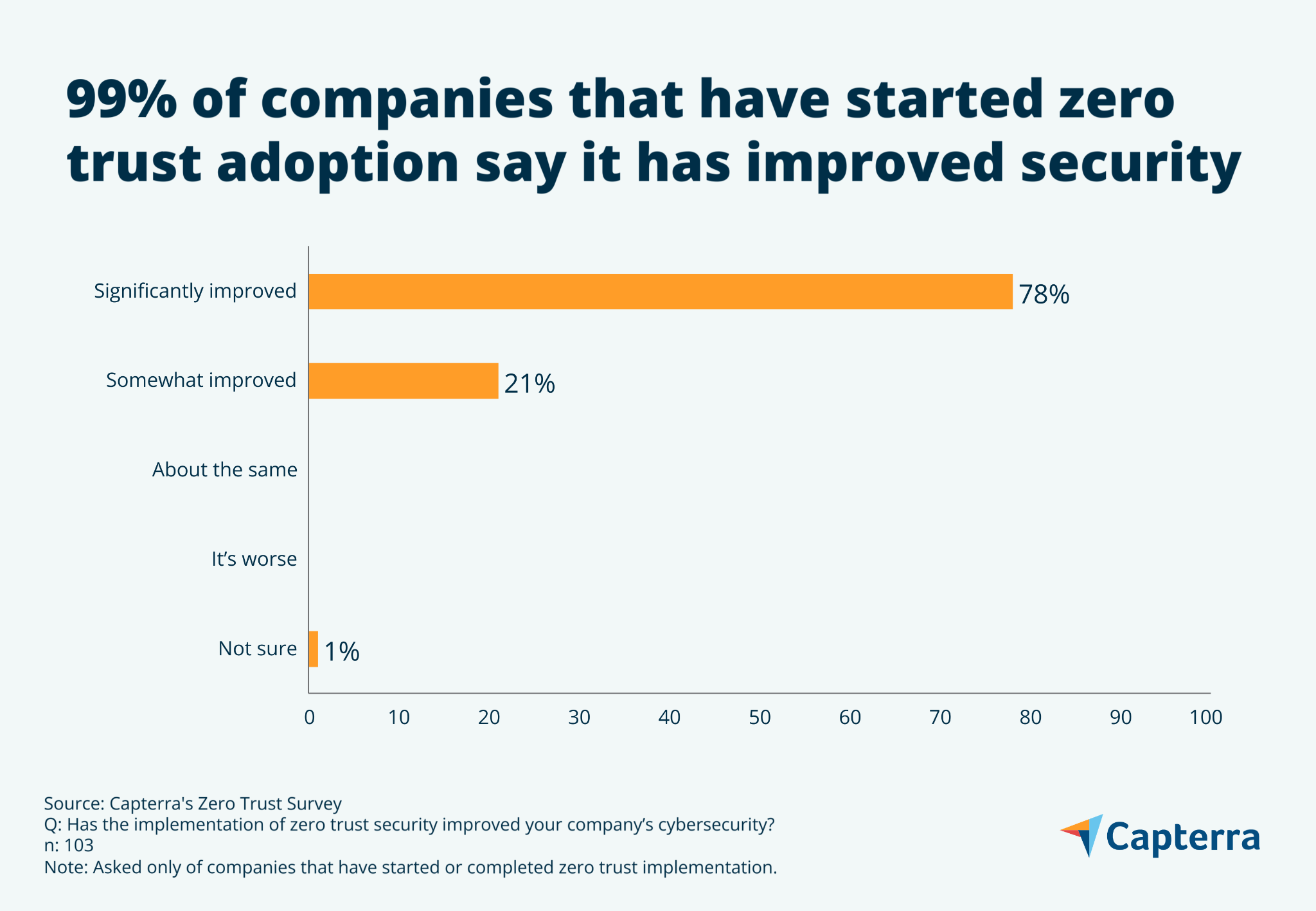

Publié: 2022-08-18À la quasi-unanimité, 99 % de ceux qui ont adopté la confiance zéro déclarent que cela a amélioré la cybersécurité de leur entreprise. Voici ce que vous devez savoir pour démarrer le voyage zéro confiance de votre entreprise.

La confiance zéro est une stratégie de sécurité, mais c'est aussi un état d'esprit. Cela ne signifie pas qu'il n'y a pas de confiance, mais cela signifie qu'il n'y a pas de confiance implicite . Dégager? Non? D'accord, creusons dedans.

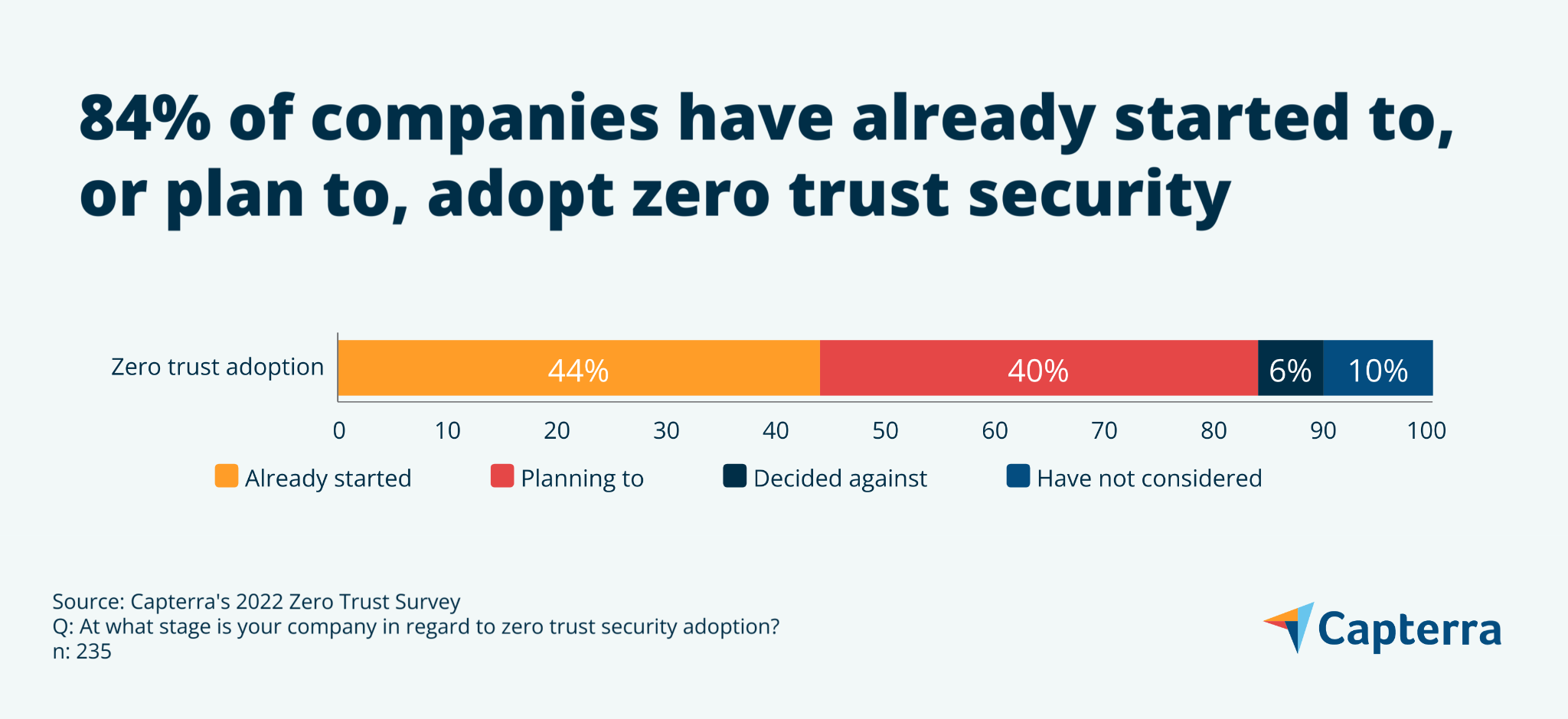

Notre enquête Zero Trust Survey 2022 [*] révèle que 84 % des entreprises ont décidé d'adopter des stratégies Zero Trust. Si votre entreprise est préoccupée par l'augmentation des menaces de sécurité, lisez la suite pour en savoir plus sur les avantages du passage à la confiance zéro et sur la manière de faire face aux défis qui l'accompagnent.

Qu'est-ce que la confiance zéro et pourquoi est-ce que j'en entends constamment parler ?

La confiance zéro est une stratégie qui facilite l'optimisation de la sécurité de votre entreprise en identifiant explicitement les utilisateurs et en leur accordant juste la bonne quantité d'accès à votre réseau.

La confiance zéro remplace la modeste devise de la confiance implicite « faites confiance, mais vérifiez » par la maxime impitoyable « ne faites jamais confiance, vérifiez toujours ». « Si cela semble cynique, ça devrait. La sécurité Zero Trust fonctionne selon l'état d'esprit selon lequel une violation est inévitable ou s'est déjà produite.

En conséquence, la sécurité Zero Trust sert de remplacement direct à la sécurité de confiance implicite , qui a toujours été la valeur par défaut pour l'infrastructure informatique. Avec la confiance implicite, une fois que quelqu'un est à l'intérieur de votre périmètre de sécurité, vous lui faites confiance implicitement sans autre examen. Cette stratégie s'est révélée inadaptée à l'environnement moderne des menaces ciblées.

Les améliorations de sécurité de Zero Trust, dont nous parlerons ci-dessous, sont nombreuses et variées. Les stratégies de confiance zéro sont déjà recommandées par des organisations telles que CISA [1] et NIST [2] , et sont désormais mandatées pour les agences fédérales en vertu de l'ordonnance du président Biden sur l'amélioration de la cybersécurité de la nation [3] .

Démontrant davantage le mouvement imminent vers la confiance zéro, 44 % des entreprises que nous avons interrogées ont déjà commencé la mise en œuvre de la confiance zéro et 40 % prévoient de l'adopter à un moment donné dans le futur - seulement 16 % n'ont pas envisagé ou décidé de ne pas le faire. Parmi ceux qui envisagent de l'adopter à l'avenir, 72 % ont l'intention de commencer la mise en œuvre au cours de la prochaine année.

Mais malgré l'adoption massive inévitable de la confiance zéro, notre enquête révèle que près de la moitié des professionnels de l'informatique que nous avons interrogés (47 %) déclarent que la direction de leur entreprise ne comprend pas la sécurité zéro confiance. Pire encore, 40 % des personnes interrogées déclarent rencontrer des difficultés pour obtenir le budget nécessaire aux nouvelles technologies nécessaires à la mise en œuvre de la sécurité Zero Trust.

Et bien que ces problèmes puissent compliquer le parcours zéro confiance de votre organisation, vous ne pouvez tout simplement pas maintenir une sécurité suffisante à l'aide de stratégies de sécurité de confiance implicite dans l'environnement actuel de menaces en constante augmentation.

Quel est le problème avec l'approche de sécurité que nous utilisons déjà (c'est-à-dire la confiance implicite) ?

Le modèle de sécurité de confiance implicite a été conçu pour une époque révolue et n'est plus adapté aux menaces de cybersécurité modernes. Dans le passé, lorsque la plupart des travaux étaient effectués au sein d'un réseau fermé avec peu de connexion aux menaces extérieures, un nom d'utilisateur et un mot de passe semblaient suffisants, et il était facile de supposer que toute personne opérant dans votre périmètre de sécurité pouvait être digne de confiance.

Avance rapide jusqu'à aujourd'hui, et les entreprises sont connectées à diverses plates-formes Software-as-a-Service (SaaS), dépendantes de solutions de stockage de données basées sur le cloud et hébergeant de plus en plus de travailleurs à distance dans le monde entier. En d'autres termes, les périmètres de sécurité se sont étendus et les surfaces d'attaque ont augmenté.

De plus, les menaces de cybersécurité elles-mêmes sont passées d'infections de logiciels malveillants généralement passives à des attaques de plus en plus ciblées et destructrices visant des entreprises ou des individus spécifiques, souvent lancées par des organisations criminelles hautement organisées. Pour ces raisons, les entreprises ont besoin de stratégies de sécurité qui vérifient en permanence les identités et minimisent l'impact potentiel des attaques.

Alors, la confiance zéro est-elle meilleure que la confiance implicite ? Près de 99 % de ceux qui ont commencé ou terminé l'adoption de la confiance zéro déclarent que cela a amélioré la cybersécurité de leur entreprise - 78 % disent que cela a considérablement amélioré la cybersécurité.

Quelle est la valeur commerciale de la confiance zéro ?

La confiance zéro est conçue pour augmenter la résilience de votre infrastructure informatique et réduire les interruptions d'activité. Ceci est important car notre récente enquête sur les impacts des ransomwares [**] a révélé que l'impact le plus important d'une attaque est sur la productivité, avec plus d'une attaque sur quatre qui dure plus de 24 heures (dont 8 % qui durent une semaine ou plus). Il n'est donc pas surprenant que dans les attaques de rançongiciels où la victime ne paie pas la rançon, une victime sur trois (34 %) subit encore plus de 50 000 $ de pertes.

La confiance zéro réduit la menace des cyberattaques telles que les rançongiciels non seulement en les empêchant en premier lieu, mais également en limitant leur capacité à se déplacer sur votre réseau si vous êtes attaqué. Ceci est accompli en utilisant des stratégies telles que la classification des données, les privilèges d'accès restreints et la segmentation du réseau afin que l'accès à une partie de votre réseau ne signifie pas l'accès à tout.

Notre recherche révèle que la principale raison de l'adoption du Zero Trust est le renforcement de la sécurité des données (72 %), suivi par le besoin d'améliorer la gestion des identités et des accès (63 %). La plupart des cyberattaques impliquent des informations d'identification compromises ou des mots de passe piratés, tandis qu'une liste croissante de réglementations sur la confidentialité des données a poussé les entreprises à renforcer les pratiques de sécurité des données, qui sont toutes traitées par la confiance zéro.

De plus, l'environnement de travail hybride moderne doit être suffisamment flexible pour prendre en charge les travailleurs à distance tout en empêchant tout accès non autorisé. L'accès réseau Zero Trust (ZTNA) prend en charge la sécurité du travail à distance en remplaçant les technologies réseau vulnérables telles que les VPN.

Quels sont les défis de la mise en œuvre du Zero Trust ?

Selon notre enquête Zero Trust, restreindre l'accès aux données sans affecter les flux de travail est le principal défi auquel sont confrontées les entreprises qui ont déjà mis en œuvre le zéro confiance (49 %) , suivi de près par le développement de nouvelles politiques de sécurité (47 %) et la sélection de fournisseurs zéro confiance (46 %). %). Jetons un coup d'œil à chacun d'entre eux.

Restreindre l'accès aux données sans impact sur les workflows

Lorsqu'elles adoptent la confiance zéro, les entreprises doivent s'assurer que les employés, les sous-traitants et les partenaires commerciaux peuvent accéder aux données dont ils ont besoin tout en limitant l'accès aux données dont ils n'ont pas besoin.

Il est important de reconnaître que la suppression de l'accès à des systèmes ou à des données précédemment disponibles peut être source de frustration si elle est gérée au hasard. C'est pourquoi la confiance zéro doit faire partie de la culture de votre entreprise si elle veut réussir. Les employés doivent comprendre que la confiance zéro ne signifie pas qu'on ne leur fait pas confiance et qu'elle est simplement destinée à permettre à l'entreprise de réussir dans l'environnement de menace moderne.

Élaboration de nouvelles politiques de sécurité

La confiance zéro nécessite généralement le développement de politiques de gestion des identités et des accès plus étendues, ainsi qu'une segmentation granulaire du réseau qui s'adapte à des charges de travail spécifiques. Les contrôles de sécurité existants sont susceptibles d'être remplacés petit à petit, à la fois en raison des coûts et d'une période de transition nécessaire. Pendant ce temps, le personnel informatique est souvent responsable du maintien de normes qui se chevauchent.

Sélection de fournisseurs zéro confiance

La confiance zéro est un mot à la mode et a été ajoutée en tant que fonctionnalité aux produits d'innombrables éditeurs de logiciels. Ici même sur Capterra, notre catalogue propose plus de 1000 produits qui revendiquent des fonctionnalités de confiance zéro. Et bien que cela puisse être le cas, la confiance zéro est clairement devenue un outil de marketing autant qu'un outil de sécurité, ce qui complique davantage son sens et complique le processus de sélection.

La confiance zéro est un voyage, pas une destination

Les attaques de ransomwares, les télétravailleurs et tout ce qui est basé sur le cloud ne sont que quelques-unes des raisons pour lesquelles les entreprises doivent commencer à planifier leur éventuelle transition vers une sécurité zéro confiance. Cela dit, il est peu probable que la plupart des entreprises soient en mesure de passer complètement à l'architecture Zero Trust de si tôt, et c'est très bien. Toutes les étapes franchies par votre entreprise dans son cheminement vers la confiance zéro la rendent plus sûre.

Méthodologie de l'enquête

* L'enquête Zero Trust 2022 de Capterra a été menée en juin 2022 auprès de 235 répondants américains pour en savoir plus sur les tendances d'adoption du zéro confiance. Tous les répondants se sont identifiés comme des professionnels de l'informatique, des cadres ou des propriétaires de leur entreprise.

** L'enquête 2022 de Capterra sur les impacts des ransomwares a été menée en mai 2022 auprès de 300 chefs d'entreprise américains qui ont subi une attaque de ransomware. Tous les répondants faisaient partie de l'équipe d'intervention ou étaient pleinement informés de la réponse de l'entreprise.

Sources

- Modèle de maturité Zero Trust, CISA

- Architecture zéro confiance, NIST

- Décret exécutif sur l'amélioration de la cybersécurité de la nation, La Maison Blanche