3 étapes à suivre après une violation de données

Publié: 2022-05-07Suivez ces trois étapes juste après un incident de violation pour éviter de nouvelles pertes.

Travailler dans un lieu de travail numérique signifie utiliser Internet pour partager et gérer des ressources professionnelles accessibles en ligne sur des appareils compatibles. Mais ce modèle de lieu de travail toujours connecté et toujours connecté a le potentiel de compromettre la sécurité de votre entreprise et de la rendre sujette aux cyber-risques.

Les cybercriminels sont toujours à la recherche de tels détails pour pénétrer dans votre réseau d'entreprise et voler des informations sensibles en contournant le mécanisme de sécurité. Ce processus est connu sous le nom de violation de données.

Si vous êtes responsable de la gestion de la sécurité informatique dans votre entreprise, vous devez savoir comment gérer une violation de données, les étapes de réponse et de récupération immédiates à prendre et les parties prenantes à impliquer pour une résolution plus rapide.

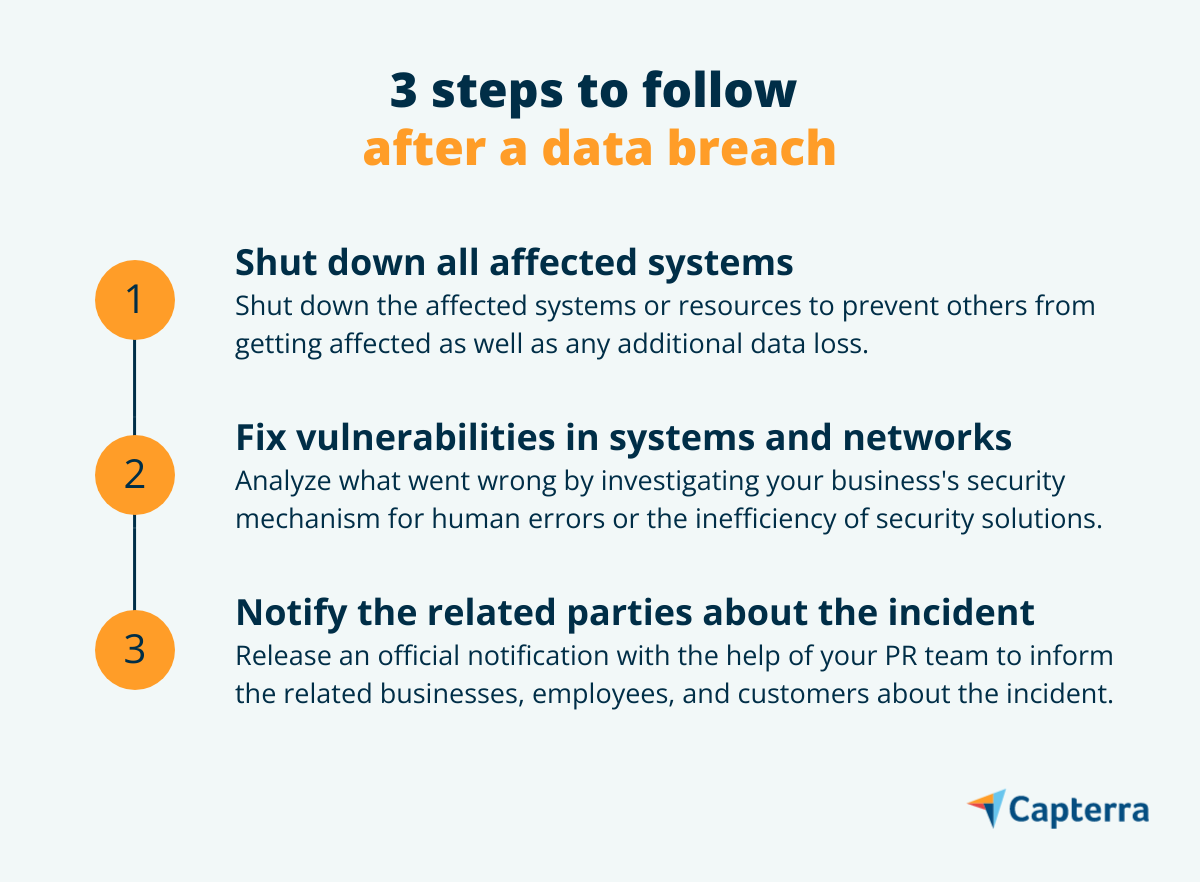

Dans cet article, nous expliquons les trois étapes que vous devez suivre juste après un incident de violation pour éviter d'autres pertes et dommages connexes. Mais avant d'en arriver là, commençons par comprendre ce qu'est une violation de données et son impact sur les entreprises du monde entier.

Qu'est-ce qu'une violation de données ?

Une violation de données ou une fuite de données est un incident de sécurité dans lequel les pirates volent ou accèdent à des données confidentielles ou sensibles en contournant le mécanisme de sécurité. Ces données peuvent être des informations commerciales confidentielles (par exemple, rapport de solvabilité, identifiants de compte bancaire) ou des informations client (par exemple, adresses e-mail, numéros de sécurité sociale).

Les pirates tentent de violer les données en utilisant différents types de techniques de cyberattaque, telles que le vol d'identité, l'implantation d'un virus dans un système ou la falsification de l'infrastructure informatique pour bloquer l'accès des utilisateurs aux ressources informatiques.

L'impact d'une violation de données

La célèbre marque de sport Puma a récemment été touchée par un incident de violation de données qui a touché plus de 6 000 personnes, y compris des employés et des clients. L'attaque a été lancée à l'aide d'un rançongiciel, c'est-à-dire en conservant des informations contre de l'argent. De même, la startup edtech Unacademy a perdu plus de 20 millions d'enregistrements d'utilisateurs lors d'un incident de violation de données en 2020.

Ces exemples montrent que les violations de données peuvent avoir un impact sur les entreprises de toutes tailles. Pour limiter l'impact, votre entreprise doit prendre les bonnes mesures de sécurité des données après une attaque, au cas où vous en feriez face.

Étape 1 : Arrêtez tous les systèmes concernés

Commencez par arrêter les systèmes affectés par la violation pour éviter que d'autres systèmes ne soient compromis. Une fois cela fait, modifiez les identifiants de connexion de tous les comptes professionnels et serveurs contenant des informations sensibles.

Mobilisez une équipe d'experts pour identifier la cause profonde de la faille de sécurité, sa source et si le pirate a toujours accès à vos systèmes. Intégrez à cette équipe des experts de la sécurité informatique et des risques, du juridique, de la criminalistique, des opérations, des ressources humaines, des communications et de la haute direction, en fonction de la taille de votre entreprise.

En prenant ces mesures de sécurité, veillez à ne pas détruire les preuves de l'incident ; il aidera l'équipe médico-légale dans les enquêtes et les mesures correctives.

Étape 2 : Corrigez la vulnérabilité dans les systèmes et les réseaux concernés

Après avoir isolé les systèmes, ressources ou réseaux affectés, identifiez les points faibles du mécanisme de sécurité de votre entreprise qui ont ouvert les portes aux pirates. Commencez par enquêter sur la manière dont vos employés et vos clients partagent des informations commerciales, car les erreurs humaines représentent la majorité des incidents de violation de données. Selon une étude du secteur, 22 % des violations de données sont dues à des erreurs humaines.

Une fois que vous avez identifié la cause de la violation, exécutez une série de tests de segmentation du réseau pour identifier les sous-réseaux moins sécurisés. Ces tests exécutent une analyse des ports sur votre réseau d'entreprise à la recherche d'adresses IP de périphériques non autorisés. La segmentation du réseau est validée comme fonctionnant correctement lorsqu'aucune adresse IP non autorisée n'est trouvée.

Si un sous-réseau est compromis, isolez-le pour éviter que l'ensemble du réseau de l'entreprise ne soit infecté. Demandez à des experts légistes de rassembler toutes les informations sur l'adresse ou les adresses IP non autorisées par lesquelles l'attaque a probablement été lancée, et de préparer un rapport de violation de données pour mettre en œuvre le plan de récupération.

Ce rapport doit inclure des détails sur les points faibles du réseau qui ont permis l'accès non autorisé et la technique utilisée par le pirate pour lancer l'attaque. Le rapport vous permettra d'analyser la force ou la faiblesse de votre mécanisme de sécurité des données existant ainsi que d'identifier les moyens de le renforcer pour prévenir de futures attaques.

Étape 3 : Informer les parties liées de la violation

La dernière étape consiste à informer toutes les parties prenantes concernées par la violation. Tout d'abord, parlez aux forces de l'ordre pour déterminer si des lois fédérales ou étatiques ont été violées lors de l'infraction. Si oui, demandez-leur de suggérer des mesures correctives pour éviter les poursuites.

Ensuite, faites une annonce médiatique officielle indiquant l'occurrence de la violation, l'intensité de la perte de données et les personnes (clients et employés) touchées par la violation. Maintenir la transparence dans la communication des mesures correctives prises pour mettre fin à la violation. Cela vous aidera à regagner la confiance des parties liées.

Envisagez d'impliquer une équipe de relations publiques (RP) pour transmettre efficacement le message. Anticipez également les questions que les parties liées pourraient poser au sujet de l'incident. Certaines questions courantes sont :

- Nos informations personnelles, telles que les coordonnées et les coordonnées bancaires, ont-elles été divulguées ?

- Quelles mesures de protection des données ont été prises pour atténuer l'attaque ?

- Y a-t-il des mesures que nous pouvons prendre de notre côté pour réduire les pertes ?

Si vos opérations commerciales impliquent la collecte de données personnelles de clients (par exemple, numéro de sécurité sociale, numéro de carte de crédit ou informations de santé) et que ces données ont été compromises lors de la violation, vous devez immédiatement en informer les institutions telles que la banque et la cellule locale de cybercriminalité. Cela leur permettra de surveiller les comptes compromis pour toute alerte de fraude ou de suivre les plaintes similaires des clients.

Renforcer la sécurité informatique pour prévenir les violations de données

Une violation de données peut paralyser votre entreprise. L'entreprise américaine moyenne perd environ 8,2 millions de dollars en raison de violations de données, selon un rapport de Gartner (recherche complète disponible pour les clients de Gartner).

La mise en œuvre d'un plan de réponse aux incidents de cybersécurité peut conduire à une récupération efficace. Utilisez le plan pour surveiller vos systèmes, détecter les incidents de sécurité et mettre en œuvre des méthodes de prévention ou de récupération afin de réduire les pertes qui en résultent. Vous pouvez également utiliser des outils logiciels pour renforcer la posture de sécurité de votre entreprise et prévenir les attaques à l'avenir.

Solutions logicielles pour sécuriser votre entreprise contre les violations de données :

- Un logiciel de prévention des pertes de données offre une visibilité sur l'utilisation des données dans votre entreprise et garantit la conformité aux politiques et réglementations pour faire face aux menaces telles que l'exposition de données sensibles ou la perte accidentelle de données.

- Un logiciel de sécurité réseau, associé à un pare-feu, surveille en permanence le trafic réseau pour identifier les tentatives d'intrusion et notifie les événements suspects à l'équipe de sécurité informatique pour une enquête plus approfondie.

- Le logiciel de détection et de réponse des terminaux (EDR) surveille, enquête et répond en permanence aux menaces actives qui ciblent les terminaux du réseau. Il permet d'identifier en temps réel les applications potentiellement dangereuses et les nouveaux logiciels malveillants.

- Le logiciel d'authentification multifacteur sécurise les informations d'identification de vos comptes professionnels pour empêcher les tentatives d'usurpation d'identité.

- Un logiciel de formation de sensibilisation à la sécurité enseigne à vos employés comment identifier les cyberattaques, prendre des mesures préventives de protection des données et se remettre efficacement de la perte.

Toujours curieux ? Découvrez les articles de Capterra sur la cybersécurité et la gestion informatique.