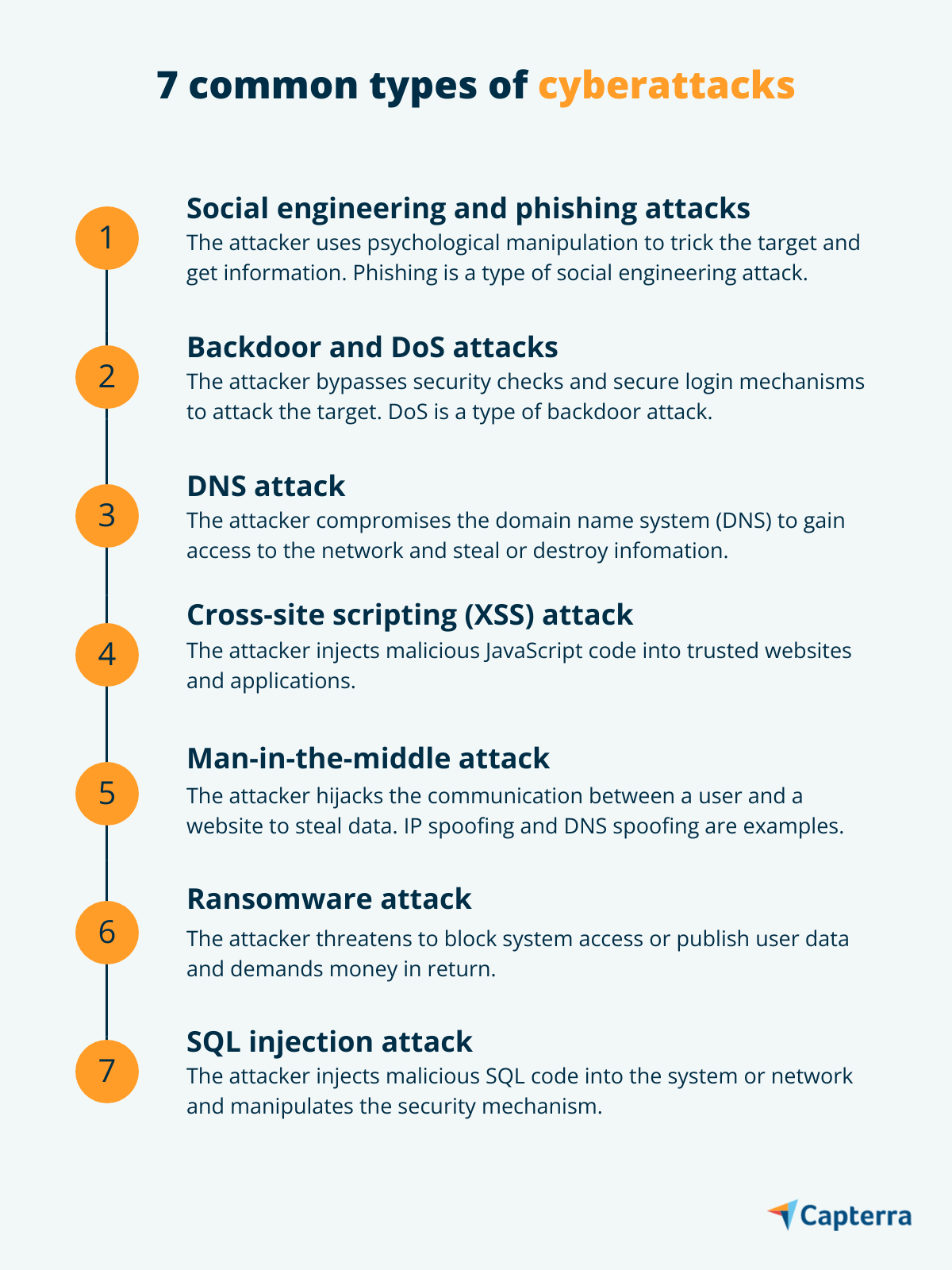

7 types courants de cyberattaques

Publié: 2022-05-07Protégez votre entreprise contre ces sept types courants de cyberattaques.

Les cybercriminels utilisent différents outils et techniques pour attaquer les entreprises. Par exemple, une cyberattaque a stoppé toutes les chirurgies urgentes dans l'hôpital très fréquenté de la République tchèque qui lutte contre le COVID-19. Une entreprise de livraison de nourriture en Allemagne a été victime d'une attaque par déni de service distribué (DDoS), entraînant une perte énorme en raison de l'arrêt des livraisons. Les représentants du gouvernement aux États-Unis ont reçu une multitude d'attaques de phishing après l'adoption d'un projet de loi de secours.

Les prédictions de Gartner affirment que les cybercriminels auront des environnements de technologie opérationnelle (OT) armés d'ici 2025 pour blesser ou tuer des humains. Cela suggère que les techniques de cyberattaque continueront d'évoluer pour proposer de meilleures versions de logiciels malveillants qui entraîneront des pertes plus importantes pour les entreprises.

Cette situation est plus préoccupante pour les petites et moyennes entreprises (PME), car elles ne disposent pas des mêmes ressources pour lutter contre les cyberattaques que les grandes entreprises. En tant que propriétaire de PME, vous devez mettre en place un mécanisme de défense et préparer votre équipe à réduire les pertes résultant de la cybercriminalité.

Dans cet article, nous avons répertorié les sept cyberattaques les plus courantes et partagé quelques conseils pour les prévenir. Renseignez-vous et informez votre équipe sur ces cyberattaques pour sensibiliser et prévenir la cybercriminalité.

Ingénierie sociale et attaque de phishing

Une attaque d'ingénierie sociale manipule la cible pour accéder à des informations confidentielles. L'agresseur utilise la manipulation psychologique, c'est-à-dire l'influence par l'exploitation émotionnelle, pour inciter la cible à donner des informations telles que des coordonnées bancaires ou des mots de passe.

L'hameçonnage est une attaque d'ingénierie sociale couramment utilisée dans laquelle un cybercriminel utilise des e-mails ou des publicités sur des sites Web pour manipuler la cible et obtenir des informations. La plupart des PME sont ciblées par les attaques de phishing car elles disposent d'un petit réseau et il est facile pour l'attaquant d'identifier qui est le plus susceptible d'être la proie et de divulguer des informations.

Ce qui rend une attaque d'ingénierie sociale dangereuse, c'est qu'elle tire parti des erreurs humaines plutôt que des failles technologiques. L'attaque peut prendre la forme d'un message d'un ami/collègue, d'un e-mail demandant des dons, d'un message d'une personne inconnue ou d'un e-mail promotionnel avec une offre "trop belle pour être vraie".

Outre le phishing, il existe d'autres types d'attaques d'ingénierie sociale :

- Appâtage : les attaquants installent des appâts physiques ou en ligne, comme laisser un lecteur flash infecté par un logiciel malveillant dans un lieu public ou afficher une publicité attrayante qui mène à un site Web de spam ou à une page de destination.

- Scareware : les attaquants envoient des notifications de menace incitant les utilisateurs à installer un logiciel offrant une protection contre les cyberattaques.

- Pretexting : les attaquants créent un scénario pour tromper la cible et la convaincre de divulguer des informations professionnelles ou personnelles (par exemple, envoyer un e-mail se faisant passer pour un partenaire commercial demandant des informations sur un projet qui n'est pas encore lancé).

- Spear phishing : les attaquants envoient des e-mails ciblant une personne ou une entreprise (par exemple, en envoyant un e-mail se faisant passer pour un partenaire RH demandant aux employés de signer un manuel annuel).

Conseils pour prévenir les attaques d'ingénierie sociale :

|

Porte dérobée et attaque DoS

Une attaque par porte dérobée permet d'accéder à un système informatique ou à des données cryptées en contournant les contrôles de sécurité et les mécanismes de connexion. L'attaque annule le processus d'authentification pour une connexion sécurisée et permet l'accès aux applications, réseaux ou appareils transportant des informations sensibles. L'attaque permet également le lancement à distance de commandes et la mise à jour de logiciels malveillants.

Une attaque par déni de service (DoS) est l'une des activités malveillantes auxquelles une attaque par porte dérobée peut mener. Dans une attaque DoS, l'attaquant inonde le système ou le réseau cible avec un trafic inhabituel qui provoque un déni de service temporaire ou permanent aux utilisateurs. Lorsque cette technique est utilisée pour pirater plusieurs appareils (ordinateur portable, smartphone, etc.) dans un réseau d'entreprise, on parle d'attaque DDoS.

Les autres types d'attaques par porte dérobée incluent :

- Porte dérobée intégrée : une entrée de porte dérobée est créée pour les ingénieurs lors de la programmation d'un outil logiciel pour accéder directement à son code HTML et corriger les bogues. Les cybercriminels profitent de cette porte dérobée pour pirater le système et accéder à des informations sensibles ou implanter un virus dans les appareils dotés du logiciel.

- Porte dérobée de cheval de Troie : programme logiciel malveillant qui, s'il est téléchargé, donne à l'attaquant un accès non autorisé au système. Il est spécialement conçu pour pirater des systèmes et des ressources de haute sécurité.

Conseils pour prévenir les attaques par porte dérobée :

|

Attaque DNS

Le système de noms de domaine (DNS) est comme un annuaire qui traduit les adresses IP conviviales pour les machines en URL lisibles par l'homme. Cela fait du DNS un élément crucial pour les entreprises ainsi qu'une cible de choix pour les cyberattaques.

Lors d'une attaque DNS, le système de noms de domaine est compromis, ce qui permet à l'attaquant d'accéder au réseau et de voler ou de détruire des informations. Voici les différents types de cyberattaques impliquant la menace de sécurité DNS :

- Tunnellisation DNS : les attaquants utilisent un résolveur DNS pour créer un tunnel entre la victime et l'attaquant. Ce tunnel permet au logiciel malveillant de passer les contrôles de sécurité et d'atteindre la victime.

- Algorithme de génération de domaine : les attaquants génèrent de nouveaux domaines et adresses IP, car le logiciel de sécurité bloque les précédents. Cela les aide à échapper aux mesures de sécurité et à continuer à tenter des attaques.

- Flux rapide : les attaquants utilisent plusieurs faux domaines et adresses IP pour confondre et échapper aux contrôles IP et entrer dans un réseau sécurisé.

- Domaines nouvellement enregistrés : les attaquants créent des variantes de domaines existants pour tromper les utilisateurs. Ces domaines ne sont disponibles que pendant une courte période, ce qui les rend difficiles à détecter.

Conseils pour prévenir les attaques DNS :

|

Attaque de script intersite (XSS)

Le cross-site scripting, également connu sous le nom d'attaque XSS, est une technique qui manipule les réseaux ou les applications pour envoyer du code JavaScript malveillant au navigateur des utilisateurs. En termes simples, l'attaquant injecte un code malveillant dans des sites Web et des applications de confiance.

Lorsqu'un utilisateur visite un site Web compromis, le chemin de communication entre l'utilisateur et la plate-forme est piraté par l'attaquant. De cette façon, l'attaquant peut voler des informations importantes, telles que les coordonnées bancaires et les identifiants de connexion, ou effectuer des actions au nom de l'utilisateur.

Les types de cyberattaques impliquant XSS comprennent :

- XSS réfléchi : l'attaquant envoie un code malveillant au navigateur d'un utilisateur via un réseau ou une application compromis.

- XSS stocké : l'attaquant injecte un code malveillant directement dans le navigateur d'un utilisateur.

- XSS basé sur DOM : l'attaquant modifie le code côté client sur un réseau ou une application compromis.

Conseils pour prévenir les attaques XSS :

|

Attaque de l'homme du milieu

L'homme du milieu (MITM) est un type de cyberattaque où l'attaquant détourne la communication entre un utilisateur et un site Web et la surveille secrètement pour voler des informations. Il crée un site Web d'apparence similaire mais avec un virus dans son code qui permet l'écoute clandestine.

Par exemple, vous recevez un e-mail de votre banque vous demandant de mettre à jour votre KYC pour les services bancaires par Internet. Vous croirez probablement la communication et commencerez à suivre les instructions. Cependant, ce processus est surveillé par un attaquant qui a installé un virus sur le site Web, et les informations (coordonnées bancaires, identifiants de connexion ou informations KYC) que vous saisissez sont visibles par l'attaquant.

Voici les différents types d'attaques MITM :

- Usurpation d'adresse IP : les attaquants masquent l'identité des logiciels malveillants et la présentent aux utilisateurs comme un lien légitime pour accéder aux ressources.

- Usurpation DNS : les attaquants interceptent les requêtes DNS et redirigent les utilisateurs vers des sites malveillants qui ressemblent à l'original.

- Usurpation HTTPS : les attaquants remplacent les caractères d'un domaine sécurisé par des caractères non ASCII similaires à l'original.

- Piratage d'e-mails : les attaquants obtiennent un accès non autorisé au compte de messagerie d'un utilisateur et surveillent les communications à des fins malveillantes.

- Écoute clandestine Wi-Fi : les attaquants incitent les utilisateurs à se connecter à un réseau malveillant en le nommant comme un véritable réseau Wi-Fi. Cette attaque est également connue sous le nom d'attaque jumelle maléfique.

- Décapage SSL : les attaquants rétrogradent la communication entre deux cibles dans un format non chiffré pour lancer une attaque MITM.

Conseils pour prévenir les attaques MITM :

|

Attaque de ransomware

Selon Gartner, environ 27 % des incidents de logiciels malveillants signalés en 2020 étaient dus à des ransomwares. Cela fait des rançongiciels l'un des principaux types de cyberattaques qui menacent de publier les données d'une victime ou de bloquer l'accès, exigeant de l'argent ou une rançon en retour.

Bien qu'elles soient déjà répandues, les attaques de ransomwares ont augmenté avec l'environnement de travail à distance induit par la pandémie, alarmant les responsables de la sécurité et des risques pour renforcer leurs méthodes de cybersécurité. Bien que rare, une attaque de ransomware peut même entraîner la fermeture de l'entreprise.

Voici les types d'attaques de ransomware :

- Ransomware Locker : les attaquants verrouillent complètement les utilisateurs hors de leur système ou verrouillent les fonctions informatiques de base, le montant de la rançon étant affiché sur un écran de verrouillage.

- Crypto ransomware : les attaquants chiffrent les fichiers et les documents des utilisateurs. Bien que les utilisateurs puissent toujours voir leurs données sur le système, ils ne peuvent pas y accéder sans clé de déchiffrement.

Conseils pour prévenir les attaques de ransomware :

|

Attaque par injection SQL

L'injection SQL (SQLi) est un type de cyberattaque qui utilise le code du langage de requête structuré (SQL) pour manipuler la sécurité d'un réseau ou d'un système et accéder à des informations. Une fois injecté dans le système ou le réseau, le code SQL permet à l'attaquant de voler, supprimer ou modifier des informations, entraînant une violation de données.

Les différents types d'attaques SQLi incluent :

- SQLi intrabande : les attaquants utilisent le même canal pour lancer l'attaque et recueillir des informations.

- SQLi inférentiel : les attaquants envoient des données au serveur et observent les réponses pour en savoir plus sur sa structure.

- SQLi hors bande : les attaquants utilisent la capacité du serveur pour créer des requêtes DNS ou HTTPS et transférer des données.

Conseils pour prévenir les attaques SQLi :

|

Ressources supplémentaires pour aider à prévenir les cyberattaques

Les contrôles technologiques et la sensibilisation des employés vont de pair lorsqu'il s'agit de prévenir les cyberattaques. Il existe de nombreux outils de cybersécurité et logiciels de formation à la sensibilisation à la sécurité qui peuvent vous aider à mettre en place un mécanisme de défense contre les cyberattaques.

Renseignez-vous et éduquez les membres de votre équipe sur la cybersécurité et découvrez les moyens d'assurer un comportement sécurisé, non seulement sur le lieu de travail, mais tout le temps. Consultez ces blogs connexes sur la cybersécurité :

- 4 conseils d'experts pour améliorer la cybersécurité de votre petite entreprise

- 5 leçons tirées de petites entreprises qui ont été la cible de cyberattaques

- 11 certifications de cybersécurité pour vous préparer à la guerre du Web

- Pourquoi utiliser l'intelligence artificielle dans votre stratégie de cybersécurité