Les mots de passe sont le W0r$T !—Il est temps d'adopter l'authentification sans mot de passe

Publié: 2022-05-07Au lieu d'essayer de renforcer les mots de passe, il est temps pour votre entreprise de commencer à s'en débarrasser complètement.

Tout le monde sait que les mots de passe sont intrinsèquement vulnérables aux menaces de cybersécurité. C'est pourquoi vous êtes constamment invité à utiliser l'authentification multifacteur (MFA), ce qui signifiait jusqu'à récemment ajouter une couche ou plus de protection à vos mots de passe. Mais ces dernières années, la diversité et la disponibilité croissantes de méthodes d'authentification alternatives ont fait en sorte que vous, en tant que chef d'entreprise, pouvez commencer à mettre en œuvre MFA sans mot de passe.

Notre récente enquête sur l'authentification sans mot de passe de 2022 a révélé que 82 % des chefs d'entreprise sont prêts à adopter des méthodes sans mot de passe. Parlons donc de la façon dont votre entreprise peut commencer à renforcer sa sécurité en supprimant les mots de passe, même s'il ne s'agit que d'une partie d'entre eux.

1. La grande majorité des chefs d'entreprise (82 %) sont disposés à adopter des méthodes d'authentification sans mot de passe.

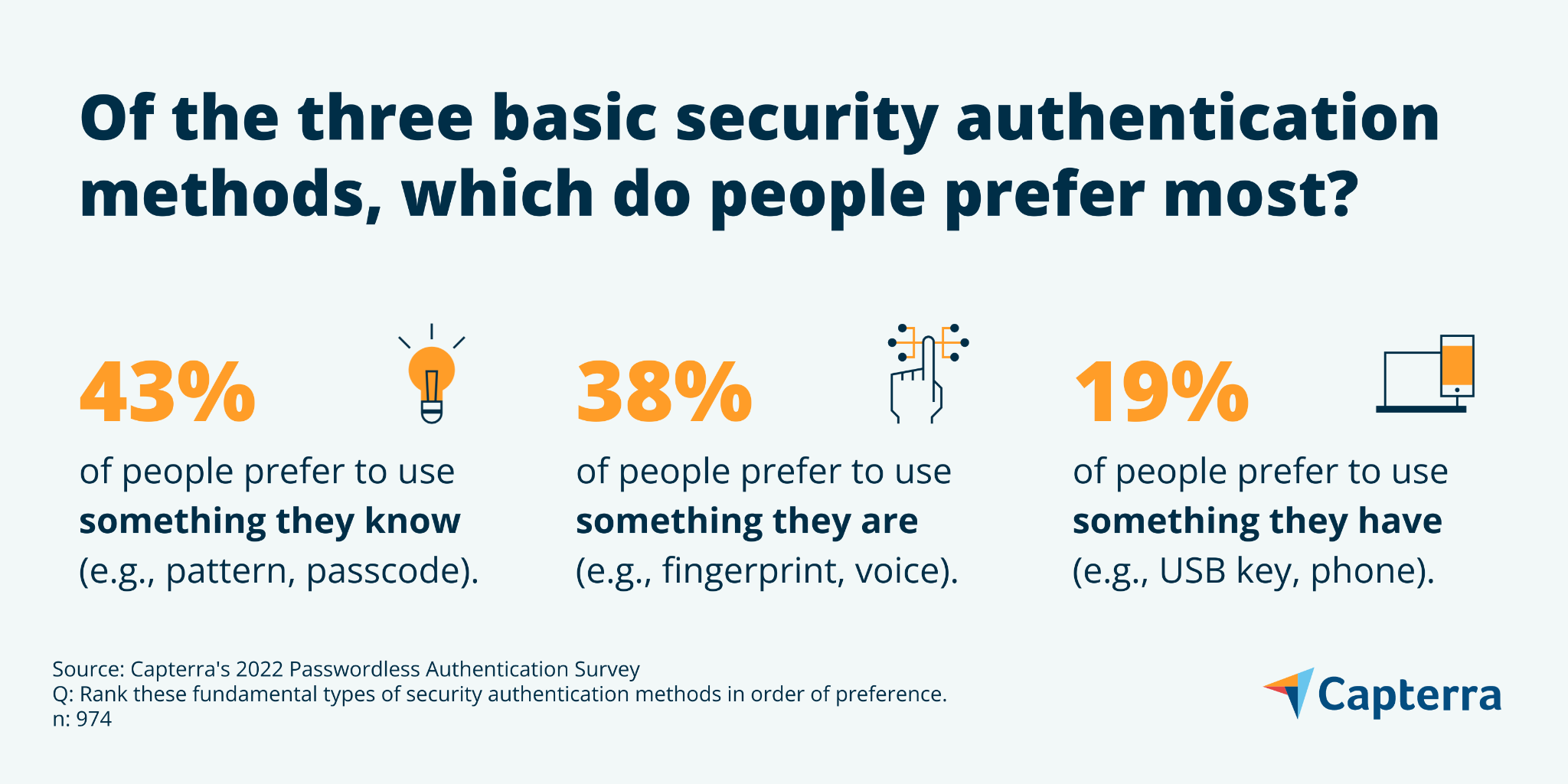

2. La méthode d'authentification la plus populaire (43 %) consiste à utiliser quelque chose que vous connaissez (par exemple, un code d'accès), mais l'utilisation de quelque chose que vous êtes (par exemple, une empreinte digitale) n'est que de quelques points de pourcentage derrière (38 %).

3. La plupart des entreprises (56 %) sont désormais tenues par la réglementation d'utiliser l'authentification multifacteur et une partie importante (17 %) doit l'utiliser pour se conformer à une police d'assurance cyber.

Les mots de passe provoquent des frictions pour les utilisateurs, entraînant une sécurité encore plus faible

Pour qu'un mot de passe vaille quelque chose, il doit être fort. En 2022, cela signifie au moins douze caractères, y compris un mélange de chiffres, de caractères spéciaux et de lettres majuscules et minuscules. Et assurez-vous d'utiliser un mot de passe unique pour chaque compte. Oh, et vous devriez les changer régulièrement. Si vous oubliez un mot de passe, suivez simplement un processus compliqué pour en créer un nouveau ou restez en attente avec le service d'assistance.

En d'autres termes, les mots de passe offrent une mauvaise expérience utilisateur, c'est pourquoi la plupart des utilisateurs ne prennent pas la peine de suivre les protocoles de mot de passe de base.

Un pourcentage alarmant de 77 % des personnes interrogées utilisent le même mot de passe pour plusieurs comptes au moins de temps en temps. Près de la moitié (46 %) de ce pourcentage admet réutiliser souvent les mots de passe . Il s'agit d'un problème sérieux car la réutilisation des mots de passe est l'un des principaux moteurs des attaques de prise de contrôle de compte et des violations de données. Lorsqu'on leur demande comment ils se souviennent de leurs mots de passe, 26 % les écrivent sur papier, 25 % les stockent dans un document en ligne et 21 % utilisent des informations personnellement significatives.

Les mots de passe offrent une sécurité relativement faible dans les meilleures circonstances, mais comme le montrent nos recherches, de nombreux utilisateurs se laissent (et leur entreprise) presque sans défense. Cela rend votre entreprise vulnérable aux stratagèmes de phishing, aux enregistreurs de frappe, aux attaques par force brute et à un certain nombre d'autres tactiques utilisées par les cybercriminels pour contourner les mots de passe.

Alors, qu'est-ce que l'authentification sans mot de passe ?

C'est exactement ce à quoi cela ressemble : une authentification sans l'utilisation de mots de passe. Mais ce n'est pas si simple. Vous ne pouvez pas appeler quelqu'un et dire "Je voudrais commander une authentification sans mot de passe". Ne considérez pas le sans mot de passe comme une destination, considérez-le comme un objectif, et tout progrès que vous faites vers votre objectif de vous débarrasser des mots de passe rend votre entreprise plus sûre.

Avant d'aller plus loin, décomposons les alternatives et ce que les gens en pensent. Il existe trois types fondamentaux d'authentification :

|

Aujourd'hui, plus de deux personnes sur cinq (43 %) préfèrent toujours utiliser quelque chose qu'elles connaissent, ce qui n'est pas surprenant puisque l'utilisation de mots de passe, de codes PIN et de questions de sécurité est la méthode d'authentification la plus courante depuis des décennies. Ce qui peut être surprenant, c'est que plus d'un sur trois (38 %) préfèrent utiliser quelque chose qu'ils sont, également connu sous le nom d'authentification biométrique. Pour compléter nos résultats, environ un sur cinq (19 %) préfère utiliser quelque chose qu'il a.

Tenez compte de ces préférences lorsque nous explorons les alternatives de mot de passe et les options qui pourraient mieux fonctionner pour les employés de votre entreprise.

Améliorez la sécurité en adoptant l'authentification sans mot de passe

Si l'authentification sans mot de passe peut améliorer la sécurité, seriez-vous prêt à faire le changement ? Nous avons posé cette question à 389 chefs d'entreprise et 82 % d'entre eux ont répondu oui. Et tandis que l'authentification sans mot de passe peut être effectuée en tant que facteur unique (par exemple, utilisez votre empreinte digitale pour déverrouiller votre téléphone), les entreprises doivent utiliser MFA pour protéger l'accès aux systèmes critiques et aux données sensibles.

Heureusement, presque tous les chefs d'entreprise (95 %) déclarent que leur entreprise utilise MFA pour au moins certaines applications métier. 55 % déclarent l'utiliser pour toutes les applications. Ces chiffres n'ont cessé d'augmenter au fil des années où nous avons posé cette question. L'une des raisons est que la MFA n'est pas seulement une bonne pratique, elle est de plus en plus nécessaire. Plus de la moitié (56 %) des chefs d'entreprise que nous avons interrogés déclarent que leur entreprise est tenue d'utiliser l'AMF par la réglementation (par exemple, HIPAA, PCI DSS, SOX), et 17 % sont tenus de le faire par une police d'assurance cyber.

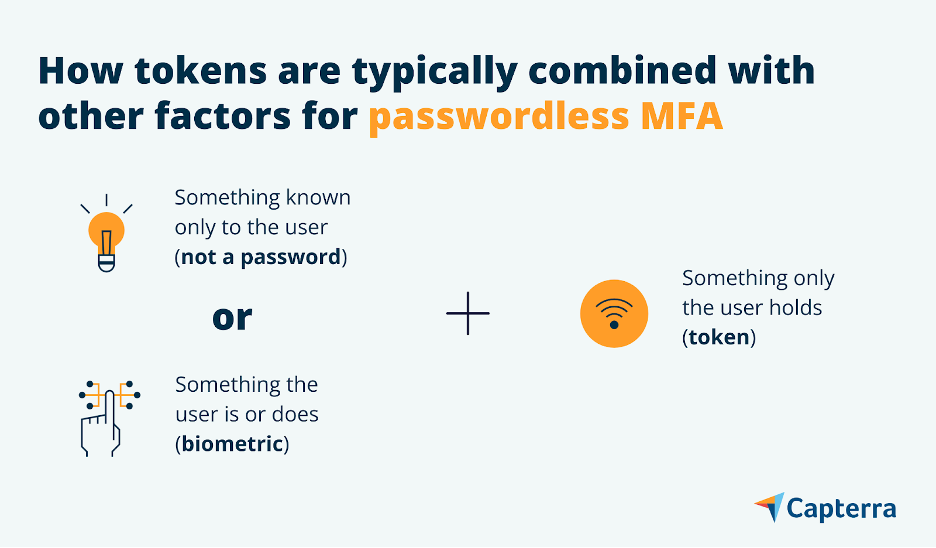

Avec tout cela à l'esprit, examinons comment fonctionne l'authentification MFA sans mot de passe.

Activer MFA sans mot de passe avec des jetons d'authentification

Un jeton d'authentification est un dispositif matériel (ou objet de données) qui est connecté à l'identité d'une personne pour permettre l'accès aux ressources numériques. Le jeton, généralement un smartphone ou une clé matérielle USB, est supposé être en possession personnelle de l'identité à laquelle il est lié.

Le téléphone en tant que jeton existe depuis de nombreuses années et comprend une authentification hors bande (OOB), un mot de passe à usage unique (OTP) et, de plus en plus, une authentification par code QR. Récemment, les jetons à clé publique ont gagné du terrain et pourraient très bien être l'avenir de l'authentification basée sur les jetons. Voyons comment ces différents types de jetons sont utilisés.

Authentification hors bande (OOB)

Certaines méthodes OOB envoient un code à votre adresse e-mail ou envoient simplement un "lien magique" sur lequel vous pouvez cliquer pour accéder instantanément au service. Il convient de noter que l'utilisation d'e-mails et de liens magiques dans un schéma sans mot de passe est discutable car la plupart des gens utilisent un mot de passe pour accéder au compte de messagerie à partir duquel ils reçoivent leur mot de passe ou lien à usage unique.

L'authentification OOB est conçue pour utiliser deux canaux différents pour l'authentification, comme une connexion Internet et un réseau sans fil. Un exemple courant d'authentification OOB est lorsque vous recevez un message SMS ou un appel vocal automatisé sur votre téléphone avec un code que vous saisissez ensuite sur un site Web. D'autres méthodes incluent les notifications push qui sont plus sécurisées que les messages SMS.

Authentification par mot de passe à usage unique (OTP)

L'authentification OTP est généralement effectuée à l'aide d'une application d'authentification sur un téléphone mobile (bien que des dispositifs OTP matériels existent) pour générer un code temporaire, qui est ensuite saisi pour accéder à un actif numérique.

Codes de réponse rapide (QR)

Les codes QR sont partout, des restaurants aux publicités du Super Bowl, et de plus en plus, ils sont utilisés à des fins de sécurité. En utilisant un smartphone pour scanner un code QR affiché dans le volet de connexion d'un site Web, vous pouvez être authentifié. Bien sûr, l'inconvénient est que les codes QR ne peuvent pas être utilisés pour accéder à un site à partir du téléphone lui-même.

Jetons de clé publique

Les jetons de clé publique s'authentifient à l'aide d'une cryptographie asymétrique (c'est-à-dire une paire de clés publique et privée) et utilisent souvent un certificat X.509. Les jetons à clé publique peuvent être logiciels ou matériels, y compris les clés matérielles USB, les cartes à puce et les smartphones et appareils portables compatibles Bluetooth ou NFC.

Peut-être l'avenir de l'authentification sans mot de passe, Fast Identity Online (FIDO) est un ensemble de protocoles qui intègre des jetons à clé publique et est spécifiquement conçu pour réduire la dépendance aux mots de passe. L'authentification FIDO utilise deux étapes, une pour déverrouiller l'authentificateur et la suivante pour générer les clés cryptographiques nécessaires à l'authentification avec un service en ligne.

Le facteur utilisé dans la première étape, pour déverrouiller sur l'appareil local, peut être sélectionné parmi toutes les options disponibles, telles qu'une empreinte digitale, la saisie d'un code PIN ou l'insertion d'un périphérique matériel dédié (par exemple, YubiKey). Après avoir déverrouillé l'authentificateur FIDO, l'appareil fournit la clé privée correcte qui correspond à la clé publique du fournisseur de services. Les informations fournies lors de la première étape restent privées et ne quittent jamais l'appareil de l'utilisateur.

Authentification avec quelque chose que vous connaissez (mais pas un mot de passe !), quelque chose que vous êtes et tout le reste

L'authentification sans mot de passe peut utiliser quelque chose que vous connaissez, tant qu'il ne s'agit pas d'un mot de passe. L'alternative la plus courante est un code PIN. Et même si un code PIN peut sembler similaire à un mot de passe, c'est tout à fait différent. Les codes PIN sont généralement utilisés pour déverrouiller un appareil local, tel qu'une carte de débit. Sans code PIN, votre carte bancaire ne sert à rien. À l'inverse, les mots de passe sont associés à des informations stockées dans une base de données centrale et sont vulnérables en eux-mêmes.

D'autres méthodes courantes dans ce domaine incluent la reconnaissance d'images et de formes. Lors de l'inscription, certains services vous demanderont de sélectionner une image. Ensuite, lors de l'authentification, vous sélectionnez votre photo parmi plusieurs options. De même, l'authentification par reconnaissance de formes vous oblige à mémoriser des points présélectionnés sur une image ou une grille.

L'authentification biométrique devient plus acceptée

L'authentification biométrique utilise des caractéristiques physiques uniques, telles que votre visage ou vos empreintes digitales, pour authentifier votre identité. La technologie biométrique se généralise, en particulier lorsqu'elle est utilisée à des fins de sécurité. Notre enquête révèle que 76 % des consommateurs sont à l'aise avec la reconnaissance faciale pour accéder à leur ordinateur ou à leur téléphone. Plus surprenant peut-être, 64 % sont à l'aise de l'utiliser pour se connecter à un compte en ligne.

L'authentification biométrique s'intègre rapidement aux méthodes de téléphone en tant que jeton. Les smartphones sont équipés de microphones, d'appareils photo et de lecteurs d'empreintes digitales, qui peuvent tous être utilisés pour prendre en charge un éventail de modes d'authentification biométrique qui confirment simultanément la possession de l'appareil.

L'authentification contextuelle offre de la flexibilité aux utilisateurs sans mot de passe

Au-delà de la confirmation active de votre identité, les méthodes d'authentification contextuelle détectent passivement les risques en utilisant des facteurs tels que l'emplacement, l'activité et les identifiants de l'appareil. Également connu sous le nom d'authentification basée sur les signaux, ce processus peut permettre le scénario ultime sans mot de passe connu sous le nom d'authentification à facteur zéro (0FA), dans lequel l'utilisateur se voit accorder l'accès si aucun signal de risque n'est présent. Si le système n'est pas sûr, l'utilisateur est simplement invité à fournir une mesure d'authentification telle qu'un code PIN ou un trait biométrique.

Des modèles avancés tels que la confiance adaptative continue (CAT) utilisent l'apprentissage automatique pour analyser des ensembles encore plus riches de variables sur l'utilisateur afin de déterminer le risque, comme mesurer la pression de frappe ou reconnaître le mouvement spécifique d'un utilisateur lorsqu'il marche avec un appareil.

Trois étapes à suivre pour mettre en œuvre l'authentification sans mot de passe

Comme mentionné, le sans mot de passe est une aspiration (du moins pour l'instant), et chaque pas que vous faites dans ce sens renforce votre posture de sécurité globale. Dans cet esprit, examinons trois étapes que vous pouvez suivre pour commencer à réduire le nombre de mots de passe dans votre entreprise.

Collaborer avec les parties prenantes pour identifier les priorités et les préférences

Obtenez l'adhésion des principales parties prenantes en expliquant exactement comment l'abandon des mots de passe profitera à leurs équipes et facilitera leur travail. Déterminez les priorités d'amélioration de la sécurité, apprenez comment les flux de travail peuvent être affectés et identifiez les préférences pour les nouvelles méthodes d'authentification.

Optimiser les outils existants qui permettent des méthodes sans mot de passe

Faites le point sur les options sans mot de passe que vous avez déjà à votre disposition et exploitez-les. Par exemple, si votre entreprise utilise déjà Windows 10, vous pouvez utiliser Windows Hello Entreprise qui combine une méthode d'authentification locale, telle que l'authentification biométrique ou basée sur l'appareil.

Posez les questions suivantes :

- Quelles options sans mot de passe avons-nous déjà disponibles ?

- Peut-on modifier les flux d'authentification actuels pour éviter les mots de passe ?

- Ces changements réduiront-ils finalement les frictions pour les utilisateurs ?

Réorienter les investissements futurs vers des outils sans mot de passe

Pour préparer votre entreprise à l'adoption universelle de l'authentification sans mot de passe, il est important de simplifier votre chemin de migration au fil du temps en déplaçant les investissements actuels et futurs dans la mesure du possible. Lors de l'achat d'un nouveau logiciel, tenez compte de la disponibilité d'options d'authentification qui exploitent la biométrie, le téléphone en tant que jeton et les protocoles émergents tels que FIDO2.

Notre dépendance aux mots de passe passera bientôt

Nous finirons par arriver à un avenir où vous n'aurez plus besoin de vous souvenir d'un mot de passe, les serveurs n'auront pas à les stocker et les pirates ne pourront pas les exploiter. C'est un monde numérique beaucoup plus sûr que celui dans lequel nous vivons aujourd'hui. Mais cela se produira petit à petit et nécessitera de nouvelles façons de penser la sécurité, telles que les preuves à connaissance zéro et les modèles de sécurité à confiance zéro (que nous aborderons tous deux dans les prochains rapports de recherche).

La tendance est de s'éloigner des mots de passe et de se tourner vers des formes d'authentification plus personnelles, contextuelles et sans friction.

Méthodologie

Capterra a mené l'enquête 2022 sur l'authentification sans mot de passe en janvier 2022 auprès de 974 consommateurs, dont 389 chefs d'entreprise qui ont déclaré des responsabilités de gestion ou plus pour en savoir plus sur les attitudes envers les différentes méthodes d'authentification et leur utilisation par les entreprises américaines.