La cybersécurité d'entreprise dans un monde post-Covid

Publié: 2020-07-01Ne vous méprenez pas sur mon sens - Covid-19 n'est pas terminé. Cependant, pour de nombreuses entreprises, il est temps de reprendre leurs activités dans un contexte post-Covid. Au fur et à mesure que cette transition se déroule, l'une des préoccupations les plus urgentes pour les grandes entreprises sera les implications continues de la cybersécurité d'entreprise alors que le travail à distance devient de plus en plus normalisé.

De nombreuses entreprises étaient parmi les mieux équipées pour ce calibre de transition numérique, disposant de ressources adéquates et peut-être même de préparations en place. Cependant, avec les risques et les coûts dramatiques associés aux failles de sécurité et à une nouvelle vague de menaces de sécurité liées au covid, les entreprises devront agir rapidement pour assurer la sécurité de leurs employés et de leurs données commerciales tout en maintenant la liquidité et en s'adaptant à jamais. - modifier les politiques et les réglementations.

Table des matières

Le coût de la cybersécurité

Le coût des pertes de cybersécurité des entreprises

Le coût des systèmes de cybersécurité d'entreprise

Les menaces de cybersécurité les plus répandues pour les entreprises

Travail à distance et cybersécurité d'entreprise

Comment Covid a changé la cybersécurité

Nouvelle vague de cyberattaques et d'escroqueries

Exigences de réseau zéro confiance

Stratégies et solutions pour améliorer la cybersécurité des entreprises

Technologies de confiance zéro

Stratégies de consolidation des fournisseurs

Systèmes d'authentification unique (SSO)

Le coût de la cybersécurité

Il y a deux façons d'envisager le coût de la cybersécurité. Il y a le coût direct des systèmes de cybersécurité d'entreprise, puis le coût des pertes résultant des failles de cybersécurité. Voici comment ces coûts se répartissent pour les entreprises.

Le coût des pertes de cybersécurité des entreprises

Selon TechRepublic, le coût moyen d'une violation de données d'entreprise en 2018 était de 1,41 million de dollars , une croissance substantielle par rapport à la moyenne de 1,23 million de dollars de l'année précédente. Pour mettre cela en perspective, il y a eu près de 10 000 violations de données en 2019, qui ont affecté les données de plus de quatre milliards d'utilisateurs. Cela étant dit, la même étude a également révélé que les entreprises dotées d'une cyberprotection robuste n'ont subi que la moitié des pertes de celles qui n'en ont pas. Mais ces systèmes ont leurs propres coûts.

Le coût des systèmes de cybersécurité d'entreprise

Les entreprises sont de plus en plus disposées à investir dans l'informatique et la cybersécurité alors que le risque de menaces numériques ne cesse de croître. En fait, les dépenses moyennes pour les systèmes de sécurité informatique étaient de 18,9 millions de dollars en 2019, une augmentation massive par rapport à la moyenne nord-américaine de 8,9 millions de dollars en 2018. La raison pour laquelle les grandes entreprises sont prêtes à consacrer ce calibre d'investissement informatique est que les failles de sécurité coûtent plus cher. que des dollars et des cents directs, ils peuvent également causer un préjudice irréparable à la réputation de l'entreprise.

Les menaces de cybersécurité les plus répandues pour les entreprises

Il n'y a jamais eu autant de cybermenaces qu'aujourd'hui. La plupart des menaces qui empêchent les décideurs des entreprises de dormir la nuit sont centrées sur de nouvelles infrastructures cloud en constante évolution. Voici quelques-unes des cybermenaces les plus répandues en 2020 :

- Fuite de données. La plupart des entreprises hébergent de grands magasins de données, et ces magasins s'accompagnent d'un degré de risque élevé. Les cybercriminels ciblent souvent ces données dans le but de copier, de transférer ou simplement de visualiser des informations sensibles (telles que des informations financières, des informations personnelles sur la santé, etc.).

- Rançongiciels. Ce type d'attaque est une variante de la fuite de données qui implique le vol et le cryptage des données de l'entreprise, et leur rançonnement à l'entreprise concernée. Ce type d'attaque devient de plus en plus populaire à mesure que les cybercriminels deviennent plus aptes à infiltrer les données stockées via les services cloud.

- API non sécurisées. Contrairement à l'hébergement privé, les fournisseurs de services cloud partagent leurs interfaces avec une variété d'utilisateurs dans de nombreuses organisations. Cela laisse la sécurité presque exclusivement entre les mains du fournisseur de services cloud, créant des opportunités de cyberattaques, de l'authentification au processus de cryptage. L'un des meilleurs moyens de lutter contre ce problème consiste à utiliser des systèmes et des technologies SSO.

- Authentification à facteur unique. Si vous êtes une entreprise en 2020, vous devez utiliser l'authentification multifacteur pour toutes vos connexions, sinon vous laissez essentiellement la porte ouverte aux cybercriminels. Les options logicielles telles que LastPass et Google Authenticator sont utiles, mais la meilleure protection multifactorielle se présente sous la forme d'options matérielles telles que YubiKey de Yubico, qui oblige l'utilisateur à utiliser une "clé" physique pour faire respecter son identité.

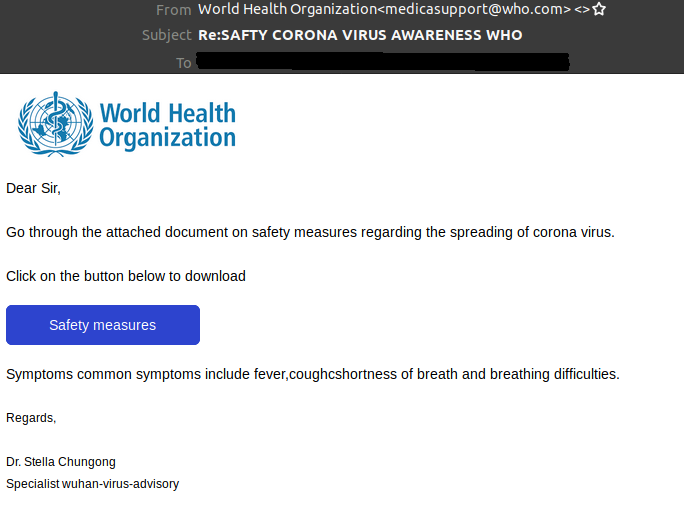

- Les escroqueries par phishing. Cette tactique de la vieille école revient en force alors que Covid-19 a créé une opportunité pour les escrocs de s'attaquer à l'incertitude du public. Les fraudeurs qui se font passer pour d'importants organismes gouvernementaux et réglementaires comme le CDC et l'OMS ont réussi à utiliser des liens malveillants pour violer des appareils personnels et d'entreprise avec des logiciels malveillants

Source : HornetSecurity

- Internet des objets. Il s'agit d'une menace évolutive. Alors que de plus en plus d'appareils compatibles Internet apparaissent sur le lieu de travail et à la maison, les utilisateurs créent effectivement de nouveaux risques à chaque connexion. Bien qu'il y ait eu peu de cas de cyberattaques attribuables à des appareils connectés à Internet, cela deviendra probablement une menace croissante.

Ces préoccupations sont de plus en plus répandues dans les entreprises, car les grandes entreprises sont beaucoup plus susceptibles de devenir la cible d'attaques malveillantes. Le fait est que le rançongiciel utilisé contre KPMG sera beaucoup plus efficace que s'il est utilisé contre la sandwicherie du coin. Les entreprises de niveau entreprise comptent également beaucoup plus d'employés, ce qui crée un plus grand nombre d'opportunités d'attaques malveillantes.

Maintenant, alors que le monde des affaires retourne au travail (ou plutôt à la chambre d'amis au bout du couloir), la sécurité va devenir plus difficile à gérer que jamais.

Travail à distance et cybersécurité d'entreprise

A l'instar des différents cyber-risques, il existe également différents moyens d'effectuer du travail à distance. Les deux principales variantes sont :

- Travail à distance avec des équipements d'entreprise. Assez explicite, mais cela décrirait les employés qui utilisent des ordinateurs portables, des téléphones et d'autres équipements d'entreprise pour effectuer leurs tâches de travail à distance. Dans ce scénario, les entreprises peuvent réglementer tous les appareils que leurs employés utilisent, mais sont obligées de s'appuyer sur des réseaux personnels pour prendre en charge ces appareils.

- Travail à distance avec équipement personnel. Cela fait référence au modèle dans lequel les employés utilisent des téléphones personnels, des ordinateurs portables et d'autres appareils pour effectuer leurs tâches professionnelles. Dans ce modèle, les entreprises sont obligées de dépendre du matériel personnel, des protections contre les logiciels malveillants, ainsi que des réseaux pour protéger leurs informations.

L'une de ces options est évidemment beaucoup plus sûre que l'autre, mais ce n'est pas toujours une équation aussi simple. Avec le travail à domicile, de nombreux petits facteurs peuvent entrer en jeu qui échappent au contrôle de l'entreprise.

Par exemple, supposons qu'un employé utilise une ancienne imprimante et qu'il lui est plus facile d'envoyer des documents par courrier électronique à son adresse personnelle pour qu'ils soient imprimés à partir de l'ordinateur personnel déjà connecté à l'imprimante. Ou si l'ordinateur de l'entreprise est trop lent et entrave les performances au travail, les employés peuvent choisir une alternative personnelle afin d'être plus efficaces dans leur travail.

Des cas comme ceux-ci mettent en évidence les lacunes inhérentes aux environnements de travail non réglementés. Lorsque tout le monde se trouve au même endroit physique, utilise le même réseau et le même matériel appartenant à l'entreprise, la sécurité est beaucoup plus facile à surveiller.

Comment Covid a changé la cybersécurité

Nous connaissons tous les mots en U - incertains, sans précédent, sans précédent - des mots qui font référence à l'impact que Covid -19 a eu sur le monde moderne. Les entreprises du monde entier ont été contraintes d'activer le commerce électronique. Ils ont été contraints de s'adapter à des environnements de travail à distance. Et ils ont été contraints à une transformation numérique des années avant l'anticipation.

Mais, Covid-19 a également donné lieu à une nouvelle ère d'implications dans la cybersécurité des entreprises.

Nouvelle vague de cyberattaques et d'escroqueries

Les escroqueries liées au Covid-19 ont coûté plus de 13,4 millions de dollars à plus de 18 000 Américains depuis le début de l'année, et elles ont coûté aux Canadiens 1,2 million de dollars supplémentaires .

Cette fraude a pris différentes formes. Certaines des plus importantes ont été les usurpations d'identité du gouvernement liées à l'aide aux utilisateurs pour obtenir leurs chèques de relance ou l'assistance SERB plus tôt / plus rapidement. D'autres escroqueries ont été basées sur l'aide au remboursement des annulations de voyage, les usurpations d'identité par courrier électronique professionnel, ainsi qu'un certain nombre de faux sites vendant des produits de nettoyage et des masques indispensables.

Bien que la plupart de ces attaques ciblent des individus plutôt que des entreprises ; les entreprises de ces victimes étaient toujours menacées.

Certaines des implications commerciales incluent:

- Usurpations d'identité pour les e-mails professionnels. Notre organisation en a été le témoin direct. Les cybercriminels aiment souvent reproduire les adresses e-mail professionnelles (généralement C-suite) et les utiliser pour tenter de solliciter des informations personnelles ou professionnelles précieuses auprès des employés.

- Pertes commerciales dues à des manquements personnels. Lorsque des attaques de phishing frappent des appareils d'entreprise, les logiciels malveillants peuvent envahir non seulement des informations personnelles, mais également des informations commerciales précieuses accessibles via cet appareil ou les services cloud qu'il contient.

Il est important que les particuliers et les entreprises prennent des mesures pour se protéger de ces nouvelles menaces. La première étape est toujours la sensibilisation, mais les mesures préventives et la technologie peuvent vous protéger davantage, vous et votre entreprise, des dommages pouvant être causés par les escrocs.

Exigences de réseau zéro confiance

En termes simples, la confiance zéro est un principe nouveau (plutôt) qui implique qu'aucune action n'est digne de confiance. Il impose essentiellement une surveillance beaucoup plus étroite du comportement des utilisateurs dans le but de détecter les comportements suspects avant que des cyber-violations majeures ne se produisent. S'il est déployé correctement, il peut simultanément améliorer la sécurité et l'expérience utilisateur.

Voici à quoi ressemblent les réseaux Zero Trust pour les entreprises :

- Les processus d'authentification standard ou d'authentification multifacteur restent les mêmes.

- L'intelligence artificielle est déployée pour créer des profils comportementaux pour chaque utilisateur de votre réseau d'entreprise.

- L'intelligence artificielle aide votre équipe informatique à identifier les comportements anormaux et à risque afin que des mesures correctives puissent être prises immédiatement.

- La surveillance comprend : les interactions des utilisateurs avec les applications, les réseaux utilisés, les appareils utilisés, les variables de date et d'heure et de nombreux autres facteurs avancés.

Avec la croissance du travail à distance, de plus en plus d'organisations adopteront probablement des réseaux de confiance zéro et déploieront des technologies pour prendre en charge ce niveau de sécurité accru.

Stratégies et solutions pour améliorer la cybersécurité des entreprises

Il y a une idée fausse commune selon laquelle la sécurité n'a jamais été aussi avancée et que les nouvelles technologies comme la blockchain sont à l'abri des cybermenaces. Cependant, les cybercriminels se développent aussi rapidement que les obstacles technologiques auxquels ils sont confrontés.

Morale de l'histoire?

Personne ni aucune entreprise n'est à l'abri des cybermenaces et cela est de plus en plus évident à mesure que l'économie mondiale s'adapte à un changement culturel du travail à domicile. Cependant, certaines mesures peuvent être prises, des stratégies peuvent être déployées et des technologies peuvent être exploitées pour atténuer au mieux ces menaces. En voici quelques-uns.

Technologies de confiance zéro

Ces logiciels de gestion de la sécurité et des identités peuvent mieux permettre aux entreprises de lancer des programmes de mise en réseau zéro confiance. Selon G2, certaines des meilleures technologies disponibles pour prendre en charge la confiance zéro sont Okta, SecureAuth Identity Platform, BetterCloud et Centrify Zero Trust Privilege. Consultez la liste complète ici pour en savoir plus.

Stratégies de consolidation des fournisseurs

Les fournisseurs de services cloud sont nécessaires à la croissance et au développement des entreprises, mais ils présentent également une faiblesse majeure en termes de cybersécurité d'entreprise. L'une des meilleures tactiques pour minimiser cette menace consiste pour les entreprises à réduire le nombre de fournisseurs basés sur le cloud avec lesquels elles traitent. Se concentrer sur des partenaires de confiance et réduire la dispersion des données commerciales entre différents fournisseurs peut éliminer une grande partie des fuites de données et des menaces de ransomware.

Consultez les 5 étapes pour ranger votre pile technologique d'entreprise pour en savoir plus.

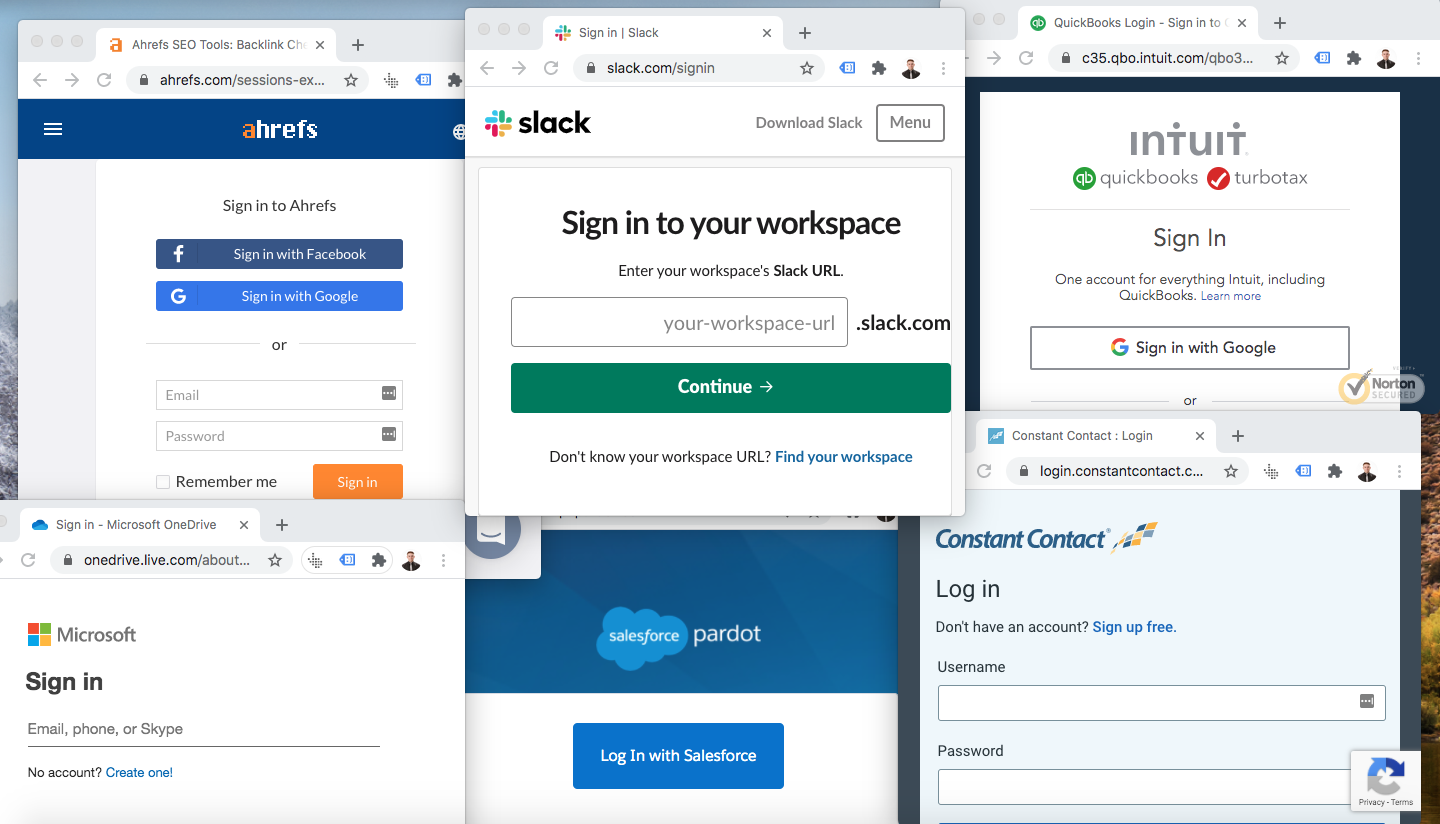

Systèmes d'authentification unique (SSO)

L'authentification unique est un principe similaire à celui de la consolidation des fournisseurs. Le concept d'authentification unique est que les utilisateurs peuvent accéder à un certain nombre d'applications différentes via un portail d'authentification unique. Il existe plusieurs façons d'obtenir une authentification unique.

Premièrement, les technologies basées sur le cloud comme AuthAnvil et OneLogin peuvent aider à activer le SSO pour votre entreprise. Cela fonctionne en faisant en sorte que divers fournisseurs appellent essentiellement un serveur distinct (ex. OneLogin) pour déterminer si l'utilisateur spécifié est connecté. Si tel est le cas, les clés sont échangées et l'accès est accordé. Cela peut réduire les appels d'assistance et les problèmes de duplication de mots de passe, mais il est essentiel que vous travailliez avec un fournisseur de confiance et que vous tiriez parti de l'authentification à deux facteurs, de la biométrie ou des cartes à puce pour sécuriser le processus SSO.

Deuxièmement, il existe des plates-formes de commerce électronique qui ont déjà établi des relations avec des centaines de fournisseurs, et l'authentification unique peut être obtenue en créant un compte sur la plate-forme, en obtenant l'accès à des centaines d'autres applications via une seule expérience sur la plate-forme. C'est l'un des nombreux avantages des plateformes de commerce en nuage comme Vendasta. Consultez la plate-forme d' entreprise de Vendasta pour en savoir plus.