Usurpation d'email : qu'est-ce que c'est et comment l'empêcher ? (+Conseils)

Publié: 2023-05-09Que vous soyez une entreprise multimilliardaire ou un particulier utilisant le courrier électronique à des fins personnelles, vous n'êtes pas à l'abri de l'une des escroqueries en ligne les plus courantes : l'usurpation d'e-mail.

Cela semble effrayant, non ? Si nous sommes tous sujets à quelque chose de malveillant comme l'usurpation d'e-mails, nous devons en apprendre un peu plus pour prendre les bonnes précautions afin d'éviter de tomber dans ses pièges.

Qu'est-ce que l'usurpation d'e-mail ? (Définition)

L'usurpation d'e-mail est une cyberattaque dans laquelle un escroc ou un pirate envoie des e-mails avec une adresse d'expéditeur falsifiée ou fausse. L'objectif est de faire croire aux destinataires que les e-mails proviennent d'une source fiable et de les amener à ouvrir ou à répondre au message.

Les e-mails frauduleux sont dangereux et peuvent constituer une menace massive pour votre vie privée et votre sécurité. Généralement, ces e-mails sont envoyés afin que les pirates puissent envoyer des logiciels malveillants, prendre le contrôle de vos comptes en ligne ou voler des fonds ou de l'argent.

Mais la question est : comment fonctionne exactement l'usurpation d'email ? Découvrons-le!

Comment fonctionne l'usurpation d'e-mail ?

L'usurpation de courrier électronique peut être effectuée facilement à l'aide d'un serveur SMTP (Simple Mail Transfer Protocol) fonctionnel et de plates-formes de messagerie populaires telles que Gmail ou Outlook.

Étant donné que les e-mails ont trois éléments principaux - une enveloppe, un en-tête de message et un corps de message, un pirate peut composer un e-mail, puis falsifier les champs de cet e-mail et y mettre ce qu'il veut. Ils peuvent personnaliser les informations dans les zones telles que FROM, REPLY-TO, SUBJECT, etc.

Et comme SMTP ne permet pas d'authentifier les adresses, le programme de messagerie lit ce qui se trouve dans les champs et génère ce que le destinataire voit. Ainsi, lorsque le destinataire reçoit l'e-mail, il semble provenir d'une adresse falsifiée.

Par exemple, un attaquant ou un pirate peut créer un e-mail qui semble être envoyé depuis PayPal. Il peut contenir un message demandant aux destinataires de cliquer sur un lien pour s'authentifier ou modifier le mot de passe de leur compte. Cela pourrait inciter le destinataire à donner ses informations d'identification et les détails de son compte, ce qui entraînerait le vol de son argent.

Raisons de l'usurpation d'e-mails

Les raisons de l'usurpation d'adresses e-mail sont simples et principalement destinées à des fins criminelles. Certaines des raisons les plus courantes derrière cet acte malveillant sont les suivantes :

1. Usurpation d'identité ou dissimulation d'identité

L'une des principales raisons derrière l'usurpation d'e-mails est de cacher ou de dissimuler l'identité. Il permet aux attaquants ou aux pirates de rester anonymes ou de se faire passer pour quelqu'un d'autre pour gagner la confiance de leurs cibles et ensuite recueillir des informations confidentielles auprès d'eux.

2. Éviter une liste noire de spam

La majorité des fournisseurs de messagerie permettent à leurs utilisateurs de créer une liste noire qui les aide à filtrer les spams. Par conséquent, les pirates usurpent leurs adresses e-mail pour passer les filtres sans être détectés et éviter d'être inclus dans la liste noire des spams.

3. Ternir la réputation de l'expéditeur

Habituellement, un e-mail usurpé contient de fausses informations et des liens malveillants destinés à nuire au destinataire d'une manière ou d'une autre. Les attaquants utilisent parfois cette méthode pour envoyer des logiciels malveillants par e-mail afin de ternir l'image ou la réputation d'organisations ou de personnes.

4. Intention de faire des dommages personnels

L'usurpation d'e-mails peut être utilisée pour obtenir les informations personnelles de la cible, ses contacts professionnels, ses comptes de réseaux sociaux, etc. L'accès à cela peut permettre à l'attaquant d'interrompre la vie numérique de la cible et de causer des dommages ou des dommages à sa vie personnelle.

Les dangers de l'usurpation d'e-mails sont hors de votre contrôle une fois que vous tombez dans son piège, et il est souvent assez facile d'être piégé par celui-ci. Il exploite le facteur humain que personne ne revérifie les e-mails qu'ils reçoivent.

Cela nous amène à la question suivante : comment exactement les pirates usurpent-ils votre adresse e-mail ? Découvrons-le dans la section suivante !

Comment les pirates usurpent-ils les adresses e-mail ?

L'usurpation d'e-mails consiste principalement à falsifier la syntaxe de l'e-mail, mais cela varie en fonction de la partie de l'e-mail que le pirate tente de falsifier. Voici 3 façons différentes dont les attaquants usurpent les e-mails :

1. Usurpation d'e-mail via le nom d'affichage

L'usurpation d'identité via le nom d'affichage est un type d'usurpation d'e-mail dans lequel le nom d'affichage de l'expéditeur de l'e-mail est falsifié. Cela peut être facilement fait en enregistrant simplement un nouveau compte de messagerie avec le même nom que la personne usurpée.

Donc, si jamais vous recevez un e-mail d'une célébrité demandant de l'argent ou l'accès à vos coordonnées bancaires, vous pouvez être sûr qu'il s'agit d'une usurpation d'identité via le nom d'affichage. Ce type d'usurpation d'e-mails dépasse souvent les mesures de sécurité car il ne sera pas filtré comme spam et est assez efficace car les applications de messagerie n'affichent pas les métadonnées sur les smartphones.

2. Usurpation d'e-mails via des domaines légitimes

Dans le cas d'une usurpation d'e-mail via des domaines légitimes, l'attaquant peut utiliser une adresse e-mail de confiance dans l'en-tête FROM. Cela signifie que le nom d'affichage et l'adresse e-mail afficheront des informations erronées.

Pour ce type d'usurpation, l'attaquant n'a pas besoin de pirater le réseau interne de la cible ; ils n'ont besoin que d'utiliser des serveurs SMTP qui autorisent les connexions sans authentification, ce qui leur permet de spécifier manuellement les adresses « To » et « From ». Ceci est très dangereux car de nombreux domaines de messagerie d'entreprise n'utilisent aucune contre-mesure pour la vérification.

3. Usurpation d'e-mails via des domaines similaires

L'usurpation d'identité via des domaines similaires est une usurpation d'e-mail dans laquelle le pirate s'enregistre et utilise un domaine similaire au domaine usurpé. Le changement est souvent minime et un récepteur peut ne pas remarquer la différence.

Par exemple, quelque chose comme @gma1l.com au lieu de @gmail.com. Les pirates le font généralement lorsqu'un domaine est protégé et que l'usurpation n'est pas possible. Avec cette méthode, les e-mails contournent les vérifications anti-spam car il s'agit de boîtes aux lettres légitimes.

Maintenant que vous savez comment les pirates peuvent usurper les adresses e-mail, vous devez apprendre à vous en protéger. Découvrons comment dans la section suivante !

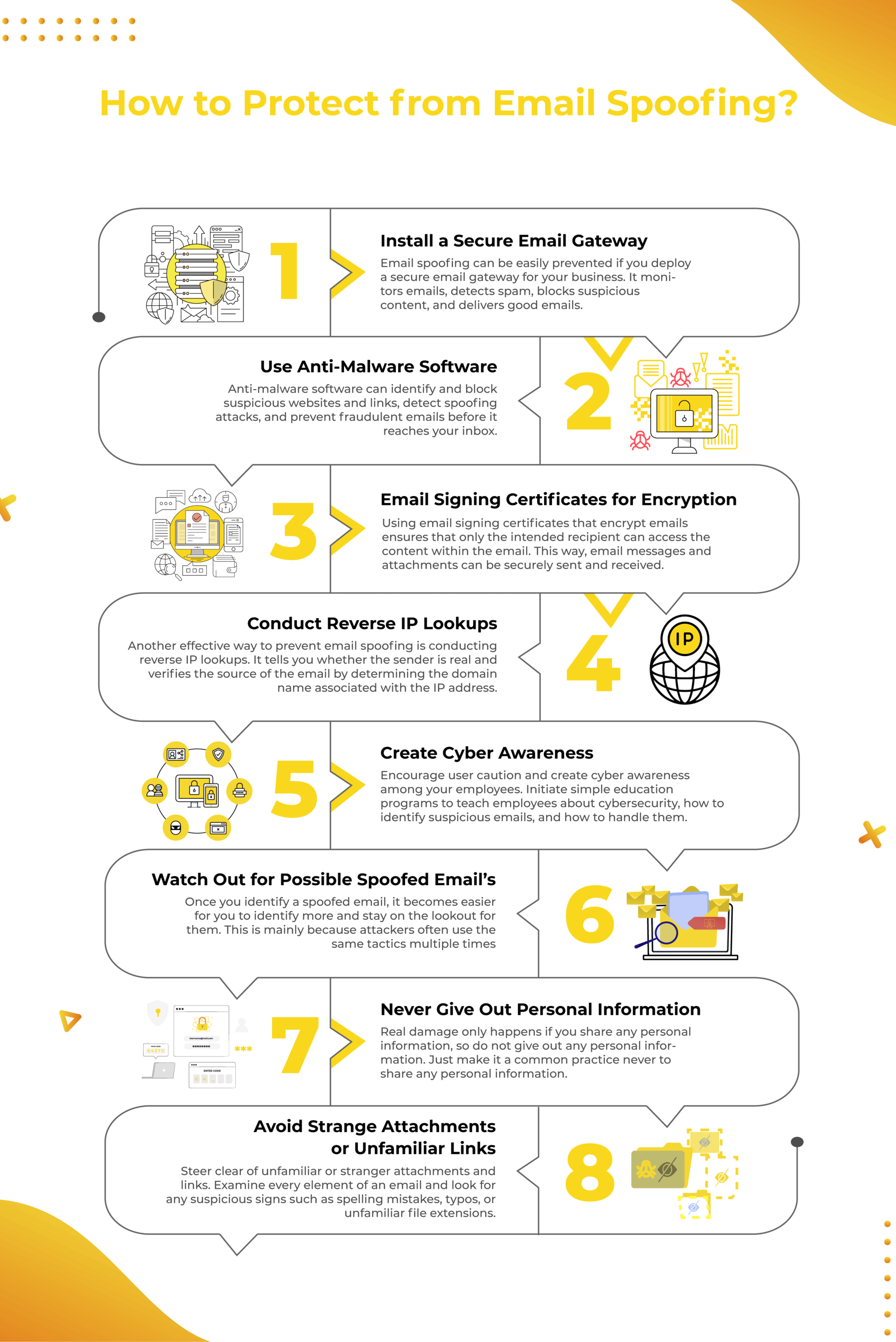

Comment se protéger de l'usurpation d'e-mail ?

1. Installez une passerelle de messagerie sécurisée

L'usurpation d'adresses e-mail peut être facilement évitée si vous déployez une passerelle de messagerie sécurisée pour votre entreprise. Une passerelle de messagerie sécurisée (SEG) est un logiciel qui surveille les e-mails envoyés et reçus. Il détecte la plupart des attaques de logiciels malveillants, de spam et de phishing.

Une passerelle de messagerie garantit que votre messagerie est sécurisée en bloquant les e-mails entrants et sortants contenant des éléments suspects ou ne respectant pas les politiques de sécurité mises en place par une entreprise. La protection de la passerelle de messagerie empêche les e-mails indésirables et ne délivre que les bons.

2. Utilisez un logiciel anti-malware

Un autre logiciel qui peut vous aider à prévenir l'usurpation d'e-mails est un logiciel anti-malware. Ces logiciels peuvent identifier et bloquer les sites Web et les liens suspects, détecter les attaques d'usurpation d'identité et empêcher les e-mails frauduleux avant qu'ils n'atteignent votre boîte de réception. Les logiciels anti-malware peuvent également fonctionner comme un champ de force qui protège votre système des e-mails usurpés.

3. Utiliser des certificats de signature d'e-mail pour le chiffrement

Un moyen populaire d'empêcher l'usurpation d'e-mails consiste à utiliser des certificats de signature d'e-mails qui cryptent les e-mails. Seul le destinataire prévu peut accéder au contenu de l'e-mail.

Les certificats de chiffrement de courrier électronique utilisent un chiffrement asymétrique, où une clé publique chiffre le courrier électronique et l'envoie au destinataire. Le destinataire obtient alors une clé privée pour l'aider à déchiffrer le message. De cette façon, les messages électroniques et les pièces jointes peuvent être envoyés et reçus en toute sécurité.

De plus, pour garantir à vos destinataires que la source de l'e-mail et son contenu sont valides et authentiques, vous pouvez également y ajouter votre signature numérique.

4. Effectuez des recherches IP inversées

Un moyen simple mais efficace d'identifier l'usurpation de courrier électronique consiste à effectuer des recherches IP inversées. Il vous indique si l'expéditeur est réel, vérifie la source de l'e-mail en déterminant le nom de domaine associé à l'adresse IP et vous indique même d'où provient l'e-mail.

Vous pouvez utiliser des outils de recherche inversée en ligne pour déterminer le nom de domaine associé à l'adresse IP. Dans ce cas, si l'adresse IP diffère de la provenance supposée de l'e-mail, vous pouvez facilement identifier l'attaque par usurpation d'e-mail. Cela en fait un test d'usurpation de courrier électronique.

Vous pouvez également publier un enregistrement DNS (Domain Name System) indiquant qui peut envoyer des e-mails au nom de votre domaine afin que les messages puissent être inspectés avant le téléchargement. Cela vous aidera à bloquer ou à rejeter le contenu avant qu'il ne cause des dommages.

5. Créer une cyber-sensibilisation

Vous pouvez compter sur la technologie et les nouveaux logiciels pour lutter contre l'usurpation d'e-mails. Pourtant, cela devient beaucoup plus efficace si vous encouragez la prudence des utilisateurs et créez une cyber-sensibilisation parmi vos employés.

Si vos employés ne le savent pas, un faux e-mail peut sembler réel. Vous devez donc lancer des programmes de formation simples pour enseigner aux employés la cybersécurité, comment identifier les e-mails suspects et comment les gérer.

Tout en formant vos employés à la cybersensibilisation, vous devez périodiquement mettre à jour le matériel de formation et les méthodes d'enseignement pour suivre les nouveaux développements dans le domaine de l'usurpation d'e-mails.

6. Méfiez-vous des adresses e-mail falsifiées possibles

Le plus souvent, le type d'adresses e-mail que vous voyez dans les messages est familier ou prévisible, vous pouvez donc apprendre à faire attention aux adresses e-mail inconnues ou suspectes. Si vous recevez un e-mail étrange, vous pouvez vérifier son origine avant d'interagir avec le contenu.

Une fois que vous avez identifié un e-mail usurpé, il vous devient plus facile d'en identifier davantage et de rester à l'affût. Cela est principalement dû au fait que les attaquants utilisent souvent la même tactique plusieurs fois. Alors restez toujours vigilant !

7. Ne donnez jamais d'informations personnelles

Celui-ci est une évidence - ne donnez jamais d'informations personnelles ou confidentielles. Dans la plupart des cas, même si un e-mail usurpé parvient dans votre boîte de réception, les dommages réels ne se produisent que si vous partagez des informations personnelles. Donc, la chose la plus simple que vous puissiez faire est de ne pas donner d'informations personnelles. Faites-en une pratique courante de ne jamais partager d'informations personnelles, et le tour est joué, vous limiterez considérablement les dégâts d'une attaque par usurpation d'e-mail.

8. Évitez les pièces jointes étranges ou les liens inconnus

Voici une autre évidence - évitez les pièces jointes et les liens inconnus ou étrangers. Vous pouvez le faire en examinant chaque élément d'un e-mail et en recherchant tout signe suspect, tel que des fautes d'orthographe, des fautes de frappe ou des extensions de fichier inconnues. Vous pouvez également essayer de trouver la source d'un lien en faisant un clic droit ou en appuyant longuement dessus.

Conclure

Il est indéniable que des attaques d'usurpation d'e-mails se produiront à un moment donné. A nous donc de prendre les bonnes mesures pour le prévenir ou l'identifier avant qu'il ne cause de réels dégâts.

En suivant ces méthodes simples, vous pouvez vous assurer que votre boîte de réception est à l'abri des intentions malveillantes des attaquants. Nous espérons que nous vous avons aidé à en savoir un peu plus sur l'usurpation d'e-mails et sur la manière de s'y attaquer. Restez en sécurité, les gens! Bon e-mail !

Lectures supplémentaires

VPN : comment ça marche & comment choisir le bon ?

9 meilleurs nettoyeurs d'e-mails en 2023 (payants et gratuits)

9 meilleurs outils d'espionnage pour garder un œil sur les concurrents !

11 outils de vérification des e-mails à vérifier en 2023

21 plugins Gmail pour les professionnels intelligents !

Les 11 meilleurs outils et logiciels de suivi des e-mails !