Comment créer un plan de réponse aux incidents de cybersécurité : un guide étape par étape

Publié: 2022-05-07Gérez les violations de données et atténuez les pertes grâce à un plan de réponse aux incidents de cybersécurité.

Le coût croissant de la gestion des cyberattaques peut être paralysant pour les petites et moyennes entreprises (PME), surtout si elles ne disposent pas du bon plan de détection et de récupération.

L'impact financier des attaques de systèmes cyber-physiques (CPS) sur les entreprises devrait dépasser 50 milliards de dollars d'ici 2023, selon les recherches de Gartner. Ce coût comprend l'assurance, les litiges, l'indemnisation, les amendes réglementaires et la perte de réputation. Gartner prédit également que d'ici 2025, 75 % des directeurs généraux (PDG) seront personnellement responsables des incidents CPS.

À cette fin, disposer d'un plan de réponse aux incidents de cybersécurité aidera votre petite entreprise à surveiller avec précision les systèmes, à détecter tout incident de sécurité et à mettre en œuvre des méthodes de prévention ou de récupération pour atténuer les pertes.

Dans cet article, nous expliquons comment créer un plan de réponse aux incidents de cybersécurité en cinq étapes. Mais avant d'entrer dans les détails, commençons par comprendre ce qu'est un plan de réponse aux cyberincidents et pourquoi vous devriez en avoir un pour votre petite entreprise.

Qu'est-ce qu'un plan de réponse aux incidents de cybersécurité ?

Un plan de réponse aux incidents de cybersécurité est un ensemble documenté d'instructions qui aident les entreprises à détecter rapidement et efficacement les cyberattaques, à isoler tout système ou réseau affecté (en réponse à l'attaque) et à se remettre de la perte qui en résulte.

Étant donné qu'une cyberattaque peut affecter votre organisation dans toutes les fonctions, le plan que vous concevez doit tenir compte de toutes les fonctions et de tous les départements, y compris les ressources humaines, les finances, le service client, le juridique, la chaîne d'approvisionnement, les communications avec les employés et les opérations commerciales.

Voici une comparaison rapide entre deux entreprises avec et sans processus de réponse aux incidents de cybersécurité. Bien que les deux soient compromis par la même attaque, l'entreprise B pourrait réduire l'impact grâce à une bonne planification.

Entreprise A (N'a pas de CIRP) | Entreprise B (A un CIRP) |

|---|---|

Détecte un incident de sécurité mais ne sait pas comment réagir. | Détecte un incident de sécurité ainsi que son type. |

Prend plusieurs heures pour préparer un rapport détaillé pour la déclaration. | Déclare rapidement l'incident après confirmation auprès du responsable de la sécurité de l'information et des experts en réponse aux incidents. |

Étant donné que l'identification et la déclaration de l'incident prenaient du temps, la faille de sécurité s'est propagée à d'autres processus métier en plus du système initialement impacté. | Isole immédiatement le système, l'utilisateur et l'objet concernés du reste des processus métier. |

Aucun partenaire médico-légal pour recueillir des preuves pour l'équipe juridique et des conseils sur la récupération. | Appelle le partenaire médico-légal pour recueillir des preuves de l'attaque et des conseils sur la récupération. |

La récupération n'a pas pu se produire en raison du manque de preuves, ce qui a entraîné une perte. | Une reprise rapide a sauvé l'entreprise d'une perte. |

Étape 1 : Élaborez un plan d'action

L'élaboration d'un plan d'action est le cheval de bataille de l'ensemble du processus de planification de la réponse aux incidents. Le document du plan doit contenir les éléments suivants :

Un énoncé de mission

Un énoncé de mission définit clairement l'objectif du processus de planification de la réponse aux incidents, vous permettant ainsi qu'aux autres parties prenantes de comprendre l'étendue du travail effectué. Étant donné que chacune des parties prenantes impliquées dans le processus de planification peut ne pas être experte en sécurité et en risques, l'énoncé de mission, avec des termes et des définitions expliqués, les aidera à rester sur la même longueur d'onde et à prendre des décisions cruciales en cas de besoin.

Voici quelques exemples d'énoncés de mission :

- Défendez-vous contre les menaces de cybersécurité

- Constituer une équipe de réponse aux incidents

- Enquêter sur les cyberattaques et leurs types, et déclarer leur impact sur l'entreprise

- Rassemblez des preuves de l'attaque et travaillez avec les forces de l'ordre pour vérifier si des réglementations légales sont impactées

Rôles et responsabilités définis

Une définition claire des rôles et des responsabilités des parties prenantes rendra le processus de planification hautement prospectif - chacun aura une direction à suivre et il n'y aura pas de confusion. Vous pouvez définir les rôles et les responsabilités en créant un tableau conducteur, responsable, consulté et informé (DACI).

Un tableau DACI, également connu sous le nom de tableau RACI, définit quelle partie prenante est impliquée à quelle étape et ce qu'elle est censée faire. Il sert de représentation visuelle du rôle fonctionnel joué par chaque partie prenante. Voici un modèle DACI gratuit pour vous aider à démarrer.

D- Chauffeur | Individus conduisant une tâche (par exemple, RSSI) |

|---|---|

A-Responsable | Personnes responsables de la réussite de la tâche (par exemple, chef de projet) |

C – Consulté  | Les personnes qui doivent être consultées pour obtenir des informations ou une affirmation (par exemple, des experts en la matière) |

J'ai informé | Les personnes qui ont besoin d'être informées de l'avancement et des mises à jour de la tâche (par exemple, le leadership). |

Étape 2 : Collectez des ressources pour soutenir votre planification

Une fois que vous avez réussi la planification, l'étape suivante consiste à collecter des outils et des ressources pour soutenir votre plan. Par exemple, si vous identifiez une exfiltration de données Une violation de la sécurité des données dans laquelle des données critiques pour une entreprise sont volées, supprimées ou déplacées par des utilisateurs non autorisés. comme risque potentiel, vous devez disposer d'outils tels qu'un logiciel de prévention de la perte de données.

Voici quelques éléments essentiels pour vous assurer que vous êtes équipé des bonnes ressources :

Cas d'utilisation pour la surveillance de la sécurité

La surveillance de la sécurité constitue la base de la mise en œuvre de votre plan à temps et de la détection précise des incidents, ce qui en fait une étape cruciale du processus. L'étude de cas d'utilisation - des exemples concrets de méthodes de surveillance des incidents précédemment utilisées dans l'entreprise - et la mise en œuvre des méthodes éprouvées dans votre processus de surveillance actuel augmenteront non seulement votre tolérance au risque, mais vous aideront également à planifier les objectifs de réponse.

Détecter les problèmes de sécurité

Trouver les bonnes ressources pour détecter et résoudre les problèmes de sécurité dans toutes les fonctions de l'entreprise est aussi important que d'avoir des cas d'utilisation. Vous pouvez utiliser un logiciel de gestion des incidents pour enregistrer, signaler et hiérarchiser divers incidents liés à l'informatique, des violations de la sécurité des données aux dysfonctionnements du système. Le logiciel attribue des tickets au personnel informatique et envoie des notifications aux parties prenantes dès qu'un problème survient pour réduire au minimum les temps d'arrêt.

Étape #3 : Assemblez les choses

La prochaine étape consiste à rassembler tout le travail acharné que vous avez effectué jusqu'à présent dans la planification et la collecte des ressources. L'essentiel de vos efforts dans cette étape consiste à déterminer et à comprendre les données collectées et à les aligner sur les différentes phases du plan d'action préparé. L'objectif est de vérifier si votre équipe est prête à commencer à élaborer un plan de réponse aux incidents de sécurité.

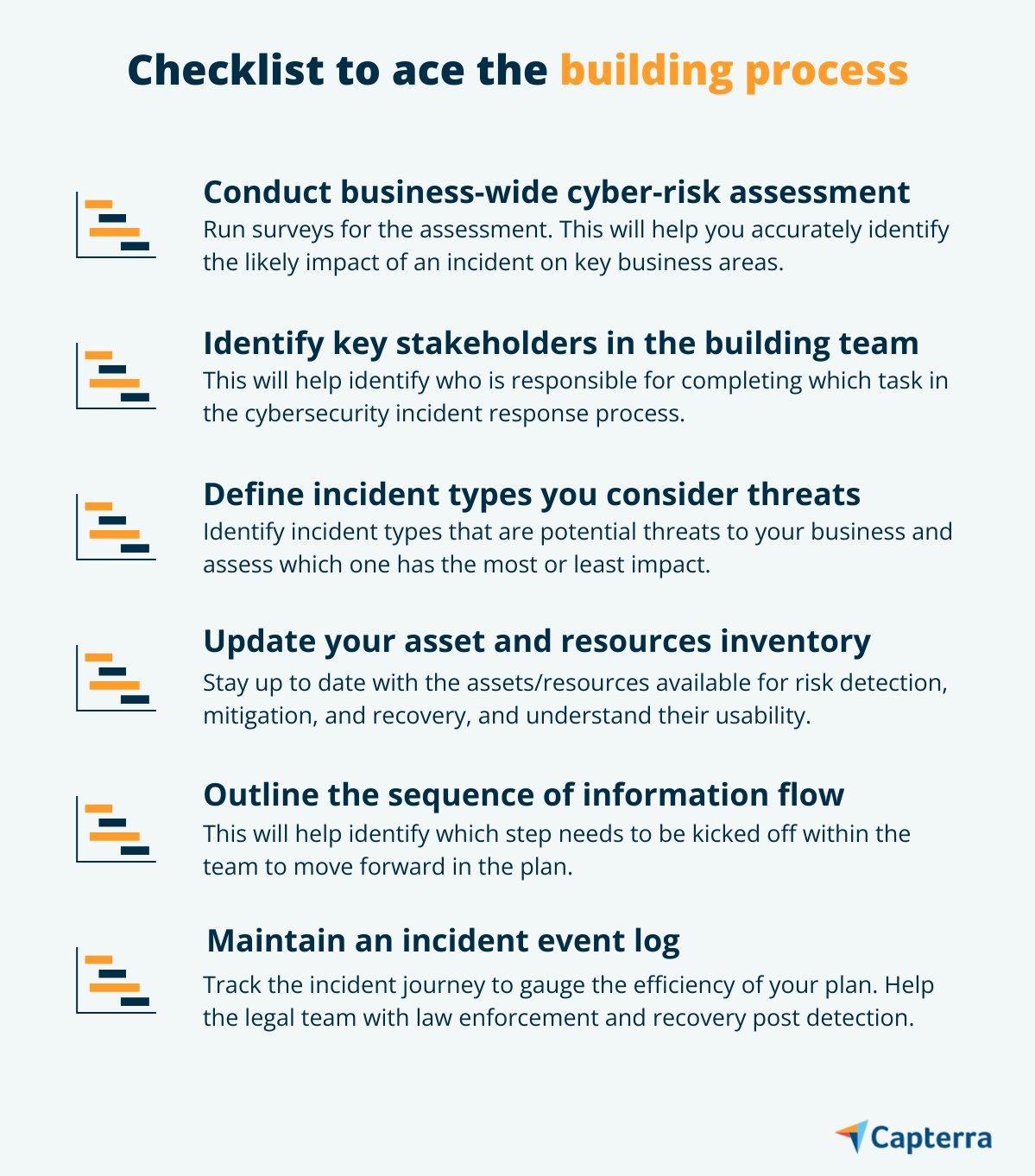

Étape #4 : Exécutez le processus de construction

Une fois que tout est en place, vous êtes prêt à commencer à élaborer votre plan de réponse aux incidents de cybersécurité. Assurez-vous que le plan et les ressources identifiés sont bien communiqués aux membres de votre équipe de réponse aux incidents et aux autres parties prenantes. Cela aidera à réduire l'impact d'un incident de sécurité.

Étape 5 : Apprendre, optimiser et improviser

Maintenant que vous avez élaboré votre plan de réponse aux incidents de cybersécurité, il est temps d'analyser l'ensemble du processus de construction, de documenter les enseignements (erreurs et réussites) et de les utiliser pour optimiser et améliorer davantage le processus de construction. L'optimisation peut aller de l'utilisation d'un ensemble différent de ressources à l'implication de membres supplémentaires de l'équipe dans le processus d'élaboration du plan. Cependant, tout cela dépend de la façon dont votre plan de réponse aux incidents de cybersécurité est sorti.

L'optimisation peut être accompagnée d'une série d'exercices d'apprentissage et de formation pour affiner davantage le processus et maximiser l'efficacité de l'équipe.

La création d'un plan de réponse aux incidents de cybersécurité est le meilleur mécanisme de défense

Avoir un CIRP peut aider votre équipe de sécurité à répondre aux incidents de manière proactive et uniforme, améliorant ainsi leur capacité de réponse aux incidents. Tout ce dont vous avez besoin, ce sont les ressources, les outils et le plan d'action appropriés pour décider du flux de travail.

Alors, commencez à élaborer votre plan de réponse aux incidents de cybersécurité dès aujourd'hui !

Vous souhaitez en savoir plus sur la cybersécurité ? Consultez ces ressources supplémentaires :

- Les meilleurs outils logiciels de cybersécurité

- 4 conseils d'experts pour améliorer la cybersécurité de votre petite entreprise

- Comment développer votre entreprise avec la cybersécurité ?

- 11 certifications en cybersécurité pour vous préparer à la guerre du World Wide Web

- 7 types courants de cyberattaques