3 pasos a seguir después de una violación de datos

Publicado: 2022-05-07Tome estos tres pasos justo después de un incidente de incumplimiento para evitar más pérdidas.

Operar en un lugar de trabajo digital significa usar Internet para compartir y administrar recursos comerciales a los que se puede acceder en línea en dispositivos compatibles. Pero este modelo de lugar de trabajo siempre activo y siempre conectado tiene el potencial de comprometer la seguridad de su negocio y hacerlo propenso a riesgos cibernéticos.

Los ciberdelincuentes siempre buscan esos cabos sueltos para entrar en la red de su empresa y robar información confidencial sin pasar por el mecanismo de seguridad. Este proceso se conoce como violación de datos.

Si usted es alguien responsable de la administración de la seguridad de TI en su empresa, debe saber cómo lidiar con una violación de datos: los pasos de respuesta y recuperación inmediatos que se deben tomar y las partes interesadas que se deben involucrar para una resolución más rápida.

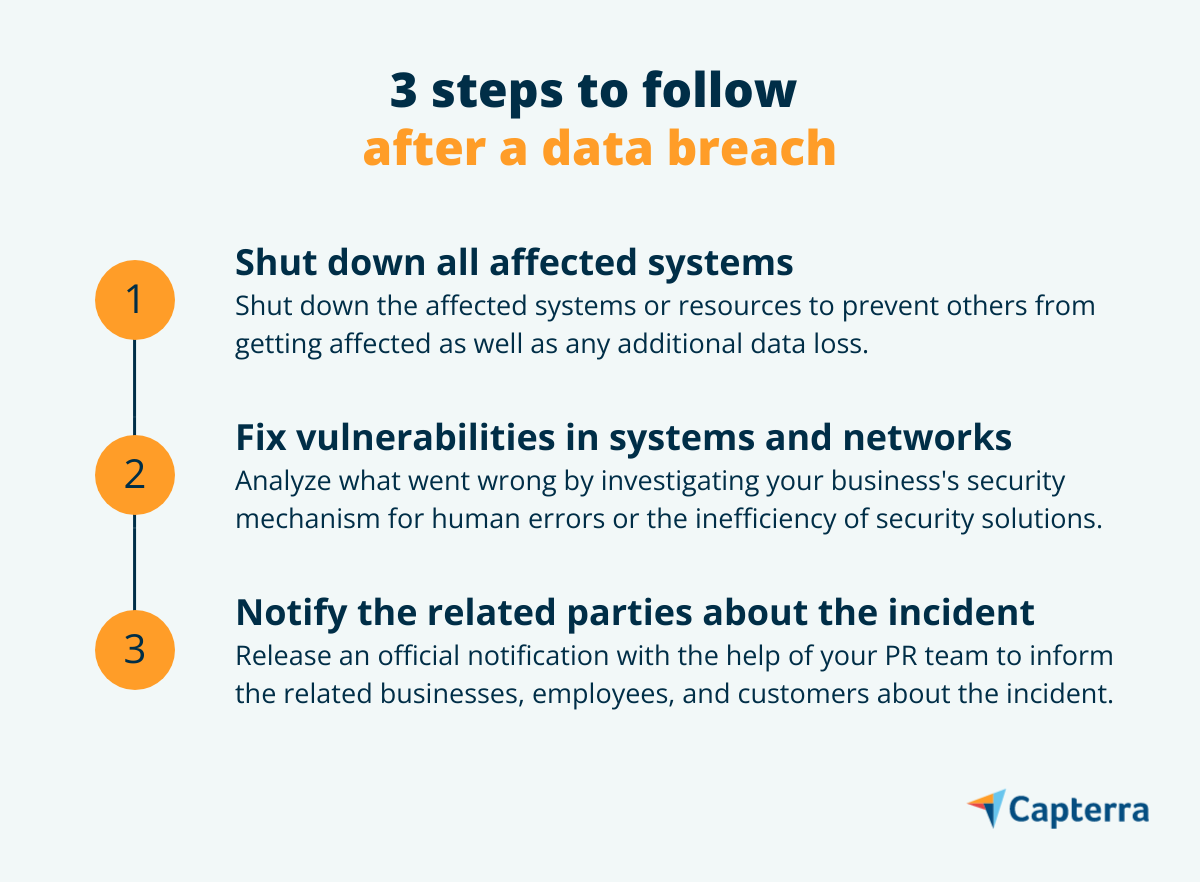

En este artículo, explicamos los tres pasos que debe seguir inmediatamente después de un incidente de incumplimiento para evitar más pérdidas y daños relacionados. Pero antes de llegar a eso, primero comprendamos qué es una violación de datos y cómo afecta a las empresas en todo el mundo.

¿Qué es una violación de datos?

Una violación de datos o una fuga de datos es un incidente de seguridad en el que los piratas informáticos roban u obtienen acceso a datos confidenciales o sensibles sin pasar por el mecanismo de seguridad. Estos datos pueden ser información comercial confidencial (p. ej., informe crediticio, credenciales de cuentas bancarias) o información de clientes (p. ej., direcciones de correo electrónico, números de seguro social).

Los piratas informáticos intentan violaciones de datos utilizando diferentes tipos de técnicas de ciberataque, como el robo de identidad, la instalación de un virus en un sistema o la manipulación de la infraestructura de TI para bloquear el acceso de los usuarios a los recursos de TI.

El impacto de una violación de datos

La reconocida marca deportiva Puma se vio afectada recientemente por un incidente de violación de datos que afectó a más de 6000 personas, incluidos empleados y clientes. El ataque se lanzó utilizando ransomware, es decir, retener información a cambio de dinero. Del mismo modo, la startup edtech Unacademy perdió más de 20 millones de registros de usuarios en un incidente de violación de datos en 2020.

Estos ejemplos destacan que las filtraciones de datos pueden afectar a empresas de todos los tamaños. Para limitar el impacto, su empresa debe tomar las medidas de seguridad de datos correctas después de un ataque, en caso de que enfrente uno.

Paso #1: Apague todos los sistemas afectados

Comience por cerrar los sistemas afectados por la infracción para evitar que otros sistemas se vean comprometidos. Una vez hecho esto, cambie las credenciales de inicio de sesión de todas las cuentas comerciales y los servidores que contienen información confidencial.

Movilice un equipo de expertos para identificar la causa raíz de la brecha de seguridad, su fuente y si el hacker aún tiene acceso a sus sistemas. Incluya expertos en seguridad y riesgo de TI, legal, forense, operaciones, recursos humanos, comunicaciones y alta dirección en este equipo, según el tamaño de su empresa.

Mientras toma estas medidas de seguridad, tenga cuidado de no destruir ninguna evidencia del incidente; ayudará al equipo forense en la investigación y remediación.

Paso #2: Solucione la vulnerabilidad en los sistemas y redes afectados

Después de aislar los sistemas, recursos o redes afectados, identifique los extremos débiles del mecanismo de seguridad de su empresa que abrió las puertas a los piratas informáticos. Comience por investigar cómo sus empleados y clientes comparten información comercial, ya que los errores humanos representan la mayoría de los incidentes de violación de datos. Según investigaciones de la industria, el 22 % de las filtraciones de datos ocurren debido a errores humanos.

Una vez que haya identificado la causa de la infracción, ejecute una serie de pruebas de segmentación de la red para identificar las subredes menos seguras. Estas pruebas ejecutan un escaneo de puertos en la red de su empresa en busca de direcciones IP de dispositivos no autorizados. La segmentación de la red se valida como que funciona correctamente cuando no se encuentran direcciones IP no autorizadas.

En caso de que una subred se vea comprometida, aíslela para evitar que toda la red corporativa se infecte. Solicite a los expertos forenses que recopilen toda la información sobre la dirección o direcciones IP no autorizadas a través de las cuales probablemente se inició el ataque y prepare un informe de violación de datos para implementar el plan de recuperación.

Este informe debe incluir detalles sobre los extremos débiles de la red que permitieron el acceso no autorizado y la técnica utilizada por el hacker para lanzar el ataque. El informe le permitirá analizar qué tan sólido o deficiente es su mecanismo de seguridad de datos existente, así como también identificar formas de fortalecerlo para prevenir futuros ataques.

Paso #3: Notifique a las partes relacionadas sobre la infracción

El último paso es notificar a todas las partes interesadas afectadas por la infracción. Primero, hable con la policía para identificar si se violó alguna ley federal o estatal durante la infracción. En caso afirmativo, pídales que sugieran pasos de remediación para evitar demandas.

Luego, haga un anuncio formal en los medios que indique la ocurrencia de la violación, la intensidad de la pérdida de datos y las personas (clientes y empleados) afectadas por la violación. Mantener la transparencia en la comunicación de las medidas correctivas adoptadas para detener el incumplimiento. Esto le ayudará a recuperar la confianza de las partes relacionadas.

Considere involucrar a un equipo de relaciones públicas (PR) para entregar el mensaje de manera efectiva. Asimismo, anticipe las preguntas que las partes relacionadas puedan hacer sobre el incidente. Algunas preguntas comunes son:

- ¿Se filtró nuestra información personal, como datos de contacto y bancarios?

- ¿Qué medidas de protección de datos se tomaron para mitigar el ataque?

- ¿Hay algún paso que podamos tomar de nuestra parte para reducir las pérdidas?

Si sus operaciones comerciales implican la recopilación de datos personales de los clientes, por ejemplo, número de seguro social, número de tarjeta de crédito o información de salud, y esos datos se han visto comprometidos durante la filtración, debe informar de inmediato a instituciones como el banco y la célula local de delitos cibernéticos. Esto les permitirá monitorear las cuentas comprometidas en busca de cualquier alerta de fraude o rastrear quejas similares de los clientes.

Reforzar la seguridad de TI para evitar filtraciones de datos

Una violación de datos puede ser paralizante para su negocio. La empresa promedio de EE. UU. pierde alrededor de $ 8,2 millones debido a filtraciones de datos, según un informe de Gartner (investigación completa disponible para los clientes de Gartner).

La implementación de un plan de respuesta a incidentes de ciberseguridad puede conducir a una recuperación efectiva. Utilice el plan para monitorear sus sistemas, detectar incidentes de seguridad e implementar métodos de prevención o recuperación para reducir la pérdida resultante. También puede usar herramientas de software para fortalecer la postura de seguridad de su empresa y prevenir ataques en el futuro.

Soluciones de software para proteger su negocio de violaciones de datos:

- El software de prevención de pérdida de datos brinda visibilidad del uso de datos en su empresa y garantiza el cumplimiento de las políticas y regulaciones para abordar amenazas como la exposición de datos confidenciales o la pérdida accidental de datos.

- El software de seguridad de la red, junto con un firewall, monitorea constantemente el tráfico de la red para identificar intentos de intrusión y notifica eventos sospechosos al equipo de seguridad de TI para una mayor investigación.

- El software de detección y respuesta de puntos finales (EDR) monitorea, investiga y responde continuamente a las amenazas activas que se dirigen a los puntos finales de la red. Ayuda a identificar aplicaciones potencialmente dañinas y nuevo malware en tiempo real.

- El software de autenticación multifactor asegura las credenciales de sus cuentas comerciales para evitar intentos de robo de identidad.

- El software de capacitación en concientización sobre seguridad educa a sus empleados sobre cómo identificar ataques cibernéticos, tomar medidas preventivas de protección de datos y recuperarse de manera efectiva de la pérdida.

¿Todavía tienes curiosidad? Explore los artículos de Capterra sobre ciberseguridad y administración de TI.