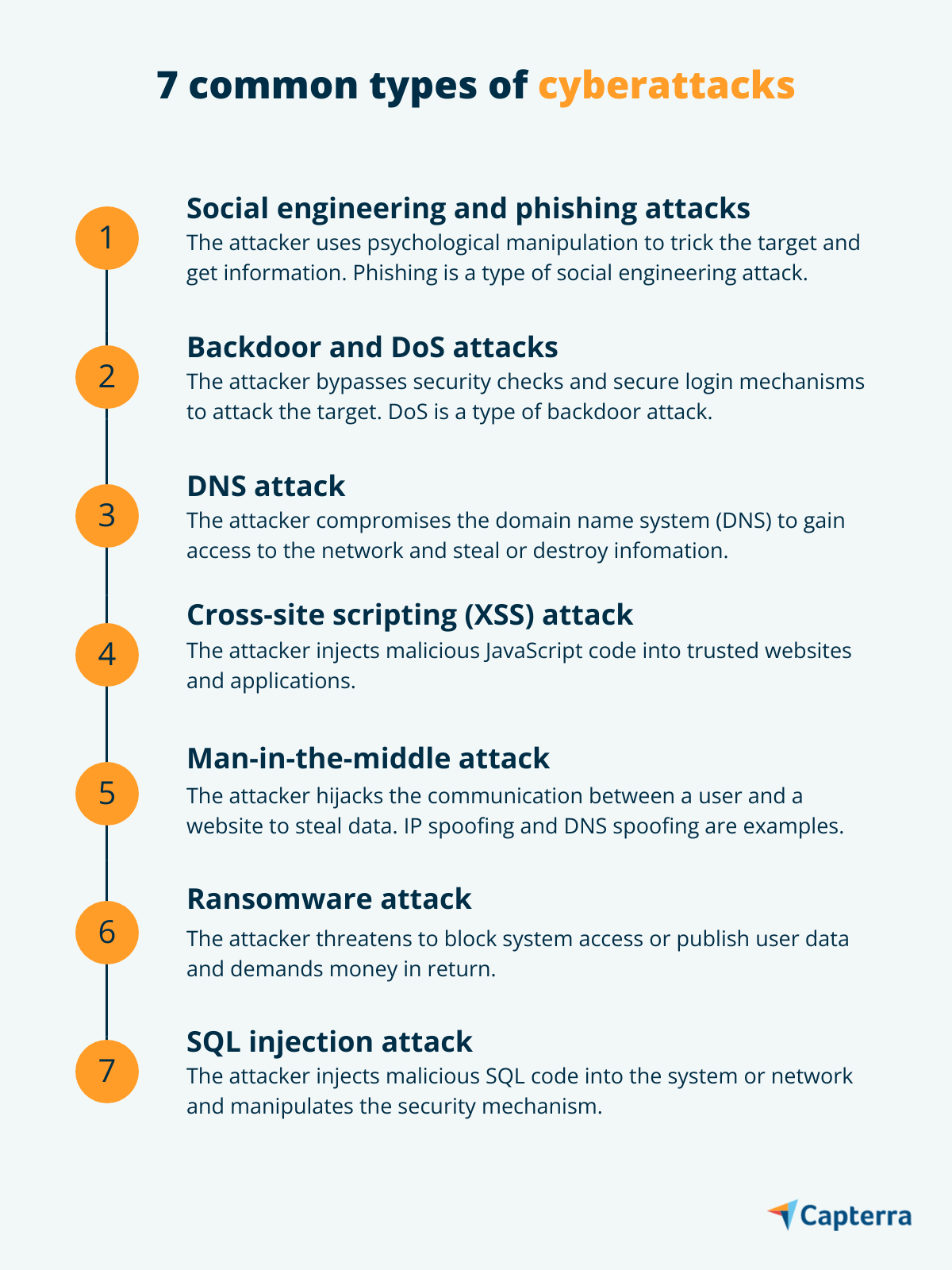

7 tipos comunes de ciberataques

Publicado: 2022-05-07Proteja su negocio de estos siete tipos comunes de ciberataques.

Los ciberdelincuentes utilizan diferentes herramientas y técnicas para atacar a las empresas. Por ejemplo, un ciberataque detuvo todas las cirugías urgentes en el ajetreado hospital de la República Checa que lucha contra el COVID-19. Una empresa de entrega de alimentos en Alemania fue víctima de un ataque de denegación de servicio distribuido (DDoS), lo que resultó en una gran pérdida debido a la interrupción de las entregas. Los funcionarios del gobierno de los EE. UU. recibieron una gran cantidad de ataques de phishing después de que se aprobara un proyecto de ley de alivio.

Las predicciones de Gartner afirman que los ciberdelincuentes tendrán entornos de tecnología operativa (OT) armados para 2025 para dañar o matar humanos. Esto sugiere que las técnicas de ciberataque seguirán evolucionando para generar mejores versiones de malware que resulten en mayores pérdidas para las empresas.

Esta situación es más preocupante para las pequeñas y medianas empresas (PYMES), ya que no cuentan con los mismos recursos para combatir los ciberataques que las grandes empresas. Como propietario de una PYME, debe crear un mecanismo de defensa y preparar a su equipo para reducir las pérdidas derivadas del ciberdelito.

En este artículo, enumeramos los siete ciberataques más comunes y compartimos algunos consejos para prevenirlos. Infórmese a sí mismo y a su equipo sobre estos ataques cibernéticos para generar conciencia y prevenir el delito cibernético.

Ingeniería social y ataques de phishing

Un ataque de ingeniería social manipula al objetivo para obtener acceso a información confidencial. El atacante utiliza la manipulación psicológica, es decir, la influencia a través de la explotación emocional, para engañar al objetivo para que proporcione información como datos bancarios o contraseñas.

El phishing es un ataque de ingeniería social de uso común en el que un ciberdelincuente utiliza correos electrónicos o anuncios de sitios web para manipular el objetivo y obtener información. La mayoría de las PYMES son el objetivo de los ataques de phishing porque tienen una red pequeña y es fácil para el atacante identificar quién tiene más probabilidades de ser víctima y divulgar información.

Lo que hace que un ataque de ingeniería social sea peligroso es que aprovecha los errores humanos en lugar de las lagunas tecnológicas. El ataque podría tener la forma de un mensaje de un amigo/colega, un correo electrónico solicitando donaciones, un mensaje de una persona desconocida o un correo electrónico promocional con una oferta "demasiado buena para ser verdad".

Además del phishing, estos son algunos otros tipos de ataques de ingeniería social:

- Cebo: los atacantes colocan cebos físicos o en línea, como dejar una unidad flash infectada con malware en un lugar público o colocar un anuncio atractivo que lleva a un sitio web o página de destino de spam.

- Scareware: los atacantes envían notificaciones de amenazas que solicitan a los usuarios que instalen software que ofrece protección contra ataques cibernéticos.

- Pretextos: los atacantes crean un escenario para engañar al objetivo y convencerlo de que revele información comercial o personal (p. ej., enviar un correo electrónico simulando ser un socio comercial solicitando información sobre un proyecto que aún no se ha lanzado).

- Spear phishing: los atacantes envían correos electrónicos dirigidos a una persona o empresa (p. ej., envían un correo electrónico que finge ser un socio de recursos humanos y pide a los empleados que firmen un manual anual).

Consejos para prevenir ataques de ingeniería social:

|

Ataque de puerta trasera y DoS

Un ataque de puerta trasera obtiene acceso a un sistema informático o datos cifrados al pasar por alto los controles de seguridad y los mecanismos de inicio de sesión. El ataque anula el proceso de autenticación para un inicio de sesión seguro y permite el acceso a aplicaciones, redes o dispositivos que transportan información confidencial. El ataque también permite el lanzamiento remoto de comandos y la actualización de malware.

Un ataque de denegación de servicio (DoS) es una de las actividades maliciosas a las que puede conducir un ataque de puerta trasera. En un ataque DoS, el atacante inunda el sistema o la red de destino con tráfico inusual que provoca una denegación de servicio temporal o permanente a los usuarios. Cuando esta técnica se utiliza para hackear múltiples dispositivos (laptop, smartphone, etc.) en una red corporativa, se conoce como ataque DDoS.

Otros tipos de ataques de puerta trasera incluyen:

- Puerta trasera incorporada: se crea una entrada de puerta trasera para los ingenieros mientras programan una herramienta de software para acceder directamente a su código HTML y corregir errores. Los ciberdelincuentes aprovechan esta puerta trasera para piratear el sistema y acceder a información confidencial o instalar un virus en los dispositivos que tienen el software.

- Troyano de puerta trasera: un programa de software malicioso que, si se descarga, otorga al atacante acceso no autorizado al sistema. Está especialmente diseñado para hackear sistemas y recursos de alta seguridad.

Consejos para prevenir ataques de puerta trasera:

|

ataque DNS

El sistema de nombres de dominio (DNS) es como una guía telefónica que traduce direcciones IP compatibles con máquinas en URL legibles por humanos. Esto hace que el DNS sea un componente crucial para las empresas, así como un objetivo principal para los ataques cibernéticos.

Durante un ataque DNS, el sistema de nombres de dominio se ve comprometido, lo que permite que el atacante obtenga acceso a la red y robe o destruya información. Estos son los diferentes tipos de ataques cibernéticos que involucran la amenaza de seguridad del DNS:

- Tunelización de DNS: los atacantes utilizan un sistema de resolución de DNS para crear un túnel entre la víctima y el atacante. Este túnel permite que el malware pase los controles de seguridad y llegue a la víctima.

- Algoritmo de generación de dominios: Los atacantes generan nuevos dominios y direcciones IP, ya que el software de seguridad bloquea los anteriores. Esto les ayuda a escapar de las medidas de seguridad y seguir intentando ataques.

- Flujo rápido: los atacantes usan múltiples dominios y direcciones IP falsos para confundir y escapar de los controles de IP e ingresar a una red segura.

- Dominios recién registrados: los atacantes crean variaciones de los dominios existentes para engañar a los usuarios. Estos dominios están disponibles solo por un período corto, lo que los hace difíciles de detectar.

Consejos para prevenir ataques DNS:

|

Ataque de secuencias de comandos entre sitios (XSS)

El cross-site scripting, también conocido como ataque XSS, es una técnica que manipula redes o aplicaciones para enviar código JavaScript malicioso al navegador de los usuarios. En pocas palabras, el atacante inyecta código malicioso en sitios web y aplicaciones confiables.

Cuando un usuario visita un sitio web comprometido, el atacante piratea la ruta de comunicación entre el usuario y la plataforma. De esta forma, el atacante puede robar información importante, como datos bancarios y credenciales de inicio de sesión, o realizar acciones en nombre del usuario.

Los tipos de ataques cibernéticos que involucran XSS incluyen:

- XSS reflejado: el atacante envía un código malicioso al navegador de un usuario a través de una red o aplicación comprometida.

- XSS almacenado: el atacante inyecta código malicioso directamente en el navegador de un usuario.

- XSS basado en DOM: el atacante modifica el código del lado del cliente en una red o aplicación comprometida.

Consejos para prevenir ataques XSS:

|

Ataque de intermediario

Man-in-the-middle (MITM) es un tipo de ataque cibernético en el que el atacante secuestra la comunicación entre un usuario y un sitio web y la monitorea en secreto para robar información. Crea un sitio web de apariencia similar pero con un virus en su código que permite espiar.

Por ejemplo, recibe un correo electrónico de su banco pidiéndole que actualice su KYC para la banca por Internet. Es probable que crea en la comunicación y comience a seguir las instrucciones. Sin embargo, este proceso está siendo monitoreado por un atacante que plantó un virus en el sitio web, y la información (datos bancarios, credenciales de inicio de sesión o detalles KYC) que ingresa es visible para el atacante.

Estos son los diferentes tipos de ataques MITM:

- Suplantación de IP: los atacantes enmascaran la identidad del malware y la presentan a los usuarios como un enlace legítimo para obtener acceso a los recursos.

- Suplantación de DNS: los atacantes interceptan solicitudes de DNS y redirigen a los usuarios a sitios maliciosos que se parecen al original.

- Suplantación de HTTPS: los atacantes reemplazan los caracteres de un dominio seguro con caracteres que no son ASCII que son similares al original.

- Secuestro de correo electrónico: los atacantes obtienen acceso no autorizado a la cuenta de correo electrónico de un usuario y monitorean las comunicaciones con fines maliciosos.

- Espionaje Wi-Fi: los atacantes engañan a los usuarios para que se conecten a una red maliciosa nombrándola como una red Wi-Fi real. Este ataque también se conoce como ataque gemelo malvado.

- Eliminación de SSL: los atacantes degradan la comunicación entre dos objetivos a un formato sin cifrar para lanzar un ataque MITM.

Consejos para prevenir ataques MITM:

|

Ataque de ransomware

Alrededor del 27% de los incidentes de malware informados en 2020 se debieron a ransomware, según Gartner. Esto convierte al ransomware en uno de los tipos destacados de ciberataques que amenazan con publicar los datos de una víctima o bloquear el acceso, exigiendo dinero o un rescate a cambio.

Si bien ya son frecuentes, los ataques de ransomware han aumentado con el entorno de trabajo remoto inducido por la pandemia, lo que ha alarmado a los líderes de seguridad y riesgo para que refuercen sus métodos de ciberseguridad. Aunque es poco común, un ataque de ransomware puede incluso provocar el cierre de la empresa.

Estos son los tipos de ataques de ransomware:

- Locker ransomware: los atacantes bloquean a los usuarios completamente fuera de su sistema o bloquean las funciones básicas de la computadora, y el monto del rescate se muestra en una pantalla de bloqueo.

- Crypto ransomware: los atacantes cifran los archivos y documentos de los usuarios. Si bien los usuarios aún pueden ver sus datos en el sistema, no pueden acceder a ellos sin una clave de descifrado.

Consejos para prevenir ataques de ransomware:

|

Ataque de inyección SQL

La inyección SQL (SQLi) es un tipo de ciberataque que utiliza el código de lenguaje de consulta estructurado (SQL) para manipular la seguridad de una red o sistema y obtener acceso a la información. Una vez inyectado en el sistema o la red, el código SQL permite al atacante robar, eliminar o modificar información, lo que provoca una violación de datos.

Los diferentes tipos de ataques SQLi incluyen:

- SQLi en banda: los atacantes usan el mismo canal para lanzar el ataque y recopilar información.

- SQLi inferencial: los atacantes envían datos al servidor y observan las respuestas para obtener más información sobre su estructura.

- SQLi fuera de banda: los atacantes utilizan la capacidad del servidor para crear solicitudes de DNS o HTTPS y transferir datos.

Consejos para prevenir ataques SQLi:

|

Recursos adicionales para ayudar a prevenir ataques cibernéticos

Los controles tecnológicos y la concienciación de los empleados van de la mano cuando se trata de prevenir ciberataques. Hay muchas herramientas de ciberseguridad y software de capacitación en concientización sobre seguridad que pueden ayudarlo a construir un mecanismo de defensa contra los ataques cibernéticos.

Infórmese a sí mismo y a los miembros de su equipo sobre ciberseguridad y aprenda las formas de garantizar un comportamiento seguro, no solo en el lugar de trabajo sino en todo momento. Consulte estos blogs relacionados con la ciberseguridad:

- 4 consejos de expertos para mejorar la ciberseguridad de su pequeña empresa

- 5 lecciones de pequeñas empresas que fueron blanco de ataques cibernéticos

- 11 certificaciones de ciberseguridad para prepararte para la guerra web

- Por qué utilizar inteligencia artificial en tu estrategia de ciberseguridad