Seguridad cibernética empresarial en un mundo poscovid

Publicado: 2020-07-01No confunda mi significado: Covid-19 no ha terminado. Sin embargo, para muchas empresas, es hora de reanudar las operaciones en un contexto posterior a Covid. A medida que se desarrolle esta transición, una de las preocupaciones más apremiantes para las grandes empresas serán las implicaciones continuas de la ciberseguridad empresarial a medida que el trabajo remoto se normalice cada vez más.

Muchos negocios empresariales se encontraban entre los mejor equipados para este calibre de cambio digital, contando con los recursos adecuados y tal vez incluso con los preparativos establecidos. Sin embargo, con los riesgos y costos dramáticos asociados con las violaciones de seguridad, y una nueva ola de amenazas de seguridad relacionadas con covid, las organizaciones empresariales deberán actuar rápidamente para garantizar la seguridad tanto de sus empleados como de sus datos comerciales, al tiempo que mantienen la liquidez y se ajustan a cada vez. -cambio de políticas y regulaciones.

Tabla de contenido

El costo de la ciberseguridad

El costo de las pérdidas de seguridad cibernética empresarial

El costo de los sistemas de ciberseguridad empresarial

Las amenazas de ciberseguridad empresarial más generalizadas

Trabajo remoto y ciberseguridad empresarial

Cómo Covid cambió la seguridad cibernética

Nueva ola de ciberataques y estafas

Requisitos de red de confianza cero

Estrategias y soluciones para mejorar la ciberseguridad empresarial

Tecnologías de confianza cero

Estrategias de consolidación de proveedores

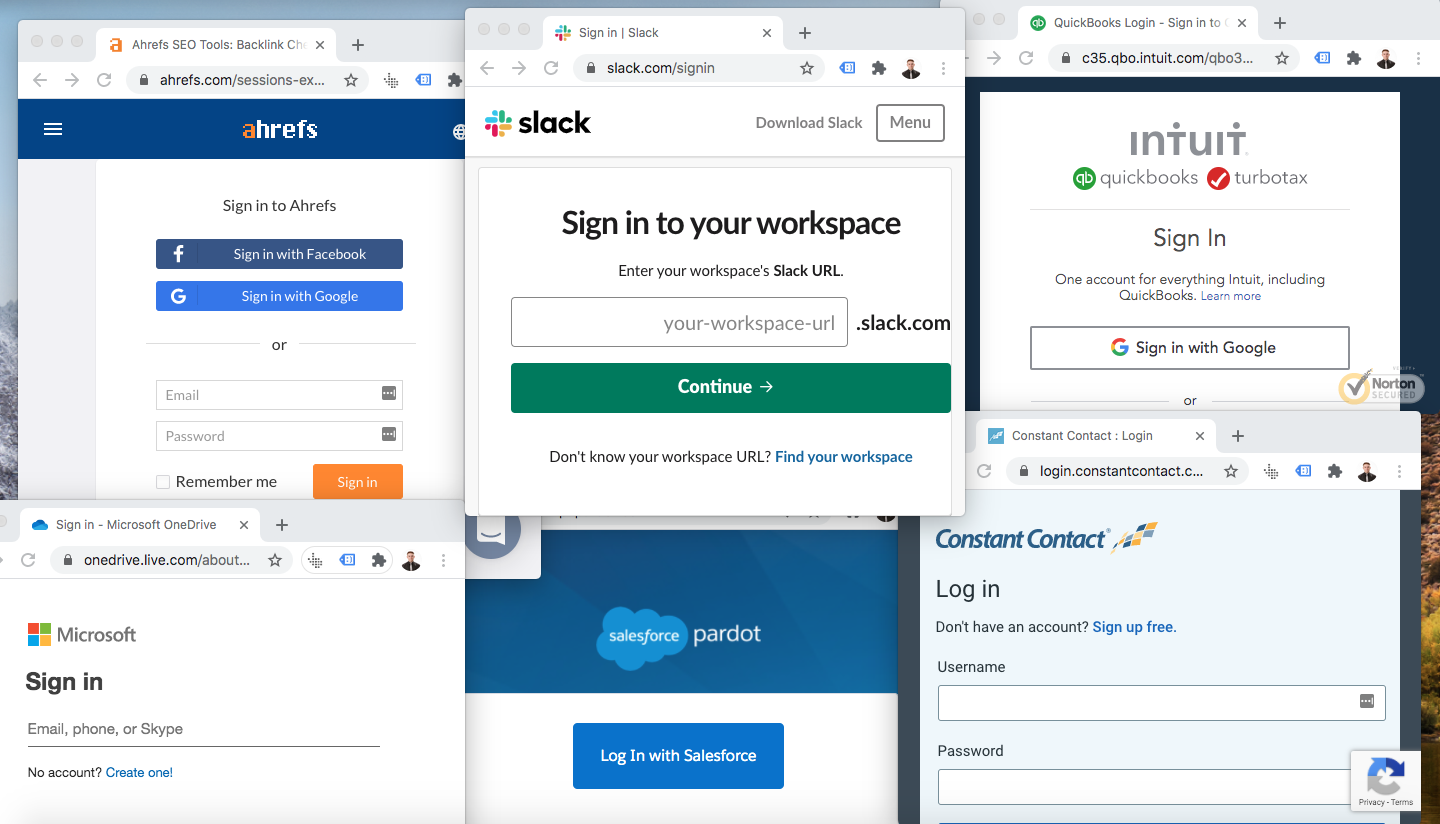

Sistemas de inicio de sesión único (SSO)

El costo de la ciberseguridad

Hay dos formas de ver el costo de la seguridad cibernética. Está el costo directo de los sistemas de seguridad cibernética empresarial y luego está el costo de las pérdidas derivadas de las infracciones de seguridad cibernética. Así es como se desglosan esos costos para las empresas.

El costo de las pérdidas de seguridad cibernética empresarial

Según TechRepublic, el costo promedio de una violación de datos empresariales en 2018 fue de $ 1,41 millones , un crecimiento sustancial en el promedio de $ 1,23 millones del año anterior. Para poner esto en perspectiva, hubo casi 10 000 filtraciones de datos en 2019, que afectaron los datos de más de 4 000 millones de usuarios. Dicho esto, el mismo estudio también reveló que las empresas con protección cibernética sólida solo sufrieron la mitad de las pérdidas de las que no la tenían. Pero, estos sistemas vienen con sus propios costos.

El costo de los sistemas de ciberseguridad empresarial

Las organizaciones empresariales están cada vez más dispuestas a invertir en TI y seguridad cibernética a medida que el riesgo de amenazas digitales continúa creciendo. De hecho, el gasto promedio en sistemas de seguridad de TI fue de $ 18,9 millones en 2019, un aumento masivo del promedio norteamericano de $ 8,9 millones en 2018. La razón por la que las grandes empresas están dispuestas a dedicar este calibre de inversión en TI es porque las brechas de seguridad cuestan más. que dólares y centavos directos, también pueden causar un daño irreparable a la reputación de las empresas.

Las amenazas de ciberseguridad empresarial más generalizadas

Nunca ha habido más ciberamenazas que en la actualidad. La mayoría de las amenazas que mantienen despiertos a los tomadores de decisiones empresariales se centran en infraestructuras de nube nuevas y en evolución. A continuación se enumeran algunas de las ciberamenazas más generalizadas en 2020:

- Fuga de datos. La mayoría de las empresas albergan grandes almacenes de datos, y esos almacenes conllevan un alto grado de riesgo. Los ciberdelincuentes a menudo apuntan a estos datos con la intención de copiar, transferir o simplemente ver información confidencial (como información financiera, información de salud personal, etc.).

- Secuestro de datos. Este tipo de ataque es una variación de la fuga de datos que implica el robo y el cifrado de los datos de la empresa, y su rescate a la empresa en cuestión. Este tipo de ataque es cada vez más popular a medida que los ciberdelincuentes se vuelven más hábiles para infiltrarse en los datos almacenados a través de los servicios en la nube.

- API inseguras. A diferencia del alojamiento privado, los proveedores de servicios en la nube comparten sus interfaces con una variedad de usuarios en numerosas organizaciones. Esto deja la seguridad casi exclusivamente en manos del proveedor de servicios en la nube, lo que crea oportunidades para ataques cibernéticos desde la autenticación hasta el proceso de encriptación. Una de las mejores formas de combatir este problema es mediante el uso de sistemas y tecnologías SSO.

- Autenticación de un solo factor. Si es una empresa en 2020, debe utilizar la autenticación de múltiples factores en todos sus inicios de sesión; de lo contrario, esencialmente está dejando la puerta abierta para los ciberdelincuentes. Las opciones de software como LastPass y Google Authenticator son útiles, pero la mejor protección de múltiples factores viene en forma de opciones de hardware como YubiKey de Yubico, que requiere que el usuario use una "clave" física para reforzar su identidad.

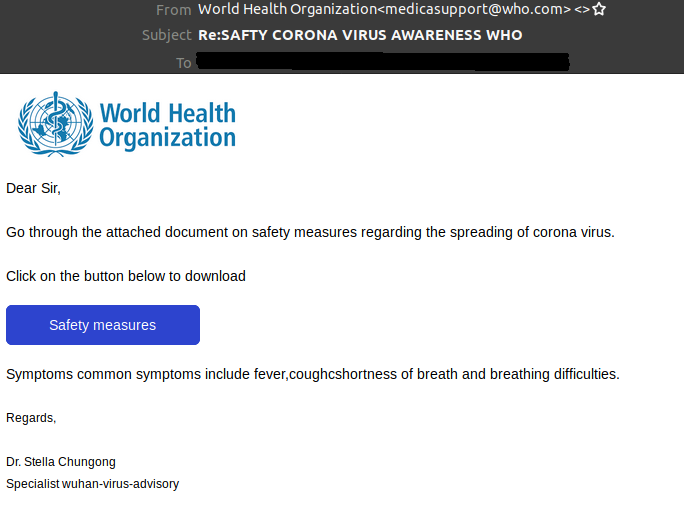

- Estafas de phishing. Esta táctica de la vieja escuela está volviendo con fuerza ya que el Covid-19 ha creado una oportunidad para que los estafadores se aprovechen de la incertidumbre pública. Los estafadores que se hacen pasar por los principales organismos gubernamentales y reguladores, como los CDC y la OMS, han tenido éxito en el uso de enlaces maliciosos para violar los dispositivos personales y de la empresa con malware.

Fuente: HornetSecurity

- Internet de las Cosas. Esta es una amenaza en evolución. A medida que aparecen más dispositivos habilitados para Internet en el lugar de trabajo y en el hogar, los usuarios crean efectivamente nuevos riesgos con cada conexión. Aunque ha habido pocos casos de ataques cibernéticos atribuibles a dispositivos habilitados para Internet, es probable que esto se convierta en una amenaza creciente.

Estas preocupaciones son cada vez más frecuentes para las organizaciones empresariales porque es mucho más probable que las empresas más grandes se conviertan en objetivos de ataques maliciosos. El hecho es que el ransomware utilizado contra KPMG será mucho más efectivo que si se usa contra la tienda de sándwiches de la calle. Las empresas de nivel empresarial también albergan a muchos más empleados, lo que crea una mayor variedad de oportunidades para ataques maliciosos.

Ahora, a medida que el mundo de los negocios regresa al trabajo (o, más bien, a la habitación de invitados al final del pasillo), la seguridad será más difícil de mediar que nunca.

Trabajo remoto y ciberseguridad empresarial

Al igual que los diferentes riesgos cibernéticos, también existen diferentes medios para realizar el trabajo remoto. Las dos variaciones principales son:

- Trabajo remoto con equipos corporativos. Se explica por sí mismo, pero esto describiría a los empleados que usan computadoras portátiles, teléfonos y otros equipos corporativos para realizar sus tareas de trabajo remoto. En este escenario, las empresas pueden regular todos los dispositivos que usan sus empleados, pero se ven obligadas a depender de redes personales para admitir esos dispositivos.

- Trabajo remoto con equipo personal. Esto se refiere al modelo en el que los empleados utilizan teléfonos personales, computadoras portátiles y otros dispositivos para realizar sus tareas laborales. En este modelo, las empresas se ven obligadas a depender de hardware personal, protecciones contra malware y redes para proteger su información.

Obviamente, una de estas opciones es mucho más segura que la otra, pero no siempre es una ecuación tan simple. Con el trabajo desde casa, pueden entrar en juego muchos pequeños factores que están fuera del control corporativo.

Por ejemplo, considere que un empleado podría estar usando una impresora antigua, y es más fácil para ellos enviar documentos por correo electrónico a su dirección personal para que se impriman desde la computadora de la casa que ya está conectada a la impresora. O si la computadora corporativa es demasiado lenta y dificulta el desempeño laboral, los empleados pueden elegir una alternativa personal para que puedan ser más efectivos en su trabajo.

Casos como estos resaltan las brechas inherentes a los entornos de trabajo no regulados. Cuando todos están en la misma ubicación física, usan la misma red y el hardware propiedad de la empresa, la seguridad es mucho más fácil de monitorear.

Cómo Covid cambió la seguridad cibernética

Conocemos todas las palabras con U : incierto, sin precedentes, sin paralelo , palabras que se refieren al impacto que el covid -19 ha tenido en el mundo moderno. Las empresas de todo el mundo se vieron obligadas a habilitar el comercio electrónico. Se vieron obligados a adaptarse a entornos de trabajo remotos. Y se vieron obligados a una transformación digital años antes de lo previsto.

Pero, Covid-19 también ha dado lugar a una nueva era de implicaciones de seguridad cibernética empresarial.

Nueva ola de ciberataques y estafas

Las estafas relacionadas con el covid-19 le han costado a más de 18 000 estadounidenses más de $13,4 millones desde principios de año, y le han costado a los canadienses $1,2 millones adicionales .

Este fraude ha tomado algunas formas diferentes. Algunos de los más destacados han sido suplantaciones gubernamentales vinculadas a ayudar a los usuarios a obtener sus cheques de estímulo o asistencia SERB antes o más rápido. Otras estafas se han basado en la ayuda de reembolso por cancelaciones de viajes, suplantaciones de correo electrónico comercial, así como una serie de sitios falsos que venden artículos de limpieza y máscaras muy necesarios.

Aunque la mayoría de estos ataques se han dirigido a individuos, en lugar de empresas; los negocios de estas víctimas todavía estaban en riesgo.

Algunas de las implicaciones comerciales incluyen:

- Suplantaciones de correo electrónico empresarial. Nuestra organización fue testigo de esto de primera mano. A los ciberdelincuentes a menudo les gusta replicar direcciones de correo electrónico comerciales (generalmente C-suite) y usarlas en un intento de solicitar información personal o comercial valiosa de los empleados.

- Pérdidas comerciales por incumplimientos personales. Cuando los ataques de phishing atacan los dispositivos corporativos, el malware puede invadir no solo la información personal, sino también la valiosa información comercial a la que se puede acceder a través de ese dispositivo o de los servicios en la nube en él.

Es importante que tanto las personas como las empresas tomen medidas para protegerse de estas nuevas amenazas. El primer paso es siempre la concientización, pero las medidas preventivas y la tecnología pueden protegerlo aún más a usted y a su negocio del daño que pueden causar los estafadores.

Requisitos de red de confianza cero

En pocas palabras, la confianza cero es un principio nuevo (más o menos) que implica que no se confía en ninguna acción. Esencialmente, exige un monitoreo mucho más cercano del comportamiento del usuario con el objetivo de detectar comportamientos sospechosos antes de que ocurran infracciones cibernéticas importantes. Si se implementa correctamente, puede mejorar simultáneamente la seguridad y la experiencia del usuario.

Así es como se ven las redes de confianza cero para las empresas:

- Los procesos de autenticación estándar o autenticación multifactor siguen siendo los mismos.

- La inteligencia artificial se implementa para crear perfiles de comportamiento para cada usuario en su red comercial.

- La inteligencia artificial ayuda a su equipo de TI a identificar comportamientos anormales y riesgosos para que se puedan tomar medidas correctivas de inmediato.

- El monitoreo incluye: las interacciones del usuario con las aplicaciones, las redes que se usan, los dispositivos que se usan, las variables de fecha y hora, y muchos factores más avanzados.

Con el crecimiento del trabajo remoto, es probable que cada vez más organizaciones adopten redes de confianza cero e implementen tecnología para respaldar este mayor nivel de seguridad.

Estrategias y soluciones para mejorar la ciberseguridad empresarial

Existe una percepción errónea común de que la seguridad nunca ha sido más avanzada y que las nuevas tecnologías como blockchain son inmunes a las ciberamenazas. Sin embargo, los ciberdelincuentes se están desarrollando tan rápido como los obstáculos tecnológicos a los que se enfrentan.

¿Moraleja de la historia?

Nadie ni ninguna empresa es inmune a las amenazas cibernéticas y esto es cada vez más evidente a medida que la economía mundial se ajusta a un cambio cultural de trabajo desde el hogar. Sin embargo, hay pasos que se pueden tomar, estrategias que se pueden implementar y tecnologías que se pueden aprovechar para mitigar mejor estas amenazas. Éstos son algunos de ellos.

Tecnologías de confianza cero

Estos softwares de administración de seguridad e identidad pueden ayudar a las empresas a lanzar programas de redes de confianza cero. Según G2, algunas de las principales tecnologías disponibles para admitir la confianza cero son Okta, SecureAuth Identity Platform, BetterCloud y Centrify Zero Trust Privilege. Consulte la lista completa aquí para obtener más información.

Estrategias de consolidación de proveedores

Los proveedores de servicios en la nube son necesarios para el crecimiento y desarrollo empresarial, pero también presentan una debilidad importante en términos de ciberseguridad empresarial. Una de las mejores tácticas para minimizar esta amenaza es que las empresas reduzcan la cantidad de proveedores basados en la nube con los que tratan. Centrarse en socios de confianza y reducir la dispersión de datos comerciales entre varios proveedores puede eliminar una gran parte de la fuga de datos y la amenaza de ransomware.

Consulte los 5 pasos para poner en orden su pila tecnológica empresarial para obtener más información.

Sistemas de inicio de sesión único (SSO)

El inicio de sesión único es un principio similar al de la consolidación de proveedores. El concepto de inicio de sesión único es que los usuarios pueden acceder a varias aplicaciones diferentes a través de un único portal de autenticación. Hay algunas maneras de lograr el inicio de sesión único.

En primer lugar, las tecnologías basadas en la nube como AuthAnvil y OneLogin pueden ayudar a habilitar SSO para su negocio. Esto funciona haciendo que varios proveedores llamen esencialmente a un servidor separado (por ejemplo, OneLogin) para determinar si el usuario especificado ha iniciado sesión. Si es así, se intercambian claves y se otorga acceso. Esto puede reducir las llamadas de soporte y los problemas de duplicación de contraseñas, pero es crucial que trabaje con un proveedor de confianza y aproveche la autenticación de dos factores, la biometría o las tarjetas inteligentes para asegurar el proceso de SSO.

En segundo lugar, hay plataformas de comercio electrónico que ya han establecido relaciones con cientos de proveedores, y el inicio de sesión único se puede lograr mediante el establecimiento de una cuenta con la plataforma, obteniendo acceso a cientos de otras aplicaciones a través de una única experiencia en la plataforma. Este es uno de los muchos beneficios de las plataformas de comercio en la nube como Vendasta. Consulte la plataforma empresarial de Vendasta para obtener más información.