Suplantación de identidad por correo electrónico: ¿Qué es y cómo prevenirlo? (+Consejos)

Publicado: 2023-05-09Ya sea que sea una empresa multimillonaria o un individuo que usa el correo electrónico para fines personales, no está a salvo de una de las estafas más comunes en línea: la suplantación de identidad por correo electrónico.

Eso suena aterrador, ¿verdad? Si todos somos propensos a algo malicioso como la suplantación de identidad por correo electrónico, debemos aprender un poco al respecto para tomar las precauciones adecuadas y evitar caer en sus trampas.

¿Qué es la falsificación de correo electrónico? (Definición)

La suplantación de identidad por correo electrónico es un ataque cibernético en el que un estafador o un pirata informático envía correos electrónicos con una dirección de remitente falsificada o falsa. El objetivo es engañar a los destinatarios para que piensen que los correos electrónicos provienen de una fuente confiable y hacer que abran o respondan el mensaje.

Los correos electrónicos falsificados son peligrosos y pueden representar una gran amenaza para su privacidad y seguridad. Por lo general, estos correos electrónicos se envían para que los piratas informáticos puedan enviar malware, apoderarse de sus cuentas en línea o robar fondos o dinero.

Pero la pregunta es: ¿cómo funciona exactamente la suplantación de identidad por correo electrónico? ¡Vamos a averiguar!

¿Cómo funciona la falsificación de correo electrónico?

La suplantación de correo electrónico se puede realizar fácilmente con la ayuda de un servidor SMTP (Protocolo simple de transferencia de correo) en funcionamiento y plataformas de correo electrónico populares como Gmail o Outlook.

Dado que los correos electrónicos tienen tres elementos principales: un sobre, un encabezado de mensaje y un cuerpo de mensaje, un pirata informático puede redactar un correo electrónico y luego falsificar los campos dentro de ese correo electrónico y poner lo que quiera en él. Pueden personalizar la información en las áreas como DE, RESPONDER A, ASUNTO, etc.

Y debido a que SMTP no proporciona una forma de autenticar las direcciones, el programa de correo electrónico lee lo que hay en los campos y genera lo que ve el destinatario. Entonces, cuando el destinatario recibe el correo electrónico, parece provenir de una dirección falsificada.

Por ejemplo, un atacante o pirata informático podría crear un correo electrónico que parezca enviado desde PayPal. Puede contener un mensaje que pide a los destinatarios que hagan clic en un enlace para autenticarse o cambiar la contraseña de su cuenta. Esto podría engañar al destinatario para que proporcione sus credenciales y detalles de la cuenta, lo que resultaría en el robo de su dinero.

Razones para la falsificación de correo electrónico

Los motivos de la suplantación de identidad por correo electrónico son sencillos y están destinados principalmente a fines delictivos. Algunas de las razones más comunes detrás de este acto malicioso incluyen las siguientes:

1. Robo de identidad u ocultación de identidad

Una de las principales razones detrás de la suplantación de identidad por correo electrónico es ocultar u ocultar la identidad. Permite a los atacantes o piratas informáticos permanecer en el anonimato o pretender ser otra persona para ganarse la confianza de sus objetivos y luego recopilar información confidencial de ellos.

2. Evitar una lista negra de spam

La mayoría de los proveedores de correo electrónico permiten a sus usuarios crear una lista negra que les ayuda a filtrar el spam. Por lo tanto, los piratas falsifican sus direcciones de correo electrónico para pasar los filtros sin ser detectados y evitar ser incluidos en la lista negra de spam.

3. Empañar la reputación del remitente

Por lo general, un correo electrónico falsificado contiene información falsa y enlaces maliciosos que tienen la intención de dañar al destinatario de una forma u otra. Los atacantes a veces usan este método para enviar malware por correo electrónico para empañar la imagen o la reputación de organizaciones o personas.

4. Intención de causar daño personal

La suplantación de identidad por correo electrónico se puede utilizar para obtener información personal del objetivo, contactos comerciales, cuentas de redes sociales y más. El acceso a este puede permitir que el atacante interrumpa la vida digital del objetivo y cause daños o perjuicios a su vida personal.

Los peligros de la falsificación de correo electrónico están fuera de su control una vez que cae en su trampa y, a menudo, es muy fácil caer en ella. Explota el factor humano de que nadie verifica dos veces los correos electrónicos que recibe.

Esto nos lleva a la siguiente pregunta: ¿cómo exactamente falsifican los piratas informáticos su dirección de correo electrónico? ¡Vamos a averiguarlo en la siguiente sección!

¿Cómo falsifican los hackers las direcciones de correo electrónico?

La falsificación de correo electrónico se realiza principalmente mediante la falsificación de la sintaxis del correo electrónico, pero varía según la parte del correo electrónico que el hacker intente falsificar. Aquí hay 3 formas diferentes en que los atacantes falsifican correos electrónicos:

1. Suplantación de identidad por correo electrónico a través del nombre para mostrar

La suplantación de identidad a través del nombre para mostrar es un tipo de suplantación de identidad de correo electrónico en el que se falsifica el nombre para mostrar del remitente del correo electrónico. Esto se puede hacer fácilmente simplemente registrando una nueva cuenta de correo electrónico con el mismo nombre que la persona suplantada.

Entonces, si alguna vez recibe un correo electrónico de una celebridad que le solicita dinero o acceso a sus datos bancarios, puede estar seguro de que se trata de una suplantación de identidad a través del nombre para mostrar. Este tipo de suplantación de correo electrónico a menudo supera las medidas de seguridad, ya que no se filtrará como correo no deseado y es bastante efectivo ya que las aplicaciones de correo electrónico no muestran metadatos en los teléfonos inteligentes.

2. Suplantación de identidad por correo electrónico a través de dominios legítimos

En el caso de la suplantación de identidad por correo electrónico a través de dominios legítimos, el atacante puede utilizar una dirección de correo electrónico de confianza en el encabezado DE. Esto significa que el nombre para mostrar y la dirección de correo electrónico mostrarán información incorrecta.

Para este tipo de suplantación de identidad, el atacante no necesita piratear la red interna del objetivo; solo necesitan usar servidores SMTP que permitan conexiones sin autenticación, lo que les permite especificar manualmente las direcciones " Para " y " De ". Esto es muy peligroso ya que muchos dominios de correo electrónico de la empresa no utilizan ninguna contramedida para la verificación.

3. Suplantación de identidad por correo electrónico a través de dominios similares

La suplantación de identidad a través de dominios similares es una suplantación de identidad de correo electrónico en la que el pirata informático registra y utiliza un dominio similar al dominio suplantado. El cambio suele ser mínimo y es posible que un receptor no note la diferencia.

Por ejemplo, algo como @gma1l.com en lugar de @gmail.com. Los piratas suelen hacer esto cuando un dominio está protegido y la suplantación de identidad no es posible. Con este método, los correos electrónicos pasan por alto las comprobaciones de correo no deseado debido a que son buzones de correo legítimos.

Ahora que sabe cómo los piratas informáticos pueden falsificar direcciones de correo electrónico, debe aprender a protegerse de ellos. ¡Veamos cómo en la siguiente sección!

¿Cómo protegerse de la falsificación de correo electrónico?

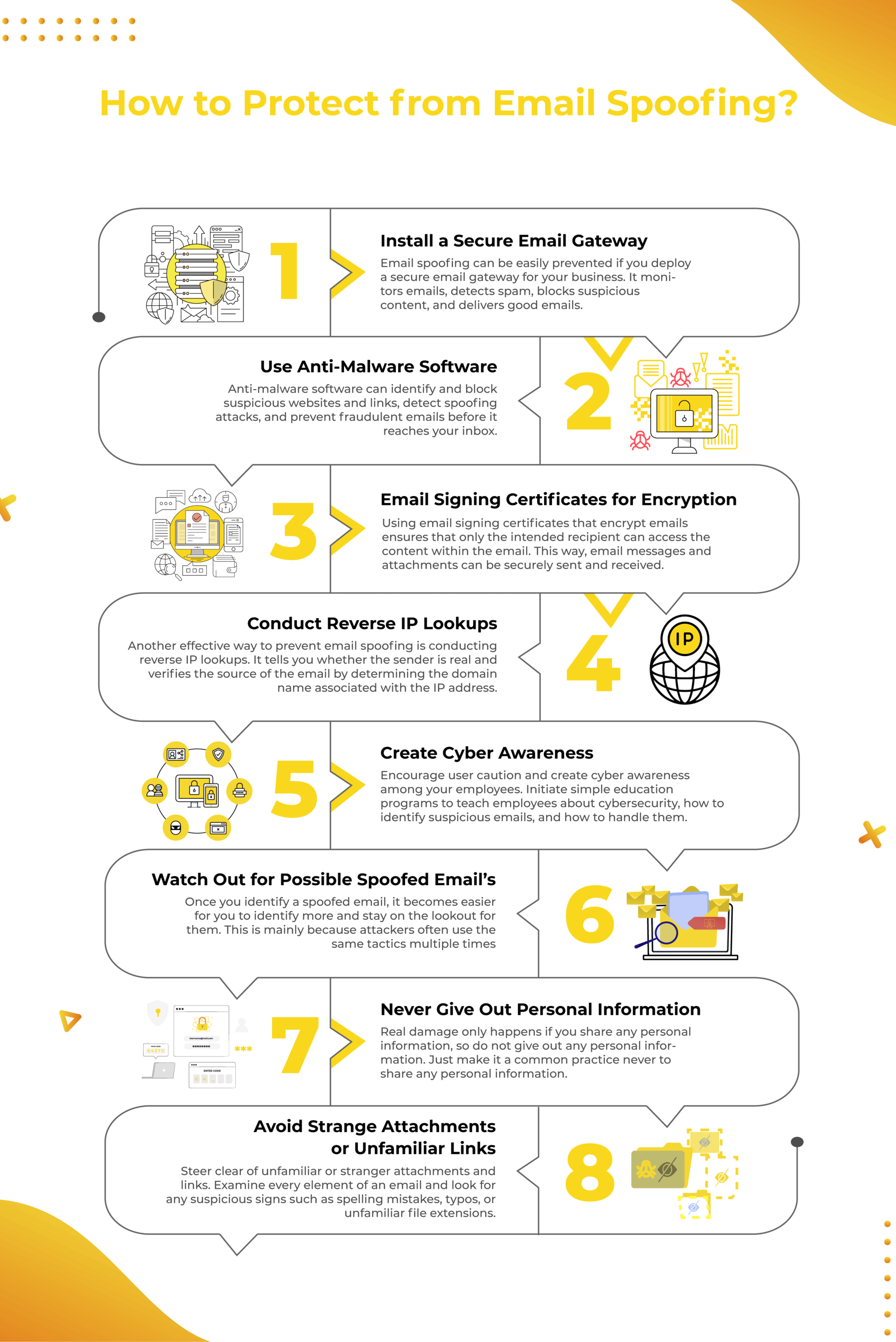

1. Instale una puerta de enlace de correo electrónico segura

La suplantación de identidad por correo electrónico se puede prevenir fácilmente si implementa una puerta de enlace de correo electrónico segura para su empresa. Un Secure Email Gateway (SEG) es un software que monitorea los correos electrónicos enviados y recibidos. Detecta la mayoría de los ataques de malware, spam y phishing.

Una puerta de enlace de correo electrónico garantiza que su correo electrónico esté seguro al bloquear los correos electrónicos entrantes y salientes con elementos sospechosos o que no cumplan con las políticas de seguridad que implementa una empresa. La protección de la puerta de enlace de correo electrónico evita los correos electrónicos no deseados y solo entrega los buenos.

2. Utilice software antimalware

Otro software que puede ayudarlo a prevenir la suplantación de correo electrónico es el software antimalware. Estos programas de software pueden identificar y bloquear sitios web y enlaces sospechosos, detectar ataques de suplantación de identidad y evitar correos electrónicos fraudulentos antes de que lleguen a su bandeja de entrada. El software antimalware también puede funcionar como un campo de fuerza que protege su sistema de correos electrónicos falsificados.

3. Utilice certificados de firma de correo electrónico para el cifrado

Una forma popular de evitar la suplantación de correo electrónico es mediante el uso de certificados de firma de correo electrónico que cifran los correos electrónicos. Solo el destinatario previsto puede acceder al contenido del correo electrónico.

Los certificados de cifrado de correo electrónico utilizan cifrado asimétrico, donde una clave pública cifra el correo electrónico y lo envía al destinatario. Luego, el destinatario obtiene una clave privada para ayudarlo a descifrar el mensaje. De esta manera, los mensajes de correo electrónico y los archivos adjuntos se pueden enviar y recibir de forma segura.

Además, para garantizar a sus destinatarios que la fuente del correo electrónico y su contenido son válidos y auténticos, también puede agregarle su firma digital.

4. Realizar búsquedas inversas de IP

Una forma simple pero efectiva de identificar la suplantación de identidad por correo electrónico es realizar búsquedas inversas de IP. Le dice si el remitente es real, verifica la fuente del correo electrónico al determinar el nombre de dominio asociado con la dirección IP e incluso le dice de dónde proviene el correo electrónico.

Puede usar herramientas de búsqueda inversa en línea para determinar el nombre de dominio asociado con la dirección IP. En este caso, si la dirección IP difiere de donde se suponía que provenía el correo electrónico, puede identificar fácilmente el ataque de suplantación de identidad por correo electrónico. Esto lo convierte en una prueba de suplantación de identidad por correo electrónico.

También puede publicar un registro del Sistema de nombres de dominio (DNS) que indique quién puede enviar correos electrónicos en nombre de su dominio para que los mensajes puedan inspeccionarse antes de descargarlos. Esto lo ayudará a bloquear o rechazar contenido antes de que cause algún daño.

5. Crear conciencia cibernética

Puede confiar en la tecnología y el nuevo software para combatir la suplantación de identidad por correo electrónico. Aún así, se vuelve mucho más efectivo si fomenta la precaución del usuario y crea conciencia cibernética entre sus empleados.

Si sus empleados no lo saben, un correo electrónico falso puede parecer real. Por lo tanto, debe iniciar programas educativos simples para enseñar a los empleados sobre seguridad cibernética, cómo identificar correos electrónicos sospechosos y cómo manejarlos.

Mientras capacita a sus empleados sobre la conciencia cibernética, debe actualizar periódicamente los materiales de capacitación y los métodos de enseñanza para mantenerse al día con los nuevos desarrollos en el área de suplantación de identidad por correo electrónico.

6. Tenga cuidado con las posibles direcciones de correo electrónico falsificadas

La mayoría de las veces, el tipo de direcciones de correo electrónico que ve en los mensajes le resultan familiares o predecibles, por lo que puede aprender a estar atento a las direcciones de correo electrónico desconocidas o sospechosas. Si recibe un correo electrónico extraño, puede verificar su origen antes de interactuar con el contenido.

Una vez que identifica un correo electrónico falsificado, le resulta más fácil identificar más y estar atento a ellos. Esto se debe principalmente a que los atacantes suelen utilizar las mismas tácticas varias veces. ¡Así que mantente siempre alerta!

7. Nunca proporcione información personal

Esta es una obviedad: nunca proporcione información personal o confidencial. En la mayoría de los casos, incluso si un correo electrónico falsificado llega a su bandeja de entrada, el daño real solo ocurre si comparte información personal. Entonces, lo más simple que puede hacer es no dar información personal. Convierte en una práctica común no compartir nunca información personal, y listo, estarás limitando significativamente el daño de un ataque de suplantación de identidad por correo electrónico.

8. Evite archivos adjuntos extraños o enlaces desconocidos

Aquí hay otra obviedad: manténgase alejado de archivos adjuntos y enlaces desconocidos o extraños. Puede hacerlo examinando cada elemento de un correo electrónico y buscando señales sospechosas, como errores ortográficos, errores tipográficos o extensiones de archivo desconocidas. También puede intentar averiguar la fuente de un enlace haciendo clic con el botón derecho o tocándolo prolongadamente.

Envolver

No se puede negar que los ataques de suplantación de identidad por correo electrónico ocurrirán en algún momento. Por lo tanto, depende de nosotros tomar las medidas adecuadas para prevenirlo o identificarlo antes de que cause un daño real.

Siguiendo estos sencillos métodos, puede asegurarse de que su bandeja de entrada esté a salvo de las intenciones maliciosas de los atacantes. Esperamos haberte ayudado a aprender un poco sobre la suplantación de identidad por correo electrónico y cómo abordarla. ¡Manténganse a salvo, amigos! ¡Feliz envío de correos electrónicos!

Lecturas adicionales

VPN: ¿Cómo funciona y cómo elegir la correcta?

Los 9 mejores limpiadores de correo electrónico en 2023 (de pago y gratuitos)

¡Las 9 mejores herramientas de espionaje para vigilar a los competidores!

11 herramientas de verificación de correo electrónico para verificar en 2023

¡21 complementos de Gmail para profesionales inteligentes!

¡Las 11 mejores herramientas y software de seguimiento de correo electrónico!