Cómo crear un plan de respuesta a incidentes de ciberseguridad: una guía paso a paso

Publicado: 2022-05-07Administre las filtraciones de datos y mitigue las pérdidas con un plan de respuesta a incidentes de ciberseguridad.

El costo cada vez mayor de lidiar con los ataques cibernéticos puede ser paralizante para las pequeñas y medianas empresas (PYMES), especialmente si no cuentan con el plan de detección y recuperación adecuado.

Se espera que el impacto financiero de los ataques al sistema ciberfísico (CPS) en las empresas supere los $ 50 mil millones para 2023, según la investigación de Gartner. Este costo incluye seguros, litigios, indemnizaciones, multas reglamentarias y pérdida de reputación. Gartner también predice que para 2025, el 75 % de los directores ejecutivos (CEO) serán personalmente responsables de los incidentes de CPS.

Con este fin, tener un plan de respuesta a incidentes de ciberseguridad ayudará a su pequeña empresa a monitorear con precisión los sistemas, detectar cualquier incidente de seguridad e implementar métodos de prevención o recuperación para mitigar pérdidas.

En este artículo, explicamos cómo crear un plan de respuesta a incidentes de ciberseguridad en cinco pasos. Pero antes de entrar en detalles, comencemos por comprender qué es un plan de respuesta a incidentes cibernéticos y por qué debería tener uno para su pequeña empresa.

¿Qué es un plan de respuesta a incidentes de ciberseguridad?

Un plan de respuesta a incidentes de seguridad cibernética es un conjunto documentado de instrucciones que ayudan a las empresas a detectar ataques cibernéticos de manera rápida y eficiente, aislar cualquier sistema o red afectada (en respuesta al ataque) y recuperarse de la pérdida resultante.

Dado que un ataque cibernético puede afectar a su organización en todas las funciones, el plan que diseñe debe tener en cuenta todas las funciones y departamentos, incluidos recursos humanos, finanzas, servicio al cliente, legal, cadena de suministro, comunicaciones con los empleados y operaciones comerciales.

Aquí hay una comparación rápida entre dos empresas con y sin un proceso de respuesta a incidentes de ciberseguridad. Si bien ambos están comprometidos por el mismo ataque, el negocio B podría reducir el impacto debido a una planificación adecuada.

Negocio A (No tiene CIRP) | Negocio B (Tiene un CIRP) |

|---|---|

Detecta un incidente de seguridad pero no está seguro de cómo responder. | Detecta un incidente de seguridad junto con su tipo. |

Lleva varias horas preparar un informe detallado para la declaración. | Declara rápidamente el incidente después de confirmarlo con el director de seguridad de la información y los expertos en respuesta a incidentes. |

Dado que la identificación y declaración de incidentes tomó tiempo, la brecha de seguridad se extendió a otros procesos comerciales además del sistema afectado inicialmente. | Aísla inmediatamente el sistema, el usuario y el objeto afectados del resto de los procesos comerciales. |

Ningún socio forense para recopilar evidencia para el equipo legal y asesoramiento sobre la recuperación. | Llama al socio forense para recopilar pruebas del ataque y consejos sobre la recuperación. |

La recuperación no pudo ocurrir debido a la falta de evidencia, lo que resultó en una pérdida. | La recuperación oportuna salvó al negocio de la pérdida. |

Paso #1: Construya un plan de acción

La elaboración de un plan de acción es el caballo de batalla de todo el proceso de planificación de respuesta a incidentes. El documento del plan debe tener los siguientes elementos:

Una declaración de misión

Una declaración de misión define claramente el propósito del proceso de planificación de respuesta a incidentes, lo que le permite a usted y a otras partes interesadas comprender el alcance del trabajo que se está realizando. Como es posible que cada una de las partes interesadas involucradas en el proceso de planificación no sean expertos en seguridad y riesgo, la declaración de la misión, con términos y definiciones explicados, los ayudará a mantenerse en la misma página y tomar decisiones cruciales cuando sea necesario.

Aquí hay algunos ejemplos de declaraciones de misión:

- Defiéndete de las amenazas a la ciberseguridad

- Crear un equipo de respuesta a incidentes

- Investigar los ciberataques y sus tipos, y declarar su impacto en el negocio

- Reúna evidencia del ataque y trabaje con las fuerzas del orden público para verificar si alguna regulación legal se ve afectada.

Funciones y responsabilidades definidas

Definir claramente las funciones y responsabilidades de las partes interesadas hará que el proceso de planificación sea altamente prospectivo: todos tendrán una dirección para trabajar y no habrá confusión. Puede definir funciones y responsabilidades mediante la creación de un cuadro de conductor, responsable, consultado e informado (DACI).

Un gráfico DACI, también conocido como gráfico RACI, define qué parte interesada está involucrada en qué etapa y qué se espera que haga. Sirve como una representación visual del papel funcional que desempeña cada parte interesada. Aquí hay una plantilla DACI gratuita para comenzar.

D-Conductor | Individuos que conducen una tarea (p. ej., CISO) |

|---|---|

A – Responsable | Individuos responsables del éxito de la tarea (p. ej., director del proyecto)  |

C – Consultado | Individuos que necesitan ser consultados para obtener información o afirmación (por ejemplo, expertos en la materia) |

Informé | Individuos que necesitan estar informados sobre el progreso y las actualizaciones de la tarea (por ejemplo, liderazgo). |

Paso #2: Reúna recursos para apoyar su planificación

Una vez que haya superado la planificación, el siguiente paso es recopilar herramientas y recursos para respaldar su plan. Por ejemplo, si identifica la exfiltración de datos Una violación de seguridad de datos en la que usuarios no autorizados roban, eliminan o mueven datos críticos para una empresa. como un riesgo potencial, debe contar con herramientas como el software de prevención de pérdida de datos.

Algunos elementos esenciales para asegurarse de que está equipado con los recursos adecuados son:

Casos de uso para el monitoreo de seguridad

El monitoreo de seguridad forma la base para implementar su plan a tiempo y detectar incidentes con precisión, lo que lo convierte en un paso crucial en el proceso. Estudiar casos de uso (ejemplos en vivo de métodos de monitoreo de incidentes utilizados anteriormente dentro del negocio) e implementar los métodos probados en su proceso de monitoreo actual no solo aumentará su tolerancia al riesgo sino que también ayudará a planificar los objetivos de respuesta.

Detección de problemas de seguridad

Encontrar los recursos adecuados para detectar y solucionar problemas de seguridad en las funciones comerciales es tan importante como tener casos de uso. Puede utilizar el software de gestión de incidentes para registrar, informar y priorizar varios incidentes relacionados con TI, desde infracciones de seguridad de datos hasta fallas en el funcionamiento del sistema. El software asigna tickets al personal de TI y envía notificaciones a las partes interesadas tan pronto como surge un problema para reducir al mínimo el tiempo de inactividad.

Paso #3: Poner las cosas juntas

El siguiente paso es reunir todo el arduo trabajo que ha realizado hasta ahora en la planificación y recopilación de recursos. La mayor parte de sus esfuerzos en este paso se dedican a determinar y comprender los datos recopilados y alinearlos con las diferentes fases del plan de acción preparado. El objetivo es verificar la preparación de su equipo para comenzar a crear un plan de respuesta a incidentes de seguridad.

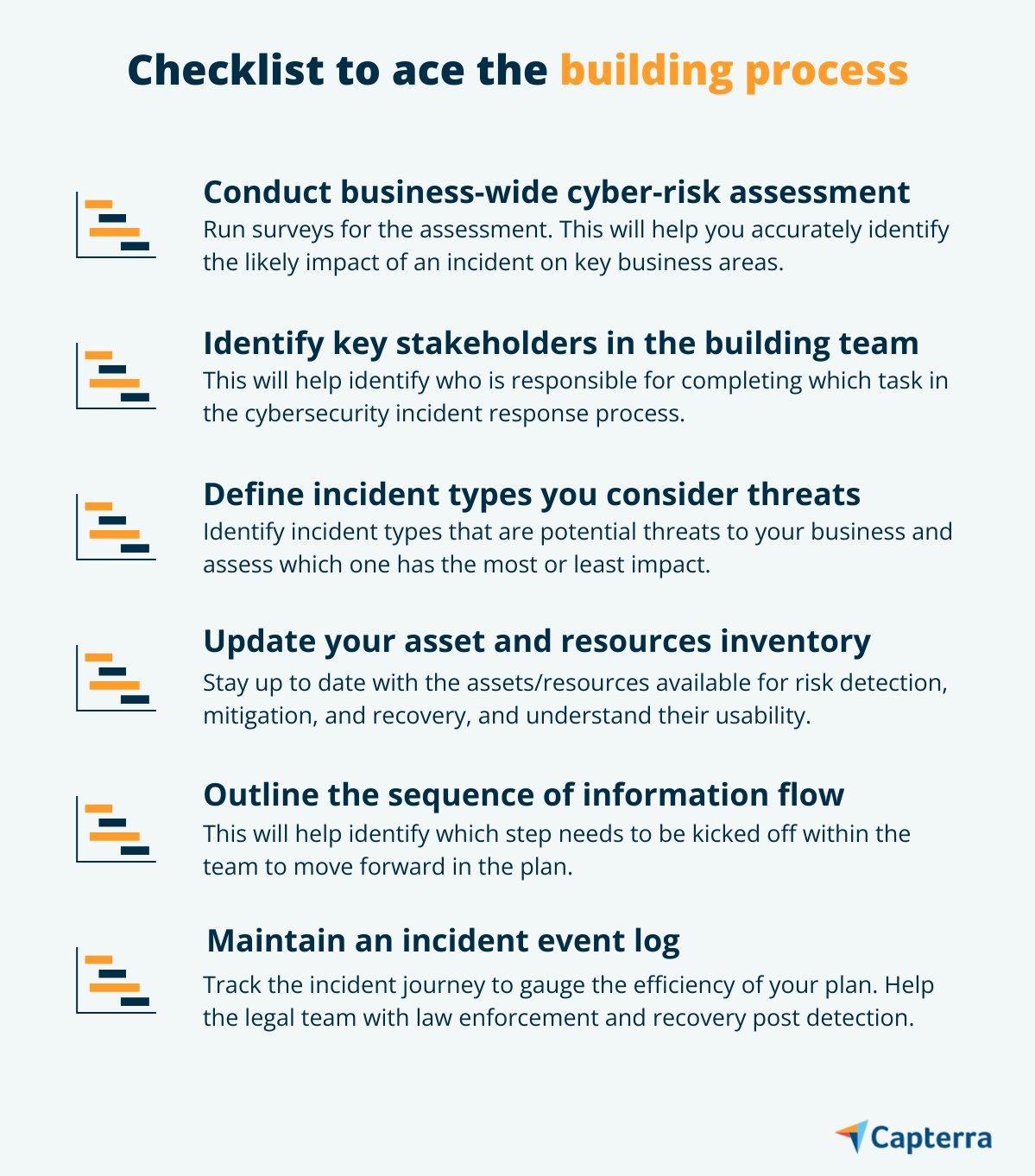

Paso #4: Ejecutar el proceso de construcción

Una vez que todo esté en su lugar, estará listo para comenzar a construir su plan de respuesta a incidentes de ciberseguridad. Asegúrese de que el plan y los recursos identificados estén bien comunicados a los miembros del equipo de respuesta a incidentes y otras partes interesadas. Esto ayudará a reducir el impacto de un incidente de seguridad.

Paso #5: Aprende, optimiza e improvisa

Ahora que ha creado su plan de respuesta a incidentes de seguridad cibernética, es hora de analizar todo el proceso de construcción, documentar los aprendizajes (tanto errores como éxitos) y usarlos para optimizar y mejorar aún más el proceso de construcción. La optimización podría ser cualquier cosa, desde usar un conjunto diferente de recursos hasta involucrar a miembros adicionales del equipo en el proceso de creación del plan. Sin embargo, todo eso depende de cómo resultó ser su plan de respuesta a incidentes de ciberseguridad.

La optimización puede ir acompañada de una ronda de ejercicios de aprendizaje y capacitación para afinar aún más el proceso y maximizar la eficiencia del equipo.

Crear un plan de respuesta a incidentes de ciberseguridad es el mejor mecanismo de defensa

Tener un CIRP puede ayudar a su equipo de seguridad a responder a los incidentes de manera proactiva y uniforme, mejorando así su capacidad de respuesta a incidentes. Todo lo que necesita son los recursos, las herramientas y el plan de acción correctos para decidir el flujo de trabajo.

Entonces, ¡comience a construir su plan de respuesta a incidentes de ciberseguridad hoy!

¿Quieres saber más sobre ciberseguridad? Consulte estos recursos adicionales:

- Las mejores herramientas de software de ciberseguridad

- 4 consejos de expertos para mejorar la ciberseguridad de su pequeña empresa

- ¿Cómo hacer crecer tu negocio con ciberseguridad?

- 11 certificaciones de ciberseguridad para prepararte para la guerra de la red mundial

- 7 tipos comunes de ciberataques