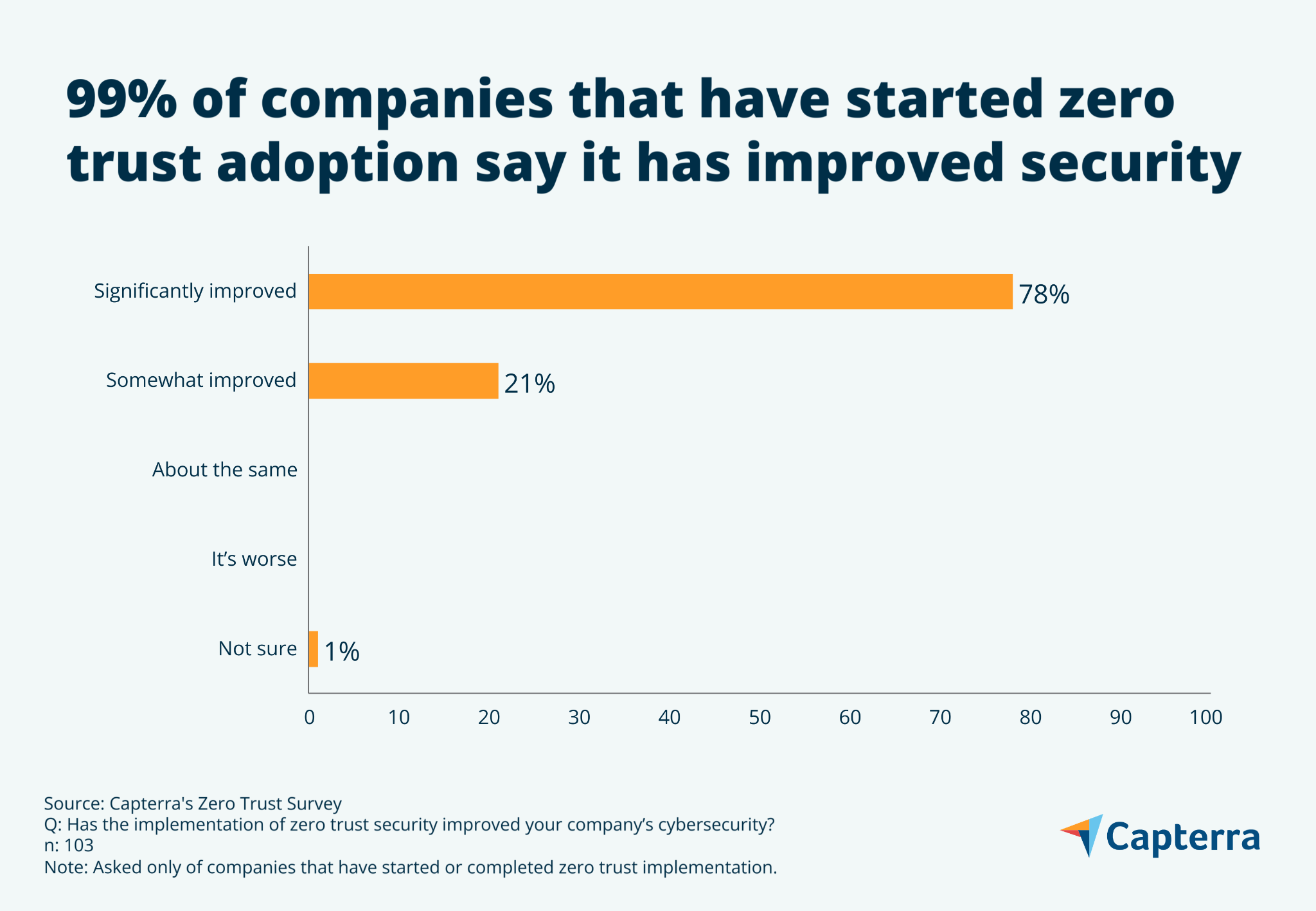

ゼロ トラストを採用している企業の 99% が、ゼロ トラストによってサイバーセキュリティを改善すると回答

公開: 2022-08-18ゼロトラストを採用した人の 99% が、ほぼ満場一致で、会社のサイバーセキュリティが改善されたと述べています。 会社のゼロトラストジャーニーを開始するために知っておくべきことは次のとおりです。

ゼロトラストはセキュリティ戦略ですが、考え方でもあります。 信頼がないという意味ではありませんが、暗黙の信頼がないという意味です。 クリア? いいえ? よし、掘り下げよう。

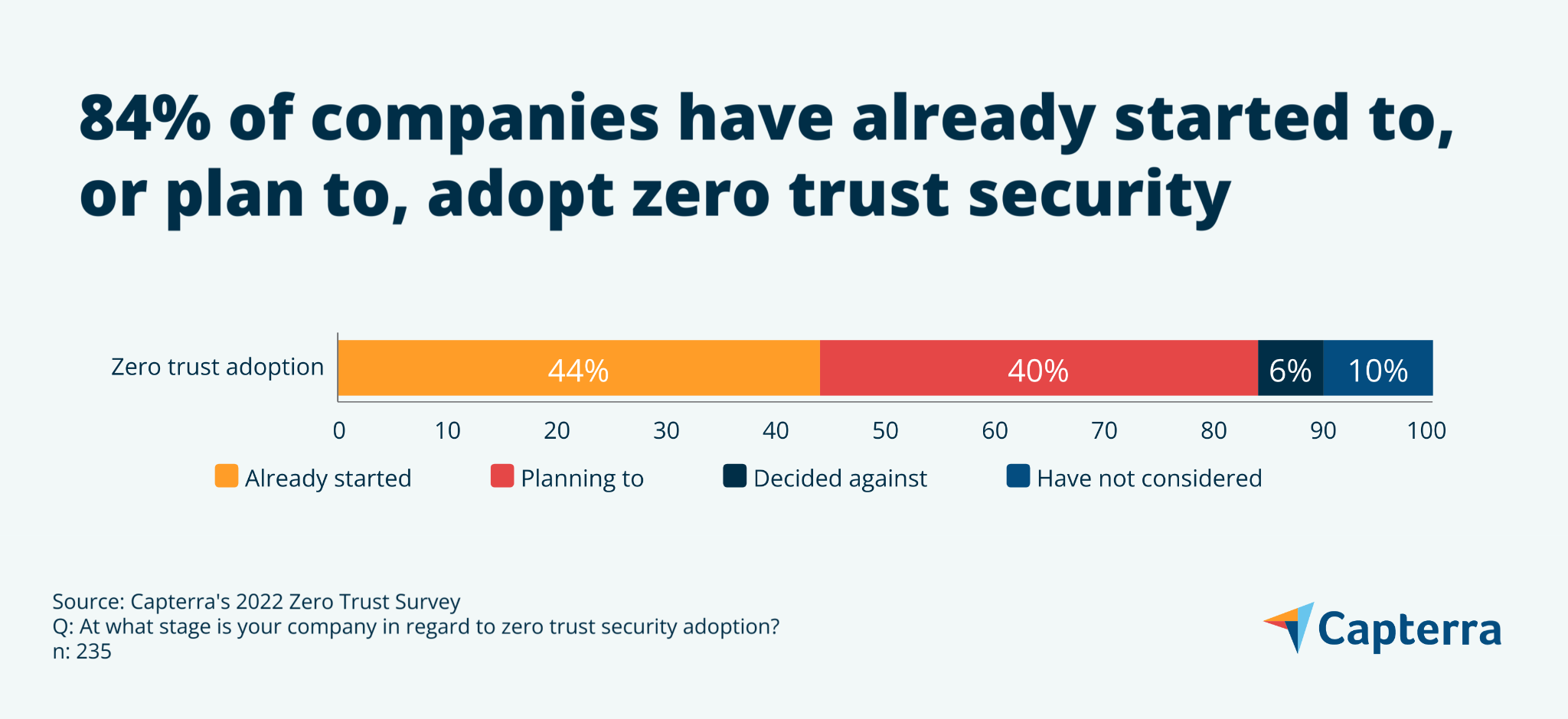

2022 年のゼロ トラスト調査[*]では、 84% の企業がゼロ トラスト戦略の採用を決定したことが明らかになりました。 あなたの会社がセキュリティの脅威の増大を懸念している場合は、ゼロトラストへの切り替えの利点とそれに伴う課題への対処方法について学びましょう。

ゼロ トラストとは何ですか? なぜ私はゼロ トラストについてよく耳にしますか?

ゼロ トラストは、ユーザーを明示的に識別し、ネットワークへの適切な量のアクセスを許可することで、ビジネスのセキュリティを最適化することを容易にする戦略です。

ゼロ トラストは、暗黙の信頼の控えめなモットーである「信頼するが検証する」を無慈悲な格言「決して信頼せず、常に検証する」に置き換えます。 皮肉に聞こえるなら、そうすべきです。 ゼロ トラスト セキュリティは、違反は避けられないか、すでに発生しているという考え方の下で機能します。

したがって、ゼロトラスト セキュリティは、歴史的に IT インフラストラクチャのデフォルトであった暗黙のトラストセキュリティの直接の代替として機能します。 暗黙の信頼では、誰かがセキュリティ境界内に入ると、それ以上精査することなく暗黙的に信頼します。 この戦略は、最新の標的型脅威環境には不十分であることが証明されています。

以下で説明するゼロトラストのセキュリティの改善点は、多種多様です。 ゼロトラスト戦略は、CISA [1]や NIST [2]などの組織によってすでに推奨されており、現在、バイデン大統領の国家サイバーセキュリティ改善命令の下で連邦政府機関に義務付けられています[3] 。

ゼロ トラストへの動きが迫っていることをさらに示しているのは、私たちが調査した企業の 44% がすでにゼロ トラストの実装を開始しており、さらに 40% が将来的にゼロ トラストを採用する計画を立てていることです。 今後導入を予定している企業のうち、72%が来年中に導入を開始する予定です。

しかし、ゼロトラストの大量採用は避けられないにもかかわらず、私たちの調査によると、調査対象の IT プロフェッショナルのほぼ半数 (47%) が、会社の経営陣がゼロトラスト セキュリティを理解していないと述べています。 さらに悪いことに、回答者の 40% が、ゼロトラスト セキュリティの実装に必要な新しいテクノロジの予算を確保するのに苦労していると述べています。

これらの問題は組織のゼロトラストへの移行を複雑にする可能性がありますが、今日の急速にエスカレートする脅威環境では、暗黙の信頼セキュリティ戦略を使用して十分なセキュリティを維持することはできません。

すでに使用しているセキュリティ アプローチ (つまり、暗黙の信頼) の何が問題になっているのでしょうか?

暗黙の信頼セキュリティ モデルは過ぎ去った時代のために設計されたものであり、現在のサイバーセキュリティの脅威にはもはや適していません。 以前は、ほとんどの作業が外部の脅威との接続がほとんどない閉鎖されたネットワーク内で行われていたため、ユーザー名とパスワードで十分と思われ、セキュリティ境界内で操作している人は誰でも信頼できると考えがちでした。

今日に至るまで、企業はさまざまなサービスとしてのソフトウェア (SaaS) プラットフォームに接続され、クラウドベースのデータ ストレージ ソリューションに依存しており、世界中でリモート ワーカーをホストすることが増えています。 つまり、セキュリティ境界が拡大し、攻撃対象領域が拡大しています。

さらに、サイバーセキュリティの脅威自体は、一般的に受動的なマルウェア感染から、高度に組織化された犯罪組織によってしばしば開始される、特定の企業や個人を対象としたますます標的を絞った破壊的な攻撃へと変化しています。 これらの理由から、企業は ID を継続的に検証し、潜在的な攻撃の影響を最小限に抑えるセキュリティ戦略を必要としています。

では、ゼロトラストは暗黙のトラストよりも優れているのでしょうか? ゼロトラストの採用を開始または完了した企業のほぼ満場一致の 99% が、自社のサイバーセキュリティが改善されたと述べており、78% がサイバーセキュリティが大幅に改善されたと述べています。

ゼロトラストのビジネス価値とは?

ゼロ トラストは、IT インフラストラクチャの回復力を高め、ビジネスの中断を減らすように設計されています。 最近のランサムウェアの影響に関する調査[**]では、攻撃による最大の影響は生産性にあり、攻撃の 4 分の 1 以上が 24 時間以上続きます (1 週間以上続く攻撃は 8% を含む) ため、これは重要です。 したがって、被害者が身代金を支払わないランサムウェア攻撃では、被害者の 3 人に 1 人 (34%) が依然として 50,000 ドル以上の損失を被っていることは驚くべきことではありません。

ゼロトラストは、ランサムウェアなどのサイバー攻撃の脅威を、最初から防御するだけでなく、攻撃された場合にネットワーク全体を移動する能力を制限することによって軽減します. これは、ネットワークの一部へのアクセスがネットワーク全体へのアクセスを意味しないように、データ分類、アクセス権限の制限、ネットワーク セグメンテーションなどの戦略を使用して達成されます。

私たちの調査によると、ゼロトラスト採用の最大の理由はデータ セキュリティの強化 (72%) であり、次に ID とアクセス管理の改善の必要性 (63%) です。 ほとんどのサイバー攻撃には、資格情報の漏えいやパスワードのハッキングが含まれますが、データ プライバシー規制の増加により、企業はデータ セキュリティ慣行の強化を迫られていますが、これらはすべてゼロ トラストによって対処されています。

さらに、最新のハイブリッド ワーク環境は、リモート ワーカーをサポートしながら、不正アクセスを防止できる柔軟性を備えている必要があります。 ゼロ トラスト ネットワーク アクセス (ZTNA) は、VPN などの脆弱なネットワーク テクノロジを置き換えることで、リモート ワークのセキュリティをサポートします。

ゼロトラスト実装の課題は何ですか?

当社のゼロ トラスト調査によると、ワークフローに影響を与えずにデータ アクセスを制限することは、既にゼロ トラストを実装している企業 (49%) が直面する最大の課題であり、新しいセキュリティ ポリシーの開発 (47%)、およびゼロ トラスト ベンダーの選択 (46%) がそれに続きます。 %)。 これらのそれぞれを見てみましょう。

ワークフローに影響を与えずにデータ アクセスを制限する

ゼロトラストを採用する場合、企業は、従業員、請負業者、およびビジネス パートナーが必要なデータへのアクセスを制限しながら、必要なデータにアクセスできるようにする必要があります。

以前に利用可能だったシステムやデータへのアクセスを削除すると、無計画に処理するとフラストレーションが生じる可能性があることを認識しておくことが重要です。 だからこそ、ゼロトラストを成功させるためには、企業文化の一部でなければなりません。 従業員は、ゼロトラストは信頼されていないという意味ではなく、単にビジネスが最新の脅威環境で成功できるようにすることを目的としていることを理解する必要があります。

新しいセキュリティ ポリシーの開発

通常、ゼロ トラストでは、特定のワークロードに適応するきめ細かなネットワーク セグメンテーションとともに、より広範な ID およびアクセス管理ポリシーを開発する必要があります。 既存のセキュリティ管理策は、コストと必要な移行期間の両方のために、少しずつ置き換えられる可能性があります。 一方、IT スタッフは、重複する標準を維持する責任を負うことがよくあります。

ゼロトラスト ベンダーの選択

ゼロ トラストはバズワードであり、無数のソフトウェア ベンダーの製品に機能として追加されています。 ここ Capterra のカタログには、ゼロトラスト機能を主張する 1000 以上の製品が掲載されています。 そうかもしれませんが、ゼロ トラストは明らかにセキュリティ ツールであると同時にマーケティング ツールにもなり、その意味をさらに混乱させ、選択プロセスを複雑にしています。

ゼロトラストは旅であり、目的地ではありません

ランサムウェア攻撃、リモート ワーカー、クラウドベースのあらゆるものは、企業がゼロトラスト セキュリティへの最終的な移行計画を開始しなければならない理由のほんの一部です。 そうは言っても、ほとんどの企業がすぐにゼロトラスト アーキテクチャに完全に移行できる可能性は低いでしょう。 ゼロトラストに向けた取り組みで会社が達成するすべてのマイルストーンは、会社の安全性を高めます。

調査方法

* Capterra の 2022 ゼロ トラスト調査は、2022 年 6 月に米国の 235 人の回答者を対象に実施され、ゼロ トラストの採用傾向について詳しく知ることができました。 すべての回答者は、自社の IT プロフェッショナル、エグゼクティブ、または所有者のいずれかであると特定されました。

** Capterra の 2022 年ランサムウェア影響調査は、ランサムウェア攻撃を経験した 300 人の米国ビジネス リーダーを対象に 2022 年 5 月に実施されました。 すべての回答者は対応チームの一員であるか、会社の対応を十分に認識していました。

ソース

- ゼロ トラスト成熟度モデル、CISA

- ゼロ トラスト アーキテクチャ、NIST

- 国家のサイバーセキュリティの改善に関する大統領令、ホワイトハウス