WordPress セキュリティ – ウェブサイトをハッカーから保護するための 24 のヒント

公開: 2018-10-15ウェブサイトを管理するときは、WordPress のセキュリティを最優先する必要があります。 Web サイトをデザインし、コンテンツを公開し、製品をオンラインで販売しますが、WordPress のセキュリティを真剣に考えていないと、いつでもサイトがハッキングされる可能性があります。

毎日 30,000 の Web サイトがハッキングされ、2,000 以上の Web サイトが Google によってブラックリストに登録されています。 あなたも例外ではありません。 政府の Web サイトがハッキングされる可能性があるのなら、なぜあなたの Web サイトはハッキングされないのでしょうか?

ある朝、目を覚ますと、WordPress サイトにアクセスできず、次のようなランダムなメッセージが表示されます。

「 your website is hacked by xyz 」 –サイトがハッキングされています

「この先のサイトにはマルウェアが含まれています」 – Google によってブラックリストに登録されました

これは、Web サイトで直面する可能性のある最悪の事態です。

しかし、なぜ WordPress なのか?

WordPress は、Web 上の全 Web サイトの 31% (8000 万) 以上を支えています。 W3Techs によると、 WordPress は他のプラットフォームよりも多くの CMS 市場シェアの 60% を占めており、これはハッカーを引き付けるかなり確実な理由です。

しかし、パニックにならないでください。 WordPress のセキュリティを強化することは非常に簡単で、あなたも実行できます。

この記事では、ウェブサイトをハッカーやマルウェアから保護するための 24 の最高の WordPress セキュリティのヒントを紹介します.

「彼らが発見する前に、あなたの宮殿への門を消してはどうですか?」 – WPマイウェブ

WordPress の一般的なセキュリティ問題

WordPress のセキュリティのベスト プラクティスを深く掘り下げる前に、まず、いくつかの一般的な WordPress セキュリティの問題を理解しましょう。

多くのユーザーは、WordPress はビジネスで使用するのに安全なプラットフォームではないと考えていますが、これはまったく真実ではありません。 これは、WordPress のセキュリティに関する知識が不足していること、システム管理が不十分であること、古い WordPress ソフトウェアやプラグインを使用していることなどが原因です。

多くの WordPress 初心者は、Web サイトを作成すれば終わりであり、セキュリティのメンテナンスは必要ないと考えています。 これが、サイトを脆弱なままにしている方法です。

ハッカーがサイトの脆弱性を発見すると、サイトを簡単に悪用できます。

一般的な WordPress のセキュリティ問題を確認してみましょう。

1.ブルート フォース攻撃:

ブルート フォース攻撃では、自動化されたスクリプトを使用して、ユーザー名とパスワードのさまざまな組み合わせを生成します。 ハッカーは、WordPress のログイン ページを使用してブルート フォース攻撃を実行します。

単純なユーザー名とパスワードを使用している場合、この攻撃の次の犠牲者になる可能性があります。

2.クロス サイト スクリプティング (XSS):

クロス サイト スクリプティングは、攻撃者が悪意のあるコード/スクリプトを信頼できる Web サイトに挿入する攻撃の一種です。 このハッキング方法は、Web サイトを閲覧しているユーザーにはまったく見えません。

これらの悪意のあるスクリプトは匿名で読み込まれ、ユーザーのブラウザーから情報を盗みます。 ユーザーが任意のフォームに任意のデータを入力したとしても、データが盗まれる可能性があります。

3. SQL インジェクション:

WordPress は MySQL データベースを使用してブログ情報を保存します。

ハッカーが WordPress データベースにアクセスすると、SQL インジェクションが発生します。 WordPress データベースをハッキングすることで、ハッカーはサイトへのフル アクセスを持つ新しい管理者アカウントを作成できます。

また、MySQL データベースにデータを挿入したり、悪意のある Web サイトやスパム Web サイトへのリンクを追加したりすることもできます。

4.バックドア:

「バックドア」という名前で、その意味が理解できます。

バックドアとは、ハッカーが通常の認証プロセスをバイパスし、ウェブサイトの所有者に気付かれずにウェブサイトに侵入できるようにするハッキング手法です。

Web サイトをハッキングした後、ハッカーは通常、足跡を残し、ハッキングが削除された後でも Web サイトに再度アクセスできるようにします。

5.製薬ハック:

WordPress Pharma ハッキングは、バイアグラ、ネキシウム、シアリスなどのウェブ上で禁止されているスパムのような薬局のコンテンツで検索エンジンの結果を埋める一種のウェブサイト スパムです。

他の WordPress ハッキングとは異なり、医薬品ハッキングの結果は検索エンジンにのみ表示されます。 そのため、Web サイトやソース コードを表示しただけでは、ハッキングを特定することはできません。

Google にアクセスして、 site:domain.com と入力します。 検索結果にウェブサイトのコンテンツ (薬局のコンテンツではない) が表示される場合、そのサイトは製薬会社のハッキングの影響を受けていません。

このハッキングの目的は、タイトル タグを有害なリンクでオーバーライドして、最も価値のあるページを悪用することです。 言うまでもなく、問題を早期に検査しないと、Google や Bing などの検索エンジンが悪意のあるコンテンツを提供する Web サイトをブラックリストに登録する可能性があります。

6.悪意のあるリダイレクト:

WordPress の悪意のあるリダイレクトは、サイト訪問者がギャンブル、ポルノ、出会い系サイトなどのスパム サイトに自動的にリダイレクトされるハッキングの一種です。 このハッキングは、悪意のあるコードが Web サイトのファイルまたはデータベースに挿入されたときに発生します。

サイトが訪問者を違法または悪意のあるサイトにリダイレクトする場合、サイトは Google によってブラックリストに登録される可能性があります。

WordPress のセキュリティが重要な理由

あなたのウェブサイトはあなたのブランド、あなたのビジネス、そして最も重要なことにあなたの顧客との最初の接触を表しています。

ビジネスを維持し、トラフィックを増やすには、おそらく数年かかりました。 あなたの聴衆はあなたの記事を愛し、あなたの製品を信頼しています。

WordPress サイトが安全でない場合、サイトと顧客の両方がさまざまな形で影響を受けます。 ハッカーは、ユーザーの個人情報、パスワード、クレジット カードの詳細、取引情報を盗み、マルウェアをユーザーに配布する可能性があります。

サイトがハッキングされた場合、トラフィックが大幅に減少していることに気付くでしょう。 さらに、Google はあなたのウェブサイトをブラックリストに登録します。

Google ブログによると、ハッキングされた Web サイトの数は、2015 年に比べて 2016 年に約 20% 増加しています。

Securi の調査によると、Google は毎日 10,000 を超える Web サイトをブラックリストに登録しています。

ビジネスに真剣に取り組んでいる場合は、WordPress のセキュリティに特に注意を払う必要があります。

最高のWordPressセキュリティガイド

- 優れた WordPress ホスティングを入手する

- WordPress のバージョンを最新の状態に保つ

- Null/クラックされたテーマやプラグインを使用しないでください

- 強力なパスワードを使用する

- (2FA) 二要素認証を追加

- WordPress のログイン URL を変更する

- ログイン試行を制限する

- サイトを定期的にバックアップする

- WordPress セキュリティプラグインを使用する

- アイドル状態のユーザーを自動的にログアウトする

- WordPressログインページにセキュリティの質問を追加する

- デフォルトの「admin」ユーザー名を変更する

- 可能な限り低いロールにユーザーを割り当てる

- ファイルの変更とユーザーのアクティビティを監視する

- SSL 証明書をインストールする

- 使用していないテーマとプラグインを削除する

- WordPress ダッシュボードでのファイル編集を無効にする

- パスワード保護 WordPress ログインページ

- ディレクトリの参照を無効にする

- WordPress のバージョン番号を削除する

- WordPress データベース テーブルのプレフィックスを変更する

- 信頼できる WordPress テーマとプラグインのみを使用する

- PHP エラー報告を無効にする

- WordPress に HTTP セキュア ヘッダーを追加する

準備? はじめましょう。

1.優れた WordPress ホスティングを入手する

WordPress ホスティングは、WordPress のセキュリティを向上させる上で重要な役割を果たします。

あなたはホスティングサービスの料金を支払っていて、あなたのウェブサイトは彼らの管理下に置かれています. そのため、Web サイトに適切な WordPress ホスティングを選択する前に注意が必要です。

A2Hosting、Bluehost などの共有ホスティングは、トラフィックの少ないブログを運営するのに最適なホスティング オプションです。 しかし、共有ホスティングでは、クロスサイト汚染の可能性が常にあります。

クロスサイト汚染は、ハッカーが脆弱な Web サイトを介して Web サーバーにアクセスし、同じ Web サーバー上の他のすべての Web サイトを悪用できる場合に発生します。

管理された WordPress ホスティング プロバイダーを使用することをお勧めします。 マネージド WordPress ホスティング会社は、Web サイトに多層セキュリティ オプションを提供しています。 彼らのホスティング プラットフォームは非常に安全で、毎日のマルウェア スキャンを提供し、外部からの攻撃を防ぎます。 とにかく、サーバーでマルウェアを見つけた場合は、責任を負い、即座に削除します。

また、毎日のバックアップ、無料の SSL 証明書、24 時間年中無休のエキスパート サポートも提供しています。

WPEngine 管理の WordPress ホスティング会社をお勧めします。 WordPressサイトを保護するために複数のセキュリティレイヤーを提供します. 彼らの計画では、毎日のバックアップ、無料の SSL、グローバル CDN、および 24 時間年中無休のエキスパート サポートを利用できます。

WPEngineにアクセスしてください。 [このリンクに追加された割引コード]

トップに戻る

2. WordPress のバージョンを最新に保つ

WordPress サイトを最新の状態に保つことは、WordPress のセキュリティを強化するための優れたセキュリティ プラクティスです。 この更新には、WordPress のバージョン、プラグイン、およびテーマが含まれます。

最近の調査で、Securi は、WordPress に感染した Web サイト全体の 56% がまだ古い状態であると分析しました。 あなたがそれらの1人である場合、あなたは危険にさらされています。

毎日新しい脆弱性が発見されており、それらを止める方法はありません。 古いソフトウェアやプラグインには、ハッカーがサイトを悪用するために使用できる脆弱性が含まれている可能性があります。

更新のたびに、開発者は新機能を追加し、セキュリティ ホールにパッチを当て、バグを修正します。WordPress ソフトウェアと同様に、WordPress のテーマとプラグインも更新する必要があります。

良いことは、WordPress が自動的に更新を展開し、ユーザーに通知することです。

WordPress のバージョン、プラグイン、およびテーマの更新は非常に簡単で、WordPress 管理ダッシュボードから実行できます。

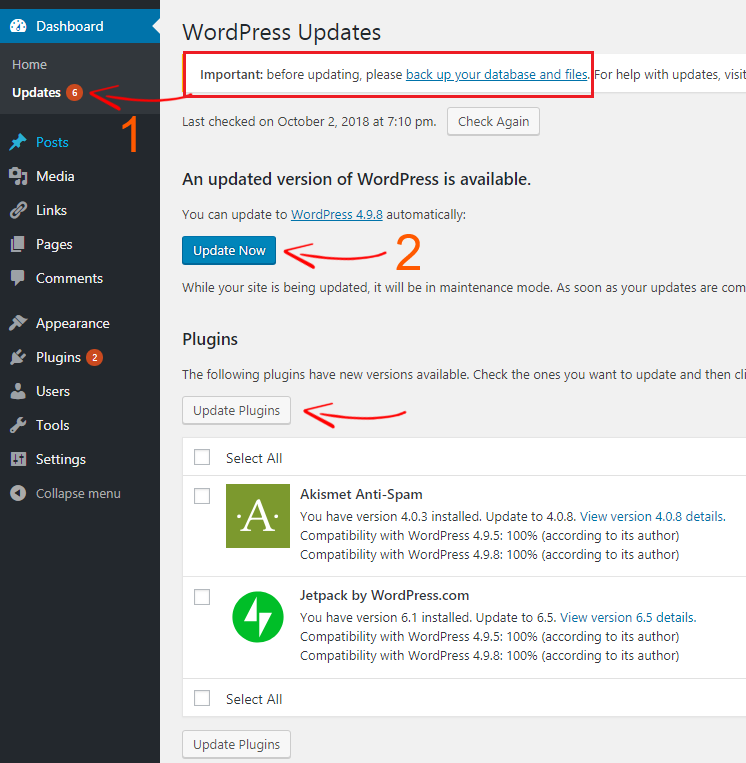

WordPress、プラグイン、およびテーマを更新する方法は?

最初に WordPress ダッシュボードにログインし、 [ダッシュボード] > [更新]に移動します。 そこで、利用可能な新しいアップデートがあるかどうかを確認できます。

注: WordPress のバージョンを更新する前に、ファイルとデータベースの完全なバックアップを取ってください。 エラーが発生した場合、サイトを以前のバージョンに簡単に復元できます。 クリックするだけで、BlogVault を使用してサイトを簡単にバックアップおよび復元できます。

ページから、 「更新されたバージョンの WordPress が利用可能です」と表示されます。 [今すぐ更新] ボタンをクリックして、WordPress のバージョンを更新します。このプロセスには数秒かかる場合があります。

更新が完了したら、下にスクロールして WordPress プラグインを更新します。 プラグインを 1 つずつ更新することをお勧めします。 まず、プラグインを選択してUpdate Pluginsをクリックします。

同様に、以下のテーマを更新します。

ただし、一部のユーザー、特に技術に精通していないユーザーにとって、更新プロセスは少し注意が必要です。

SiteGround、Kinsta、FlyWheel などの一部のマネージド WordPress ホスティング プロバイダーは、自動更新機能を提供しています。 したがって、スケジュールが忙しい場合や更新が面倒な場合は、これが役立つ可能性があります。

また、WordPress のバージョン、プラグイン、テーマを手動で更新する方法もお読みください。

トップに戻る

3.ヌル化された/クラックされたテーマやプラグインは絶対に使用しないでください

プレミアム プラグインとテーマがより多くの機能を備え、プロフェッショナルに見えるのも不思議ではありません。 ただし、プレミアム製品はどれも無料ではありません。 有料で、プレミアム製品を購入した後、ユーザーはプロダクト キーを入力して製品をアクティブ化する必要があります。

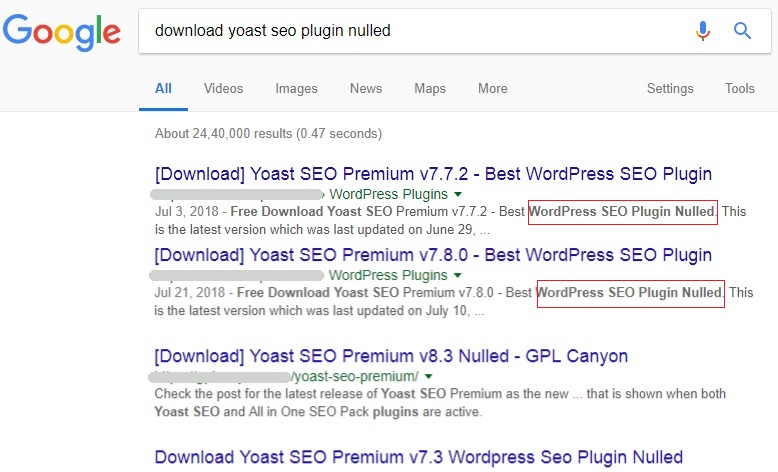

しかし、プレミアム テーマやプラグインを無料で提供する悪意のある Web サイトが多数存在します。 これらのひびの入ったテーマとプラグインは、アクティブ化するためのシリアル キーを必要とせず、更新されることもありません。

これが私が意味することです:

これらの無効化されたテーマとプラグインは、サイトにとって非常に危険です。 ハッカーは特別に悪意のあるコードを挿入し、サイトへのバックドアを作成します。 そのため、彼らは簡単にあなたのウェブサイトにアクセスし、データベースを含めてあなたのウェブサイトをハッキングできます.

そのため、無効化またはクラックされた WordPress テーマやプラグインは絶対に使用しないでください。

WordPress.org からのみ、無料のテーマまたはプラグインのみをダウンロードすることを強くお勧めします。

無料のテーマやプラグインは機能が非常に限られていることを理解しています。 ただし、これらの無料のテーマやプラグインは安全に使用でき、定期的に更新されます。

また読む、WordPressの7つの最高のプレミアムブログテーマ

トップに戻る

4.強力なパスワードを使用する

パスワードは、WordPress サイトにアクセスするための主キーです。 シンプルで短い場合、ハッカーはパスワードを簡単に破ることができます。 ハッキング関連の侵害の80%以上は、脆弱なパスワードまたは盗まれたパスワードが原因で発生しています。

最近の調査で、SplashData は 2017 年の最悪のパスワード 100 個を明らかにしました。

それらのいくつかを次に示します。

- 123456

- パスワード

- 12345678

- クォーター

- 12345

- 123456789

- 入らせて

- 1234567

- フットボール

- 愛してる

- 管理者

- ようこそ

- 猿(笑)

上記のように単純なパスワードの場合は、すぐに変更してください。 適切な強度のパスワードは、10 桁以上で、大文字、小文字、数字、および特殊文字を含む必要があります。

オンラインのパスワード生成ツールを使用して、何千もの安全なパスワードを即座に作成できます。

また、パスワードをコンピュータに保存する必要があります。

簡単にするために、LastPass、Dashlane などのパスワード マネージャー ソフトウェアを使用してすべてのパスワードを管理できます。

ユーザーに強力なパスワードを強制する

デフォルトでは、WordPress には、ユーザーが脆弱なパスワードを入力できないようにする機能はありません。 ほとんどの場合、ユーザーは自分のアカウントに脆弱なパスワードを設定し、ほとんど変更しません。

マルチユーザーの WordPress ブログを運営している場合は、ユーザーに強力なパスワードの使用を強制する必要があります。

このプロセスを簡単にするために、プラグインを使用できます。 Force Strong Passwords プラグインをインストールしてアクティブ化すれば完了です。 これにより、ユーザーや管理者が脆弱なパスワードを入力するのを防ぐことができます。

トップに戻る

5.二要素認証 (2FA) を追加する

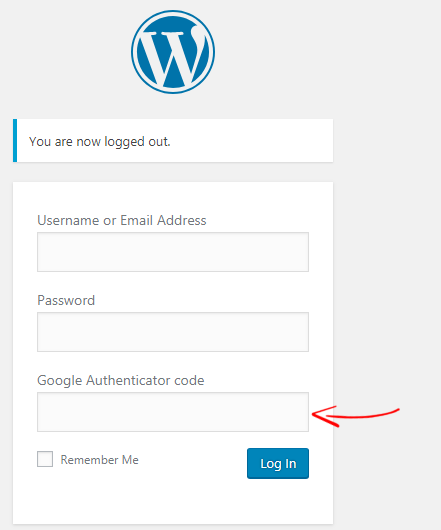

WordPress のセキュリティを強化するもう 1 つの簡単な方法は、WordPress のログイン ページに 2 要素認証 (2FA) を追加することです。 基本的に、2 要素認証または 2 段階認証は、身元を確認するために 2 つの方法を必要とするセキュリティ プロセスです。

デフォルトでは、通常、ユーザー名とパスワードを入力して Web サイトにログインします。 2 要素認証を追加すると、認証プロセスを承認するために、スマートフォン アプリなどの追加の検証プロセスが必要になります。

そのため、誰かがあなたのユーザー名とパスワードを知っている場合、サイトにログインするための確認コードを取得するためにスマートフォンが必要になります。

2 要素認証を追加することで、WordPress のログイン ページを保護するだけでなく、ブルート フォース攻撃を防ぐこともできます。

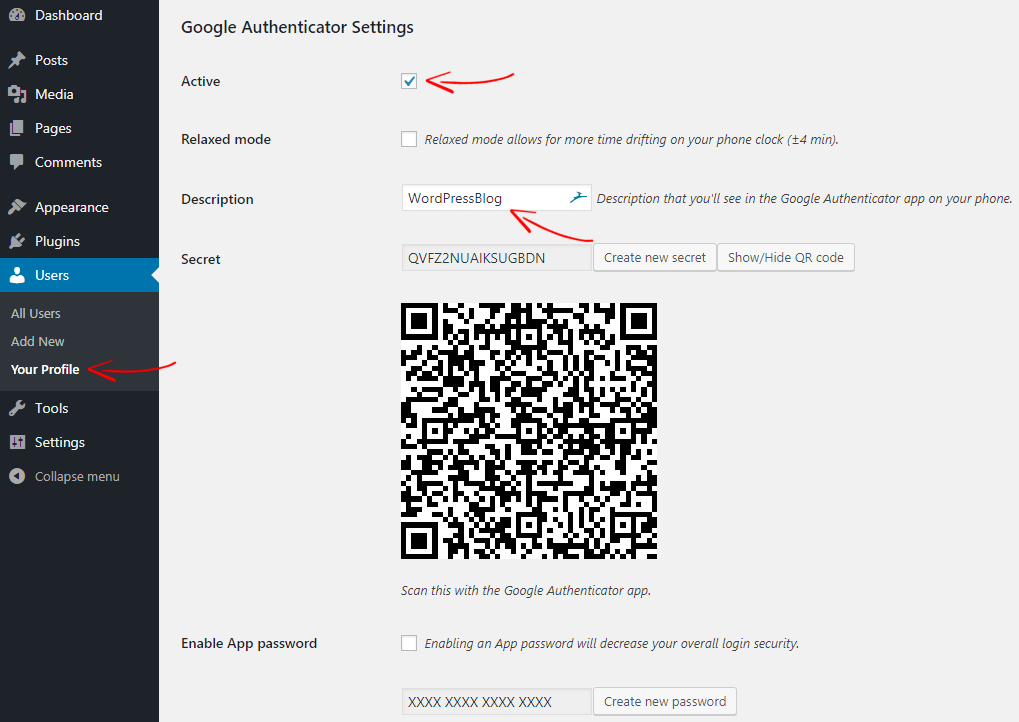

Google 二要素認証 WordPress プラグインを使用すると、二要素認証を簡単に有効にできます。

有効化したら、 [ユーザー] > [ユーザー プロファイル]に移動し、プラグインを有効化します。

次に、携帯電話から Google 認証アプリをダウンロードし、バーコードをスキャンするか、サイトのシークレット コード(上のスクリーンショットを参照) を入力して、Web サイトを追加します。

追加したら、サイトからログアウトします。 ログイン ページに、Google Authenticator モバイル アプリからの確認コードを入力する必要がある追加のフィールドが表示されます。

詳細な手順については、WordPress ログイン ページに Google 2 要素認証を追加する方法に関するガイドを参照してください。

トップに戻る

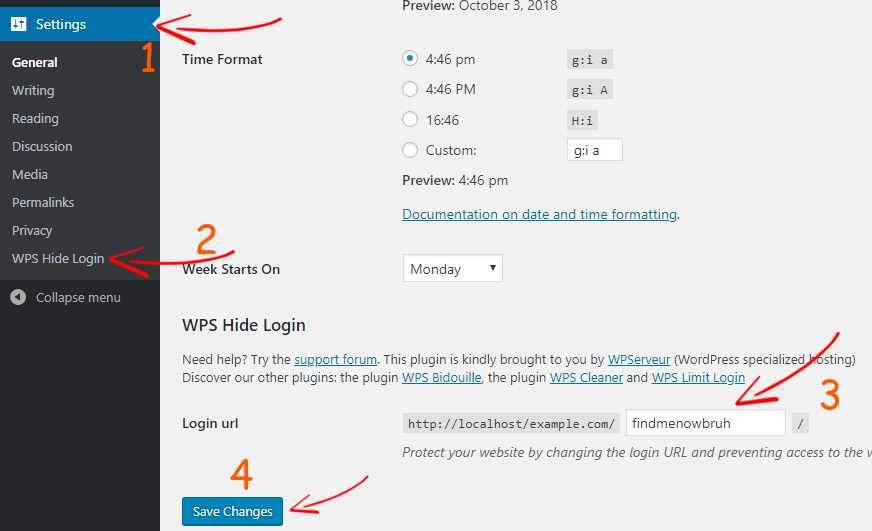

6. WordPress ログインページの URL を変更する

デフォルトでは、 「domain.com/wp-admin」または「domain.com/ 」のようにドメイン名の末尾に「wp-admin」または「wp-login.php」を追加するだけで、誰でもログインページにアクセスできます。 wp-login.php」 .

何だと思う! ハッカーは、ログイン ページを使用してブルート フォース攻撃を実行できます。 非常に単純なパスワードを使用している場合、ハッカーはパスワードを簡単に解読して Web サイトに侵入できます。

しかし、攻撃する場所がわからない場合はどうなるでしょうか。 はい、あなたはそれを正しく推測しました。

ログイン ページの URL を非表示にしたり名前を変更したりすると、ハッカーはブルート フォース攻撃を実行できなくなります。

WordPress では、プラグインを使用してログイン ページを簡単に非表示にしたり、名前を変更したりできます。 WordPress プラグイン ギャラリーから、WPS Hide Login プラグインをインストールして有効にします。

アクティブ化したら、 [設定] > [一般]に移動し、下部に [ WP Hide Login] オプションがあります。

ログイン URL 「login」を推測しにくい別の URL に変更し、[ Save Changes ] をクリックします。

完了したら、新しいログイン ページをブックマークして完了です。

トップに戻る

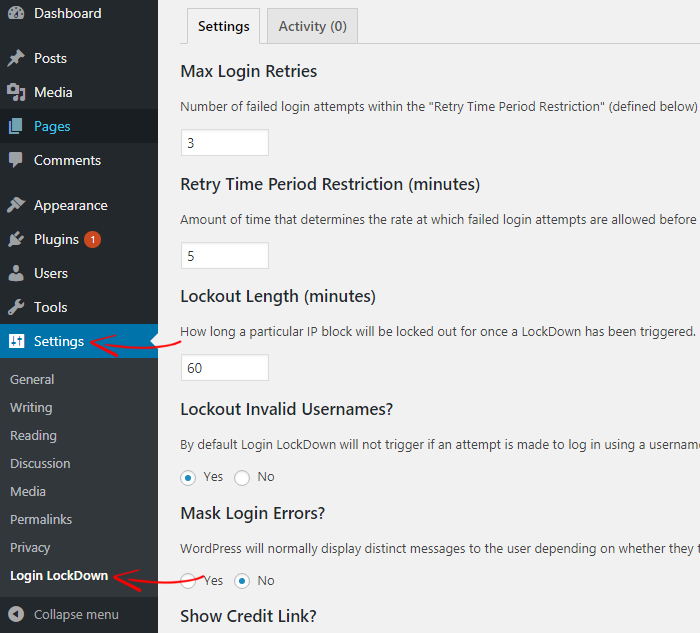

7.ログイン試行を制限する

デフォルトでは、WordPress はログインフォームからのログイン試行回数を制限していません。 つまり、あなたのログイン URL がログイン機能を何度でも試すことができることを誰もが知っているということです。 このようにして、ハッカーはブルート フォース攻撃を実行し、「ユーザー名」と「パスワード」をクラックして Web サイトにアクセスします。

ログイン試行を制限することで、WordPress のセキュリティを強化し、ブルート フォース攻撃からログイン ページを保護できます。

ユーザーが同じ IP アドレスから試行できる不正なログイン試行の最大回数を設定できます。 ユーザーが制限を超えると、ユーザーの IP は特定の時間ブロックされます。

WordPress でのログイン試行を制限するには、Login LockDown プラグインをインストールします。 有効化したら、 [設定] > [ログイン ロックダウン]に移動して、プラグインを構成します。

詳細な手順については、WordPress でのログイン試行を制限する方法に関するガイドを参照してください。

トップに戻る

8.サイトを定期的にバックアップする

バックアップはタイムマシンのようなものです。 それがあれば、あなたのウェブサイトは安全です。

ただし、Web サイトのバックアップはサイトをハッカーから保護するものではありませんが、サイトの復旧には役立ちます。

たとえば、更新中にサイトに問題が発生した場合、または Web サイトがハッキングされた場合、どのようにサイトを再度修正しますか? おそらくサイトを失います。

ただし、サイトのバックアップがあれば、サイトがハッキングまたはクラッシュする前に、サイトを簡単に復元できます。

そのため、信頼できる WordPress バックアップ プラグインを使用することを強くお勧めします。 ただし、多くのホスティング会社は無料の Web サイト バックアップを提供していますが、壊滅的な障害が発生した場合でもサイトの可用性を保証できます。 そのため、Google ドライブ、Amazon S3、Dropbox などのリモートの場所にバックアップを保存する必要があります。

ありがたいことに、これは BlogVault または BackUpBuddy WordPress バックアップ プラグインを使用して行うことができます。 どちらも毎日のバックアップとワンクリックの復元を提供します. 追加料金なしでステージング サイトを作成することもできます。

トップに戻る

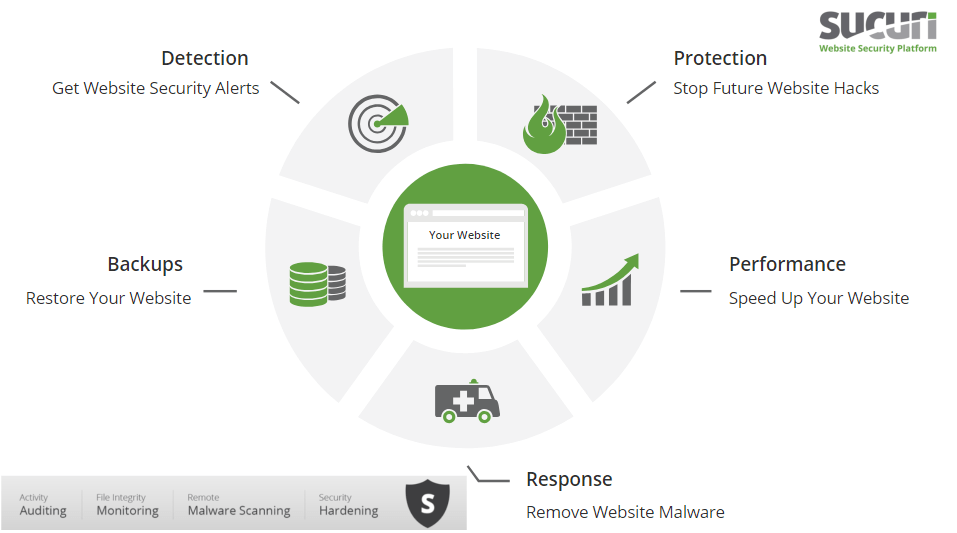

9. WordPress セキュリティ プラグインを使用する

WordPress のセキュリティを強化するために次に必要なのは、セキュリティ プラグインです。 ハッカーやマルウェアからサイトをロックダウンする、利用可能な多くの WordPress セキュリティ プラグインがあります。

WordPress セキュリティ プラグインは、マルウェアがサイトに存在する場合、それを検出して排除します。 さらに、ユーザー アクティビティをリアルタイムで監視し、何か変更があった場合は通知し、プラグインにマルウェアが含まれている場合は通知し、スパム トラフィックをブロックします。

Securi WordPress Security Plugin をお勧めします。 Securi Security は、セキュリティ アクティビティの監査、Web サイトの監視、 Web サイトのファイアウォールなど、さまざまな種類のセキュリティ機能を提供します。

Securi の最も優れた点は、サービスの使用中にサイトが Google によってハッキングまたはブラックリストに登録された場合、サイトを修正することを保証することです。

ほとんどの WordPress セキュリティ専門家は、ハッキングされたサイトを修正するために 300 ドル以上を請求しますが、すべてのセキュリティ サービスを利用できるのは年間わずか199 ドルです. WordPress のセキュリティを強化するための良い投資です。

Securi でサイトを保護するトップに戻る

10.アイドル状態のユーザーを自動的にログアウトする

ユーザーがサイトでアイドル状態または非アクティブな状態が長すぎると、ブルート フォース攻撃が発生する可能性があります。

ユーザーが非アクティブな状態が長すぎると、ハッカーが Cookie またはセッション ハイジャック手法を使用して、Web サイトへの不正アクセスを取得する可能性があります。 そのため、銀行や支払いゲートウェイの Web サイトなどの教育および金融関連の Web サイトのほとんどは、ユーザー セッション タイムアウト機能を使用しています。 そのため、ユーザーがページから離れてしばらく操作を行わないと、Web サイトは非アクティブなユーザーを自動的にログアウトさせます。

WordPress のセキュリティを向上させるために、WordPress サイトに追加できるのと同じ機能です。 WordPress で自動的にログアウトするアイドル ユーザーを追加するのは非常に簡単です。 プラグインをインストールするだけです。

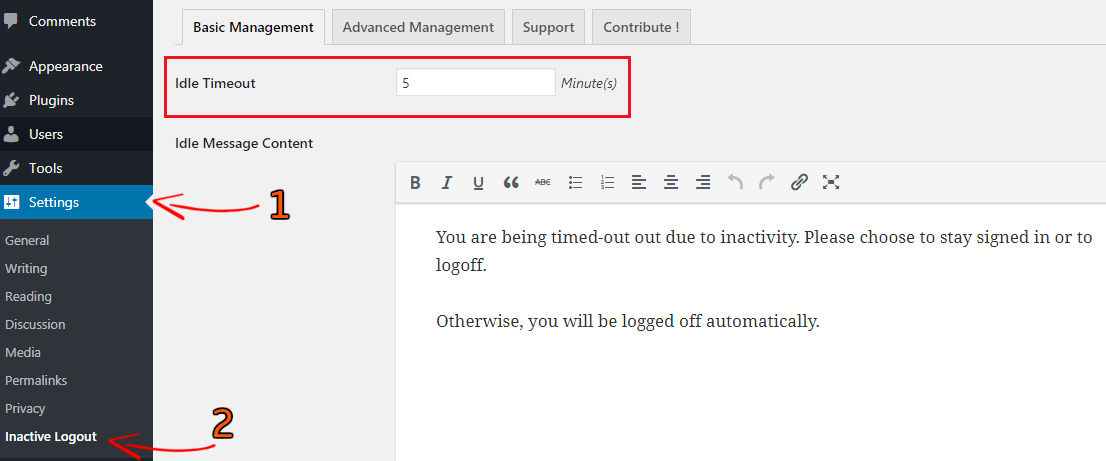

まず、Inactive Logout WordPress プラグインをダウンロードしてインストールします。 次に、プラグインを有効にし、 [設定] > [非アクティブ ログアウト]に移動して、プラグインを構成します。

設定から、アイドル タイムアウトを変更できます。 したがって、その時間が経過すると、サイト内のすべてのユーザーが自動的にログアウトされます.

必要に応じて、アイドル タイムアウト メッセージを変更したり、その他の設定を変更したりすることもできます。

完了したら、[変更を保存] をクリックして設定を保存します。

詳細な手順については、WordPress でアイドル状態のユーザーを自動的にログアウトする方法に関するガイドを参照してください。

トップに戻る

11. WordPress ログインページにセキュリティの質問を追加する

WordPress ログイン ページにセキュリティの質問を追加することで、WordPress ログイン ページを保護するだけでなく、WordPress のセキュリティを強化することもできます。

セキュリティの質問は、ログイン時に身元をさらに認証するためのセキュリティ層を追加します。これは、マルチオーサーの WordPress ブログを実行している場合に非常に役立ちます。

ユーザーまたはパスワードのいずれかが盗まれた場合、セキュリティの質問は命を救うことができます.

ユーザー名とパスワードは簡単にハッキングされる可能性がありますが、正しいセキュリティの質問と回答を選択することはほぼ不可能です。 このようにして、WordPress のログイン ページをハッカーやブルート フォース攻撃から守ることができます。

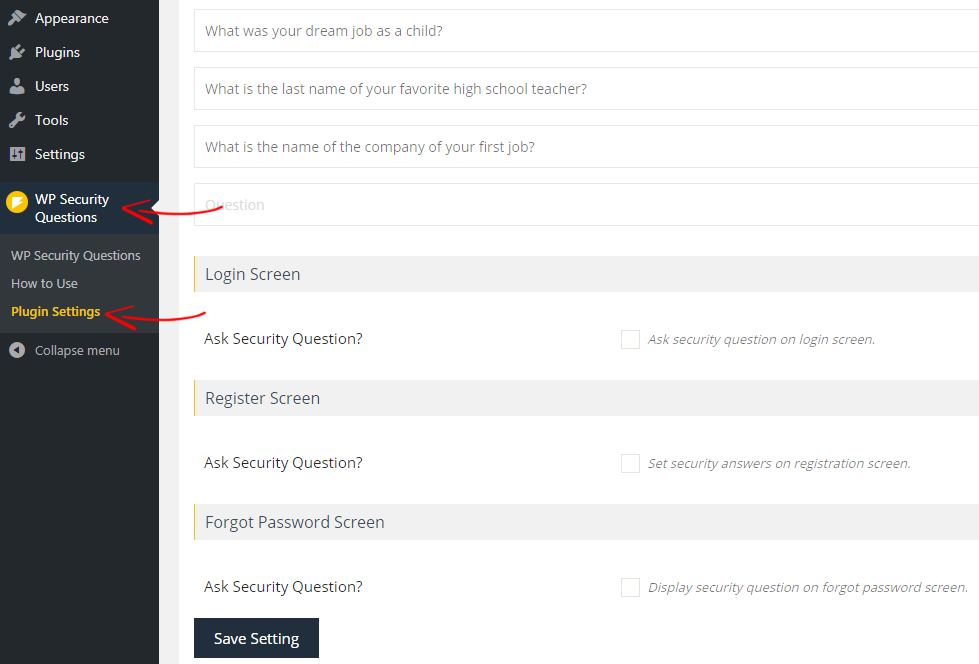

WordPress ログイン ページにセキュリティの質問を追加するには、 WP Security Questionプラグインをインストールします。

有効化したら、 WP Security Questions > Plugin Settingsに移動してプラグインを設定します。

デフォルトでは、プラグインには多くのよくある質問が追加されています。 ただし、リストからセキュリティの質問を追加または削除できます。

下部では、ログイン ページ、登録、およびパスワードを忘れた場合のページでセキュリティの質問を有効にすることができます。 プラグインを設定したら、 Save Settingをクリックすることを忘れないでください。

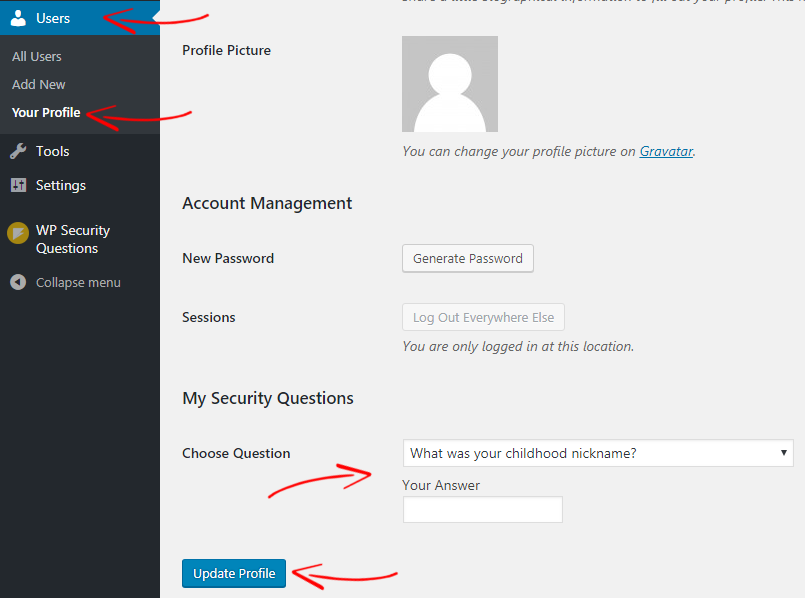

注:登録時にセキュリティの質問と回答を設定できるのは、新規ユーザーのみです。 そのため、登録ユーザーは、独自の秘密の質問と回答を手動で設定する必要があります。 セキュリティの質問と回答を設定することもできます。 これは、ユーザー プロファイルページから実行できます。

詳細な手順については、WordPress ログイン ページにセキュリティの質問を追加する方法に関するガイドを参照してください。

トップに戻る

12.デフォルトの「管理者」ユーザー名を変更する

WordPress のインストール後、パスワードは何度でも変更できます。 しかし、一度設定したユーザー名を変更できますか? 権利はありません?

デフォルトでは、WordPress はユーザーがユーザー名を変更することを許可していません。 しかし、なぜそれを変更する必要があるのでしょうか。

「admin」などの非常に一般的なユーザー名を使用している場合、ハッカーはユーザー名を利用してブルート フォース アタッチを実行できます。

しかし、パニックにならないでください。 WordPress を簡単に変更する方法はいくつかあります。

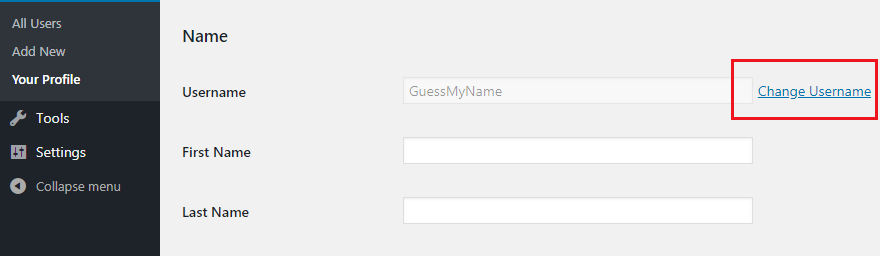

ただし、プロセスを簡単にするために、プラグインを使用します。 まず、ユーザー名変更プラグインをダウンロードしてインストールします。 次に、 [ユーザー] > [プロフィール] に移動し、ユーザー名オプションを見つけます。 そこに「ユーザー名の変更」オプションがあります。

[ユーザー名の変更]ボタンをクリックして、新しいユーザー名を入力します。 完了したら、[プロファイルの更新] をクリックします。

ユーザー名を手動で (プラグインを使用せずに) 変更する場合は、WordPress ユーザー名を変更する 3 つの異なる方法の記事をご覧ください。

トップに戻る

13.可能な限り低い役割にユーザーを割り当てる

マルチオーサーの WordPress サイトを運営している場合、ユーザーに役割を割り当てる前に注意が必要です。

多くの場合、WordPress サイトの所有者は新しいユーザーにより高いユーザー ロールを割り当てます。このようにして、すべての権限をユーザーに付与することになり、その結果、どのユーザーも好きなタスクを実行できます。

たとえば、編集者ユーザーの役割が何を実行できるかがわからず、その役割を通常のユーザーに割り当てると、そのユーザーはすべての投稿を削除したり、リンクを編集したり、スパム投稿を作成したり、悪意のあるリンクをブログに追加したりできます。投稿。 これにより、ユーザーは簡単に Web サイトを台無しにすることができます。

デフォルトでは、WordPress には 5 つの異なるユーザー ロールが付属しています。

- 管理者

- 編集者

- 著者

- 寄稿者

- 購読者

- 管理者:管理者は、WordPress サイトで最も強力なユーザーの役割です。 ユーザー アカウントの作成、編集、削除、WordPress の管理パネル全体であらゆるタスクの実行、コンテンツ領域全体の制御、コメントのモデレートが可能です。

- 編集者:編集者の役割を持つユーザーは、コンテンツ全体を完全に制御できます。 他のユーザーが作成した投稿を含むすべての投稿を作成、編集、および削除できます。 また、コメントを管理したり、リンクを変更したりすることもできます。

- 作成者: 作成者は、自分の投稿のみを公開、編集、または削除できます。 投稿で使用するメディア ファイルをアップロードできます。 コメントを表示することはできますが、コメントを承認または削除することはできません。

- 寄稿者:寄稿者の役割を持つユーザーは、自分の未公開の投稿を作成、編集、または削除することしかできませんが、自分の投稿を公開することはできません。

- サブスクライバー:サブスクライバーは、パスワードを含むアカウント情報のみを編集できますが、コンテンツやサイトの設定にはアクセスできません。 WordPress サイトで最も低い機能を備えています。

WordPress ユーザーの役割を理解することで、リスクなしで簡単に管理できます。

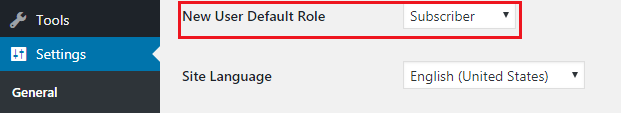

New User Default Role を Subscriber として設定することもお勧めします。 Settings> General Settings に移動し、設定されたNew User Default Role – SubscriberからSave changesをクリックします。

詳細については、WordPress ユーザーの役割と機能の初心者向けガイドをお読みください。

トップに戻る

14.ファイルの変更とユーザーのアクティビティを監視する

WordPress のセキュリティを強化するもう 1 つのスマートな方法は、ユーザーのアクティビティとファイルの変更を監視することです。

マルチユーザーの WordPress サイトを運営している場合、ユーザーの行動を追跡して、WordPress サイト全体でのユーザーの活動をよりよく理解する必要があります。

ユーザーが疑わしい作業を行っているか、Web サイトをハッキングしようとしているのか、誰にもわかりません。 どうやってそれを知ることができますか?

ユーザー アクティビティとファイルの変更を追跡する唯一の方法は、ユーザー アクティビティ WordPress プラグインを使用することです。 WordPress でユーザー アクティビティ プラグインを使用すると、次のことが可能になります。

- 誰がログインして何をしているかをリアルタイムで確認

- ユーザーがログインおよびログアウトするとき

- ユーザーがログインを試みたが失敗した回数

さらに、編集者があなたの許可なく投稿やページに変更を加えた場合、簡単に見つけて元に戻すことができます。 ユーザー アクティビティ プラグインの良いところは、問題が発生した場合にすぐにメール通知が送信されることです。

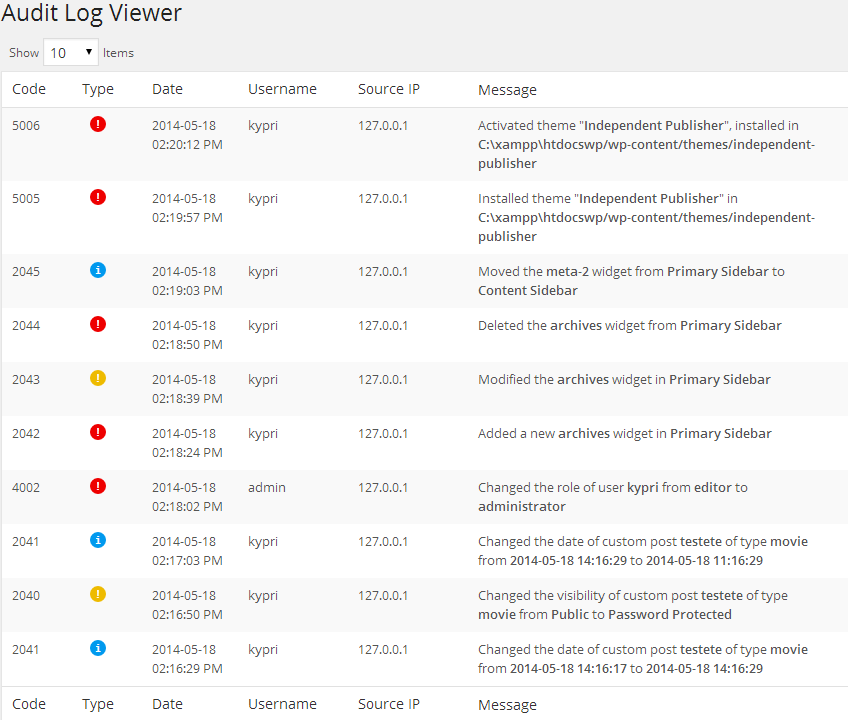

WP Security Audit Log は、ユーザーのアクティビティとファイルの変更をリアルタイムで監視するための最適なプラグインです。 以下は、プラグインがどのように機能するかを示すスクリーンショットです。

また、WordPress でのユーザー アクティビティを監視するための 5 つの最適なプラグイン (代替プラグイン) もお読みください。

トップに戻る

15. SSL と HTTPS を実装する

WordPress のセキュリティは、SSL 証明書なしでは改善できません。 SSL (Secure Socket Layer) は、Web サイトのセキュリティのバックボーンです。

SSL は、オンライン トランザクションなどのオンライン通信において、サーバーと Web ブラウザーの間に暗号化されたリンクを作成する標準的なセキュリティ テクノロジです。 そのため、パスワードやクレジット カードの詳細などの機密データはすべて、暗号化されたリンクを通過します。

支払いを受け入れるオンライン ビジネスまたはブログを運営している場合、SSL 証明書は必須です。 顧客のデータをハッカーから保護します。 オンライン ストアまたは WooCommerce サイトの場合、SSL 証明書の費用は約 20 ~ 170 ドルです。

WordPress ブログを運営している場合、有料の SSL 証明書は必要ありません。 SiteGround、WPEngine などの cPanel ホスティングを使用している場合は、ワンクリックで SSL 証明書を無料でインストールできます。

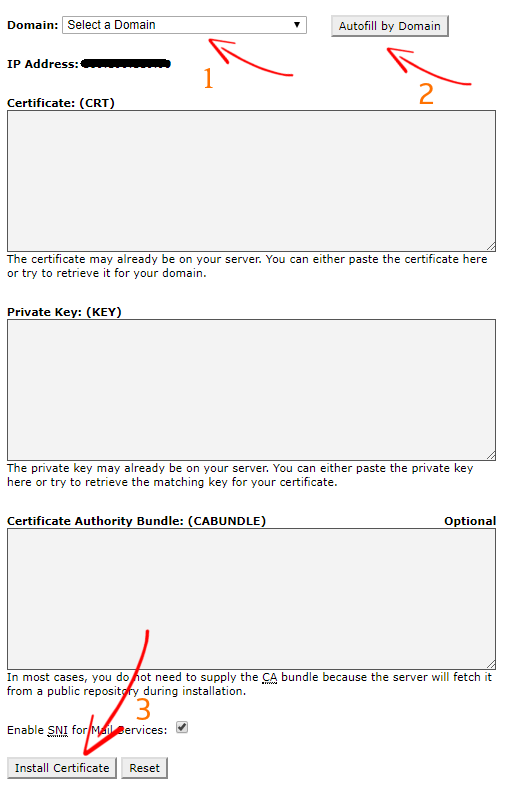

まず、ホスティング cPanel アカウントにログインし、[セキュリティ] に移動します。 (以下は、cPanel をホストしている SiteGround のスクリーンショットです。)

SSL/TLS マネージャーに移動し、 [SSL 証明書のインストール] をクリックします。 ページからドメインを選択し、[ドメインによる自動入力] をクリックします。 このプロセスは自動的に行われるため、編集や変更を行う必要はありません。

[証明書のインストール] ボタンをクリックして、セットアップ プロセスを終了します。

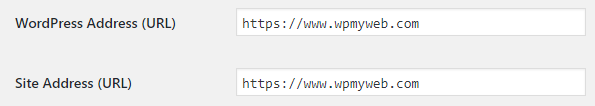

完了したら、WordPress 管理ダッシュボードにログインして、サイトの URL を変更します。 [設定] > [全般]に移動し、サイト URL の前に HTTP を HTTPS に置き換えて追加します。 以下にスクリーンショットを示します。

更新したら、 [変更を保存] をクリックします。

WordPress で HTTP を HTTPS にリダイレクトする方法

SSL 証明書を適切にインストールしている場合は、サイトに HTTPS でアクセスできます。

しかし、誰かがブラウザのアドレス バーに Web サイト名 (例: domain.com) のみを入力すると、サイトに「接続は安全ではありません」というメッセージが表示される場合があります。 これは、サイトが HTTP でアクセスできることを意味します。

この問題を解決するには、WordPress で HTTPS を強制して、サイトが HTTPS でのみ読み込まれるようにする必要があります。 WordPress で HTTPS を強制するのは簡単です。

最初にホスティング cPanel にログインし、Web サイトのルート フォルダーに移動して、 .htaccessファイルを見つけます。 .htaccess ファイルを編集し、最後に次のコードを追加します。

RewriteEngine オン

RewriteCond %{HTTPS} オフ

RewriteRule ^(.*)$ https://%{HTTP_HOST}%{REQUEST_URI} [L,R=301]

ファイルを保存して完了です。 これで、Web サイトは HTTPS でのみアクセスできるようになりました。

Web ホスティング プロバイダーが無料の SSL 証明書を提供していない場合は、SSL 証明書を手動でインストールできます。 ここでは、無料の SSL 証明書をインストールする方法について説明します。

トップに戻る

16.未使用のテーマとプラグインを削除する

WordPress のセキュリティ強化に関して言えば、サイトを脆弱にする可能性のある小さなステップを無視してはなりません。

ほとんどの場合、WordPress サイトの所有者はさまざまなテーマとプラグインをインストールして、どのテーマが自分のサイトでよりよく見えるか、またはどのプラグインがより多くの機能を持っているかをテストします。 それで大丈夫です。 しかし、未使用のテーマやプラグインをそのままにしておくと、サイトが脆弱になります。

多くの WordPress テーマとプラグインを維持するため、使用しているものと同様に定期的に更新する必要があります。 それらを更新しないと、それらは脆弱になり、ハッカーは脆弱なテーマとプラグインを介してサイトを簡単に悪用できます. その上、非常に多くのテーマとプラグインを維持すると、WordPress サイトが遅くなります。

そのため、サイトのパフォーマンスと WordPress のセキュリティを向上させるために、使用していないテーマとプラグインを常に削除する必要があります。

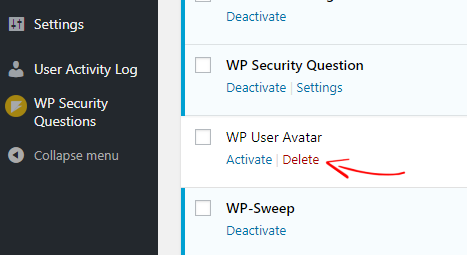

未使用のプラグインを削除するには、 Plugins> Installed Pluginsに移動します。 次に、不要になったプラグインを見つけます。 まず、プラグインを無効にして、 [削除] をクリックします。

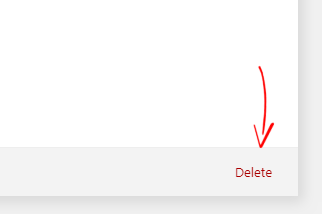

同様に、テーマを削除するには、[外観] > [テーマ] に移動し、[テーマの詳細] をクリックします。 次に、右側の下部にある [削除] をクリックします。

トップに戻る

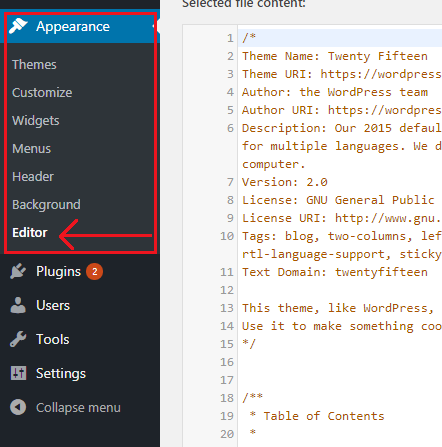

17. WordPress ダッシュボードでファイル編集を無効にする

デフォルトでは、WordPress は、ユーザーが WordPress ダッシュボードから直接テーマとプラグイン ファイルを編集できるようにします。 これは、テーマとプラグイン ファイルを頻繁に編集する必要があるユーザーにとって便利なオプションです。

ただし、この機能を有効にしておくと、セキュリティ上の重大な問題になる可能性があります。 ハッカーが Web サイトにアクセスすると、通常、Web サイトのファイルに悪意のあるコードを挿入して足跡を残します。 WordPress のファイル編集機能が有効になっている場合、ハッカーはあなたの知らないテーマやプラグイン ファイルに悪意のあるコードを簡単に挿入できます。

WordPress のセキュリティを向上させるには、WordPress ダッシュボードからファイル編集機能を無効にする必要があります。 WordPress で WordPress テーマとプラグイン エディターを無効にするプロセスは非常に簡単です。

まず、ホスティング cPanel アカウントにログインし、WordPress サイトのルート フォルダーに移動する必要があります。 そこから、 wp-config.php を見つけます。 編集をクリックして、最後に次のコードを追加します。

define( 'DISALLOW_FILE_EDIT', true );

ファイルを保存し、WordPress ダッシュボードを更新します。 テーマとプラグインのエディター オプションがなくなっていることがわかります。 このちょっとしたコツで、WordPress のセキュリティを簡単に改善できます。

WordPress でテーマとプラグイン エディターを無効にする方法に関する詳細なガイドを読む

トップに戻る

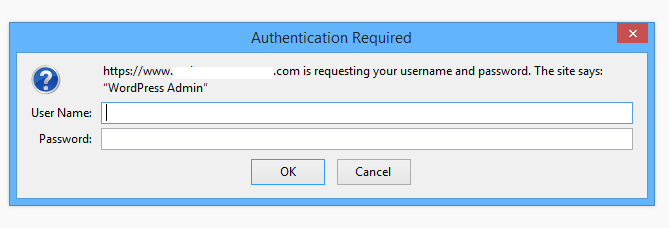

18.WordPressログインページのパスワード保護

WordPress のセキュリティを向上させるもう 1 つの優れた方法は、WordPress のログイン ページをパスワードで保護することです。

WordPress のログイン (/wp-login.php) または管理 (/wp-admin) ページをパスワードで保護することにより、ログイン ページにアクセスするにはパスワードが必要になるため、ハッカーがログイン ページにアクセスするのを防ぐことができます。  この機能を有効にすると、サイトはログイン ページにアクセスするすべてのユーザーにユーザー名とパスワード ウィンドウを表示します。 つまり、WordPress 管理ダッシュボードにアクセスする前に、すべてのユーザーが異なるユーザー名とパスワードで 2 回ログインする必要があります。

この機能を有効にすると、サイトはログイン ページにアクセスするすべてのユーザーにユーザー名とパスワード ウィンドウを表示します。 つまり、WordPress 管理ダッシュボードにアクセスする前に、すべてのユーザーが異なるユーザー名とパスワードで 2 回ログインする必要があります。

そうすることで、WordPress のセキュリティを強化し、ログイン ページにセキュリティのレイヤーを追加することができます。

WordPressログインページをパスワードで保護する方法に関する詳細なガイドをお読みください.

トップに戻る

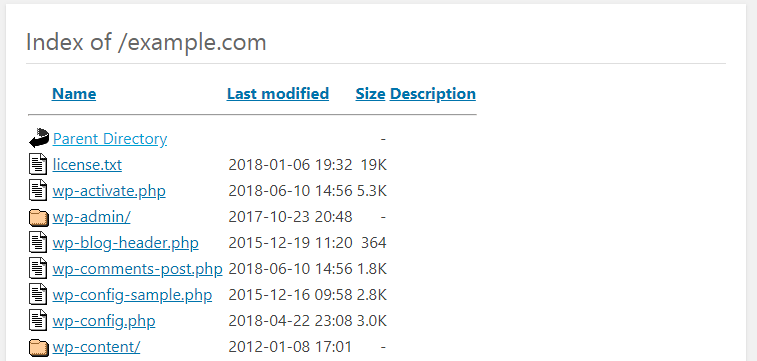

19. WordPress でディレクトリの参照を無効にする

デフォルトでは、Apache、NGINX、LiteSpeed などのほとんどの Web サーバーでは、WordPress のファイルとフォルダーを含むディレクトリをすべてのユーザーが参照できます。 また、使用しているテーマとプラグインを確認し、Web サイトの構造について詳しく知ることもできます。

この情報は、WordPress サイトを脆弱にする可能性があり、ハッカーがサイトを侵害しようとするときに役立ちます。

WordPress のセキュリティを強化するために、このオプションを無効にすることをお勧めします。 WordPress でディレクトリの参照を無効にするには、次の行を.htaccesファイルに追加するだけです。

オプション すべて -インデックス

詳細な手順については、WordPress でディレクトリの参照を無効にする方法に関するガイドをお読みください。

トップに戻る

20. WordPress のバージョンを削除する

デフォルトでは、WordPress は、使用している WordPress のバージョンを表示するさまざまな場所にメタ タグを自動的に追加します。

つまり、古いバージョンの WordPress を実行していることをハッカーが知っている場合、ハッカーは古いバージョンの WordPress に存在する既知の脆弱性を利用してサイトを悪用する可能性があります。

そのため、WordPress のセキュリティを向上させるために、WordPress のバージョンを削除することをお勧めします。 WordPress ダッシュボード、ヘッダー、スタイルと JavaScript、RSS フィードなど、WordPress がメタ タグを追加する場所がいくつかあります。

ヘッダーと RSS から WordPress のバージョンを削除する

ヘッダーと RSS からバージョンを削除するには、 functions.phpファイルの末尾に次の行を追加します。

関数 remove_wordpress_version() {

戻る '';

}

add_filter('the_generator', 'remove_wordpress_version');

スクリプトと CSS から WordPress のバージョン番号を削除する

CSS とスクリプトから WordPress のバージョンを削除するには、 functions.phpファイルの末尾に次の行を追加します。

// スクリプトとスタイルからバージョン番号を取得します

関数 remove_version_from_style_js( $src ) {

if ( strpos( $src, 'ver=' . get_bloginfo( 'バージョン' ) ) )

$src = remove_query_arg( 'ver', $src );

$src を返します。

}

add_filter( 'style_loader_src', 'remove_version_from_style_js');

add_filter( 'script_loader_src', 'remove_version_from_style_js');

完了したら、 functions.phpファイルを保存します。

それでおしまい。 この簡単なトリックで、WordPress のセキュリティを確実に改善できます。 ただし、WordPress のバージョンだけでなく、テーマやプラグインも定期的に更新することをお勧めします。

詳細な手順については、WordPress のバージョンを非表示または削除する方法に関するガイドをお読みください。

トップに戻る

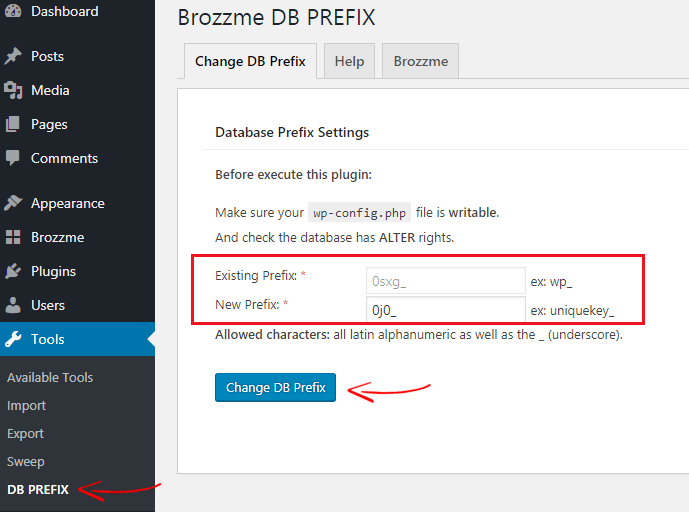

21. WordPress データベーステーブルの接頭辞を変更する

WordPress のインストール中に、別のデータベース プレフィックスを使用するかどうかを尋ねられます。 通常、この手順は省略されるため、WordPress はデフォルトのデータベース テーブル プレフィックスとして(WP_)を自動的に使用します。 強くてユニークなものに変更することをお勧めします。

デフォルト (WP_) プレフィックスを使用すると、WordPress データベースが SQL インジェクション攻撃を受けやすくなります。 このような攻撃は、データベース プレフィックス (WP_) を一意のものに変更することで防ぐことができます。

WordPress をインストールした後、プラグインを使用するか手動で、デフォルトのデータベース テーブル プレフィックスを簡単に変更できます。 BackupBuddy、Brozzme DB Prefix などのプラグインを使用すると、クリックするだけでテーブルのプレフィックスを変更できます。

チュートリアルのために、Brozzme DB Prefix プラグインを使用して変更する方法を示します。

注:データベースを操作する前に、必ずサイトとデータベースのバックアップを作成してください。 何か問題が発生した場合は、サイトを復元できます。

まず、Brozzme DB Prefix プラグインをインストールして有効にします。 WordPress ダッシュボードから、 [ツール] > [DB プレフィックス]に移動し、データベース プレフィックスの新しい一意の名前を入力します。

新しいプレフィックスを入力したら、 Change DB Prefixをクリックします。

手動のプロセスについては、phpMyAdmin を使用してデータベース テーブルのプレフィックスを変更する方法をお読みください。

トップに戻る

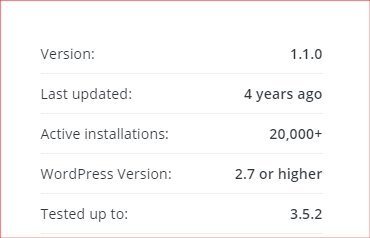

22.信頼できるWordPressプラグインのみを使用する

WordPress には 48,000 以上のプラグインが付属しています。 これは、すべてのプラグインが便利で安全に使用できるという意味ではありません。

WordPress プラグイン ギャラリーには、長い間更新されていない多くのプラグインがあり、通常は脆弱になっているためです。 さらに、プラグインがサイトを壊した場合、サポートは得られません.

無料のプラグインを使用する前に、確認する必要がある 2 つの重要な点があります。

- プラグインが最後に更新された時期を確認する: プラグインが頻繁に更新されない場合、またはプラグイン開発者によるメンテナンスが行われなくなった場合は、プラグインを避ける必要があります。

- プラグインに最大の肯定的な評価があるかどうかを確認する:次に、プラグインに最大の肯定的な評価または否定的な評価があるかどうかを確認する必要があります。 プラグインに最大のマイナス評価がある場合は、使用しないでください。

プラグインのレビューとサポートのページをチェックして、他のユーザーがプラグインについて何を言っているかを確認することもできます.

しかし、心配しないでください。 WordPress プラグイン ギャラリーには、同様のプラグインが多数あります。

プレミアム プラグインを使用する場合は、心配する必要はありません。 プレミアム プラグインは定期的に更新され、プラグイン開発者から 24 倍のサポートを受けることができます。

トップに戻る

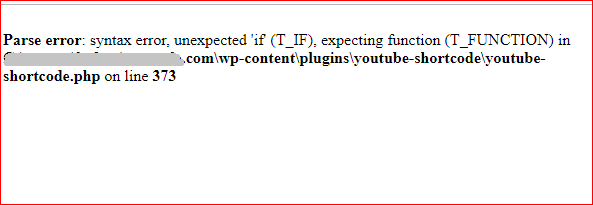

23. PHP エラー報告を無効にする

WordPress のセキュリティを強化するもう 1 つの優れた方法は、WordPress で PHP エラー レポートを無効にすることです。 多くの場合、古いプラグインまたはテーマをインストールすると、PHP エラー警告が表示されることがあります。

ただし、コードとファイルの場所が示されているため、ハッカーがそれを取得した場合、サイトが脆弱になる可能性があります. リスクを最小限に抑えるために、WordPress で PHP エラー報告を無効にすることができます。

ただし、コードとファイルの場所が示されているため、ハッカーがそれを取得した場合、サイトが脆弱になる可能性があります. リスクを最小限に抑えるために、WordPress で PHP エラー報告を無効にすることができます。

WordPress で PHP エラー警告を無効にするのはとても簡単です。 まず、 wp-config.phpファイルを編集して、次のコードを含む行を見つけます。

define('WP_DEBUG', false);

「false」ではなく「true」が表示される場合があります。 この行を次のコードに置き換えます。

ini_set('display_errors','Off');

ini_set('error_reporting', E_ALL );

define('WP_DEBUG', false);

define('WP_DEBUG_DISPLAY', false);

ファイルを保存して完了です。

この種の問題を回避するために、最新の評価の高いプラグインを使用することもお勧めします。

トップに戻る

24. WordPress に HTTP セキュア ヘッダーを追加する

WordPress のセキュリティを強化するもう 1 つの優れた方法は、HTTP セキュア ヘッダーを WordPress サイトに追加することです。

誰かがあなたの Web サイトにアクセスすると、ブラウザは Web サーバーにリクエストを送信します。 次に、Web サーバーは HTTP ヘッダーと一緒に要求で応答します。 これらの HTTP ヘッダーは、コンテンツ エンコーディング、キャッシュ コントロール、コンテンツ タイプ、接続などの情報を渡します。

安全な HTTP 応答ヘッダーを追加することで、WordPress のセキュリティを向上させ、軽減攻撃やセキュリティの脆弱性を防ぐことができます。

以下に HTTP ヘッダーを示します。

- HTTP Strict Transport Security (HSTS) : HTTP Strict Transport Security (HSTS) は、Web ブラウザーが Web サイトとの通信時に安全な接続 (HTTPS) のみを使用するように強制します。 これにより、SSL プロトコルのハッキング、Cookie ハイジャック、SSL ストリッピングなどを防ぐことができます。

- X-Frame-Options : X-Frame-Options は、ブラウザーがフレーム内で Web サイトをレンダリングできるかどうかを指定する HTTP ヘッダーの一種です。 これにより、クリックジャッキング攻撃を防ぎ、Web サイトが <frame> を使用して他の Web サイトに埋め込まれないようにします。

- X-XSS-Protection : X-XSS-Protection は Internet Explorer、Google Chrome、Firefox、および Safari ブラウザーに組み込まれている機能で、ユーザー入力から悪意のあるスクリプトが挿入された場合にページの読み込みをブロックします。

- X-Content-Type-Options : X-Content-Type-Options は、Web ブラウザーが宣言されたコンテンツ タイプからの応答を MIME スニッフィングするのを防ぐ、値 nosniff を持つ HTTP 応答ヘッダーの一種です。

- Referrer-Policy: Referrer ポリシーは、クロスドメイン リファラーの漏えいを防ぐ HTTP 応答ヘッダーです。

WordPress に HTTP セキュア ヘッダーを追加するには、次のコード行を.htaccessファイルに追加するだけです。

ヘッダー セット Strict-Transport-Security "max-age=31536000" env=HTTPS ヘッダーは常に X-Frame-Options SAMEORIGIN を追加します ヘッダー セット X-XSS-Protection "1; モード = ブロック" ヘッダー セット X-Content-Type-Options nosniff ヘッダー リファラー ポリシー: no-referrer-when-downgrade

次に、securityheaders.com にアクセスして、コードが機能しているかどうかを確認します。 あなたのサイトを壊す可能性があるため、「コンテンツ セキュリティ ポリシー」は追加していません。 ただし、WordPress サイトを安全にするには十分です。

トップに戻る

結論

管理された WordPress ホスティングを使用する、アカウントに強力なパスワードを使用する、ユーザー アクティビティを監視する、WordPress セキュリティ プラグインを使用する、SSL と HTTPS を実装するなど、 WordPress のセキュリティを強化する方法は多数あります。

WordPress のセキュリティを強化することはロケット科学ではありません。 この記事で共有した WordPress セキュリティのベスト プラクティスを実装することで、WordPress サイトを簡単に保護できます。 それらを実装することで、WordPress サイトを保護するだけでなく、ハッカーがサイトにアクセスするのを防ぐこともできます.

完了したら、WordPress のセキュリティについて心配する必要はありません。 さらに、生産性が向上し、負担から解放されます。

今度はあなたの番です。 記事をよく読んで、サイトに実装してください。 あなたはそれをしたことを幸せに思うでしょう。

ここで言及する重要な WordPress セキュリティのヒントを見逃していませんか? コメント欄でお気軽にお知らせください。

WordPress セキュリティのインフォグラフィック

*この投稿にはアフィリエイト リンクが含まれている場合があります。つまり、私のリンクから購入することを選択した場合、私は少額の手数料を受け取る場合があります (追加費用は発生しません)。 これにより、WPMyWeb を稼働させ、最新の状態に保つことができます。 私たちのリンクを使用していただきありがとうございます。本当に感謝しています。 もっと詳しく知る。