Zero Trust verbessert die Cybersicherheit laut 99 % der Unternehmen, die es einsetzen

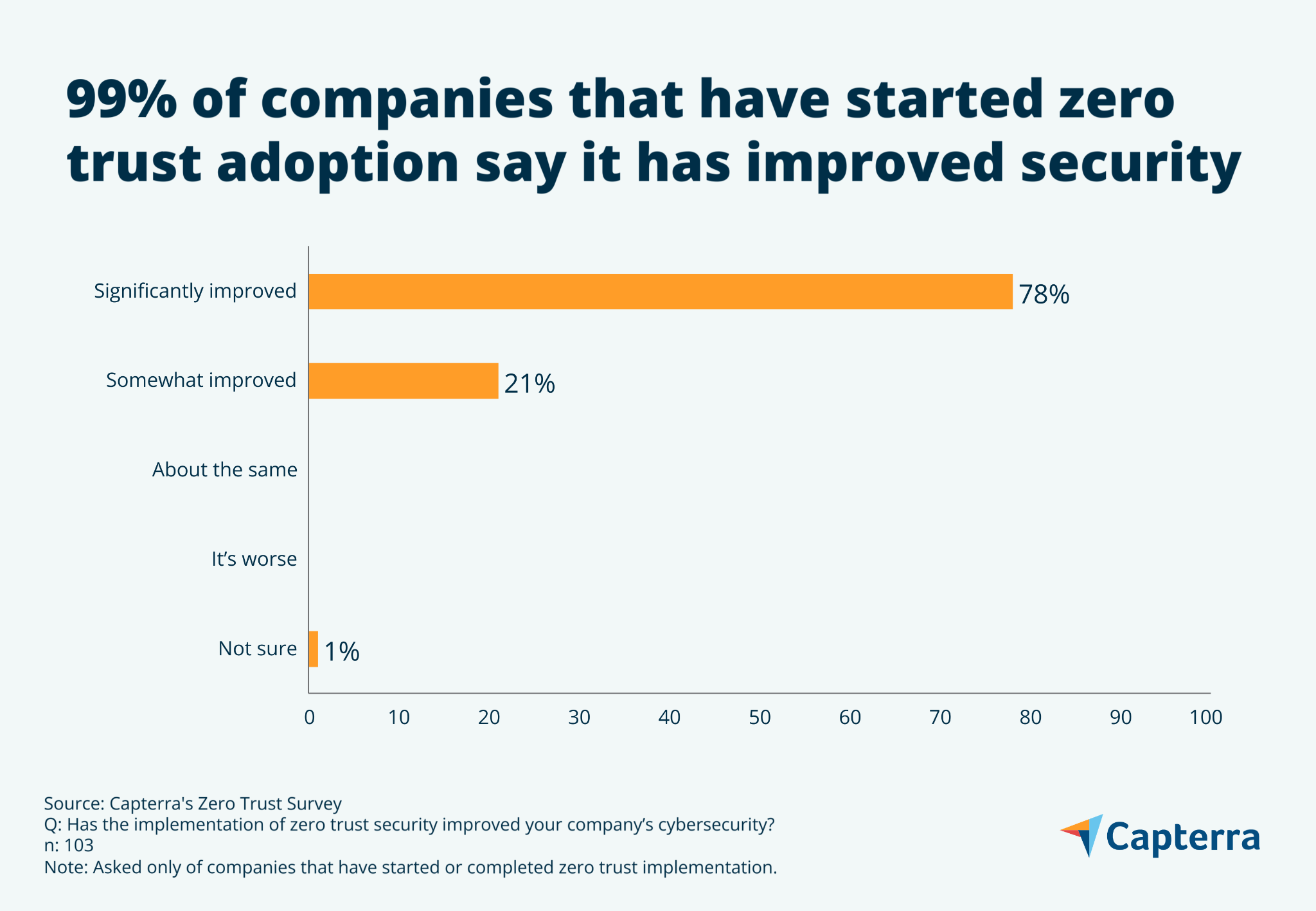

Veröffentlicht: 2022-08-18Nahezu einhellige 99 % derjenigen, die Zero Trust eingeführt haben, geben an, dass es die Cybersicherheit ihres Unternehmens verbessert hat. Hier ist, was Sie wissen müssen, um die Zero-Trust-Reise Ihres Unternehmens zu beginnen.

Zero Trust ist eine Sicherheitsstrategie – aber auch eine Denkweise. Es bedeutet nicht kein Vertrauen, aber es bedeutet kein implizites Vertrauen. Klar? Nein? Okay, gehen wir der Sache auf den Grund.

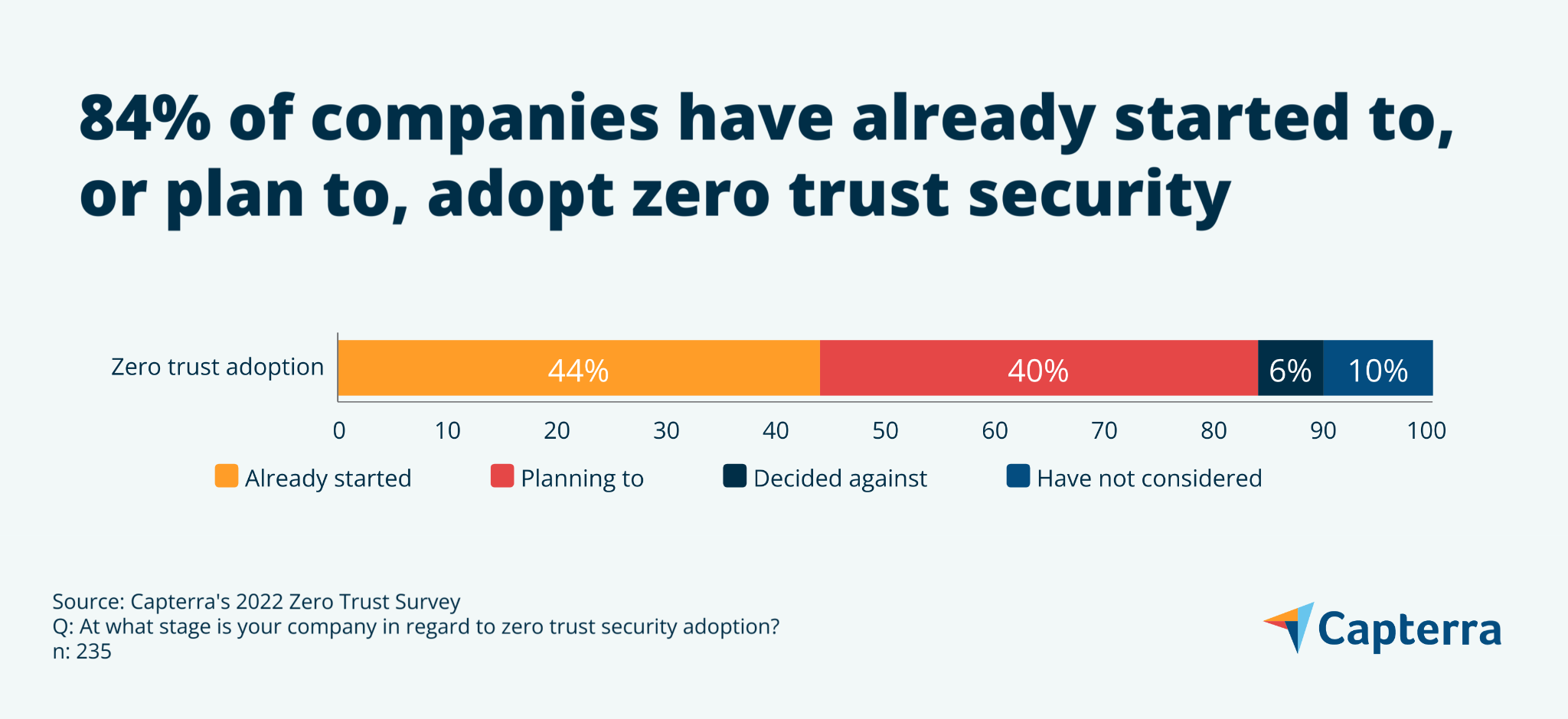

Unsere Zero-Trust-Umfrage 2022 [*] zeigt, dass 84 % der Unternehmen sich für Zero-Trust-Strategien entschieden haben . Wenn Ihr Unternehmen über wachsende Sicherheitsbedrohungen besorgt ist, lesen Sie weiter, um mehr über die Vorteile des Wechsels zu Zero Trust zu erfahren und wie Sie mit den damit verbundenen Herausforderungen umgehen können.

Was ist Zero Trust und warum höre ich immer wieder davon?

Zero Trust ist eine Strategie, die es einfacher macht, die Sicherheit für Ihr Unternehmen zu optimieren, indem Benutzer explizit identifiziert und ihnen genau die richtige Menge an Zugriff auf Ihr Netzwerk gewährt wird.

Zero Trust ersetzt das bescheidene Motto des impliziten Vertrauens „ vertraue, aber verifiziere “ durch die gnadenlose Maxime „ vertraue nie, verifiziere immer“. “ Wenn es zynisch klingt, sollte es. Zero-Trust-Sicherheit geht davon aus, dass ein Verstoß entweder unvermeidlich ist oder bereits stattgefunden hat.

Dementsprechend dient Zero-Trust-Sicherheit als direkter Ersatz für implizite Vertrauenssicherheit , die in der Vergangenheit der Standard für IT-Infrastrukturen war. Mit implizitem Vertrauen vertrauen Sie jemandem, der sich innerhalb Ihres Sicherheitsperimeters befindet, implizit ohne weitere Prüfung. Diese Strategie hat sich für die moderne Umgebung gezielter Bedrohungen als unzureichend erwiesen.

Die Sicherheitsverbesserungen von Zero Trust, auf die wir weiter unten eingehen werden, sind vielfältig. Zero-Trust-Strategien werden bereits von Organisationen wie CISA [1] und NIST [2] empfohlen und werden nun für Bundesbehörden im Rahmen von Präsident Bidens Order on Improving the Nation’s Cybersecurity [3] vorgeschrieben.

44 % der von uns befragten Unternehmen haben bereits mit der Implementierung von Zero Trust begonnen, und weitere 40 % planen, sie irgendwann in der Zukunft einzuführen – nur 16 % haben dies noch nicht in Betracht gezogen oder sich dagegen entschieden. 72 % derjenigen, die es in Zukunft einführen möchten, beabsichtigen, innerhalb des nächsten Jahres mit der Implementierung zu beginnen.

Aber trotz der unvermeidlichen Massenakzeptanz von Zero Trust sagt unsere Umfrage, dass fast die Hälfte der von uns befragten IT-Experten (47 %) sagen, dass die Führung ihres Unternehmens Zero-Trust-Sicherheit nicht versteht. Erschwerend kommt hinzu, dass 40 % unserer Befragten sagen, dass sie Schwierigkeiten haben, das Budget für neue Technologien zu beschaffen, die für die Implementierung von Zero-Trust-Sicherheit erforderlich sind.

Und obwohl diese Probleme die Zero-Trust-Reise Ihres Unternehmens erschweren können, können Sie in der heutigen schnell eskalierenden Bedrohungsumgebung einfach keine ausreichende Sicherheit gewährleisten, indem Sie implizite Vertrauenssicherheitsstrategien verwenden.

Was ist falsch an dem Sicherheitsansatz, den wir bereits verwenden (dh implizites Vertrauen)?

Das Sicherheitsmodell des impliziten Vertrauens wurde für eine vergangene Ära entwickelt und ist für moderne Cybersicherheitsbedrohungen nicht mehr geeignet. In der Vergangenheit, als die meisten Arbeiten in einem geschlossenen Netzwerk mit geringer Verbindung zu externen Bedrohungen durchgeführt wurden, schienen ein Benutzername und ein Passwort ausreichend zu sein, und es war leicht anzunehmen, dass jeder, der innerhalb Ihres Sicherheitsperimeters arbeitet, vertrauenswürdig ist.

Spulen wir bis heute vor, und Unternehmen sind mit verschiedenen Software-as-a-Service (SaaS)-Plattformen verbunden, auf Cloud-basierte Datenspeicherlösungen angewiesen und hosten zunehmend Remote-Mitarbeiter auf der ganzen Welt. Mit anderen Worten, die Sicherheitsperimeter haben sich erweitert und die Angriffsflächen sind gewachsen.

Darüber hinaus haben sich Cybersicherheitsbedrohungen selbst von im Allgemeinen passiven Malware-Infektionen zu zunehmend gezielten und zerstörerischen Angriffen verlagert, die auf bestimmte Unternehmen oder Einzelpersonen abzielen und häufig von hochgradig organisierten kriminellen Organisationen gestartet werden. Aus diesen Gründen benötigen Unternehmen Sicherheitsstrategien, die Identitäten kontinuierlich überprüfen und die potenziellen Auswirkungen von Angriffen minimieren.

Ist Zero Trust also besser als implizites Vertrauen? Nahezu einhellige 99 % derjenigen, die mit der Zero-Trust-Einführung begonnen oder abgeschlossen haben, geben an, dass sie die Cybersicherheit ihres Unternehmens verbessert hat – 78 % sagen, dass sie die Cybersicherheit erheblich verbessert hat.

Was ist der geschäftliche Wert von Zero Trust?

Zero Trust wurde entwickelt, um die Ausfallsicherheit Ihrer IT-Infrastruktur zu erhöhen und Geschäftsunterbrechungen zu reduzieren. Dies ist wichtig, da unsere kürzlich durchgeführte Ransomware Impacts Survey [**] festgestellt hat, dass die größte Einzelwirkung eines Angriffs die Produktivität betrifft, wobei mehr als jeder vierte Angriff länger als 24 Stunden dauert (darunter 8 %, die eine Woche oder länger dauern). Es ist daher nicht verwunderlich, dass bei Ransomware-Angriffen, bei denen das Opfer das Lösegeld nicht zahlt, jedes dritte Opfer (34 %) immer noch mehr als 50.000 US-Dollar an Verlusten erleidet.

Zero Trust verringert die Bedrohung durch Cyberangriffe wie Ransomware, indem sie diese nicht nur von vornherein verhindert, sondern auch ihre Fähigkeit einschränkt, sich in Ihrem Netzwerk zu bewegen, wenn Sie angegriffen werden . Dies wird durch Strategien wie Datenklassifizierung, eingeschränkte Zugriffsrechte und Netzwerksegmentierung erreicht, sodass der Zugriff auf einen Teil Ihres Netzwerks nicht den Zugriff auf das gesamte Netzwerk bedeutet.

Unsere Untersuchungen haben ergeben, dass der Hauptgrund für die Einführung von Zero Trust die Stärkung der Datensicherheit ist (72 %), gefolgt von der Notwendigkeit, das Identitäts- und Zugriffsmanagement zu verbessern (63 %). Die meisten Cyberangriffe beinhalten kompromittierte Zugangsdaten oder gehackte Passwörter, während eine wachsende Liste von Datenschutzbestimmungen Unternehmen dazu veranlasst hat, ihre Datensicherheitspraktiken zu stärken, was allesamt mit Zero Trust adressiert wird.

Darüber hinaus muss die moderne hybride Arbeitsumgebung flexibel genug sein, um Remote-Mitarbeiter zu unterstützen und gleichzeitig unbefugten Zugriff zu verhindern. Zero Trust Network Access (ZTNA) unterstützt die Sicherheit von Remote-Arbeiten, indem anfällige Netzwerktechnologien wie VPNs ersetzt werden.

Was sind die Herausforderungen der Zero-Trust-Implementierung?

Laut unserer Zero-Trust-Umfrage ist die Einschränkung des Datenzugriffs ohne Beeinträchtigung der Arbeitsabläufe die größte Herausforderung für Unternehmen, die Zero-Trust bereits implementiert haben (49 %) , dicht gefolgt von der Entwicklung neuer Sicherheitsrichtlinien (47 %) und der Auswahl von Zero-Trust-Anbietern (46 %). Werfen wir einen Blick auf jedes davon.

Einschränkung des Datenzugriffs ohne Beeinträchtigung der Arbeitsabläufe

Bei der Einführung von Zero Trust müssen Unternehmen sicherstellen, dass Mitarbeiter, Auftragnehmer und Geschäftspartner auf die Daten zugreifen können, die sie benötigen, und gleichzeitig den Zugriff auf die Daten beschränken, die sie nicht haben.

Es ist wichtig zu erkennen, dass das Entfernen des Zugriffs auf zuvor verfügbare Systeme oder Daten zu Frustration führen kann, wenn es willkürlich gehandhabt wird. Deshalb muss Zero Trust Teil Ihrer Unternehmenskultur sein, wenn sie erfolgreich sein soll. Mitarbeiter sollten verstehen, dass Zero Trust nicht bedeutet, dass ihnen nicht vertraut wird, und dass es einfach dazu gedacht ist, dem Unternehmen zu ermöglichen, in der modernen Bedrohungsumgebung erfolgreich zu sein.

Entwicklung neuer Sicherheitsrichtlinien

Zero Trust erfordert in der Regel die Entwicklung umfassenderer Identitäts- und Zugriffsverwaltungsrichtlinien sowie eine granulare Netzwerksegmentierung, die sich an bestimmte Workloads anpasst. Bestehende Sicherheitskontrollen werden wahrscheinlich nach und nach ersetzt, sowohl aus Kostengründen als auch wegen einer notwendigen Übergangszeit. In der Zwischenzeit sind IT-Mitarbeiter häufig für die Aufrechterhaltung sich überschneidender Standards verantwortlich.

Auswahl von Zero-Trust-Anbietern

Zero Trust ist ein Schlagwort und wurde als Feature in die Produkte unzähliger Softwareanbieter aufgenommen. Unser Katalog hier auf Capterra enthält mehr als 1000 Produkte, die Zero-Trust-Eigenschaften beanspruchen. Und obwohl das so sein mag, ist Zero Trust eindeutig sowohl zu einem Marketing- als auch zu einem Sicherheitsinstrument geworden, was seine Bedeutung weiter verwirrt und den Auswahlprozess verkompliziert.

Zero Trust ist eine Reise, kein Ziel

Ransomware-Angriffe, Remote-Mitarbeiter und Cloud-basiertes Alles sind nur einige der Gründe, warum Unternehmen mit der Planung ihres eventuellen Übergangs zu Zero-Trust-Sicherheit beginnen müssen. Vor diesem Hintergrund ist es unwahrscheinlich, dass die meisten Unternehmen in absehbarer Zeit vollständig auf eine Zero-Trust-Architektur umsteigen können – und das ist auch in Ordnung. Alle Meilensteine, die Ihr Unternehmen auf seinem Weg zu Zero Trust erreicht, machen es sicherer.

Erhebungsmethodik

* Die Zero-Trust-Umfrage 2022 von Capterra wurde im Juni 2022 unter 235 Befragten in den USA durchgeführt, um mehr über die Trends bei der Einführung von Zero-Trust zu erfahren. Alle Befragten identifizierten sich entweder als IT-Experten, Führungskräfte oder Eigentümer ihres Unternehmens.

** Die Ransomware Impacts Survey 2022 von Capterra wurde im Mai 2022 unter 300 US-Unternehmensführern durchgeführt, die einen Ransomware-Angriff erlebt haben. Alle Befragten waren Teil des Reaktionsteams oder wurden vollständig über die Reaktion des Unternehmens informiert.

Quellen

- Zero Trust Maturity Model, CISA

- Zero-Trust-Architektur, NIST

- Executive Order on Improving the Nation’s Cybersecurity, The White House