3 Schritte nach einer Datenpanne

Veröffentlicht: 2022-05-07Führen Sie diese drei Schritte direkt nach einem Vorfall durch, um weitere Verluste zu vermeiden.

Der Betrieb eines digitalen Arbeitsplatzes bedeutet die Nutzung des Internets zur gemeinsamen Nutzung und Verwaltung von Geschäftsressourcen, auf die über kompatible Geräte online zugegriffen werden kann. Aber dieses „Always-On“- und „Always-Connected“-Arbeitsplatzmodell hat das Potenzial, die Sicherheit Ihres Unternehmens zu gefährden und es anfällig für Cyber-Risiken zu machen.

Cyberkriminelle sind immer auf der Suche nach solchen losen Enden, um in Ihr Unternehmensnetzwerk einzudringen und vertrauliche Informationen zu stehlen, indem sie den Sicherheitsmechanismus umgehen. Dieser Vorgang wird als Datenschutzverletzung bezeichnet.

Wenn Sie in Ihrem Unternehmen für das IT-Sicherheitsmanagement verantwortlich sind, sollten Sie wissen, wie man mit einer Datenschutzverletzung umgeht – die unmittelbaren Reaktions- und Wiederherstellungsschritte, die zu ergreifen sind, und die Beteiligten, die für eine schnellere Lösung einbezogen werden müssen.

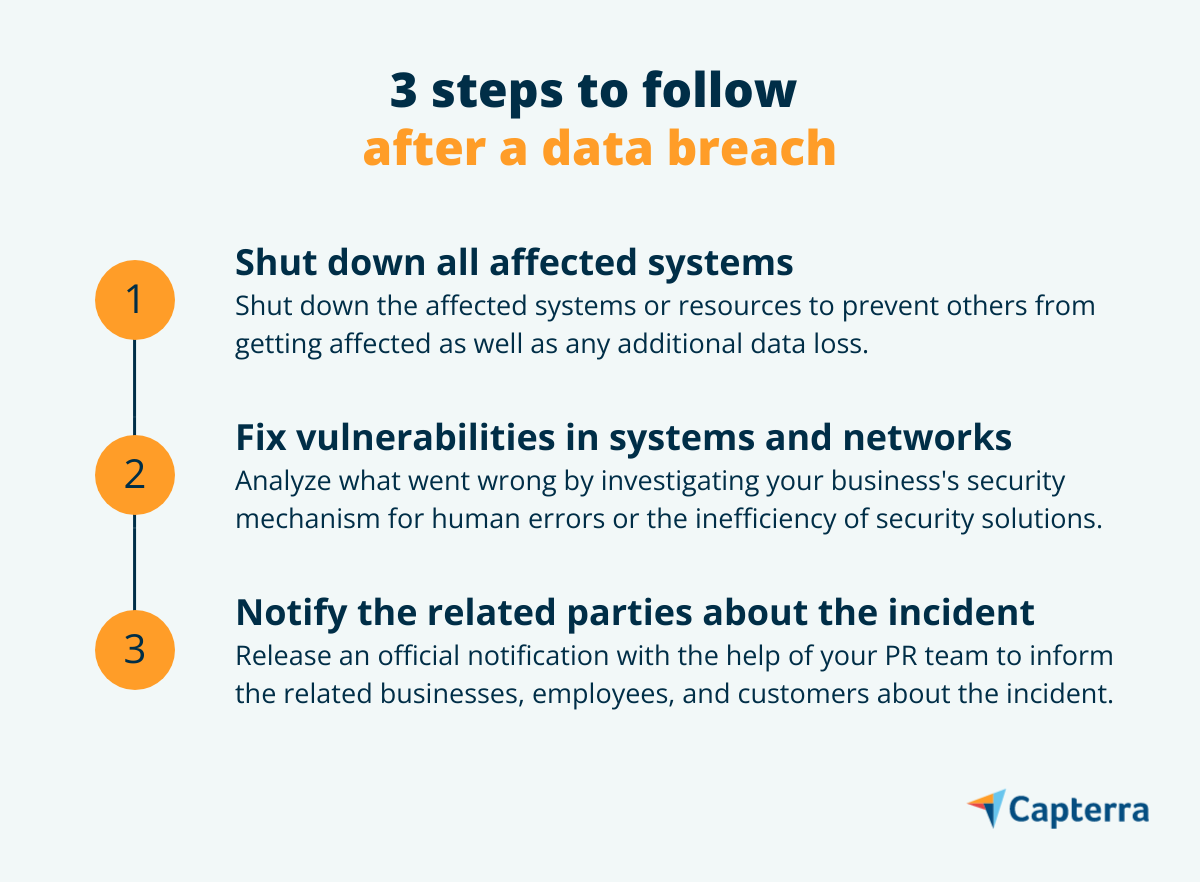

In diesem Artikel erklären wir die drei Schritte, die Sie direkt nach einem Vorfall unternehmen sollten, um weitere Verluste und damit verbundene Schäden zu vermeiden. Aber bevor wir dazu kommen, wollen wir zunächst verstehen, was eine Datenschutzverletzung ist und wie sie sich auf Unternehmen weltweit auswirkt.

Was ist eine Datenschutzverletzung?

Eine Datenschutzverletzung oder ein Datenleck ist ein Sicherheitsvorfall, bei dem Hacker vertrauliche oder sensible Daten stehlen oder sich Zugriff darauf verschaffen, indem sie den Sicherheitsmechanismus umgehen. Diese Daten können vertrauliche Geschäftsinformationen (z. B. Kreditauskunft, Bankverbindungsdaten) oder Kundeninformationen (z. B. E-Mail-Adressen, Sozialversicherungsnummern) sein.

Hacker versuchen, Datenschutzverletzungen mit verschiedenen Arten von Cyberangriffstechniken zu erreichen, wie z. B. Identitätsdiebstahl, das Einschleusen eines Virus in ein System oder das Manipulieren der IT-Infrastruktur, um den Benutzerzugriff auf IT-Ressourcen zu blockieren.

Die Auswirkungen einer Datenschutzverletzung

Die renommierte Sportmarke Puma wurde kürzlich von einem Datendiebstahl heimgesucht, von dem über 6.000 Personen, darunter Mitarbeiter und Kunden, betroffen waren. Der Angriff wurde unter Verwendung von Ransomware gestartet, dh Informationen für Geld aufbewahren. In ähnlicher Weise verlor das Edtech-Startup Unacademy im Jahr 2020 über 20 Millionen Benutzerdatensätze bei einem Datendiebstahl.

Diese Beispiele zeigen, dass Datenschutzverletzungen Unternehmen jeder Größe treffen können. Um die Auswirkungen zu begrenzen, sollte Ihr Unternehmen nach einem Angriff die richtigen Datensicherheitsmaßnahmen ergreifen – falls Sie mit einem konfrontiert werden.

Schritt 1: Fahren Sie alle betroffenen Systeme herunter

Beginnen Sie damit, die von der Verletzung betroffenen Systeme herunterzufahren, um zu verhindern, dass andere Systeme kompromittiert werden. Ändern Sie anschließend die Anmeldeinformationen aller Geschäftskonten und Server, die vertrauliche Informationen enthalten.

Mobilisieren Sie ein Expertenteam, um die Grundursache der Sicherheitsverletzung, ihre Quelle und festzustellen, ob der Hacker noch Zugriff auf Ihre Systeme hat. Nehmen Sie je nach Größe Ihres Unternehmens Experten aus den Bereichen IT-Sicherheit und -Risiko, Recht, Forensik, Betrieb, Personalwesen, Kommunikation und oberes Management in dieses Team auf.

Achten Sie beim Ergreifen dieser Sicherheitsmaßnahmen darauf, keine Beweise des Vorfalls zu vernichten; Es wird das forensische Team bei der Untersuchung und Behebung unterstützen.

Schritt Nr. 2: Beheben Sie die Schwachstelle in betroffenen Systemen und Netzwerken

Nachdem Sie die betroffenen Systeme, Ressourcen oder Netzwerke isoliert haben, identifizieren Sie die Schwachstellen im Sicherheitsmechanismus Ihres Unternehmens, die den Hackern Tür und Tor geöffnet haben. Beginnen Sie damit, zu untersuchen, wie Ihre Mitarbeiter und Kunden Geschäftsinformationen austauschen, da menschliche Fehler für die Mehrzahl der Vorfälle von Datenschutzverletzungen verantwortlich sind. Laut Branchenforschung sind 22 % der Datenschutzverletzungen auf menschliche Fehler zurückzuführen.

Nachdem Sie die Ursache des Verstoßes identifiziert haben, führen Sie eine Reihe von Netzwerksegmentierungstests durch, um weniger sichere Subnetzwerke zu identifizieren. Diese Tests führen einen Port-Scan in Ihrem Unternehmensnetzwerk durch und suchen nach nicht autorisierten Geräte-IP-Adressen. Die Netzwerksegmentierung wird als ordnungsgemäß funktionierend validiert, wenn keine nicht autorisierten IP-Adressen gefunden werden.

Falls ein Subnetzwerk kompromittiert wird, isolieren Sie es, um zu verhindern, dass das gesamte Unternehmensnetzwerk infiziert wird. Bitten Sie forensische Experten, alle Informationen über die nicht autorisierte IP-Adresse oder Adressen zu sammeln, über die der Angriff wahrscheinlich gestartet wurde, und erstellen Sie einen Bericht über Datenschutzverletzungen, um den Wiederherstellungsplan umzusetzen.

Dieser Bericht sollte Details über die schwachen Enden im Netzwerk enthalten, die einen unbefugten Zugriff ermöglichten, und die vom Hacker verwendete Technik, um den Angriff zu starten. Mit dem Bericht können Sie analysieren, wie stark oder schlecht Ihr bestehender Datensicherheitsmechanismus ist, und Möglichkeiten finden, ihn zu stärken, um zukünftige Angriffe zu verhindern.

Schritt Nr. 3: Benachrichtigen Sie verbundene Parteien über die Verletzung

Der letzte Schritt ist die Benachrichtigung aller Beteiligten, die von der Verletzung betroffen sind. Sprechen Sie zunächst mit den Strafverfolgungsbehörden, um festzustellen, ob während des Verstoßes Bundes- oder Landesgesetze verletzt wurden. Wenn ja, bitten Sie sie, Abhilfemaßnahmen vorzuschlagen, um Klagen zu vermeiden.

Machen Sie als Nächstes eine formelle Medienankündigung, in der Sie das Auftreten des Verstoßes, die Intensität des Datenverlusts und die von dem Verstoß betroffenen Personen (Kunden und Mitarbeiter) angeben. Sorgen Sie für Transparenz bei der Kommunikation der Abhilfemaßnahmen, die ergriffen wurden, um den Verstoß zu stoppen. Dies wird Ihnen helfen, das Vertrauen nahestehender Parteien zurückzugewinnen.

Erwägen Sie, ein PR-Team einzubeziehen, um die Botschaft effektiv zu übermitteln. Rechnen Sie auch mit Fragen, die die nahe stehenden Parteien zu dem Vorfall stellen könnten. Einige häufig gestellte Fragen sind:

- Wurden unsere persönlichen Daten wie Kontakt- und Bankdaten durchgesickert?

- Welche Datenschutzmaßnahmen wurden ergriffen, um den Angriff abzuschwächen?

- Gibt es Maßnahmen, die wir auf unserer Seite ergreifen können, um Verluste zu reduzieren?

Wenn Ihre Geschäftstätigkeit das Sammeln personenbezogener Daten von Kunden umfasst – beispielsweise Sozialversicherungsnummer, Kreditkartennummer oder Gesundheitsinformationen – und diese Daten während des Verstoßes kompromittiert wurden, sollten Sie unverzüglich Institutionen wie die Bank und die lokale Cyberkriminalitätszelle informieren. Auf diese Weise können sie die kompromittierten Konten auf Betrugswarnungen überwachen oder ähnliche Beschwerden von Kunden nachverfolgen.

Stärken Sie die IT-Sicherheit, um Datenschutzverletzungen zu verhindern

Eine Datenschutzverletzung kann Ihr Unternehmen lähmen. Laut einem Gartner-Bericht (vollständige Studie für Gartner-Kunden verfügbar) verliert ein durchschnittliches US-Unternehmen etwa 8,2 Millionen US-Dollar aufgrund von Datenschutzverletzungen.

Die Implementierung eines Reaktionsplans für Cybersicherheitsvorfälle kann zu einer effektiven Wiederherstellung führen. Verwenden Sie den Plan, um Ihre Systeme zu überwachen, Sicherheitsvorfälle zu erkennen und Präventions- oder Wiederherstellungsmethoden zu implementieren, um die daraus resultierenden Verluste zu reduzieren. Sie können auch Softwaretools verwenden, um die Sicherheitslage Ihres Unternehmens zu stärken und zukünftige Angriffe zu verhindern.

Softwarelösungen zum Schutz Ihres Unternehmens vor Datenschutzverletzungen:

- Data Loss Prevention-Software bietet Einblick in die Datennutzung in Ihrem Unternehmen und stellt die Einhaltung von Richtlinien und Vorschriften sicher, um Bedrohungen wie der Offenlegung sensibler Daten oder versehentlichem Datenverlust zu begegnen.

- Netzwerksicherheitssoftware, gepaart mit einer Firewall, überwacht ständig den Netzwerkverkehr, um Einbruchsversuche zu identifizieren, und benachrichtigt das IT-Sicherheitsteam über verdächtige Ereignisse zur weiteren Untersuchung.

- Endpoint Detection and Response (EDR)-Software überwacht, untersucht und reagiert kontinuierlich auf aktive Bedrohungen, die auf Netzwerkendpunkte abzielen. Es hilft, potenziell schädliche Anwendungen und neue Malware in Echtzeit zu identifizieren.

- Multifaktor-Authentifizierungssoftware sichert die Anmeldeinformationen Ihrer Geschäftskonten, um Identitätsdiebstahlversuche zu verhindern.

- Schulungssoftware für Sicherheitsbewusstsein schult Ihre Mitarbeiter darin, Cyberangriffe zu erkennen, vorbeugende Datenschutzmaßnahmen zu ergreifen und sich effektiv von dem Verlust zu erholen.

Immer noch neugierig? Entdecken Sie Capterra-Artikel zu Cybersicherheit und IT-Management.